Microsoft Purview で複数の Azure ソースを検出して管理する

この記事では、複数の Azure ソースを登録する方法と、それらを Microsoft Purview で認証して操作する方法について説明します。 Microsoft Purview の詳細については、 入門記事を参照してください。

サポートされている機能

| メタデータ抽出 | フル スキャン | 増分スキャン | スコープスキャン | 分類 | ラベル付け | アクセス ポリシー | 系統 | データ共有 | ライブ ビュー |

|---|---|---|---|---|---|---|---|---|---|

| ○ | ○ | ○ | ○ | はい | ソース依存 | ○ | ソース依存 | 不要 | 制限付き |

前提条件

アクティブなサブスクリプションを持つ Azure アカウント。 無料でアカウントを作成します。

アクティブな Microsoft Purview アカウント。

Microsoft Purview ガバナンス ポータルでソースを登録して管理するには、データ ソース管理者およびデータ 閲覧者である必要があります。 詳細については、 Microsoft Purview のアクセス許可に関するページ を参照してください。

登録

このセクションでは、 Microsoft Purview ガバナンス ポータルを使用して、Microsoft Purview に複数の Azure ソースを登録する方法について説明します。

登録の前提条件

Microsoft Purview には、サブスクリプションまたはリソース グループの下のリソースを一覧表示できるアクセス許可が必要です。

- Azure portalのサブスクリプションまたはリソース グループに移動します。

- 左側のメニューから [Access Control (IAM)] を選択します。

- [ + 追加] を選択します。

- [ 入力の選択 ] ボックスで、 閲覧者 ロールを選択し、Microsoft Purview アカウント名 (MSI ファイル名を表します) を入力します。

- [ 保存] を 選択してロールの割り当てを完了します。 これにより、Microsoft Purview はサブスクリプションまたはリソース グループの下のリソースを一覧表示できます。

登録の認証

Azure で複数のソースの認証を設定するには、次の 2 つの方法があります。

- マネージド ID

- サービス プリンシパル

登録してスキャンするサブスクリプションまたはリソース グループ内の各リソースに対して認証を設定する必要があります。 Azure Storage リソースの種類 (Azure Blob StorageとAzure Data Lake Storage Gen2) を使用すると、サブスクリプションレベルまたはリソース グループ レベルで MSI ファイルまたはサービス プリンシパルをストレージ BLOB データ リーダーとして簡単に追加できます。 アクセス許可は、そのサブスクリプションまたはリソース グループ内の各ストレージ アカウントにトリクルダウンします。 他のすべてのリソースの種類については、各リソースに MSI ファイルまたはサービス プリンシパルを適用するか、スクリプトを作成する必要があります。

サブスクリプションまたはリソース グループ内の各リソースの種類に対するアクセス許可を追加する方法については、次のリソースを参照してください。

- Azure Blob ストレージ

- Azure Data Lake Storage Gen1

- Azure Data Lake Storage Gen2

- Azure SQL データベース

- Azure SQL Managed Instance

- Azure Synapse Analytics

登録手順

次の方法で Microsoft Purview ガバナンス ポータルを開きます。

- Microsoft Purview アカウントに https://web.purview.azure.com 直接移動して選択します。

- Azure portalを開き、Microsoft Purview アカウントを検索して選択します。 [Microsoft Purview ガバナンス ポータル] ボタンを選択します。

左側のメニューで [ データ マップ ] を選択します。

[登録] を選択します。

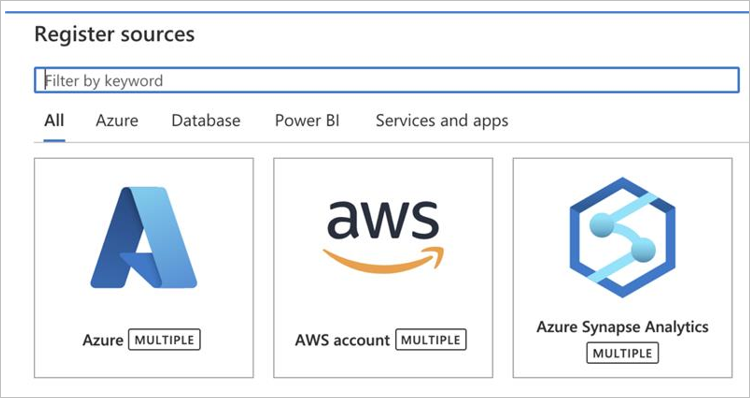

[ ソースの登録] で、[ Azure (複数)] を選択します。

[続行] を選択します。

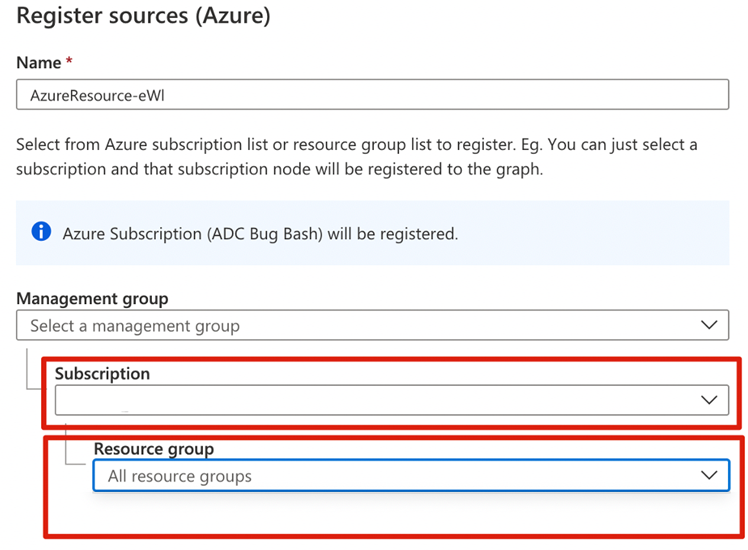

[ ソースの登録 (Azure)] 画面で、次の操作を行います。

[ 名前 ] ボックスに、カタログにデータ ソースが一覧表示される名前を入力します。

[ 管理グループ ] ボックスで、必要に応じてフィルター処理する管理グループを選択します。

[ サブスクリプション ] ドロップダウン ボックスと [ リソース グループ ] ドロップダウン リスト ボックスで、それぞれサブスクリプションまたは特定のリソース グループを選択します。 登録スコープは、選択したサブスクリプションまたはリソース グループに設定されます。

[ コレクションの選択 ] ボックスで、コレクションを選択するか、新しいコレクションを作成します (省略可能)。

[ 登録] を選択してデータ ソースを登録します。

スキャン

重要

現在、複数の Azure ソースのスキャンは Azure 統合ランタイムのみを使用してサポートされているため、ファイアウォールでパブリック アクセスを許可する Microsoft Purview アカウントのみがこのオプションを使用できます。

複数の Azure ソースをスキャンして資産を自動的に識別し、データを分類するには、次の手順に従います。 スキャン全般の詳細については、スキャン とインジェストの概要に関するページを参照してください。

スキャンの作成と実行

新しいスキャンを作成して実行するには、次の操作を行います。

Microsoft Purview ガバナンス ポータルの左側のウィンドウで [ データ マップ ] タブを選択します。

登録したデータ ソースを選択します。

[ 詳細>の表示+ 新しいスキャン] を選択するか、ソース タイルの [クイック アクションのスキャン] アイコンを使用します。

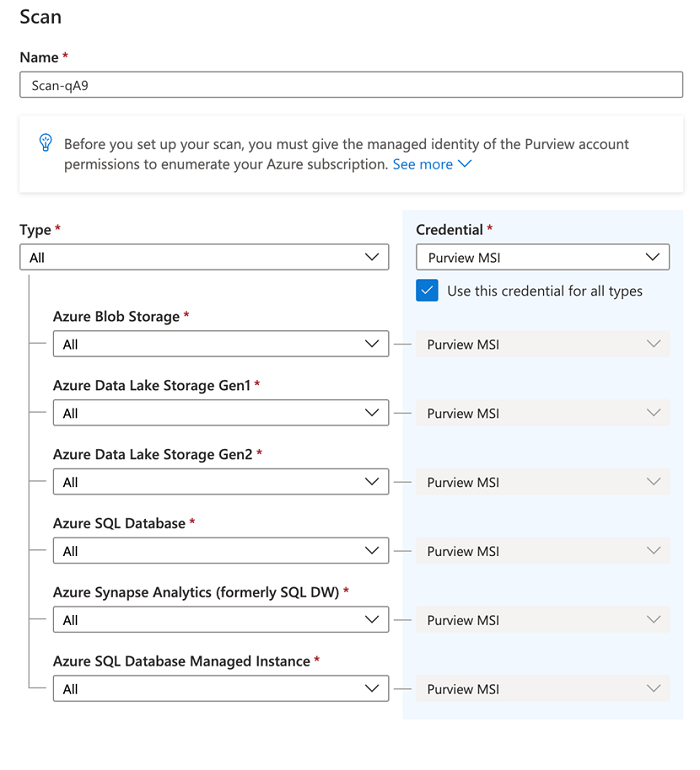

[ 名前] に名前を入力します。

[ 種類] で、このソース内でスキャンするリソースの種類を選択します。 次のいずれかのオプションを選択します。

- [すべて] のままにします。 この選択には、そのサブスクリプションまたはリソース グループ内に現在存在しない可能性がある将来のリソースの種類が含まれます。

- ボックスを使用して、スキャンするリソースの種類を具体的に選択します。 このオプションを選択した場合、このサブスクリプションまたはリソース グループ内に作成される可能性のある将来のリソースの種類は、スキャンに含まれません。スキャンが将来明示的に編集されない限り、

資格情報を選択して、データ ソース内のリソースに接続します。

- MSI ファイルとして親レベルで資格情報を選択することも、特定のサービス プリンシパルの種類の資格情報を選択することもできます。 その後、サブスクリプションまたはリソース グループのすべてのリソースの種類に対して、その資格情報を使用できます。

- 具体的には、リソースの種類を選択し、そのリソースの種類に別の資格情報を適用できます。

各資格情報は、特定の種類のすべてのリソースの認証方法と見なされます。 この記事で前述したように、リソースを正常にスキャンするには、選択した資格情報をリソースに設定する必要があります。

各種類内で、すべてのリソースをスキャンするか、名前でそれらのサブセットをスキャンするかを選択できます。

- オプションを [すべて] のままにすると、その種類の将来のリソースも将来のスキャン実行でスキャンされます。

- 特定のストレージ アカウントまたは SQL データベースを選択した場合、将来スキャンが明示的に編集されない限り、このサブスクリプションまたはリソース グループ内で作成されたその種類の将来のリソースはスキャンに含まれません。

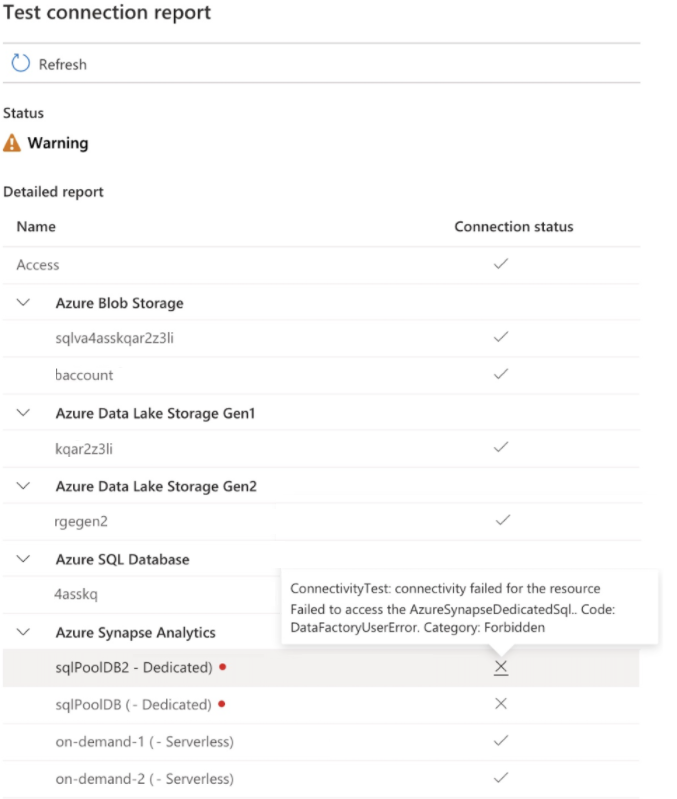

[ 接続のテスト] を選択します。 これは、サブスクリプションまたはリソース グループにリーダーとして Microsoft Purview MSI ファイルを適用した場合、最初に チェック へのアクセスをテストします。 エラー メッセージが表示された場合は、 次の手順 に従って解決してください。 次に、選択した各ソースへの認証と接続をテストし、レポートを生成します。 選択したソースの数は、このレポートの生成にかかる時間に影響します。 一部のリソースで失敗した場合は、 X アイコンをポイントすると詳細なエラー メッセージが表示されます。

![[テスト接続] ボタンが強調表示されているスキャンセットアップ スライダーを示すスクリーンショット。](media/register-scan-azure-multiple-sources/test-connection.png)

テスト接続に合格したら、[ 続行 ] を選択して続行します。

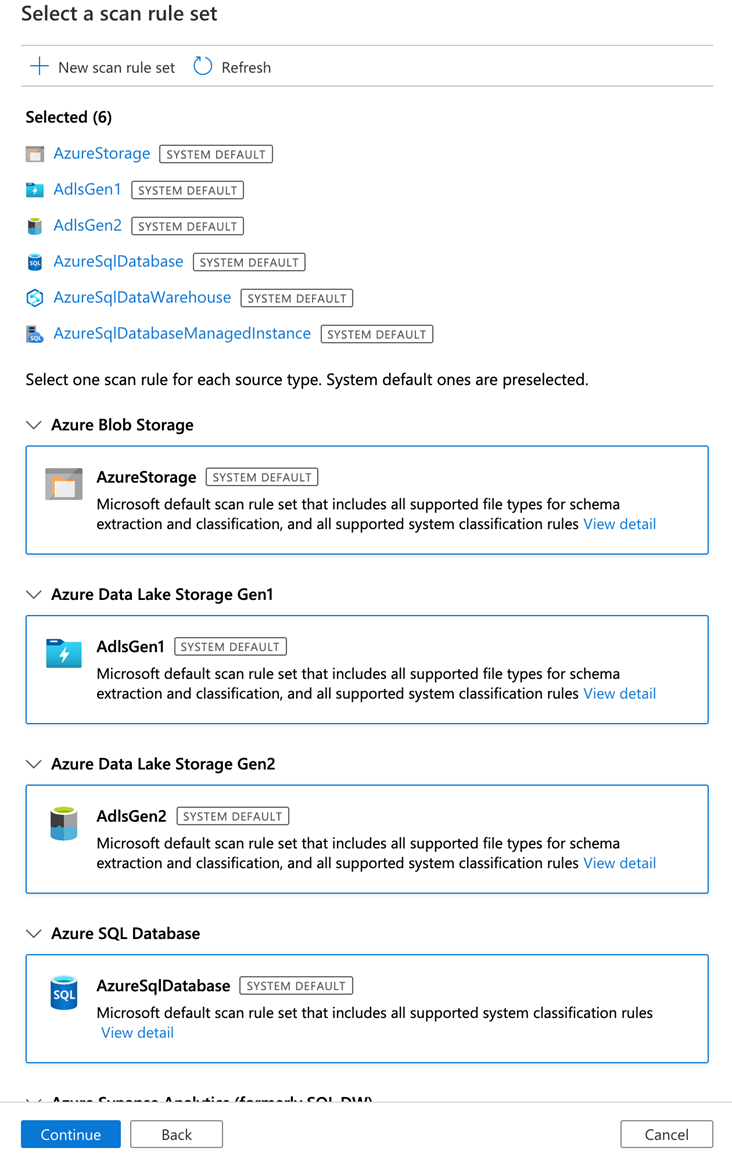

前の手順で選択したリソースの種類ごとにスキャン ルール セットを選択します。 スキャン ルール セットをインラインで作成することもできます。

スキャン トリガーを選択します。 毎週、毎月、または 1 回実行するようにスケジュールできます。

スキャンを確認し、[ 保存] を選択してセットアップを完了します。

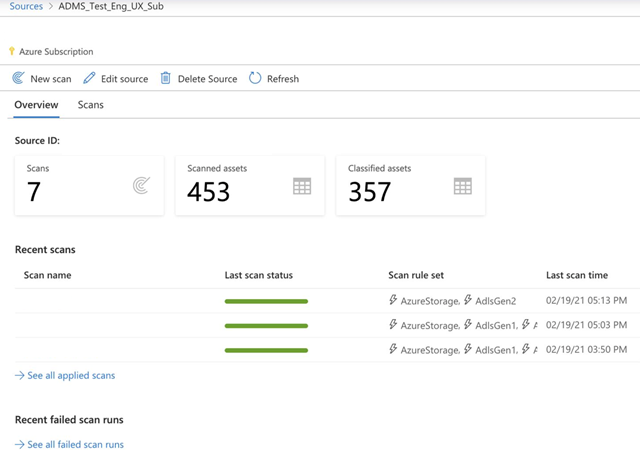

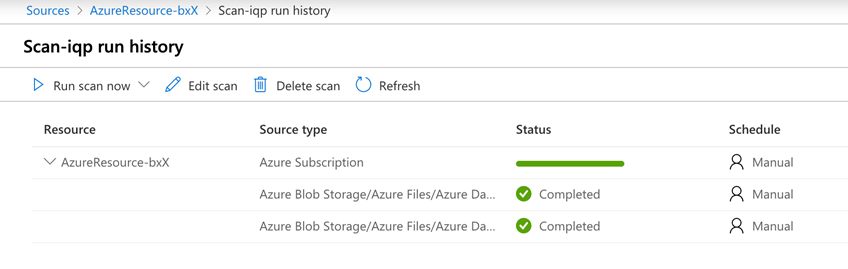

スキャンとスキャンの実行を表示する

[データ マップ] セクションのタイルで [詳細の表示] を選択して、ソースの詳細を表示します。

[スキャンの詳細] ページに移動して 、スキャン 実行の詳細を表示します。

ステータス バーは、子リソースの実行中の状態の概要です。 サブスクリプション レベルまたはリソース グループ レベルで表示されます。 色には次の意味があります。

- 緑色: スキャンが成功しました。

- 赤: スキャンに失敗しました。

- 灰色: スキャンはまだ進行中です。

各スキャンを選択すると、詳細を表示できます。

ソースの詳細の下部に、最近失敗したスキャン実行の概要を表示します。 これらの実行に関する詳細を表示することもできます。

スキャンの管理: 編集、削除、または取り消し

スキャンを管理するには、次の操作を行います。

管理センターに移動します。

[ソースとスキャン] セクションで [データ ソース] を選択し、目的のデータ ソースを選択します。

管理するスキャンを選択します。 その後で以下の手順に従います。

- スキャンを編集する場合は、[ 編集] を選択します。

- [削除] を選択すると、スキャンを 削除できます。

- スキャンが実行されている場合は、[キャンセル] を選択して キャンセルできます。

アクセス ポリシー

サポートされているポリシー

Microsoft Purview のこのデータ リソースでは、次の種類のポリシーがサポートされています。

Azure Storage アカウントのアクセス ポリシーの前提条件

Microsoft Purview からポリシーを適用できるようにするには、リソース グループまたはサブスクリプションの下のデータ ソースを最初に構成する必要があります。 手順は、データ ソースの種類によって異なります。 Microsoft Purview ポリシーがサポートされているかどうかを確認し、有効にする具体的な手順については、 Microsoft Purview コネクタ ドキュメントの [アクセス ポリシー] リンクを参照してください。

ポリシーの Microsoft Purview アカウントを構成する

Microsoft Purview でデータ ソースを登録する

データ リソースのポリシーを Microsoft Purview で作成するには、そのデータ リソースを Microsoft Purview Studio に登録する必要があります。 データ リソースの登録に関連する手順については、このガイドの後半で説明します。

注:

Microsoft Purview ポリシーは、データ リソース ARM パスに依存します。 データ リソースを新しいリソース グループまたはサブスクリプションに移動する場合は、登録を解除してから、Microsoft Purview に再登録する必要があります。

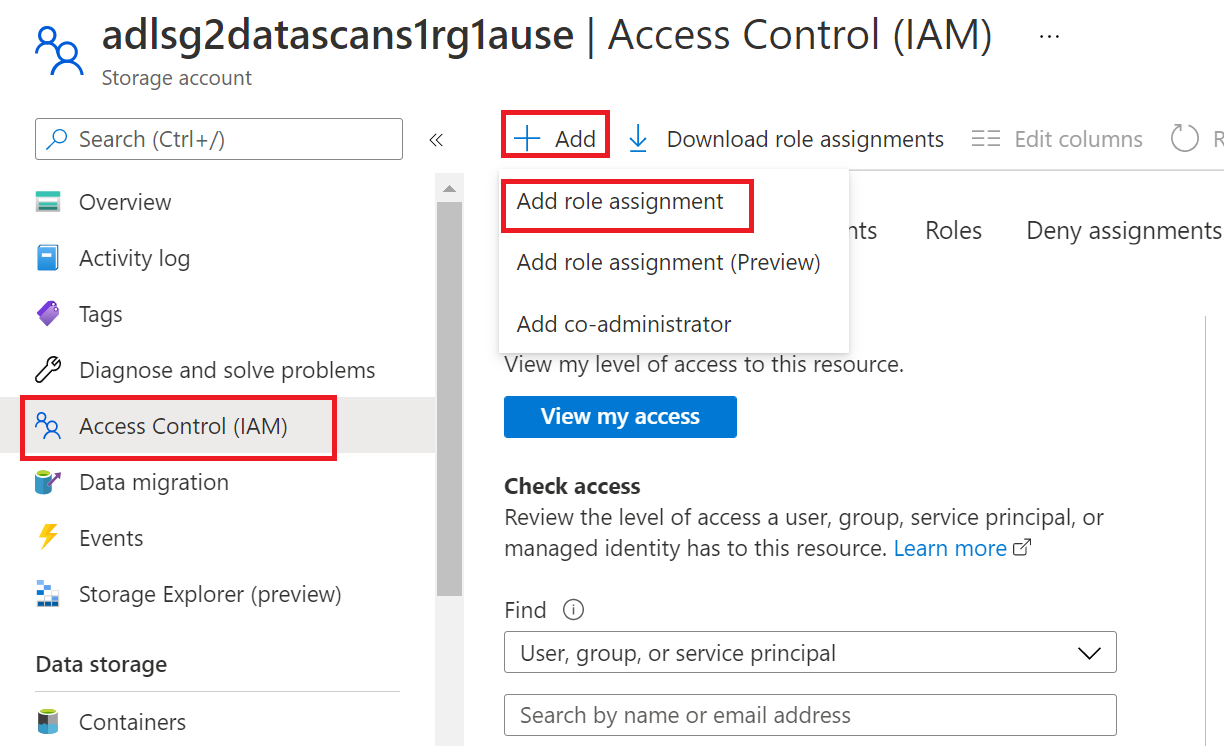

データ ソースでデータ使用管理を有効にするアクセス許可を構成する

リソースが登録されたら、そのリソースのポリシーを Microsoft Purview で作成する前に、アクセス許可を構成する必要があります。 データ使用管理を有効にするには、一連のアクセス許可が必要です。 これは、データ ソース、リソース グループ、またはサブスクリプションに適用されます。 データ使用管理を有効にするには、リソースに対する特定の ID とアクセス管理 (IAM) 権限と、特定の Microsoft Purview 権限の両方が必要です。

リソースの Azure Resource Manager パスまたはその親 (つまり、IAM アクセス許可の継承を使用) には、次のいずれかの IAM ロールの組み合わせが必要です。

- IAM 所有者

- IAM 共同作成者と IAM ユーザー アクセス管理者の両方

Azure ロールベースのアクセス制御 (RBAC) アクセス許可を構成するには、 このガイドに従います。 次のスクリーンショットは、データ リソースのAzure portalの [Access Control] セクションにアクセスしてロールの割り当てを追加する方法を示しています。

注:

データ リソースの IAM 所有者 ロールは、親リソース グループ、サブスクリプション、またはサブスクリプション管理グループから継承できます。 リソースの IAM 所有者 ロールを保持または継承している Azure AD ユーザー、グループ、およびサービス プリンシパルを確認します。

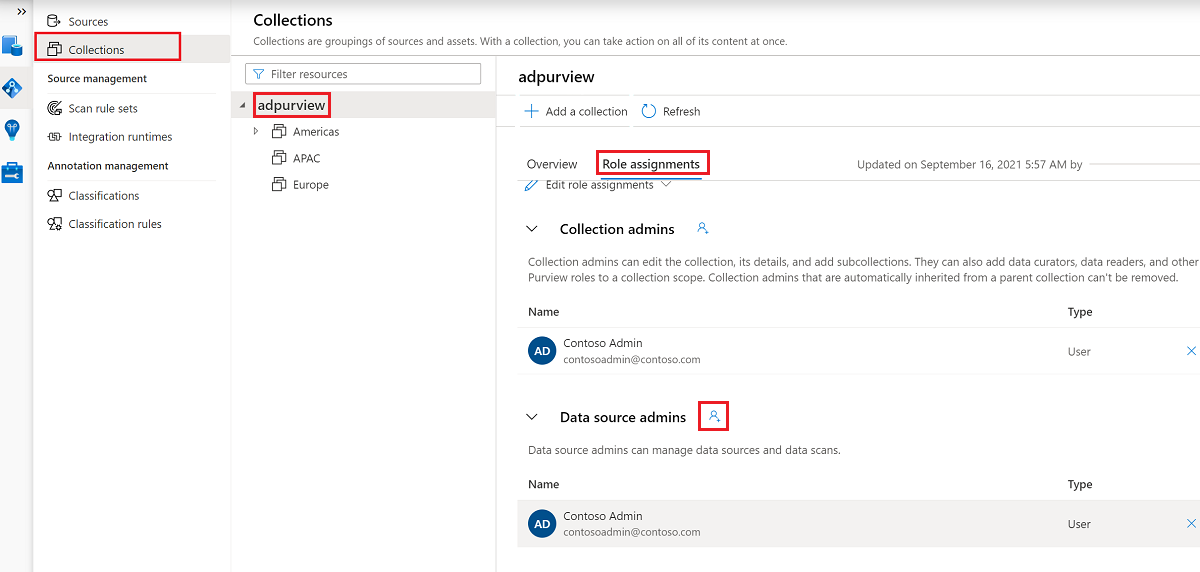

また、コレクションまたは親コレクションの Microsoft Purview データ ソース管理者 ロールも必要です (継承が有効な場合)。 詳細については、 Microsoft Purview ロールの割り当ての管理に関するガイドを参照してください。

次のスクリーンショットは、ルート コレクション レベルで データ ソース管理者 ロールを割り当てる方法を示しています。

アクセス ポリシーを作成、更新、または削除するように Microsoft Purview アクセス許可を構成する

ポリシーを作成、更新、または削除するには、ルート コレクション レベルで Microsoft Purview でポリシー作成者ロールを取得する必要があります。

- ポリシー作成者ロールは、DevOps ポリシーとデータ所有者ポリシーを作成、更新、削除できます。

- ポリシー作成者ロールは、セルフサービス アクセス ポリシーを削除できます。

Microsoft Purview ロールの割り当ての管理の詳細については、Microsoft Purview データ マップでのコレクションの作成と管理に関するページを参照してください。

注:

ポリシー作成者ロールは、ルート コレクション レベルで構成する必要があります。

さらに、ポリシーの件名を作成または更新するときに Azure AD ユーザーまたはグループを簡単に検索するには、Azure AD で [ディレクトリ閲覧者 ] アクセス許可を取得することで大きなメリットを得ることができます。 これは、Azure テナント内のユーザーに共通のアクセス許可です。 ディレクトリ閲覧者のアクセス許可がない場合、ポリシー作成者は、データ ポリシーの件名に含まれるすべてのプリンシパルの完全なユーザー名または電子メールを入力する必要があります。

データ所有者ポリシーを発行するための Microsoft Purview アクセス許可を構成する

データ所有者ポリシーを使用すると、Microsoft Purview ポリシーの作成者とデータ ソース管理者ロールをorganization内の別のユーザーに割り当てる場合、チェックと残高が許可されます。 データ所有者ポリシーが有効になる前に、2 人目のユーザー (データ ソース管理者) がそれを確認し、公開して明示的に承認する必要があります。 これは、DevOps またはセルフサービス アクセス ポリシーには適用されません。公開は、それらのポリシーが作成または更新されるときに自動的に行われます。

データ所有者ポリシーを発行するには、ルート コレクション レベルで Microsoft Purview でデータ ソース管理者ロールを取得する必要があります。

Microsoft Purview ロールの割り当ての管理の詳細については、Microsoft Purview データ マップでのコレクションの作成と管理に関するページを参照してください。

注:

データ所有者ポリシーを発行するには、ルート コレクション レベルでデータ ソース管理者ロールを構成する必要があります。

Microsoft Purview のロールにアクセス プロビジョニングの責任を委任する

リソースでデータ使用管理が有効になった後、ルート コレクション レベルでポリシー作成者ロールを持つ Microsoft Purview ユーザーは、Microsoft Purview からそのデータ ソースへのアクセスをプロビジョニングできます。

注:

Microsoft Purview ルート コレクション管理者 は、ルート ポリシー作成者 ロールに新しいユーザーを割り当てることができます。 コレクション管理者は、コレクションの下のデータ ソース管理者ロールに新しいユーザーを割り当てることができます。 Microsoft Purview コレクション管理者、 データ ソース管理者、または ポリシー作成者 ロールを保持するユーザーを最小限に抑え、慎重に確認します。

発行されたポリシーを持つ Microsoft Purview アカウントが削除されると、特定のデータ ソースに依存する時間内にそのようなポリシーが適用されなくなります。 この変更は、セキュリティとデータ アクセスの可用性の両方に影響を与える可能性があります。 IAM の共同作成者ロールと所有者ロールは、Microsoft Purview アカウントを削除できます。 これらのアクセス許可をチェックするには、Microsoft Purview アカウントの [アクセス制御 (IAM)] セクションに移動し、[ロールの割り当て] を選択します。 ロックを使用して、Resource Manager ロックによって Microsoft Purview アカウントが削除されないようにすることもできます。

Microsoft Purview for Data Use Management にデータ ソースを登録する

アクセス ポリシーを作成するには、まず Azure サブスクリプションまたはリソース グループを Microsoft Purview に登録する必要があります。 リソースを登録するには、このガイドの 「前提条件 と 登録 」セクションに従います。

データ リソースを登録したら、データ使用管理を有効にする必要があります。 これは、データ リソースに対してポリシーを作成する前の前提条件です。 データ使用管理は、データ ソースへのアクセスを管理する特定の Microsoft Purview ロールに委任されるため、データのセキュリティに影響を与える可能性があります。 このガイドの「データ使用管理」に関連するセキュリティで保護されたプラクティスに関するページを参照してください。データ使用管理を有効にする方法

データ ソースの [データ使用管理 ] オプションが [有効] に設定されると、次のスクリーンショットのようになります。 ![[データ使用管理] オプションを有効にして、ポリシーのデータ ソースを登録する方法を示すスクリーンショット。](media/how-to-policies-data-owner-resource-group/enable-policy-enforcement-resource-group.png)

ポリシーを作成する

Azure サブスクリプションまたはリソース グループ全体にアクセス ポリシーを作成するには、次のガイドに従います。

- サブスクリプションまたはリソース グループ内のすべてのソースをカバーする DevOps ポリシー

- サブスクリプションまたはリソース グループ内のすべてのソースへの読み取り/変更アクセスをプロビジョニングする

次の手順

ソースを登録したので、次のガイドに従って、Microsoft Purview とデータの詳細を確認してください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示