Microsoft Purview でデータベースAzure SQL検出して管理する

この記事では、Microsoft Purview でAzure SQL データベース ソースを登録するプロセスについて説明します。 SQL データベースを認証して操作する手順が含まれています。

サポートされている機能

| メタデータ抽出 | フル スキャン | 増分スキャン | スコープスキャン | 分類 | ラベル付け | アクセス ポリシー | 系統 | データ共有 | ライブ ビュー |

|---|---|---|---|---|---|---|---|---|---|

| ○ | ○ | ○ | ○ | ○ | ○ | はい | はい (プレビュー) | 不要 | ○ |

注:

データ系列の抽出は、現在、ストアド プロシージャの実行でのみサポートされています。 系列は、Azure SQLテーブルまたはビューがコピーおよびData Flowアクティビティでソース/シンクとして使用Azure Data Factory場合にもサポートされます。

データベースAzure SQLスキャンする場合、Microsoft Purview では、次のソースからの技術メタデータの抽出がサポートされます。

- サーバー

- Database

- Schemas

- 列を含むテーブル

- 列を含むビュー

- ストアド プロシージャ (系列抽出が有効)

- ストアド プロシージャの実行 (系列抽出が有効)

スキャンを設定するときは、必要に応じてテーブルとビューを選択してデータベース名を指定した後で、さらにスコープを設定できます。

既知の制限

- Microsoft Purview では、スキーマ タブで最大 800 列がサポートされています。800 を超える列がある場合、Microsoft Purview には 追加列切り捨てが表示されます。

- 系列抽出スキャンの場合:

- 現在、Azure の論理サーバーがパブリック アクセスを無効にしている場合、または Azure サービスがアクセスを許可していない場合、系列抽出スキャンはサポートされていません。

- 系列抽出スキャンは、既定で 6 時間ごとに実行されるようにスケジュールされています。 頻度は変更できません。

- 系列は、ストアド プロシージャの実行がテーブル間でデータを転送する場合にのみキャプチャされます。 また、一時テーブルではサポートされていません。

- 系列抽出は、関数またはトリガーではサポートされていません。

- 次の制限があるため、現在、このようなシナリオがある場合は、カタログに重複する資産が表示される可能性があります。

- アセット内のオブジェクト名と完全修飾名は、ストアド プロシージャ ステートメントで使用されるケースに従います。これは、元のデータ ソースのオブジェクトケースと一致しない可能性があります。

- ストアド プロシージャで SQL ビューが参照されている場合、現在、SQL テーブルとしてキャプチャされます。

前提条件

アクティブなサブスクリプションを持つ Azure アカウント。 無料でアカウントを作成します。

アクティブな Microsoft Purview アカウント。

データ ソース管理者とデータ 閲覧者のアクセス許可により、ソースを登録し、Microsoft Purview ガバナンス ポータルで管理できます。 詳細については、 Microsoft Purview ガバナンス ポータルのアクセス制御に関するページを参照してください。

データ ソースを登録する

スキャンする前に、Microsoft Purview でデータ ソースを登録することが重要です。

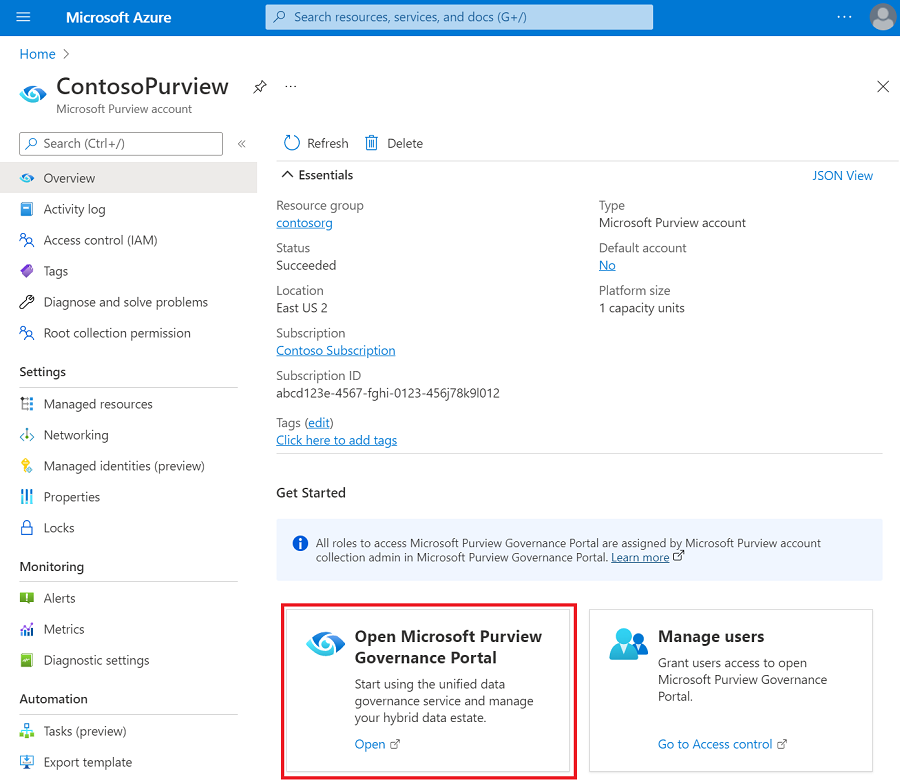

次の方法で Microsoft Purview ガバナンス ポータルを開きます。

- Microsoft Purview アカウントに https://web.purview.azure.com 直接移動して選択します。

- Azure portalを開き、Microsoft Purview アカウントを検索して選択します。 [Microsoft Purview ガバナンス ポータル] ボタンを選択します。

[データ マップ] に移動します。

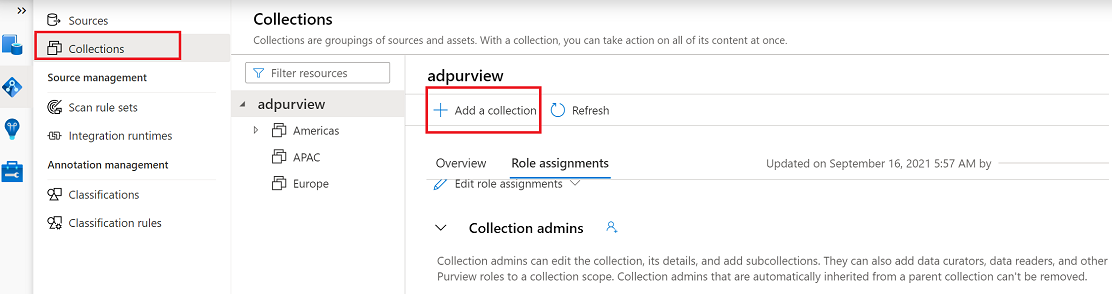

[コレクション] に移動し、[コレクションの追加] を選択して、コレクション階層を作成します。 必要に応じて、個々のサブコレクションにアクセス許可を割り当てます。

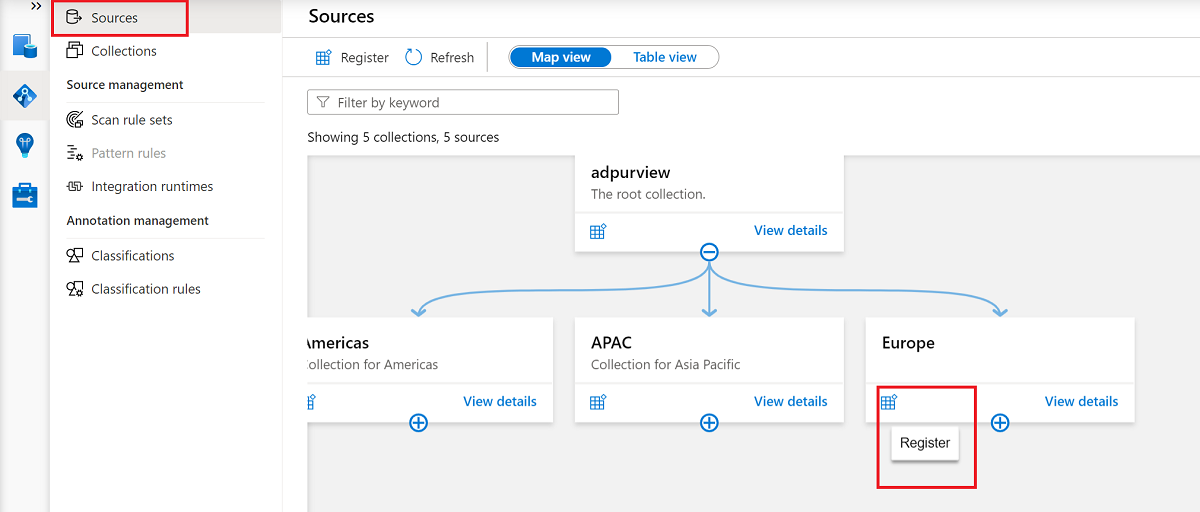

[ ソース] の下の適切なコレクションに移動し、[ 登録 ] アイコンを選択して新しい SQL データベースを登録します。

[Azure SQL データベース データ ソース] を選択し、[続行] を選択します。

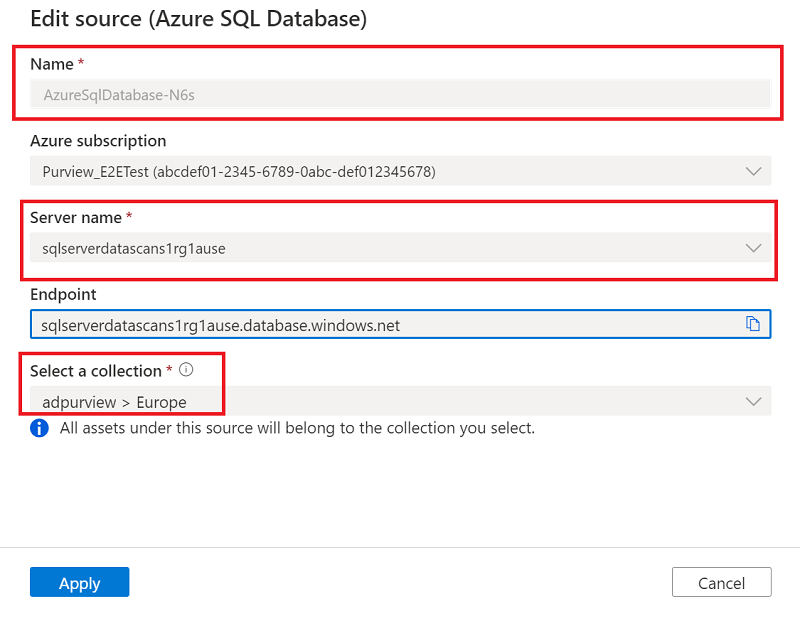

[ 名前] に、データ ソースに適した名前を指定します。 Azure サブスクリプション、サーバー名、コレクションの選択に関連する名前を選択し、[適用] を選択します。

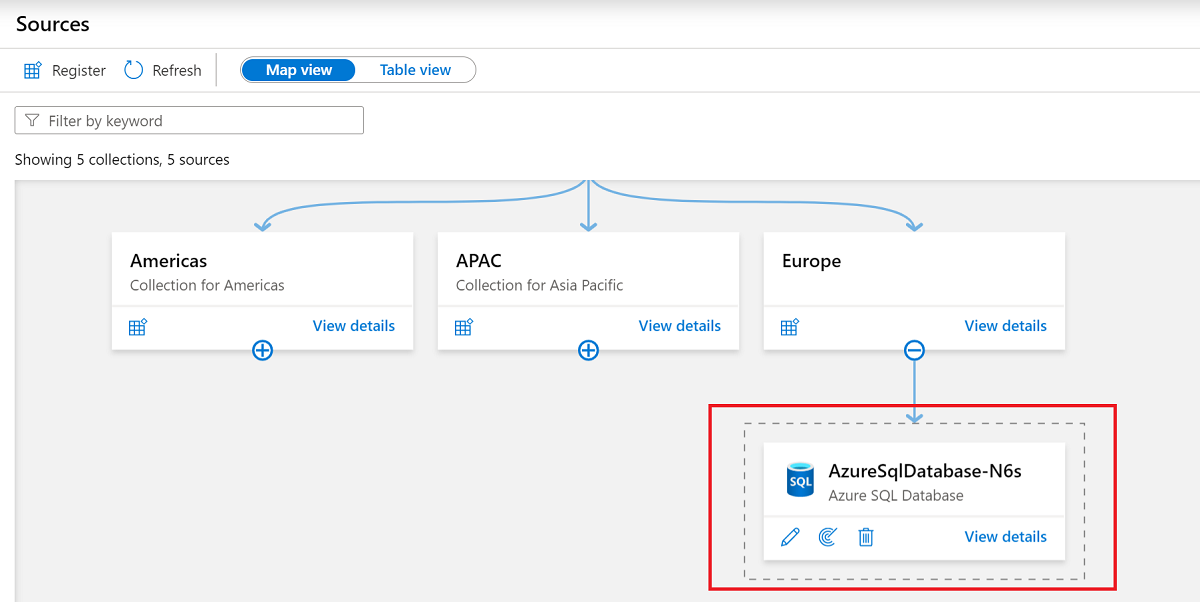

選択したコレクションの下に SQL データベースが表示されることを確認します。

ファイアウォール設定を更新する

データベース サーバーでファイアウォールが有効になっている場合は、次のいずれかの方法でアクセスを許可するようにファイアウォールを更新する必要があります。

- ファイアウォールを介した Azure 接続を許可します。 これは、仮想マシンを管理することなく、Azure ネットワーク経由でトラフィックをルーティングするための簡単なオプションです。

- ネットワーク内のマシンにセルフホステッド統合ランタイムをインストールし、ファイアウォールを介してアクセスできるようにします。 Azure 内にプライベート仮想ネットワークを設定している場合、または他の閉じたネットワークを設定している場合は、そのネットワーク内のマシンでセルフホステッド統合ランタイムを使用すると、トラフィック フローを完全に管理し、既存のネットワークを利用できます。

- マネージド仮想ネットワークを使用します。 Microsoft Purview アカウントでマネージド仮想ネットワークを設定すると、閉じたネットワークで Azure 統合ランタイムを使用してAzure SQLに接続できます。

ファイアウォールの詳細については、Azure SQLデータベース ファイアウォールのドキュメントを参照してください。

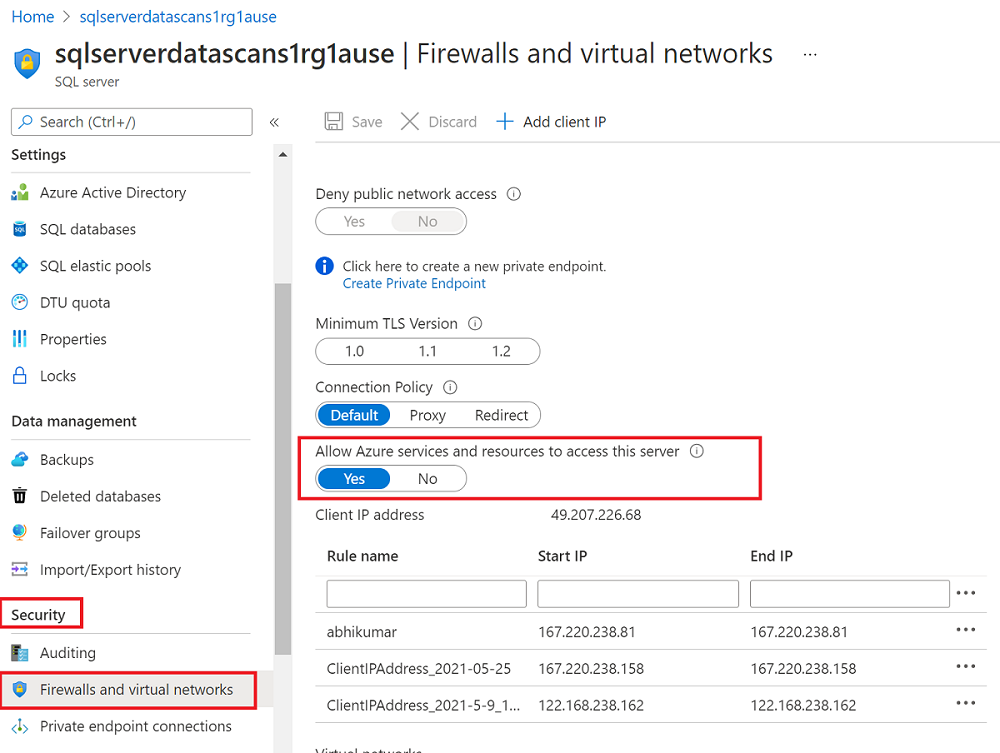

Azure 接続を許可する

Azure 接続を有効にすると、ファイアウォール自体を更新することなく、Microsoft Purview がサーバーに接続できるようになります。

- データベース アカウントに移動します。

- [ 概要 ] ページで、サーバー名を選択します。

- [ セキュリティ>ファイアウォールと仮想ネットワーク] を選択します。

- [ Azure サービスとリソースにこのサーバーへのアクセスを許可する] で、[ はい] を選択します。

Azure 内からの接続を許可する方法の詳細については、 ハウツー ガイドを参照してください。

セルフホステッド統合ランタイムをインストールする

セルフホステッド統合ランタイムをマシンにインストールして、プライベート ネットワーク内のリソースに接続できます。

- セルフホステッド統合ランタイムを作成して 、個人用マシン、またはデータベース サーバーと同じ仮想ネットワーク内のマシンにインストールします。

- データベース サーバーのネットワーク構成を確認して、セルフホステッド統合ランタイムを含むマシンからプライベート エンドポイントにアクセスできることを確認します。 マシンにまだアクセス権がない場合は、そのマシンの IP アドレスを追加します。

- 論理サーバーがプライベート エンドポイントの背後にある場合、または仮想ネットワーク内にある場合は、 インジェスト プライベート エンドポイント を使用して、エンドツーエンドのネットワーク分離を確保できます。

スキャンの認証を構成する

データ ソースをスキャンするには、Azure SQL Database で認証方法を構成する必要があります。

重要

セルフホステッド統合ランタイムを使用してリソースに接続している場合、システム割り当てマネージド ID とユーザー割り当てマネージド ID は機能しません。 サービス プリンシパル認証または SQL 認証を使用する必要があります。

Microsoft Purview では、次のオプションがサポートされています。

システム割り当てマネージド ID (SAMI) (推奨)。 これは、Microsoft Purview アカウントに直接関連付けられている ID です。 これにより、ユーザーまたは資格情報セットを管理する必要なく、他の Azure リソースで直接認証できます。

SAMI は、Microsoft Purview リソースの作成時に作成されます。 Azure によって管理され、Microsoft Purview アカウントの名前が使用されます。 現在、SAMI は、Azure SQLのセルフホステッド統合ランタイムでは使用できません。

詳細については、 マネージド ID の概要に関するページを参照してください。

ユーザー割り当てマネージド ID (UAMI) (プレビュー)。 SAMI と同様に、UAMI は、Microsoft Purview が Azure Active Directory (Azure AD) に対して認証できるようにする資格情報リソースです。

UAMI は、Azure 自体ではなく Azure のユーザーによって管理されるため、セキュリティをより細かく制御できます。 UAMI は現在、Azure SQLのセルフホステッド統合ランタイムでは使用できません。

詳細については、 ユーザー割り当てマネージド ID のガイドを参照してください。

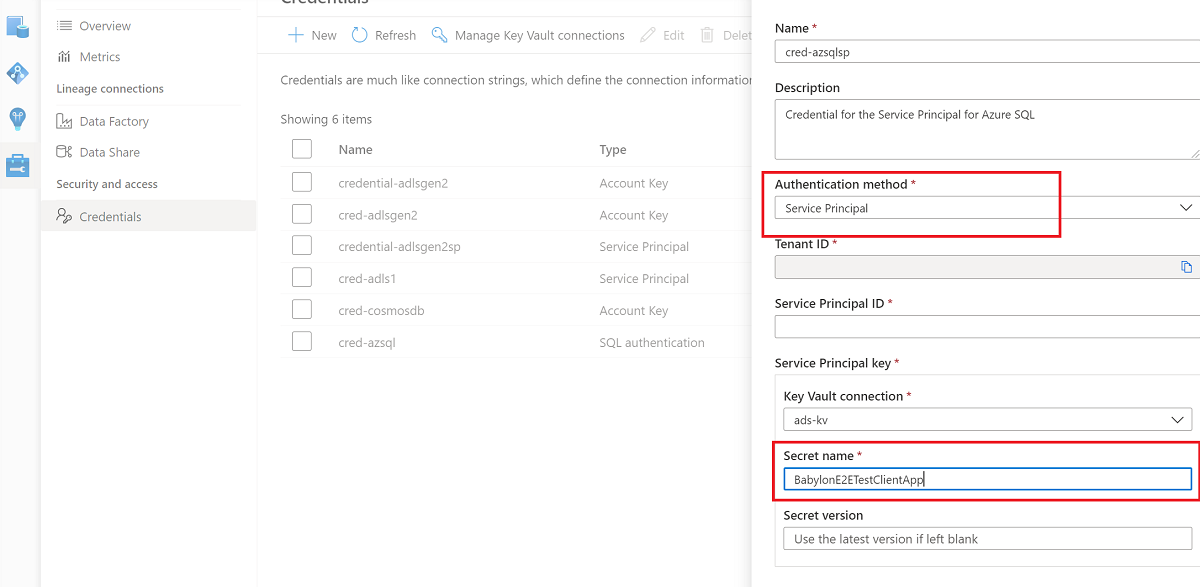

サービス プリンシパル。 サービス プリンシパルは、他のグループやユーザーと同様にアクセス許可を割り当てることができ、ユーザーに直接関連付けることなく割り当てることができるアプリケーションです。 サービス プリンシパルの認証には有効期限があるため、一時的なプロジェクトに役立ちます。

詳細については、 サービス プリンシパルのドキュメントを参照してください。

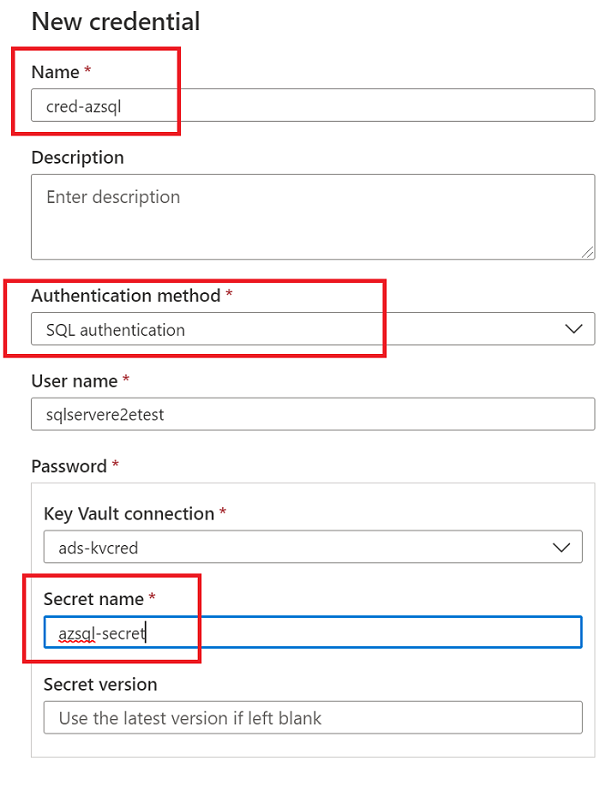

[SQL 認証]。 ユーザー名とパスワードを使用して SQL データベースに接続します。 詳細については、SQL 認証に関する ドキュメントを参照してください。

ログインを作成する必要がある場合は、 このガイドに従って SQL データベースにクエリを実行します。 このガイドを使用して、T-SQL を使用してログインを作成します。

注:

ページで必ず [データベースのAzure SQL] オプションを選択してください。

SQL データベースで認証する手順については、次のタブから選択した認証方法を選択します。

注:

新しいログインを作成できるのは、サーバー レベルのプリンシパル ログイン (プロビジョニング プロセスによって作成された) またはマスター データベース内のデータベース ロールの loginmanager メンバーだけです。 Microsoft Purview アカウントは、アクセス許可を取得してから約 15 分後にリソースをスキャンできる必要があります。

Microsoft Purview がデータベースをスキャンするために必要な情報にアクセスするには、少なくとも

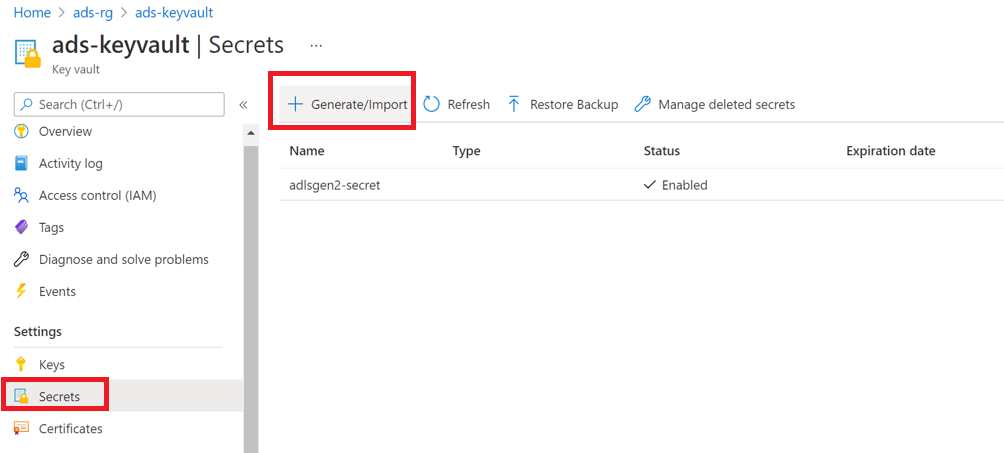

db_datareaderアクセス許可を持つ SQL ログインが必要です。 CREATE LOGIN の手順に従って、Azure SQL Database のサインインを作成できます。 次の手順のユーザー名とパスワードを保存します。Azure portalでキー コンテナーに移動します。

[設定シークレット]> を選択し、[+ 生成/インポート] を選択します。

[ 名前] と [値] には、SQL データベースのユーザー名とパスワード (それぞれ) を使用します。

[作成] を選択します。

キー コンテナーがまだ Microsoft Purview に接続されていない場合は、 新しいキー コンテナー接続を作成します。

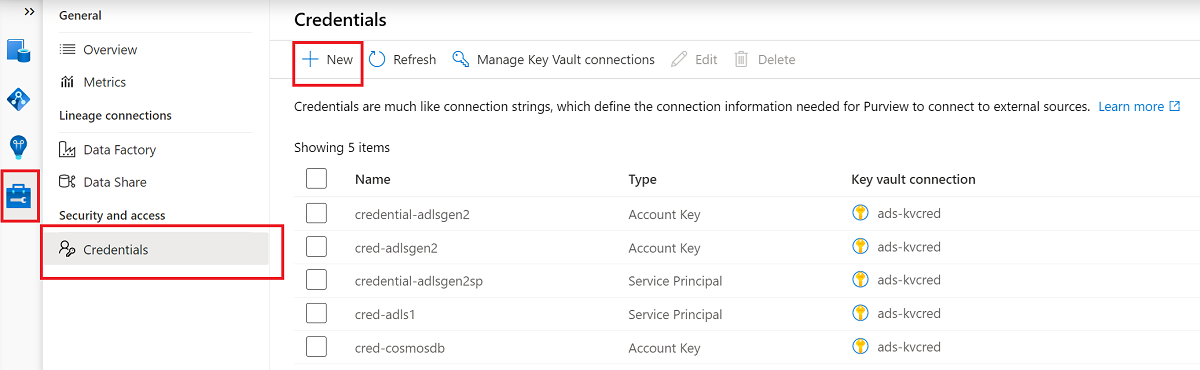

キーを使用してスキャンを設定して、新しい資格情報を作成します。

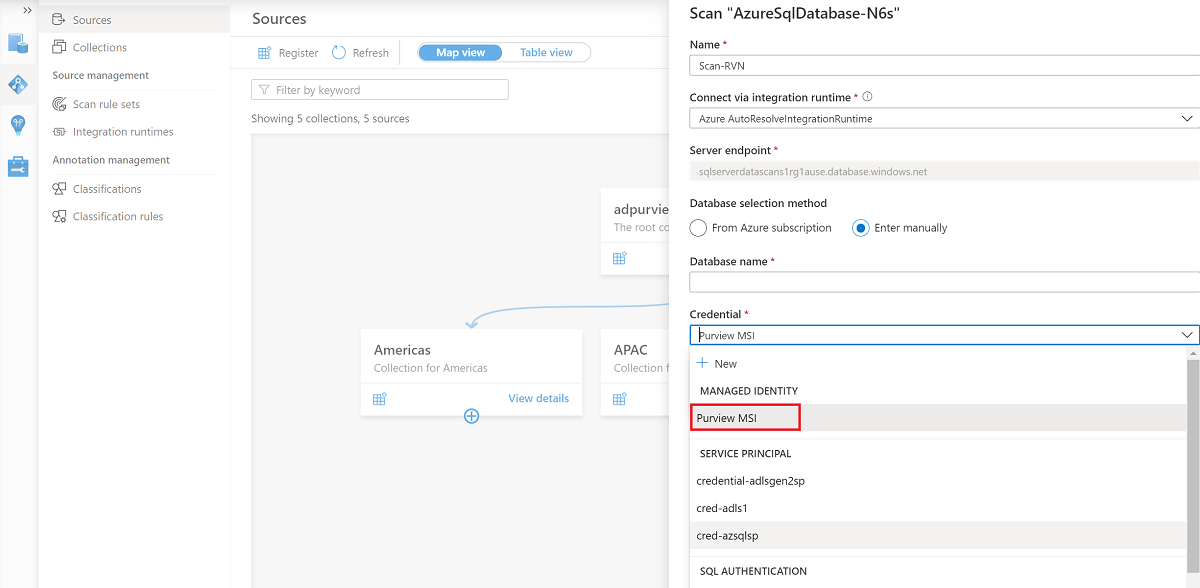

スキャンを作成する

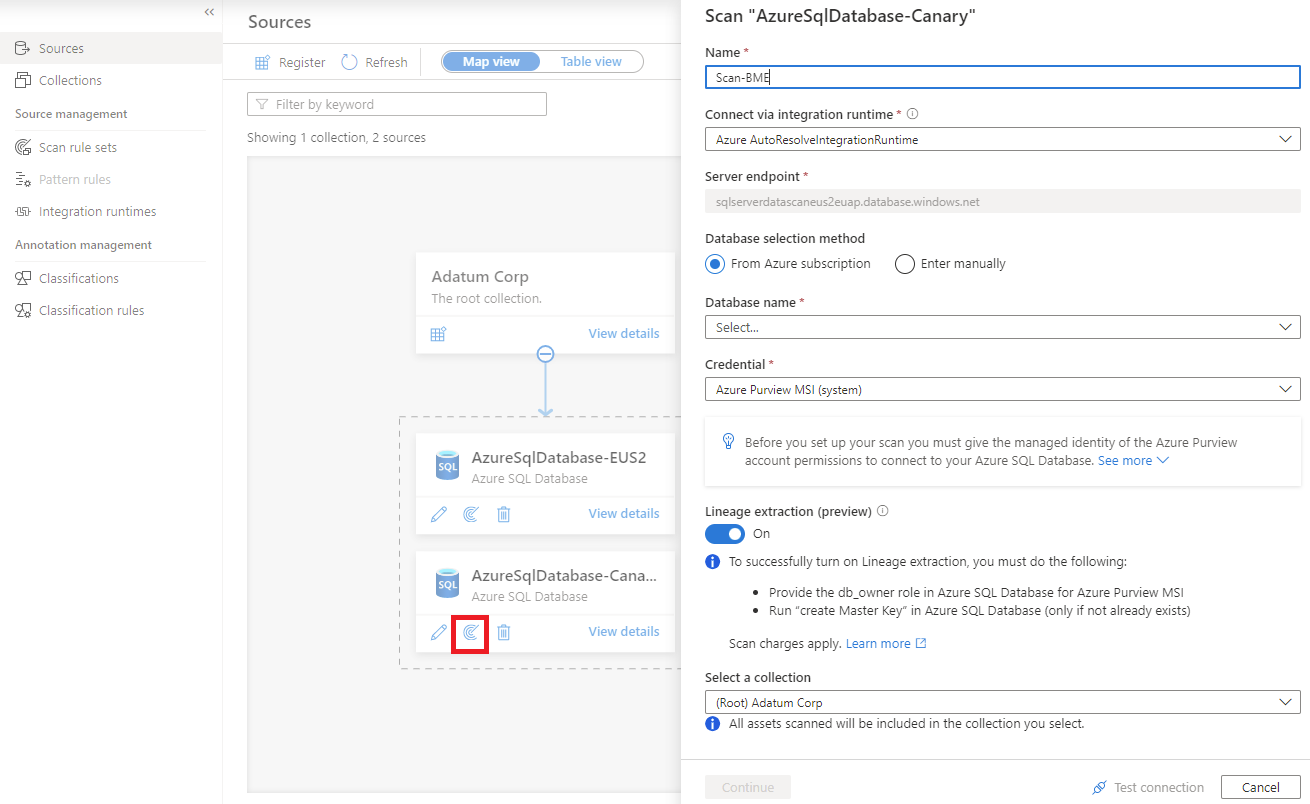

Microsoft Purview アカウントを開き、[ Microsoft Purview ガバナンス ポータルを開く] を選択します。

[データ マップ>ソース] に移動して、コレクション階層を表示します。

先ほど登録した SQL データベースの下にある [新しいスキャン ] アイコンを選択します。

Azure SQL Database のデータ系列の詳細については、この記事の「系列の抽出 (プレビュー)」セクションを参照してください。

スキャン手順については、次のタブから認証方法を選択します。

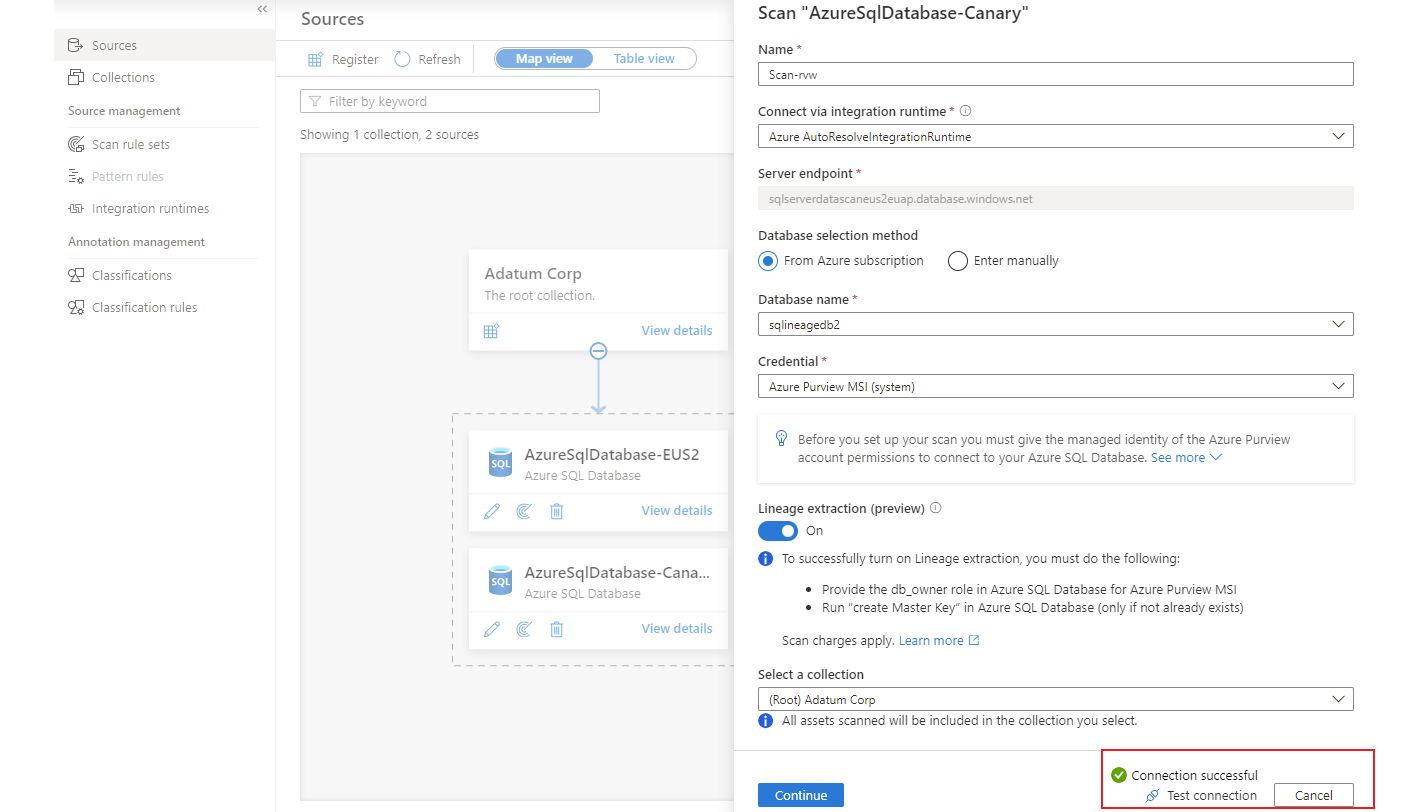

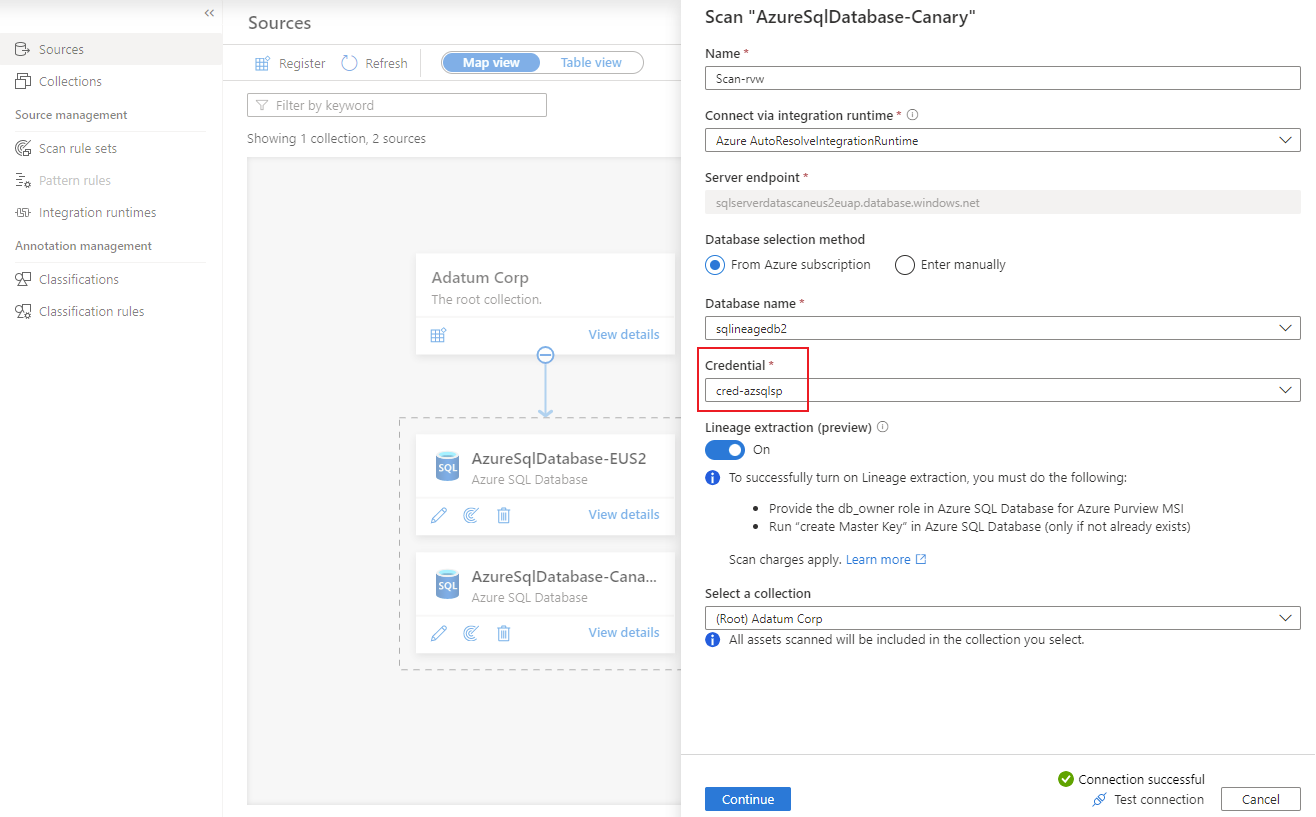

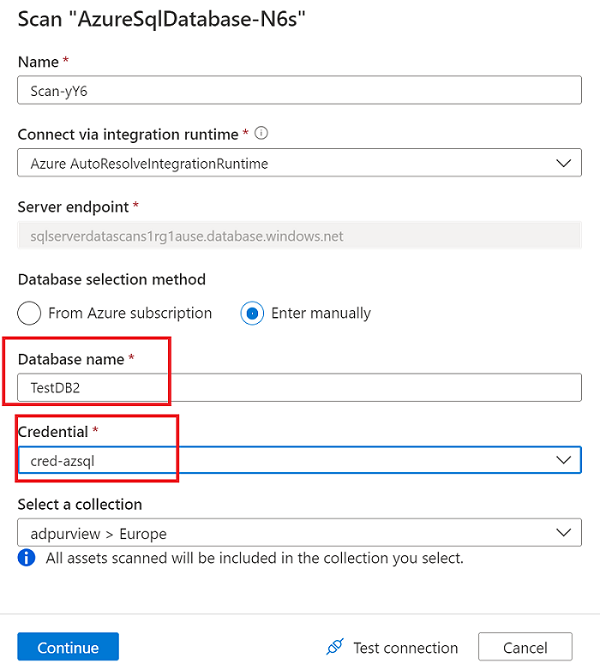

[ 名前] に、スキャンの名前を指定します。

[ データベースの選択方法] で、[ 手動で入力] を選択します。

[ データベース名 ] と [資格情報] に、前に作成した値を入力します。

[ 接続の選択] で、スキャンに適したコレクションを選択します。

[ 接続のテスト] を選択して接続を検証します。 接続が成功したら、[続行] を選択 します。

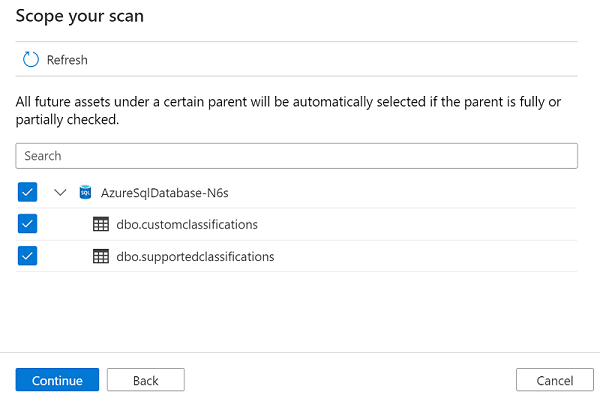

スキャンのスコープと実行

スキャンの範囲を特定のデータベース オブジェクトに設定するには、一覧から適切な項目を選択します。

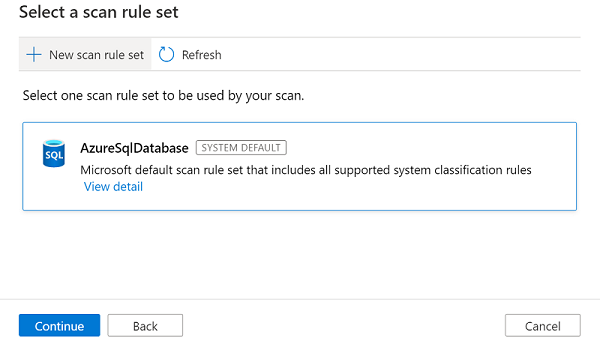

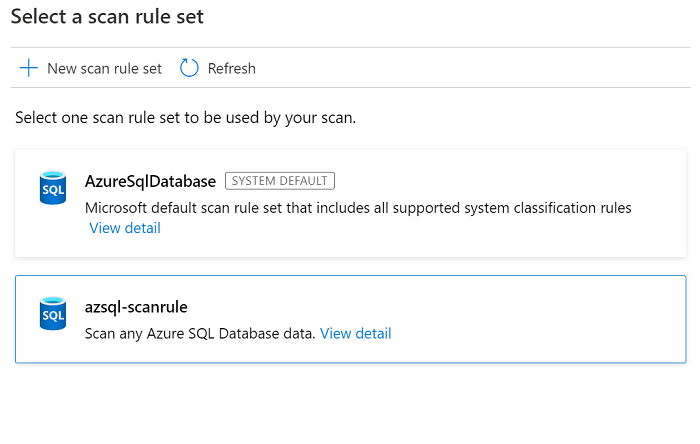

スキャン ルール セットを選択します。 システムの既定値を使用したり、既存のカスタム ルール セットから選択したり、新しいルール セットをインラインで作成したりできます。 完了したら、[ 続行] を選択します 。

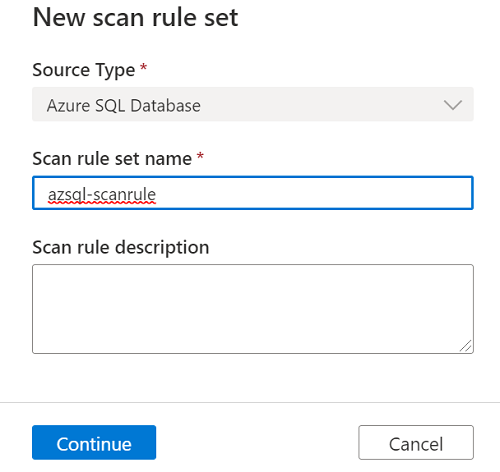

[新しいスキャン ルール セット] を選択すると、ソースの種類、ルール セットの名前、説明を入力できるようにペインが開きます。 完了したら、[ 続行] を選択します 。

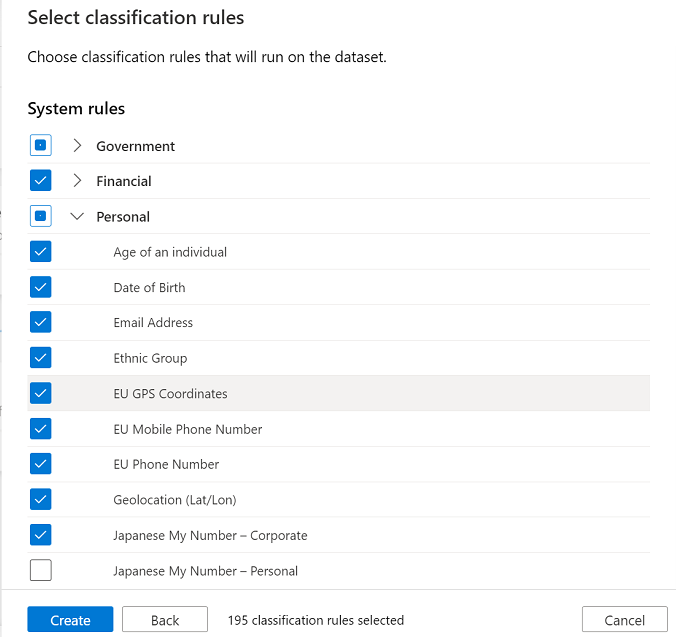

[ 分類ルールの選択] で、スキャン ルール セットに含める分類ルールを選択し、[ 作成] を選択します。

その後、使用可能なルール セットの一覧に新しいスキャン ルール セットが表示されます。

スキャン トリガーを選択します。 スケジュールを設定することも、スキャンを 1 回実行することもできます。

スキャンを確認し、[保存して 実行] を選択します。

スキャンを表示する

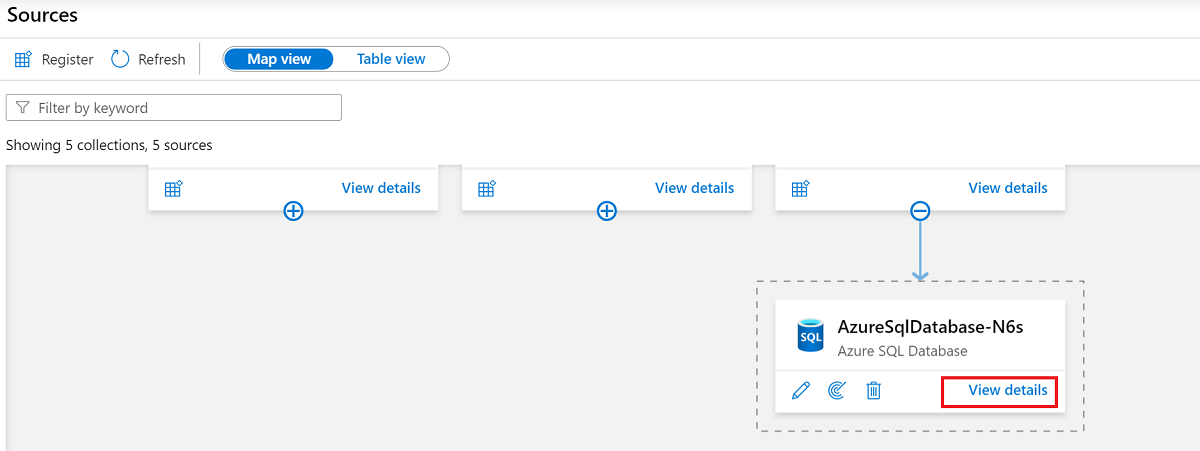

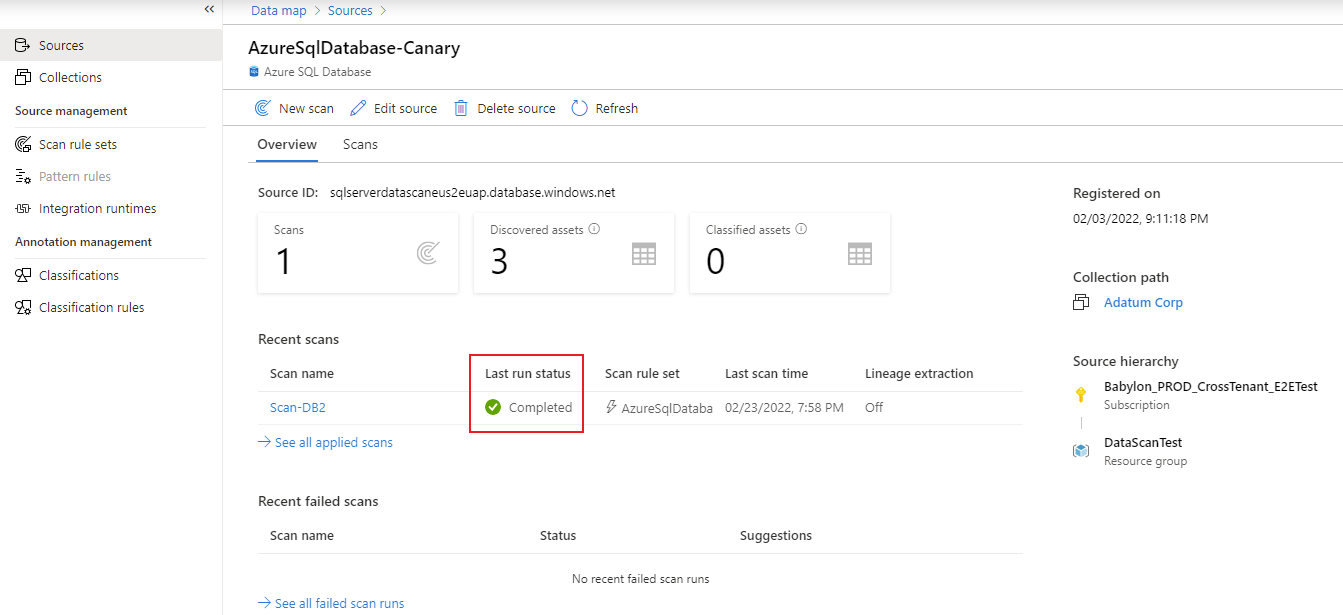

スキャンの状態をチェックするには、コレクション内のデータ ソースに移動し、[詳細の表示] を選択します。

スキャンの詳細は、[ 前回の実行] 状態でのスキャンの進行状況と、スキャンおよび分類された資産の数を示します。 スキャン全体が正常に実行された後、最終実行状態が [進行中] に更新され、[完了] に更新されます。

スキャンを管理する

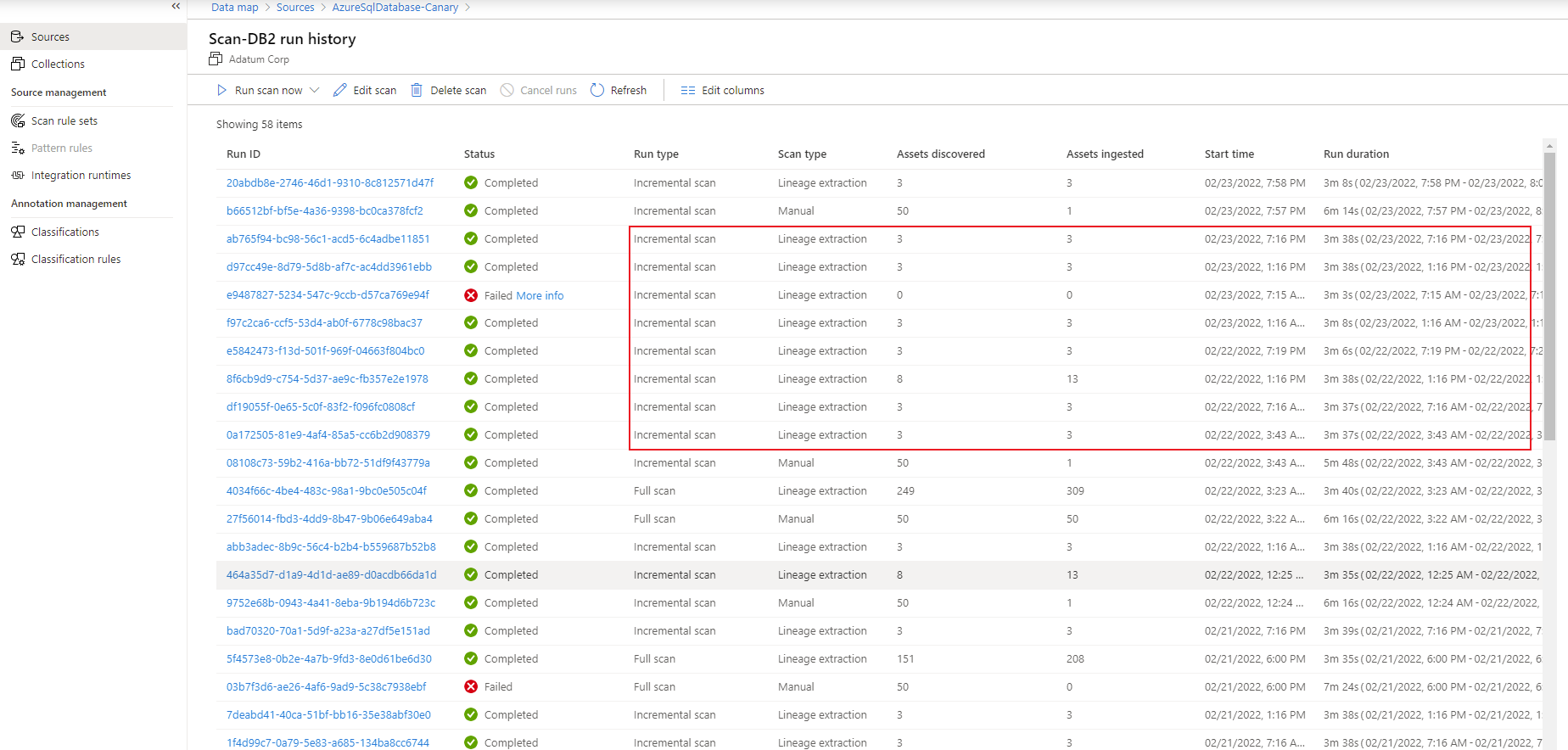

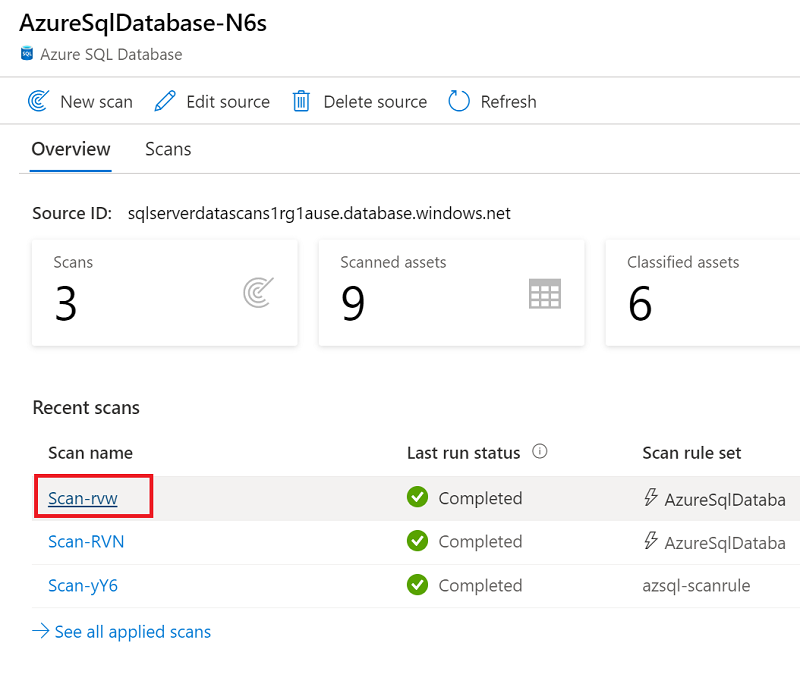

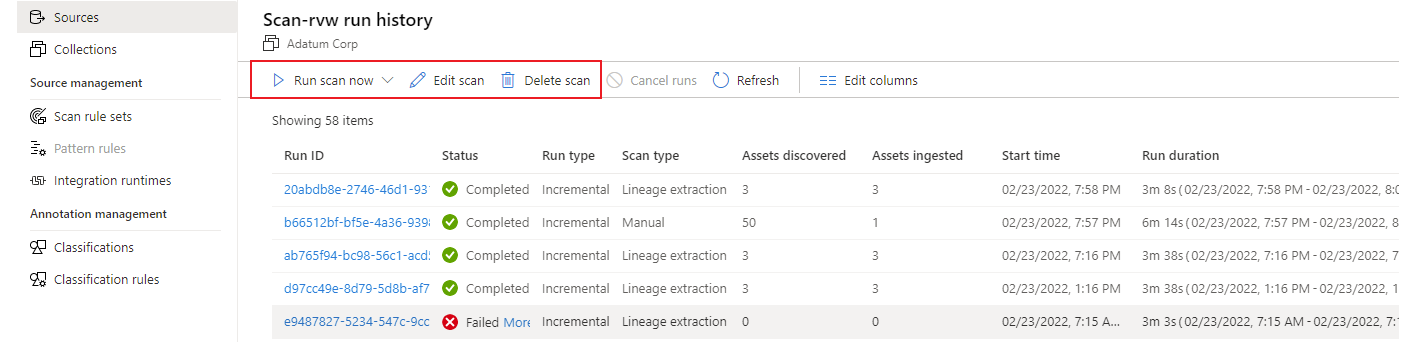

スキャンを実行した後、実行履歴を使用して管理できます。

[ 最近のスキャン] で、スキャンを選択します。

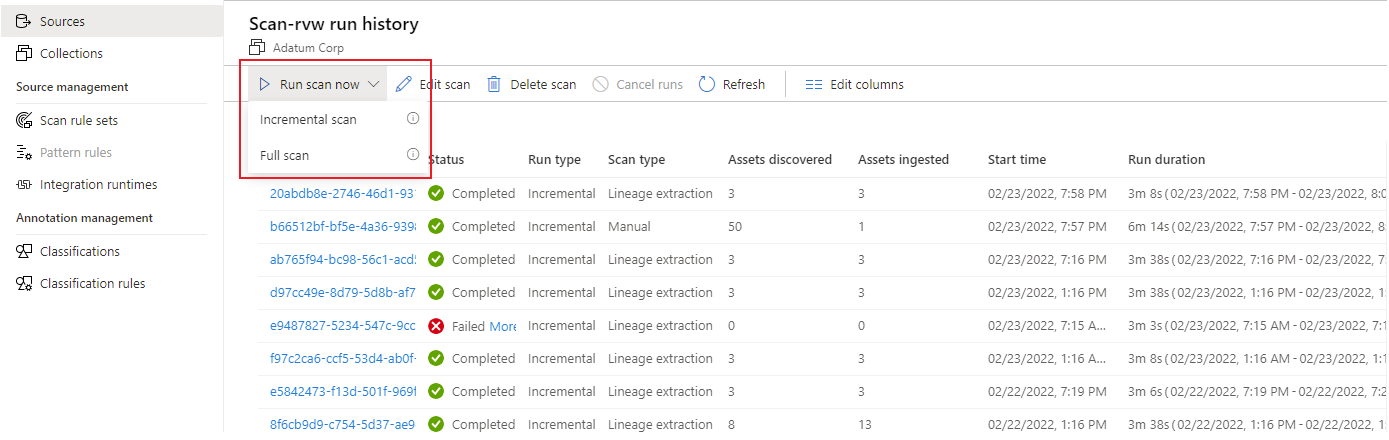

実行履歴には、スキャンを再実行するか、編集するか、削除するかのオプションがあります。

[ 今すぐスキャンを実行 ] を選択してスキャンを再実行した場合は、[ 増分スキャン ] または [ フル スキャン] を選択できます。

スキャンのトラブルシューティング

スキャンに問題がある場合は、次のヒントをお試しください。

詳細については、「 Microsoft Purview での接続のトラブルシューティング」を参照してください。

アクセス ポリシーを設定する

このデータ リソースでは、次の種類の Microsoft Purview ポリシーがサポートされています。

Azure SQL Database でのアクセス ポリシーの前提条件

- 新しい Azure SQL Database インスタンスを作成するか、この機能で現在使用可能なリージョンのいずれかに既存のインスタンスを使用します。 このガイドに従って、Azure SQL Database インスタンスを作成できます。

リージョンのサポート

すべての Microsoft Purview リージョンがサポートされています。

Microsoft Purview ポリシーの適用は、Azure SQL Database の次のリージョンでのみ使用できます。

パブリック クラウド:

- 米国東部

- 米国東部 2

- 米国中央南部

- 米国中央西部

- 米国西部 3

- カナダ中部

- ブラジル南部

- 西ヨーロッパ

- 北ヨーロッパ

- フランス中部

- 英国南部

- 南アフリカ北部

- インド中部

- 東南アジア

- 東アジア

- オーストラリア東部

ソブリン クラウド:

- USGov バージニア

- 中国北部 3

Microsoft Purview からのポリシーの Azure SQL Database インスタンスを構成する

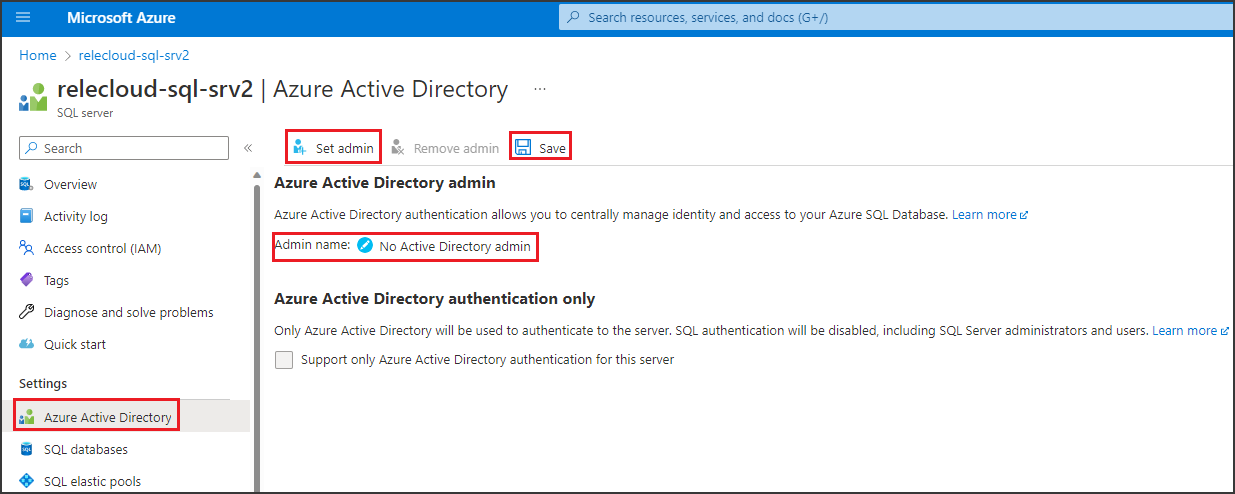

Azure SQL Database に関連付けられている論理サーバーが Microsoft Purview のポリシーを受け入れるには、Azure Active Directory 管理者を構成する必要があります。Azure portalで、Azure SQL Database インスタンスをホストする論理サーバーに移動します。 サイド メニューで、[ Azure Active Directory] を選択します。 管理者名を任意の Azure Active Directory ユーザーまたはグループに設定し、[保存] を選択 します。

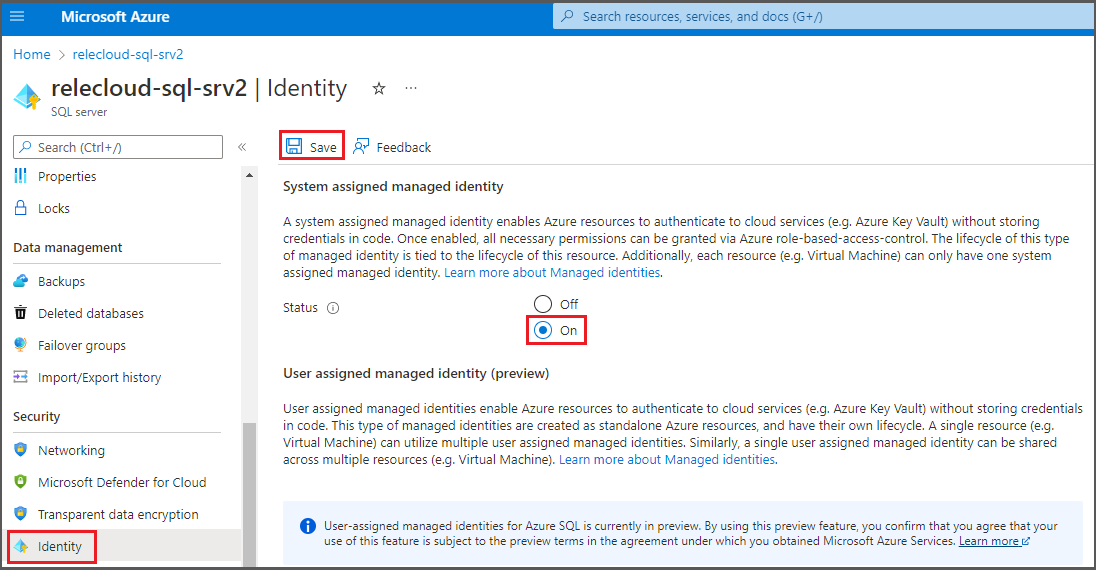

次に、サイド メニューで [ ID] を選択します。 [ システム割り当てマネージド ID] で、状態を [オン] にし、[保存] を選択 します。

ポリシーの Microsoft Purview アカウントを構成する

Microsoft Purview でデータ ソースを登録する

データ リソースのポリシーを Microsoft Purview で作成するには、そのデータ リソースを Microsoft Purview Studio に登録する必要があります。 データ リソースの登録に関連する手順については、このガイドの後半で説明します。

注:

Microsoft Purview ポリシーは、データ リソース ARM パスに依存します。 データ リソースを新しいリソース グループまたはサブスクリプションに移動する場合は、登録を解除してから、Microsoft Purview に再登録する必要があります。

データ ソースでデータ使用管理を有効にするアクセス許可を構成する

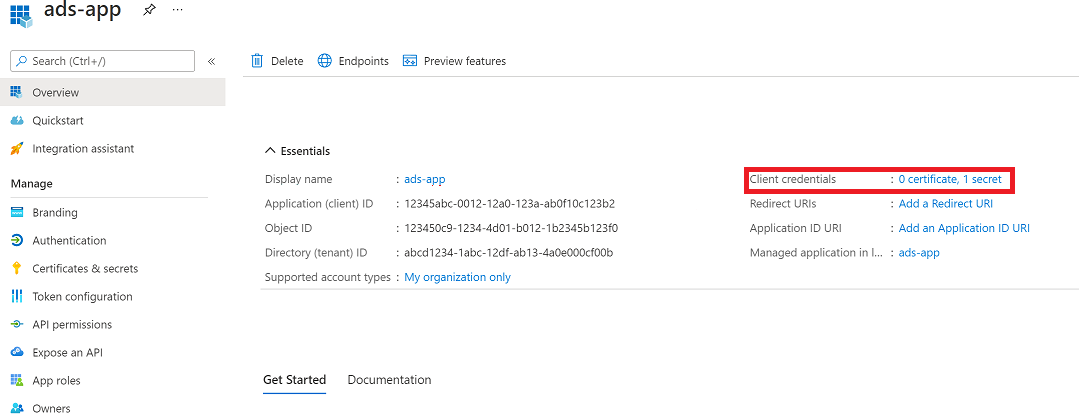

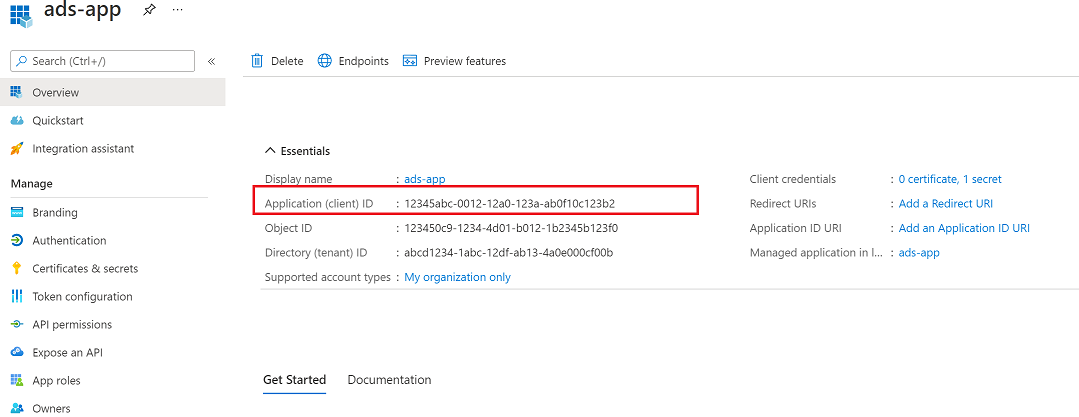

リソースが登録されたら、そのリソースのポリシーを Microsoft Purview で作成する前に、アクセス許可を構成する必要があります。 データ使用管理を有効にするには、一連のアクセス許可が必要です。 これは、データ ソース、リソース グループ、またはサブスクリプションに適用されます。 データ使用管理を有効にするには、リソースに対する特定の ID とアクセス管理 (IAM) 権限と、特定の Microsoft Purview 権限の両方が必要です。

リソースの Azure Resource Manager パスまたはその親 (つまり、IAM アクセス許可の継承を使用) には、次のいずれかの IAM ロールの組み合わせが必要です。

- IAM 所有者

- IAM 共同作成者と IAM ユーザー アクセス管理者の両方

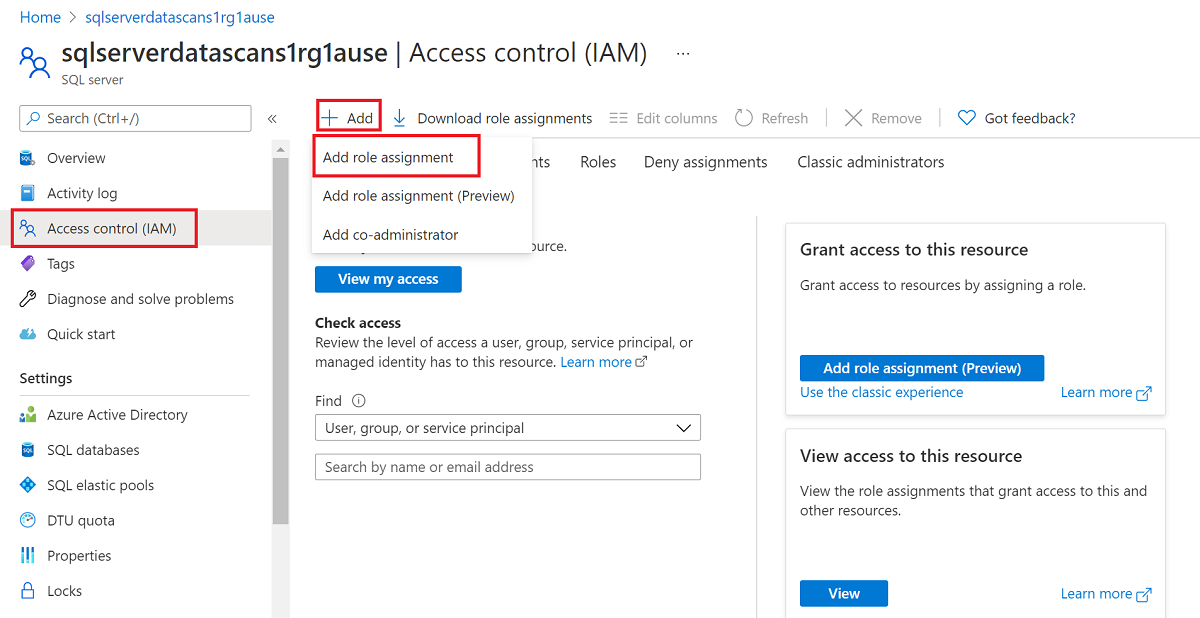

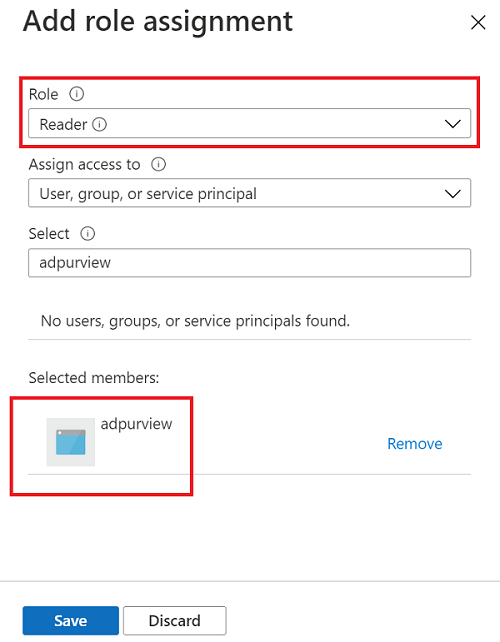

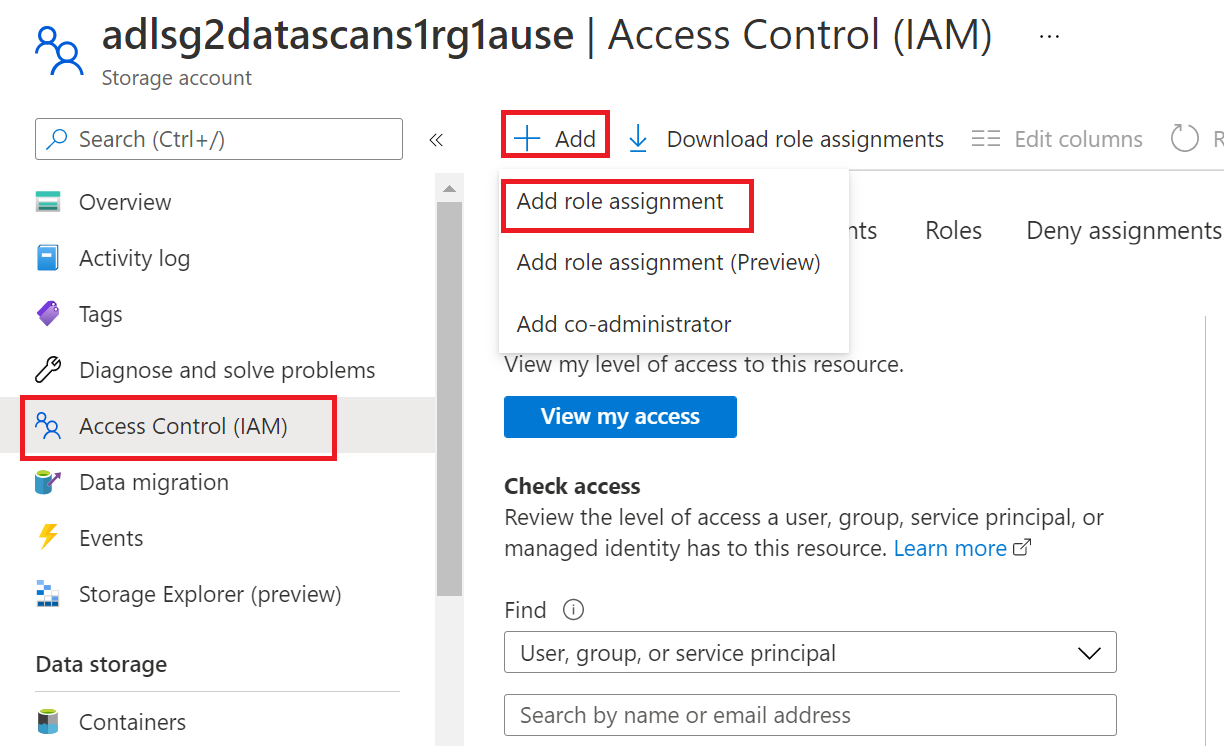

Azure ロールベースのアクセス制御 (RBAC) アクセス許可を構成するには、 このガイドに従います。 次のスクリーンショットは、データ リソースのAzure portalの [Access Control] セクションにアクセスしてロールの割り当てを追加する方法を示しています。

注:

データ リソースの IAM 所有者 ロールは、親リソース グループ、サブスクリプション、またはサブスクリプション管理グループから継承できます。 リソースの IAM 所有者 ロールを保持または継承している Azure AD ユーザー、グループ、およびサービス プリンシパルを確認します。

また、コレクションまたは親コレクションの Microsoft Purview データ ソース管理者 ロールも必要です (継承が有効な場合)。 詳細については、 Microsoft Purview ロールの割り当ての管理に関するガイドを参照してください。

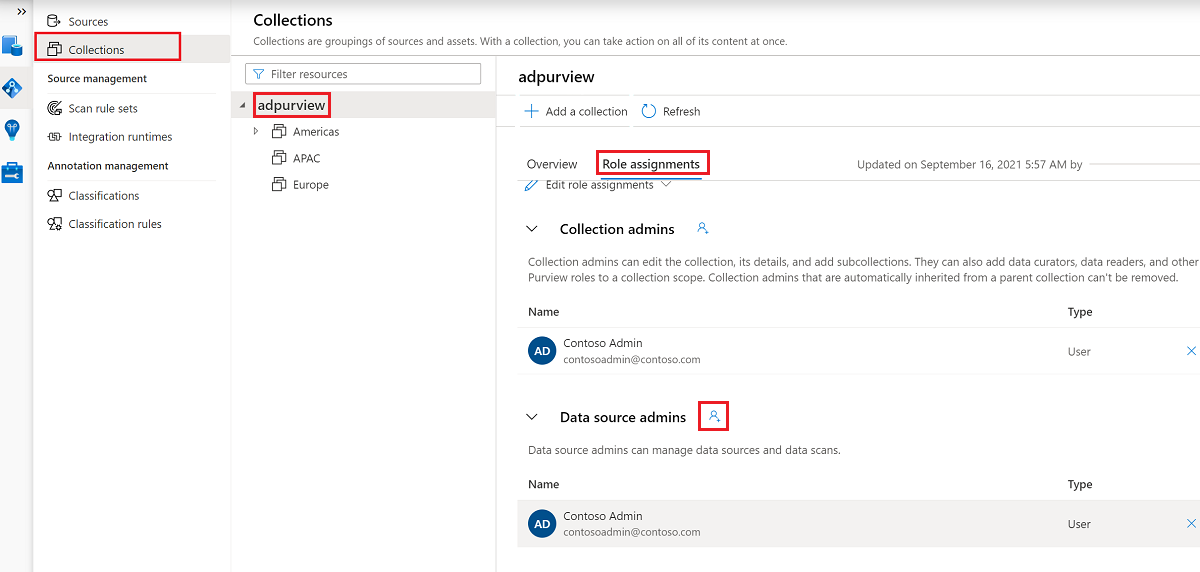

次のスクリーンショットは、ルート コレクション レベルで データ ソース管理者 ロールを割り当てる方法を示しています。

アクセス ポリシーを作成、更新、または削除するように Microsoft Purview アクセス許可を構成する

ポリシーを作成、更新、または削除するには、ルート コレクション レベルで Microsoft Purview でポリシー作成者ロールを取得する必要があります。

- ポリシー作成者ロールは、DevOps ポリシーとデータ所有者ポリシーを作成、更新、削除できます。

- ポリシー作成者ロールは、セルフサービス アクセス ポリシーを削除できます。

Microsoft Purview ロールの割り当ての管理の詳細については、Microsoft Purview データ マップでのコレクションの作成と管理に関するページを参照してください。

注:

ポリシー作成者ロールは、ルート コレクション レベルで構成する必要があります。

さらに、ポリシーの件名を作成または更新するときに Azure AD ユーザーまたはグループを簡単に検索するには、Azure AD で [ディレクトリ閲覧者 ] アクセス許可を取得することで大きなメリットを得ることができます。 これは、Azure テナント内のユーザーに共通のアクセス許可です。 ディレクトリ閲覧者のアクセス許可がない場合、ポリシー作成者は、データ ポリシーの件名に含まれるすべてのプリンシパルの完全なユーザー名または電子メールを入力する必要があります。

データ所有者ポリシーを発行するための Microsoft Purview アクセス許可を構成する

データ所有者ポリシーを使用すると、Microsoft Purview ポリシーの作成者とデータ ソース管理者ロールをorganization内の別のユーザーに割り当てる場合、チェックと残高が許可されます。 データ所有者ポリシーが有効になる前に、2 人目のユーザー (データ ソース管理者) がそれを確認し、公開して明示的に承認する必要があります。 これは、DevOps またはセルフサービス アクセス ポリシーには適用されません。公開は、それらのポリシーが作成または更新されるときに自動的に行われます。

データ所有者ポリシーを発行するには、ルート コレクション レベルで Microsoft Purview でデータ ソース管理者ロールを取得する必要があります。

Microsoft Purview ロールの割り当ての管理の詳細については、Microsoft Purview データ マップでのコレクションの作成と管理に関するページを参照してください。

注:

データ所有者ポリシーを発行するには、ルート コレクション レベルでデータ ソース管理者ロールを構成する必要があります。

Microsoft Purview のロールにアクセス プロビジョニングの責任を委任する

リソースでデータ使用管理が有効になった後、ルート コレクション レベルでポリシー作成者ロールを持つ Microsoft Purview ユーザーは、Microsoft Purview からそのデータ ソースへのアクセスをプロビジョニングできます。

注:

Microsoft Purview ルート コレクション管理者 は、ルート ポリシー作成者 ロールに新しいユーザーを割り当てることができます。 コレクション管理者は、コレクションの下のデータ ソース管理者ロールに新しいユーザーを割り当てることができます。 Microsoft Purview コレクション管理者、 データ ソース管理者、または ポリシー作成者 ロールを保持するユーザーを最小限に抑え、慎重に確認します。

発行されたポリシーを持つ Microsoft Purview アカウントが削除されると、特定のデータ ソースに依存する時間内にそのようなポリシーが適用されなくなります。 この変更は、セキュリティとデータ アクセスの可用性の両方に影響を与える可能性があります。 IAM の共同作成者ロールと所有者ロールは、Microsoft Purview アカウントを削除できます。 これらのアクセス許可をチェックするには、Microsoft Purview アカウントの [アクセス制御 (IAM)] セクションに移動し、[ロールの割り当て] を選択します。 ロックを使用して、Resource Manager ロックによって Microsoft Purview アカウントが削除されないようにすることもできます。

データ ソースを登録し、データ使用管理を有効にする

アクセス ポリシーを作成するには、Azure SQL Database リソースを Microsoft Purview に登録する必要があります。 リソースを登録するには、 このドキュメントの「前提条件」および「データ ソースの登録」セクションに従います。

データ ソースを登録したら、データ 使用管理を有効にする必要があります。 これは、データ ソースにポリシーを作成する前の前提条件です。 データ使用管理 は、データ ソースへのアクセスを管理する特定の Microsoft Purview ロールに委任されるため、データのセキュリティに影響を与える可能性があります。 「Microsoft Purview ソースでデータ使用管理を有効にする」のセキュリティ プラクティスに従ってください。

データ ソースの [データ使用管理 ] オプションを [有効] に設定すると、次のスクリーンショットのようになります。

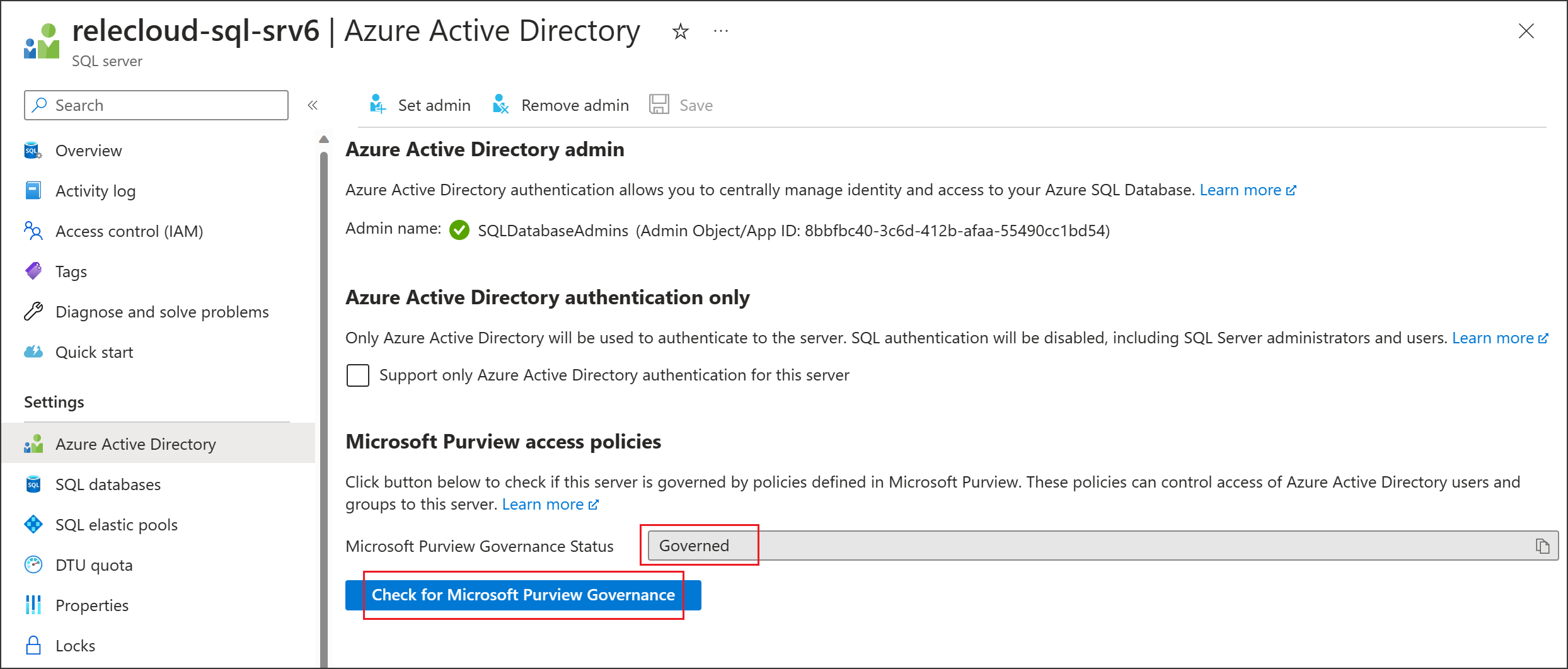

Azure SQL Database のAzure portalに戻り、Microsoft Purview によって管理されていることを確認します。

このリンクを使用してAzure portalにサインインします

構成するAzure SQLサーバーを選択します。

左側のウィンドウで [Azure Active Directory ] に移動します。

[Microsoft Purview アクセス ポリシー] まで下にスクロールします。

[ Microsoft Purview ガバナンスの確認] ボタンを選択します。 要求が処理されるまで待ちます。 これには、数分かかる場合があります。

Microsoft Purview ガバナンスの状態に が表示

Governedされていることを確認します。 正しい状態が反映されるまでに、Microsoft Purview でデータ使用管理を有効にしてから数分かかる場合があることに注意してください。

注:

この Azure SQL Database データ ソースのデータ使用管理を無効にした場合、Microsoft Purview ガバナンスの状態が に自動的Not Governedに更新されるまでに最大で 24 時間かかる場合があります。 これを高速化するには、[ Microsoft Purview ガバナンスの確認] を選択します。 別の Microsoft Purview アカウントでデータ ソースのデータ 使用管理 を有効にする前に、Purview ガバナンスの状態が として Not Governed表示されていることを確認します。 次に、新しい Microsoft Purview アカウントで上記の手順を繰り返します。

ポリシーを作成する

Azure SQL Database のアクセス ポリシーを作成するには、次のガイドに従います。

- Azure SQL Database のシステム正常性、パフォーマンス、監査情報へのアクセスをプロビジョニングします。 このガイドを使用して、1 つの SQL データベースに DevOps ポリシーを適用します。

- 単一のAzure SQL データベースに対して読み取り/変更アクセスをプロビジョニングします。 このガイドを使用して、サブスクリプション内の 1 つの SQL データベース アカウントにアクセスをプロビジョニングします。

- Azure SQL Database のセルフサービス アクセス ポリシー。 このガイドを使用して、データコンシューマーがセルフサービス ワークフローを使用してデータ資産へのアクセスを要求できるようにします。

リソース グループまたは Azure サブスクリプション内のすべてのデータ ソースに対応するポリシーを作成するには、「 Microsoft Purview で複数の Azure ソースを検出して管理する」を参照してください。

系列の抽出 (プレビュー)

注:

系列は現在、セルフホステッド統合ランタイムまたはマネージド VNET ランタイムとAzure SQLプライベート エンドポイントを使用してサポートされていません。 Azure SQL Database のネットワーク設定で、Azure サービスがサーバーにアクセスできるようにする必要があります。 系列抽出スキャンの既知の制限事項について詳しくは、こちらをご覧ください。

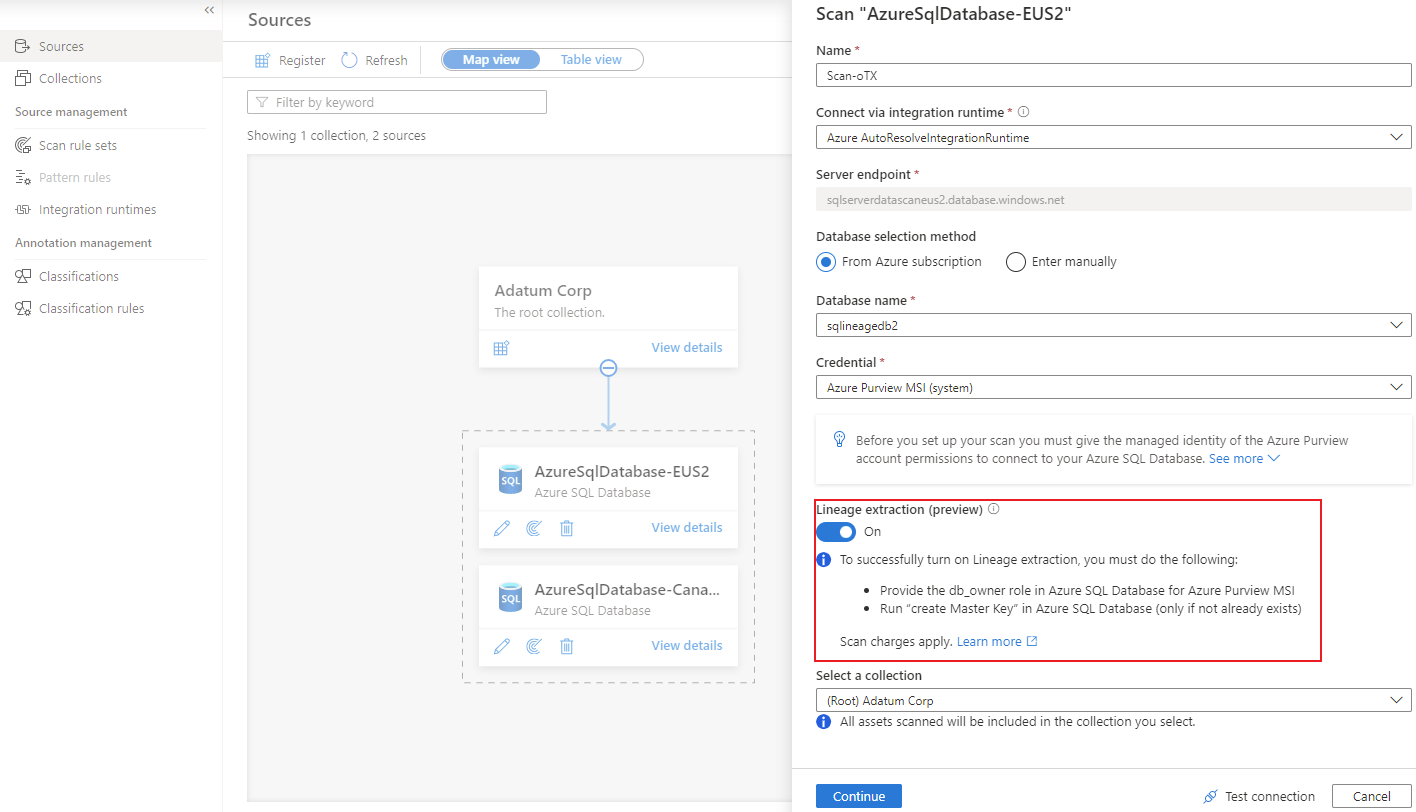

Microsoft Purview では、Azure SQL Database からの系列がサポートされています。 スキャンを設定するときは、[ 系列の抽出 ] トグルをオンにして系列を抽出します。

系列抽出を使用してスキャンを設定するための前提条件

この記事の「 スキャンの認証を構成する」 セクションの手順に従って、Microsoft Purview が SQL データベースをスキャンすることを承認します。

Azure AD アカウントを使用して Azure SQL Database にサインインし、Microsoft Purview マネージド ID にアクセス許可を割り当てます

db_owner。注:

系列は XEvent セッションに基づいているため、'db_owner' のアクセス許可が必要です。 そのため、Microsoft Purview には、SQL で XEvent セッションを管理するためのアクセス許可が必要です。

次の SQL 構文の例を使用して、ユーザーを作成し、アクセス許可を付与します。 をアカウント名に置き換えます

<purview-account>。Create user <purview-account> FROM EXTERNAL PROVIDER GO EXEC sp_addrolemember 'db_owner', <purview-account> GOSQL データベースで次のコマンドを実行して、マスター キーを作成します。

Create master key GoAzure SQL リソースのネットワーク/ファイアウォールで[Azure サービスとリソースにこのサーバーへのアクセスを許可する] が有効になっていることを確認します。

系列抽出が有効になっているスキャンを作成する

スキャンを設定するためのウィンドウで、[ 系列抽出を有効にする] トグルをオンにします。

この記事の「 スキャンの作成 」セクションの手順に従って、認証方法を選択します。

スキャンを正常に設定すると、系列抽出と呼ばれる新しいスキャンの種類によって、6 時間ごとに増分スキャンが実行され、Azure SQL Database から系列が抽出されます。 系列は、SQL データベースで実行されるストアド プロシージャに基づいて抽出されます。

データベース資産Azure SQL検索し、ランタイム系列を表示する

データ カタログを参照するか、データ カタログを検索して、Azure SQL Database の資産の詳細を表示できます。 次の手順では、ランタイム系列の詳細を表示する方法について説明します。

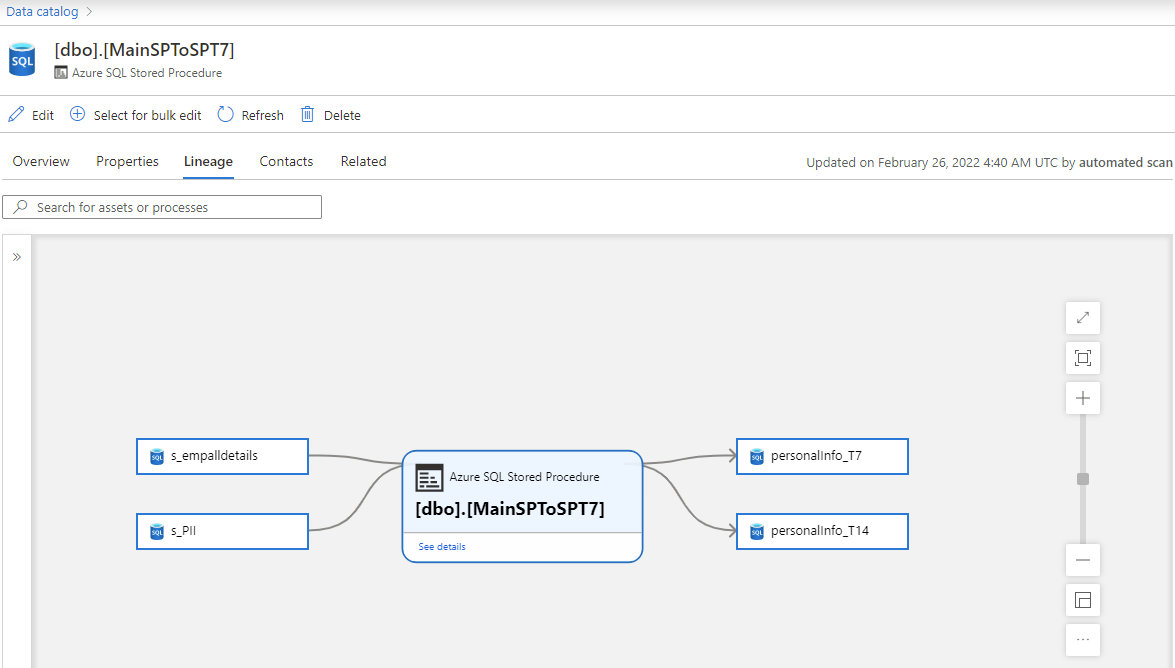

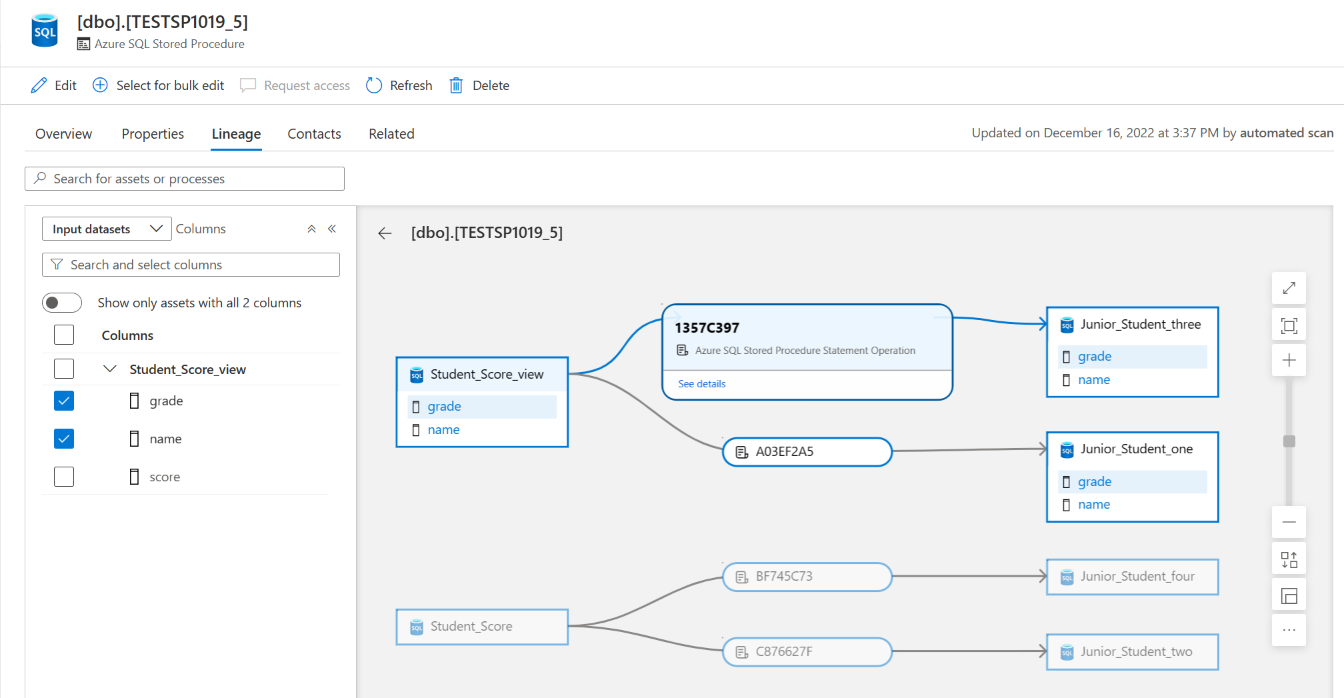

アセットの [ 系列 ] タブに移動します。 該当する場合は、資産系列がここに表示されます。

該当する場合は、さらにドリルダウンして、ストアド プロシージャ内の SQL ステートメント レベルの系列と列レベルの系列を確認できます。 セルフホステッド Integration Runtimeをスキャンに使用する場合、バージョン 5.25.8374.1 以降、スキャン中の系列ドリルダウン情報の取得がサポートされています。

サポートされているAzure SQLデータベース系列のシナリオについては、この記事の「サポートされる機能」セクションを参照してください。 系列全般の詳細については、「Microsoft Purview のデータ系列」および「系列ユーザー ガイドMicrosoft Purview データ カタログ参照してください。

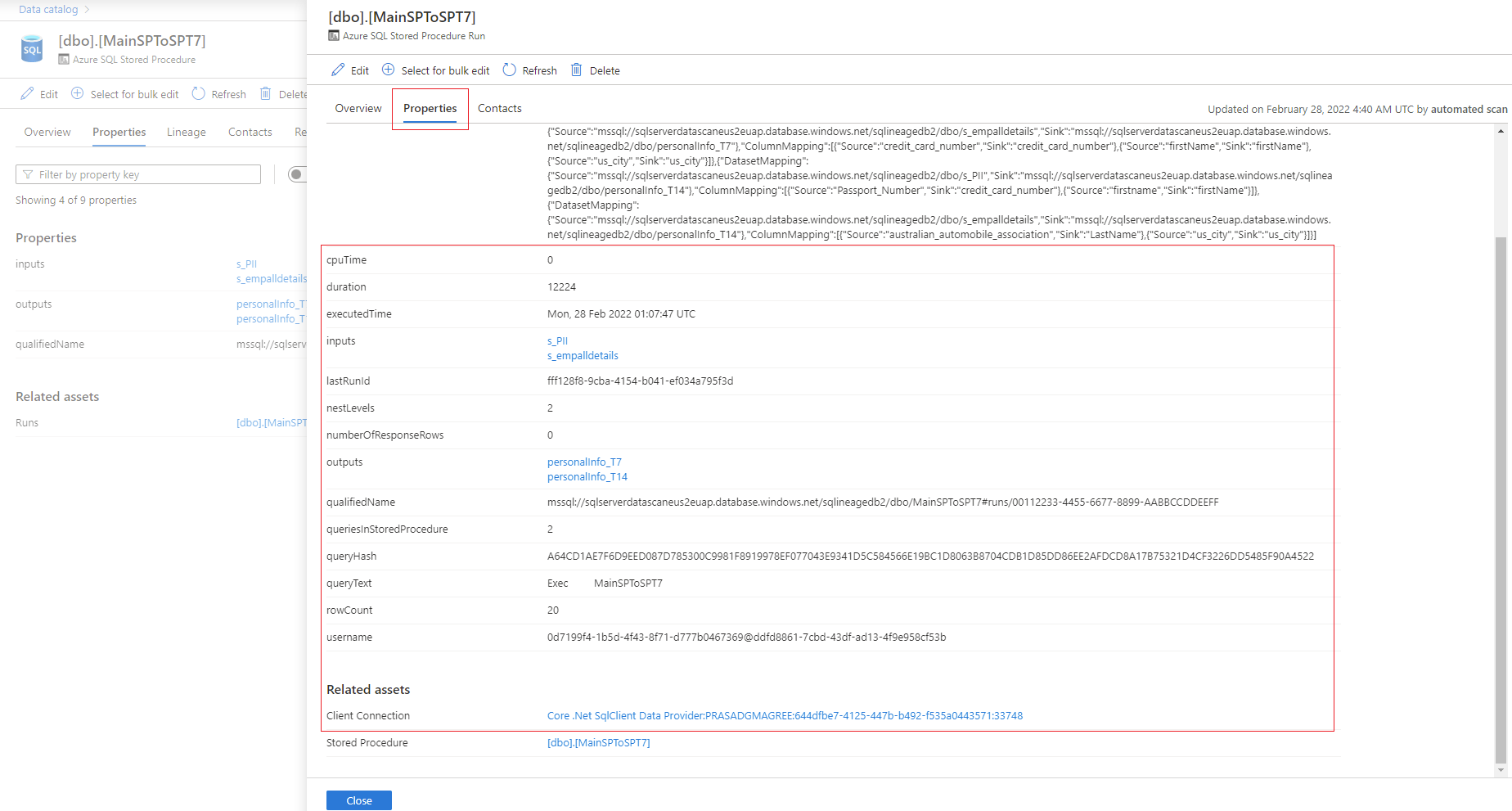

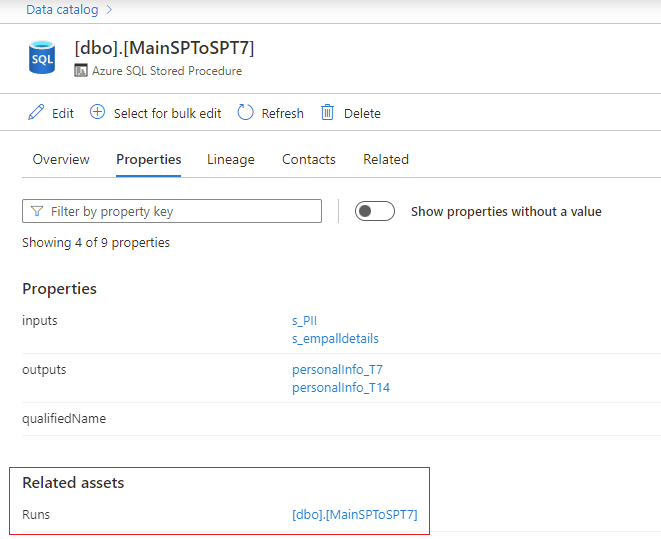

ストアド プロシージャ資産に移動します。 [ プロパティ ] タブの [ 関連資産 ] に移動して、ストアド プロシージャの最新の実行の詳細を取得します。

[実行] の横にある [ストアド プロシージャ] ハイパーリンクを選択すると、ストアド プロシージャの実行の概要Azure SQL表示されます。 [ プロパティ ] タブに移動して、 executedTime、 rowCount、 クライアント接続などのストアド プロシージャからの拡張ランタイム情報を表示します。

系列抽出のトラブルシューティング

次のヒントは、系列に関連する問題を解決するのに役立ちます。

- 系列抽出の実行が成功した後に系列がキャプチャされない場合は、スキャンを設定してからストアド プロシージャが少なくとも 1 回実行されていない可能性があります。

- 系列は、スキャンが正常に設定された後に発生するストアド プロシージャの実行に対してキャプチャされます。 過去のストアド プロシージャの実行からの系列はキャプチャされません。

- 大量のストアド プロシージャの実行でデータベースが大量のワークロードを処理している場合、系列抽出では最新の実行のみがフィルター処理されます。 ストアド プロシージャは、6 時間のウィンドウの早い段階で実行されるか、クエリの負荷が高い実行インスタンスは抽出されません。 ストアド プロシージャの実行に系列がない場合は、サポートにお問い合わせください。

- ストアド プロシージャに drop ステートメントまたは create ステートメントが含まれている場合、それらは現在系列でキャプチャされません

次の手順

Microsoft Purview とデータの詳細については、次のガイドを使用してください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示