Azure Files 上でハイブリッド ID に対して Microsoft Entra Kerberos 認証を有効化する

この記事では、ハイブリッド ユーザー ID (Microsoft Entra ID に同期されたオンプレミス AD DS の ID) を認証するために Microsoft Entra ID (旧称 Azure AD) を有効化および構成する方法について説明します。 現在、クラウド専用 ID はサポートされていません。

この構成では、ハイブリッド ユーザーが Kerberos 認証を使用して Azure ファイル共有にアクセスできるようになります。ファイル共有に対する SMB プロトコルでのアクセスに必要な Kerberos チケットの発行に Microsoft Entra ID を使用します。 つまり、エンド ユーザーはインターネット経由で Azure ファイル共有にアクセスできます。Microsoft Entra ハイブリッド参加済みと Microsoft Entra 参加済みのクライアントからドメイン コントローラーへのスムーズなネットワーク接続は必要はありません。 ただし、ユーザーまたはグループに対して Windows アクセス制御リスト (ACL)/ディレクトリおよびファイル レベルのアクセス許可を構成するには、オンプレミスのドメイン コントローラーへのスムーズなネットワーク接続が必要です。

サポートされているオプションと考慮事項の詳細については、「SMB アクセスの Azure Files ID ベース認証オプションの概要」を参照してください。 詳細については、こちらの解説を参照してください。

重要

Azure Files での ID ベースの認証に使用できる AD 方式は 1 つだけです。 ハイブリッド ID に対する Microsoft Entra Kerberos 認証がお客様の要件に合わない場合は、別の形態として、オンプレミス Active Directory Domain Service (AD DS) または Microsoft Entra Domain Services を使用できる場合もあります。 構成手順とサポートされるシナリオは方法ごとに異なります。

適用対象

| ファイル共有の種類 | SMB | NFS |

|---|---|---|

| Standard ファイル共有 (GPv2)、LRS/ZRS | ||

| Standard ファイル共有 (GPv2)、GRS/GZRS | ||

| Premium ファイル共有 (FileStorage)、LRS/ZRS |

前提条件

Azure ファイル共有への SMB によるアクセスに対して Microsoft Entra Kerberos 認証を有効にする前に、以下の前提条件が満たされていることを確認してください。

Note

Azure ストレージ アカウントの認証に、Microsoft Entra ID と、もう 1 つ別の方法 (たとえば AD DS、Microsoft Entra Domain Services など) を両方とも適用することはできません。 お使いのストレージ アカウントに対して既に別の AD 方式を採用している場合は、Microsoft Entra Kerberos を有効にする前に、現在の方式を無効にする必要があります。

ハイブリッド ID 用の Microsoft Entra Kerberos 機能は、以下のオペレーティング システムでのみ使用できます。

- Windows 11 Enterprise/Pro シングルまたはマルチセッション。

- 最新の累積更新プログラム (特に KB5007253 - 2021 年 11 月 Windows 10 の累積更新プログラム プレビュー) がインストールされている Windows 10 Enterprise/Pro シングルまたはマルチセッション、バージョン 2004 以降。

- 最新の累積更新プログラム (特に、KB5007254 - 2021 年 11 月 Microsoft サーバー オペレーティング システム バージョン 21H2 の累積更新プログラム プレビュー) がインストールされている Windows Server、バージョン 2022。

Windows 仮想マシンを作成および構成し、Microsoft Entra ID ベースの認証を使用してログインする方法については、「Microsoft Entra ID を使用して Azure の Windows 仮想マシンにログインする」を参照してください。

クライアントは、Microsoft Entra 参加済みまたは Microsoft Entra ハイブリッド参加済みである必要があります。 Microsoft Entra Kerberos は、Microsoft Entra Domain Services に参加しているクライアントや、AD のみに参加しているクライアントではサポートされていません。

Microsoft Entra ID 内のみで作成および管理されているユーザー アカウントについては、この機能では現在サポートされていません。 ユーザー アカウントはハイブリッド ユーザー ID であることが必要です。つまり、AD DS に加えて、Microsoft Entra Connect または Microsoft Entra Connect クラウド同期のいずれかが必要です。それらのアカウントを Active Directory 内に作成し、Microsoft Entra ID に同期する必要があります。 Azure ファイル共有の Azure ロールベース アクセス制御 (RBAC) アクセス許可をユーザー グループに割り当てるには、Active Directory 内に当該グループを作成し、Microsoft Entra ID に同期する必要があります。

ストレージ アカウントの実体となる Microsoft Entra アプリに対しては、多要素認証 (MFA) を無効にする必要があります。

Microsoft Entra Kerberos では、Kerberos チケットの暗号化方式は常に AES-256 です。 ただし、ニーズに最適な SMB チャネル暗号化を設定できます。

リージョン別の提供状況

この機能は、Azure Public、Azure US Gov、Azure China 21Vianet のクラウド でサポートされています。

ハイブリッド ユーザー アカウントに対して Microsoft Entra Kerberos 認証を有効にする

ハイブリッド ユーザー アカウントによる Azure Files へのアクセスに対して Microsoft Entra Kerberos 認証を有効にする操作は、Azure portal、PowerShell、または Azure CLI で実行できます。

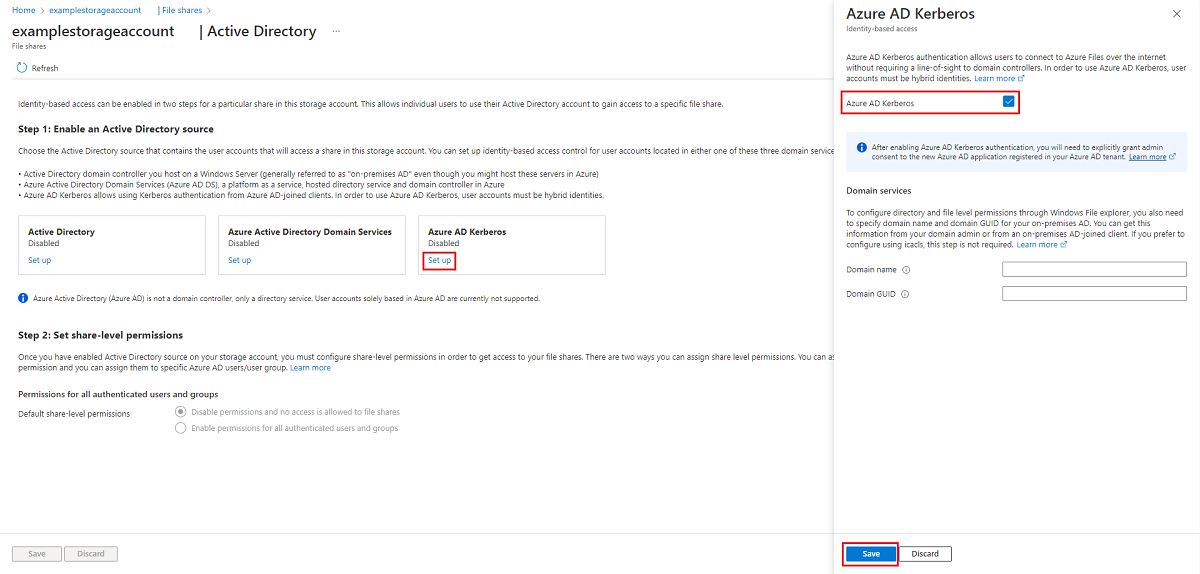

Azure portal を使用して Microsoft Entra Kerberos 認証を有効にするには、以下の手順を実行します。

Azure portal にサインインし、Microsoft Entra Kerberos 認証を有効にするストレージ アカウントを選択します。

[データ ストレージ] で、[ファイル共有] を選択します。

[Active Directory] の横にある構成状態 ([未構成] など) を選択します。

[Microsoft Entra Kerberos] で、[セットアップ] を選択します。

[Microsoft Entra Kerberos] チェックボックスをオンにします。

省略可能: Windows エクスプローラーを使用してディレクトリとファイル レベルのアクセス許可を構成する場合は、オンプレミス AD のドメイン名とドメイン GUID を指定する必要があります。 この情報は、ドメイン管理者から取得することも、オンプレミスの AD 参加済みクライアントから Active Directory PowerShell コマンドレット

Get-ADDomainを実行して取得することもできます。 ドメイン名はDNSRootの下の出力に一覧表示され、ドメイン GUID はObjectGUIDの下に一覧表示されます。 icacls を使用してディレクトリとファイル レベルのアクセス許可を構成する場合は、この手順を省略できます。 ただし、icacls を使う場合、クライアントからオンプレミス AD へのスムーズなネットワーク接続が必要です。[保存] を選択します。

警告

Microsoft Entra Kerberos 認証が、手動で制限付きのプレビュー段階の手順によって既に有効になっており、Microsoft Entra 参加済み仮想マシン用の FSLogix プロファイルが Azure Files に保存されている場合、ストレージ アカウントのサービス プリンシパルのパスワードは 6 か月ごとに期限切れになります。 パスワードの有効期限が切れると、ユーザーはファイル共有に対する Kerberos チケットを取得できなくなります。 この問題を緩和する方法については、「ハイブリッド ユーザーに対する Microsoft Entra Kerberos 認証を有効にすると発生する可能性があるエラー」の、「エラー - Microsoft Entra ID でサービス プリンシパルのパスワードの有効期限が切れています」を参照してください。

新しいサービス プリンシパルに管理者の同意を与える

Microsoft Entra Kerberos 認証を有効にした後は、Microsoft Entra テナントに登録された新しい Microsoft Entra アプリケーションに、管理者の同意を明示的に付与する必要があります。 このサービス プリンシパルは自動生成されます。ファイル共有への認可には使われないので、ここに記載されている以外のサービス プリンシパルの編集は行わないでください。 行った場合、エラーが発生する可能性があります。

これらの手順に従って、Azure portal から API のアクセス許可を構成できます。

Microsoft Entra ID を開きます。

左ペインで [アプリの登録] を選択します。

[すべてのアプリケーション] を選択します。

[ストレージ アカウント]

<your-storage-account-name>.file.core.windows.net と一致する名前のアプリケーションを選択します。左ウィンドウで [API のアクセス許可] を選択します。

[[ディレクトリ名] に管理者の同意を与えます] を選択して、ディレクトリ内のすべてのアカウントに対して要求された 3 つの API アクセス許可 (openid、profile、User.Read) の同意を付与します。

[はい] を選択して確定します。

重要

Microsoft Entra Kerberos 認証を使用し、プライベート エンドポイントまたはプライベート リンクを介してストレージ アカウントに接続する場合は、ストレージ アカウントの Microsoft Entra アプリケーションに、そのプライベート リンク FQDN を追加する必要があります。 手順については、トラブルシューティング ガイドのエントリを参照してください。

ストレージ アカウントで多要素認証を無効にする

Microsoft Entra Kerberos を使用して構成された Azure ファイル共有へのアクセスに MFA を使用する形態はサポートされていません。 MFA 条件付きアクセス ポリシーがすべてのアプリに適用される場合は、ストレージ アカウントの実体となる Microsoft Entra アプリをポリシーの適用対象から除外する必要があります。

ストレージ アカウント アプリの名前は、条件付きアクセス除外リストのストレージ アカウントと同じである必要があります。 条件付きアクセス除外リストでストレージ アカウント アプリを検索する場合は、[ストレージ アカウント] <your-storage-account-name>.file.core.windows.net を検索します

忘れずに、<your-storage-account-name> を適切な値に置き換えてください。

重要

ストレージ アカウント アプリから MFA ポリシーを除外しない場合は、ファイル共有にアクセスできません。 net use を使用してファイル共有をマップしようとすると、"システム エラー 1327: アカウント制限によってこのユーザーのサインインが妨げられている" というエラー メッセージが表示されます。 たとえば、空白のパスワードは許可されない、サインイン時間が制限されている、ポリシーの制限が適用されたなどです。

MFA の無効化に関するガイダンスについては、次を参照してください。

共有レベルのアクセス許可を割り当てる

ID ベースのアクセスを有効にすると、特定の共有にアクセスできるユーザーとグループを共有ごとに設定できます。 ユーザーが共有へのアクセスを許されると、個々のファイルとディレクトリに対する Windows ACL (NTFS アクセス許可とも呼ばれます) が引き継がれます。 これにより、Windows サーバー上の SMB 共有と同様に、アクセス許可をきめ細かく制御できます。

共有レベルのアクセス許可を設定するには、「ID に共有レベルのアクセス許可を割り当てる」の手順に従います。

ディレクトリとファイル レベルのアクセス許可を構成する

共有レベルのアクセス許可が設定されたら、ディレクトリ/ファイル レベルのアクセス許可をユーザーまたはグループに割り当てることができます。 この場合、オンプレミス AD にスムーズにネットワーク接続できるデバイスを使う必要があります。 Windows エクスプローラーを使用するには、デバイスもドメインに参加している必要があります。

ディレクトリ レベルとファイル レベルのアクセス許可の構成に Microsoft Entra Kerberos 認証を使用するには、以下の 2 種類の方法があります。

- Windows エクスプローラー: このオプションを選んだ場合、クライアントはオンプレミスの AD にドメインに参加している必要があります。

- icacls ユーティリティ: このオプションを選ぶ場合、クライアントはドメインに参加している必要はありませんが、オンプレミス AD へのスムーズなネットワーク接続が必要です。

Windows エクスプローラーを使用してディレクトリとファイル レベルのアクセス許可を構成するには、オンプレミス AD のドメイン名とドメイン GUID を指定する必要もあります。 この情報は、ドメイン管理者またはオンプレミスの AD 参加済みクライアントから取得できます。 icacls を使用して構成する場合は、この手順は必要ありません。

重要

Microsoft Entra ID に同期されていない ID に、ファイル/ディレクトリ レベルの ACL を設定することは可能です。 ただし、それらの ACL には強制力がありません。同期されていない ID は、認証/承認に使用される Kerberos チケットに含まれていないためです。 設定した ACL に強制力を持たせるには、ID を Microsoft Entra ID に同期する必要があります。

ヒント

共有にアクセスする Microsoft Entra ハイブリッド参加済みユーザー群に、2 つの異なるフォレストに属するユーザーが含まれている場合は、icacls を使用してディレクトリ レベルとファイル レベルのアクセス許可を構成することをお勧めします。 これは、Windows エクスプローラーの ACL 構成では、ストレージ アカウントが参加している Active Directory ドメインにクライアントがドメイン参加済みである必要があるためです。

ディレクトリとファイル レベルのアクセス許可を構成するには、「SMB 経由でディレクトリとファイル レベルのアクセス許可を構成する」の手順に従います。

クライアントを構成して Kerberos チケットを取得する

Azure ファイル共有をマウントまたは使用するクライアント コンピューターで、Microsoft Entra Kerberos 機能を有効にします。 これは、Azure Files を使用するすべてのクライアントで行う必要があります。

次の 3 つの方法のいずれかを使用します。

- この Intune ポリシー CSP を構成し、それをクライアントに適用します: Kerberos/CloudKerberosTicketRetrievalEnabled、1 に設定

- クライアント上でこのグループ ポリシーを [有効] に構成します:

Administrative Templates\System\Kerberos\Allow retrieving the Azure AD Kerberos Ticket Granting Ticket during logon - 管理者特権でのコマンド プロンプトからこのコマンドを実行して、クライアント上で次のレジストリ値を設定します:

reg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa\Kerberos\Parameters /v CloudKerberosTicketRetrievalEnabled /t REG_DWORD /d 1

変更はすぐには行われず、有効にするにはポリシーの更新または再起動が必要です。

重要

この変更が適用された後、Kerberos 領域マッピングを構成しないと、クライアントはオンプレミスの AD DS 統合用に構成されているストレージ アカウントに接続できなくなります。 AD DS 用に構成されたストレージ アカウントと、Microsoft Entra Kerberos 用に構成されたストレージ アカウントの両方に対する接続をクライアントに提供する場合は、「オンプレミスの AD DS を使用してストレージ アカウントとの共存を構成する」の手順を実行してください。

オンプレミスの AD DS を使用してストレージ アカウントとの共存を構成する

AD DS 用に構成されたストレージ アカウントと、Microsoft Entra Kerberos 用に構成されたストレージ アカウントの両方に対する接続をクライアント マシンに提供する場合は、以下の手順を実行します。 Microsoft Entra Kerberos のみを使用する場合は、このセクションの手順は省略してください。

オンプレミスの AD DS 統合を使用するストレージ アカウントごとにエントリを追加します。 Kerberos 領域マッピングを構成するには、以下に示す 3 つの方法のいずれかを使用します。 変更はすぐには行われず、有効にするにはポリシーの更新または再起動が必要です。

- この Intune ポリシー CSP を構成し、それをクライアントに適用します: Kerberos/HostToRealm

- クライアントで次のグループ ポリシーを構成します。

Administrative Template\System\Kerberos\Define host name-to-Kerberos realm mappings - クライアント

ksetup /addhosttorealmmap <hostname> <REALMNAME>でksetupWindows コマンドを実行します。- たとえば、

ksetup /addhosttorealmmap <your storage account name>.file.core.windows.net CONTOSO.LOCALのように指定します。

- たとえば、

重要

Kerberos の領域名では、大文字と小文字が区別されます。 通常、Kerberos 領域にはドメイン名と同じ名前 (すべて大文字) が付けられます。

クライアント構成を元に戻して Kerberos チケットを取得する

Microsoft Entra Kerberos 認証に使用する必要がなくなったクライアント マシンについては、そのマシン上の Microsoft Entra Kerberos 機能を無効にすることができます。 機能を有効にした方法に応じて、次の 3 つの方法のいずれかを使います。

- この Intune Policy CSP を構成し、それをクライアントに適用します: Kerberos/CloudKerberosTicketRetrievalEnabled、0 に設定

- クライアント上でこのグループ ポリシーを [無効] に構成します:

Administrative Templates\System\Kerberos\Allow retrieving the Azure AD Kerberos Ticket Granting Ticket during logon - 管理者特権でのコマンド プロンプトからこのコマンドを実行して、クライアント上で次のレジストリ値を設定します:

reg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa\Kerberos\Parameters /v CloudKerberosTicketRetrievalEnabled /t REG_DWORD /d 0

変更はすぐには行われず、有効にするにはポリシーの更新または再起動が必要です。

「オンプレミスの AD DS を使用してストレージ アカウントとの共存を構成する」 の手順に従った場合は、必要に応じて、クライアント コンピューターから Kerberos 領域マッピングへのすべてのホスト名を削除できます。 次の 3 つの方法のいずれかを使用します。

- この Intune ポリシー CSP を構成し、それをクライアントに適用します: Kerberos/HostToRealm

- クライアントで次のグループ ポリシーを構成します。

Administrative Template\System\Kerberos\Define host name-to-Kerberos realm mappings - クライアント

ksetup /delhosttorealmmap <hostname> <realmname>でksetupWindows コマンドを実行します。- たとえば、

ksetup /delhosttorealmmap <your storage account name>.file.core.windows.net contoso.localのように指定します。 - レジストリ キー

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\Kerberos\HostToRealmを調べることで、現在のホスト名と Kerberos 領域マッピングの一覧を表示できます。

- たとえば、

変更はすぐには行われず、有効にするにはポリシーの更新または再起動が必要です。

重要

この変更を適用すると、該当するクライアントは、Microsoft Entra Kerberos 認証を使用する構成のストレージ アカウントに接続できなくなります。 ただし、追加の構成なしで、AD DS に構成されたストレージ アカウントに接続できます。

ストレージ アカウントの Microsoft Entra 認証を無効にする

異なる認証方法が必要になった場合は、Azure portal、Azure PowerShell、または Azure CLI を使って、ストレージ アカウントの Microsoft Entra 認証を無効にすることができます。

Note

この機能を無効にすると、Active Directory の構成を復帰させるために他の Active Directory ソースのいずれかを有効にするまで、ストレージ アカウントのファイル共有には Active Directory の構成が存在しないことになります。

Azure portal を使用してストレージ アカウントの Microsoft Entra Kerberos 認証を無効にするには、以下の手順を実行します。

- Azure portal にサインインし、Microsoft Entra Kerberos 認証を無効にするストレージ アカウントを選択します。

- [データ ストレージ] で、[ファイル共有] を選択します。

- [Active Directory] の横にある構成状態を選択します。

- [Microsoft Entra Kerberos] で、[構成] を選択します。

- [Microsoft Entra Kerberos] チェックボックスをオフにします。

- [保存] を選択します。

次のステップ

詳細については、次のリソースを参照してください。