NAT ゲートウェイと可用性ゾーン

NAT ゲートウェイはゾーン リソースであり、個々の可用性ゾーンからデプロイして運用できることを意味します。 ゾーン分離シナリオでは、ゾーン NAT ゲートウェイ リソースを、仮想マシンなどのゾーン指定の IP ベースのリソースに合わせて調整して、障害に対するゾーンの回復性を提供できます。 このドキュメントを読んで、主な概念と基本的な設計ガイダンスを理解してください。

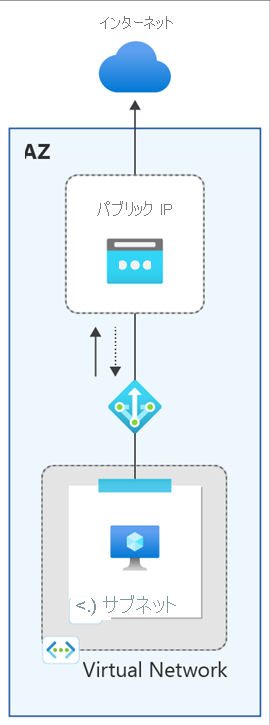

図 1: NAT ゲートウェイのゾーン デプロイ。

NAT ゲートウェイは、リージョン内の特定のゾーンに指定することも、ゾーンなし内へ指定することもできます。 NAT ゲートウェイ リソースに対してどのゾーン プロパティを選択すると、送信接続にも使用できるパブリック IP アドレスがゾーン プロパティに通知されます。

NAT ゲートウェイには回復性が組み込まれています

仮想ネットワークとそのサブネットは、リージョン別です。 サブネットは特定のゾーンに制限されません。 NAT ゲートウェイはゾーン リソースですが、仮想ネットワーク サブネットからインターネットに送信接続する、回復性が高く信頼性の高い方法です。 NAT ゲートウェイは、ソフトウェア定義ネットワークを 使用して、フル マネージドの分散サービスとして動作します。 NAT ゲートウェイ インフラストラクチャには冗長性が組み込まれています。 これにより、複数のインフラストラクチャ コンポーネントの障害に耐えることができます。 NAT ゲートウェイを特定のゾーンに分離するシナリオでは、この回復性の上に可用性ゾーンが構築されます。

ゾーン ベース

NAT ゲートウェイ リソースは、リージョンの特定のゾーンに配置できます。 NAT ゲートウェイが特定のゾーンにデプロイされると、そのゾーンからインターネットへの送信接続が明示的に提供されます。 可用性ゾーンに割り当てられた NAT ゲートウェイ リソースは、同じゾーンからのパブリック IP アドレス、またはゾーン冗長であるパブリック IP アドレスに接続できます。 別の可用性ゾーンからのパブリック IP アドレス、またはゾーンがないパブリック IP アドレスは許可されていません。

NAT ゲートウェイは、それ自体とは異なる他の可用性ゾーンからの仮想マシンに送信接続を提供できます。 アウトバウンド接続を提供するには、仮想マシンのサブネットを NAT ゲートウェイ リソースへ構成する必要があります。 さらに、複数のサブネットは同じ NAT ゲートウェイ リソースに構成できます。

異なる可用性ゾーンのサブネット内の仮想マシンはすべて単一のゾーン NAT ゲートウェイ リソースに構成できますが、この構成ではゾーンの障害に対するゾーンの回復性を確保するための最も効果的な方法は提供されません。 ゾーン障害から保護する方法の詳細については、この記事で後述する「設計上の考慮事項」を参照してください。

非ゾーン

NAT ゲートウェイ リソースがデプロイされるときにゾーンが選択されていない場合は、NAT ゲートウェイは既定でゾーンなしに配置されます。 NAT ゲートウェイが ゾーンに配置されていない場合、Azure はリソースをゾーンに配置します。 NAT ゲートウェイに対して Azure が選択するゾーンは表示されません。 NAT ゲートウェイをデプロイした後、ゾーン構成を変更することはできません。 ゾーンなし NAT ゲートウェイ リソースでは、ゾーン リソースはゾーン、ゾーンなし、またはゾーン冗長からのパブリック IP アドレスに関連付けることができます。

設計上の考慮事項

NAT ゲートウェイのゾーン関連のプロパティについて理解できたことと思いますので、Azure 仮想ネットワークからの回復性の高い送信接続の設計に役立つ次の設計上の考慮事項を参照してください。

ゾーンにまたがるリソースの単一ゾーン NAT ゲートウェイ リソース

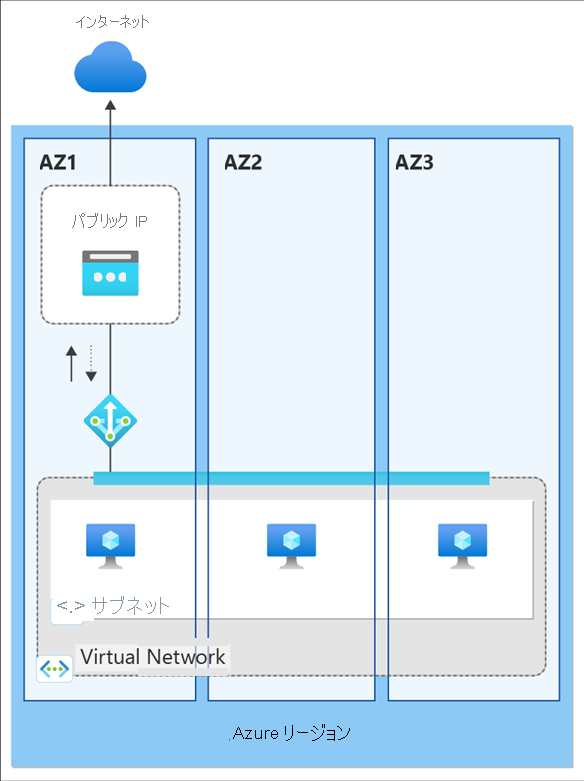

1 つのゾーン NAT ゲートウェイ リソースは、複数の可用性ゾーンにまたがる仮想マシンを含むサブネット、または異なるゾーン仮想マシンを持つ複数のサブネットに構成できます。 この種類のデプロイを構成すると、NAT ゲートウェイは、NAT ゲートウェイが配置されている特定のゾーンからのすべてのサブネット リソースに対してインターネットへの送信接続を提供します。 NAT ゲートウェイがデプロイされているゾーンがダウンした場合、NAT ゲートウェイに関連付けられているすべての仮想マシン インスタンス間の送信接続もダウンします。 この設定では、ゾーン回復性の最適な方法は提供されません。

図 2: 複数ゾーンにまたがるリソースの単一ゾーン NAT ゲートウェイ リソースでは、障害に対するゾーン回復性の効果的な方法は提供されません。

ゾーン回復性を作成するリージョン内の各ゾーンのゾーン NAT ゲートウェイ リソース

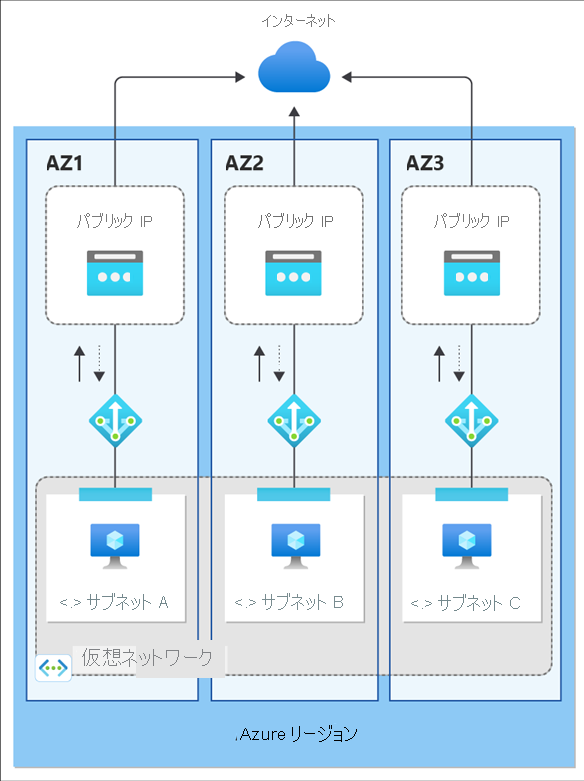

ゾーンの分離シナリオでは、NAT ゲートウェイ リソースを使用する仮想マシンのインスタンスが NAT ゲートウェイ リソースやそのパブリック IP アドレスと同じゾーンに存在するときにゾーン保証が得られます。 ゾーンを分離するために使用すべきパターンは、可用性ゾーンごとに "ゾーン スタック" を作成することです。 この "ゾーン スタック" は、仮想マシン インスタンス、パブリック IP アドレスまたは同じゾーンにあるすべてのサブネット上のプレフィックスを持つ NAT ゲートウェイ リソースで構成されます。

図 3: 同じゾーン NAT ゲートウェイ、パブリック IP、仮想マシンを使用してゾーン スタックを作成してゾーン分離すると、障害に対するゾーンの回復性を確保するための最適な方法が提供されます。

Note

リージョン内の各可用性ゾーンにゾーン スタックを作成することは、NAT ゲートウェイの障害に対するゾーンの回復性を構築するための最も効果的な方法です。 しかし、この構成では、障害が発生しなかった残りの可用性ゾーンのみが保護されます。 この構成では、ゾーン停止による送信接続の失敗は、影響を受ける特定のゾーンに分離されます。 停止は、他の NAT ゲートウェイが独自のサブネットとゾーン パブリック IP を使用してデプロイされる他のゾーン スタックには影響しません。

標準ロード バランサーとの受信の統合

実際のシナリオでインバウンド エンドポイントが必要になった場合、次の 2 つの選択肢があります。

| オプション | Pattern | 例 | 長所 | 短所 |

|---|---|---|---|---|

| (1) | インバウンド エンドポイントを、アウトバウンド用に作成するそれぞれのゾーン スタックに合わせてアラインメントする。 | ゾーン フロントエンドを使用して Standard ロード バランサーを作成します。 | インバウンドとアウトバウンドの同じ障害モデル。 運用がよりシンプルになる。 | 一般的なドメイン ネーム システム (DNS) 名は、ゾーンごとに個々の IP アドレスをマスクする必要があります。 |

| (2) | クロスゾーン インバウンド エンドポイントでゾーン スタックをオーバーレイする。 | ゾーン冗長フロントエンドを使用して Standard ロード バランサーを作成します。 | インバウンド エンドポイントに使用される IP アドレスが 1 つ。 | インバウンドとアウトバウンドのモデル変更。 運用がより複雑になる。 |

注意

ロード バランサーのゾーン構成は、NAT ゲートウェイとは異なる動作をすることに注意してください。 ロード バランサーの可用性ゾーンの選択は、フロントエンド IP 構成のゾーン選択と同義です。 パブリック ロード バランサーの場合、ロード バランサーのフロントエンドのパブリック IP がゾーン冗長である場合、ロード バランサーもゾーン冗長になります。 ロード バランサーのフロントエンドのパブリック IP がゾーンである場合、ロード バランサーも同じゾーンに指定されます。

制限事項

- デプロイ後の NAT ゲートウェイに対して、ゾーンを変更、更新、作成することはできません。

次のステップ

- Azure リージョンと可用性ゾーンの詳細を理解する

- Azure NAT Gateway の詳細を確認する

- Azure Load Balancer の詳細を理解する