Microsoft Defender for Cloud Apps のファイル フィルター

データ保護を提供するために、Microsoft Defender for Cloud Apps では、接続されているアプリのすべてのファイルを表示することができます。 アプリ コネクタを使用して Microsoft Defender for Cloud Apps をアプリに接続した後、すべてのファイル (たとえば、OneDrive や Salesforce に格納されているすべてのファイル) が Microsoft Defender for Cloud Apps によってスキャンされます。 その後、各ファイルは変更されるたびに Defender for Cloud Apps によって再スキャンされます。内容、メタデータ、または共有アクセス許可の変更を対象にできます。 スキャン時間は、アプリに格納されたファイルの数によって異なります。 [ファイル] ページでは、ファイルをフィルターしてクラウド アプリにどのような種類のデータが保存されているかを調べることもできます。

Note

ファイル監視は設定で有効にする必要があります。 Microsoft Defender ポータルで、[設定] を選択します。 次に、[クラウド アプリ] を選択します。 [情報保護] で [ファイル] を選択します。 [ファイルの監視を有効化] を選択して、 [保存] を選択します。

アクティブなファイル ポリシーがない場合、最後のファイル ページのエンゲージメント時間から 7 日後にファイルの監視が無効になります。

アクティブなファイル ポリシーがない場合は、ファイル ページの最後のエンゲージメント時から 35 日後に、Defender for Cloud Apps によって、これらの格納されているファイルについて Defender for Cloud Apps が保持しているデータの削除が開始されます。

2023 年 8 月 20 日以降、フィルター "last modified before (days) (最後の変更からの日数 (日数))" は非推奨になります。 代わりに、"file before (date) (この日より前のファイル (日付))" を使用し、固定日での調査を続行することをお勧めします。また、"ポリシー ページ" または "ファイル ページ" で、"modified before (date) (この日より前に変更 (日付))" による "manual (手動)" 調査を使用することもできます。

ファイル フィルターの例

たとえば、[ファイル] ページを使用して、次のように、社外秘というラベルの付いた外部共有ファイルをセキュリティで保護します。

アプリを Defender for Cloud Apps に接続した後、Microsoft Purview Information Protection と統合します。 その後、[ファイル] ページで、社外秘というラベルの付いたファイルをフィルター処理し、[コラボレーター] フィルターでドメインを除外します。 自分の組織の外部と共有されている機密ファイルがあることがわかったら、それを検出するファイル ポリシーを作成できます。 Remove external collaborators (外部コラボレーターの削除) やポリシー一致のダイジェストをファイル所有者へ送信などの自動ガバナンス アクションをこれらのファイルに適用して、組織のデータが失われるのを防ぐことができます。

![ファイル フィルター [機密]。](media/file-filter-confidential.png)

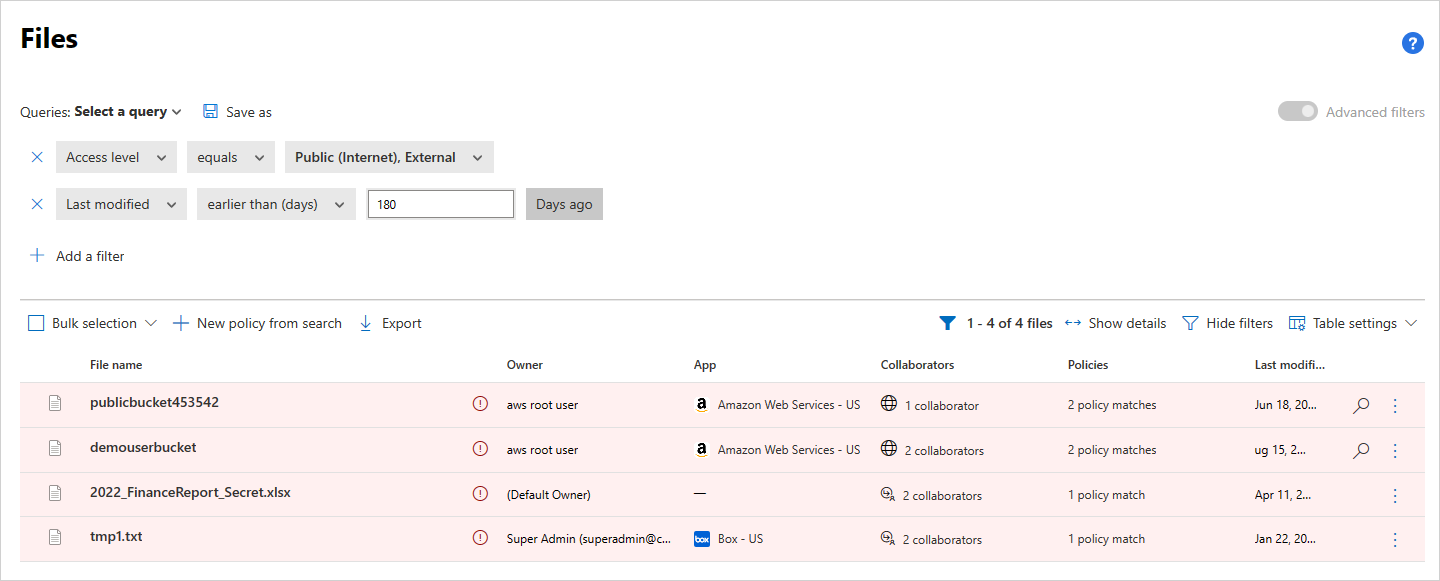

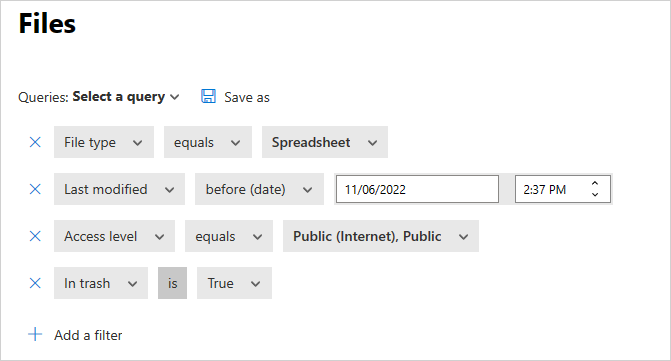

[ファイル] ページの使用例をもう 1 つ示します。 過去 6 か月間変更されていないファイルをパブリックまたは外部と共有しているユーザーが組織内にいないことを確認します。

アプリを Defender for Cloud Apps に接続し、[ファイル] ページに移動します。 アクセス レベルが外部またはパブリックであるファイルをフィルターで抽出し、[最終更新日時] の日付を 6 か月前に設定します。 [検索に基づく新しいポリシー] を選択して、これらの古いパブリック ファイルを検出するファイル ポリシーを作成します。 外部ユーザーの削除などの自動ガバナンス アクションをそれらに適用して、組織のデータが失われるのを防ぎます。

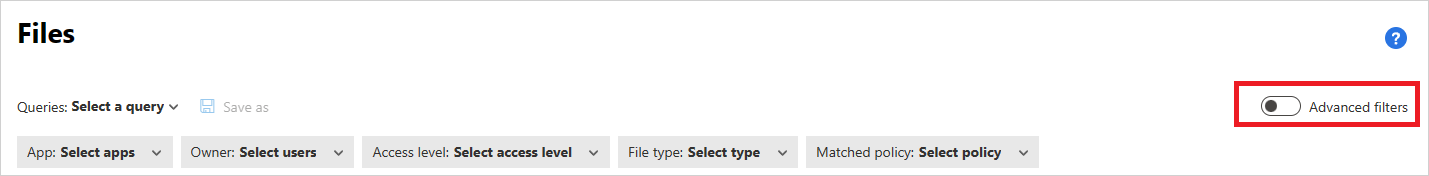

ファイルをフィルターするには、まず基本的なフィルターを使うと便利です。

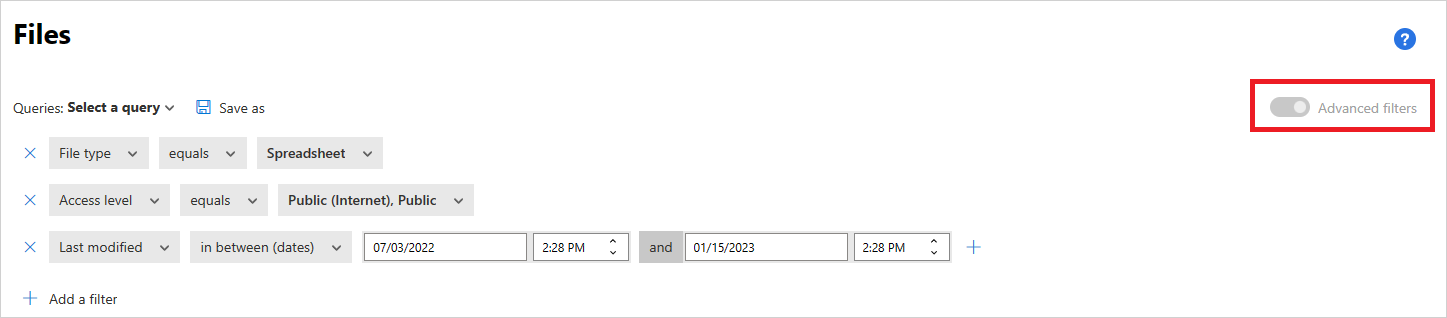

さらに詳細にファイルを絞り込むには、[高度なフィルター] を選択して、基本的なフィルターを拡張します。

ファイル フィルター

Defender for Cloud Apps では、20 を超えるメタデータ フィルター (アクセス レベルやファイルの種類など) に基づいて任意のファイルの種類を監視できます。

Defender for Cloud Apps の組み込み DLP エンジンでは、一般的なファイルの種類からテキストを抽出して内容を検査します。 PDF、Office ファイル、RTF、HTML、コード ファイルなどのファイルの種類が含まれます。

以下に示すのは、適用できるファイル フィルターの一覧です。 ポリシー作成時の強力なツールを提供するために、ほとんどのフィルターでは複数の値と NOT がサポートされます。

Note

ファイル ポリシー フィルターの使用時、[が次を含む] を選択すると、コンマ、ピリオド、ハイフン、スペースで区切られた完全に一致する単語のみが検出されます。

- 単語間のスペースまたはハイフンは、OR のように機能します。 たとえば、malwarevirus を検索すると、名前に malware または virus が含まれるすべてのファイルが検索されるため、malware-virus.exe と virus.exe の両方が検出されます。

- 文字列を検索する場合は、単語を引用符で囲みます。 これは AND のように機能します。 たとえば、"malware""virus" を検索すると、virus-malware-file.exe が検出されますが、malwarevirusfile.exe や malware.exe は検出されません。 ただし、検索されるのは正確な文字列のみです。 "malware virus" を検索すると、"virus" や "virus-malware" は検出されません。

[次の値と等しい] は、完全な文字列のみを検索します。 たとえば、malware.exe を検索すると、malware.exe は検出されますが、malware.exe.txt は検出されません。

アクセス レベル – 共有のアクセス レベルです (パブリック、外部、内部、プライベート)。

- 内部 - 一般的な設定で設定する内部ドメイン内のすべてのファイルです。

- 外部 - 設定した内部ドメイン内ではない場所に保存されているファイルです。

- 共有 - プライベートより高い共有レベルを持つファイルです。 共有される内容は次のとおりです。

内部共有 - 内部ドメイン内で共有されているファイル。

外部共有 - 内部ドメインにリストされていないドメインで共有されているファイル。

Public with a link (リンクによる公開) - リンクによって誰とでも共有できるファイル。

公開 - インターネットを検索することによって見つかるファイル。

Note

外部ユーザーによって接続済みのストレージ アプリで共有されるファイルは、Defender for Cloud Apps によって次のように処理されます。

- OneDrive: OneDrive は、外部ユーザーが OneDrive に配置するすべてのファイルの所有者として、内部ユーザーを割り当てます。 その後、これらのファイルは組織が所有しているものと見なされるため、Defender for Cloud Apps でこれらのファイルがスキャンされ、OneDrive 内の他のすべてのファイルの場合と同様に、ポリシーが適用されます。

- Google Drive: Google Drive ではこれらは外部ユーザーが所有しているものと見なされ、組織が所有していないファイルとデータに対する法的制約により、Defender for Cloud Apps からはこれらのファイルにアクセスできません。

- Box: Box は外部所有ファイルを非公開情報と見なすので、Box のグローバル管理者はファイルの内容を見ることができません。 このため、Defender for Cloud Apps からはこれらのファイルにアクセスできません。

- Dropbox: Dropbox は外部所有ファイルを非公開情報と見なすので、Dropbox のグローバル管理者はファイルの内容を見ることができません。 このため、Defender for Cloud Apps からはこれらのファイルにアクセスできません。

アプリ – これらのアプリ内のファイルのみが検索されます。

コラボレーター – 特定のコラボレーターまたはグループを含めるか除外します。

ドメインの任意 – このドメインのユーザーがファイルに直接アクセスできる場合。

Note

- このフィルターでは、特定のユーザーのみのグループと共有されたファイルがサポートされません。

- SharePoint および OneDrive の場合、フィルターでは、共有リンクを介して特定のユーザーと共有されるファイルはサポートされません。

組織全体 – 組織全体がファイルにアクセスできる場合。

グループ – 特定グループがファイルにアクセスできる場合です。 グループは、Active Directory やクラウド アプリからインポートできるほか、サービスで手動作成することもできます。

ユーザー – ファイルにアクセスできる特定のユーザーのセットです。

作成日時 – ファイルの作成日時です。 フィルターでは指定した日以前/以降、および日付の範囲を設定できます。

拡張子 – 特定のファイル拡張子に注目します。 たとえば、実行可能ファイル (*.exe) であるすべてのファイルなどです。

Note

- このフィルターでは大文字と小文字が区別されます。

- OR 句を使用して、複数の大文字の違いにフィルターを適用します。

ファイル ID – 特定のファイル ID を検索します。 ファイル ID は、特定の重要度の高いファイルを、所有者、場所、名前に頼らずに追跡できるようにする高度な機能です。

ファイル名 – クラウド アプリで定義されている名前のファイル名またはサブ文字列。 たとえば、名前にパスワードが含まれるすべてのファイルなどです。

秘密度ラベル - 特定のラベルが設定されたファイルを検索します。 ラベルは次のいずれかです。

Note

このフィルターをファイル ポリシーで使用した場合、ポリシーは Microsoft Office ファイルにのみ適用され、他のファイル タイプは無視されます。

- Microsoft Purview Information Protection - Microsoft Purview Information Protection との統合が必要です。

- Defender for Cloud Apps - スキャンされるファイルに関するより詳細な分析情報が提供されます。 Defender for Cloud Apps DLP でスキャンされるファイルごとに、ファイルが暗号化されているか破損しているために検査がブロックされたかどうかがわかります。 たとえば、外部で共有されているパスワード保護されたファイルに対してアラートを生成して検疫を行うポリシーを設定することができます。

- Azure RMS 暗号化 – Azure RMS 暗号化が設定されているために内容が検査されなかったファイル。

- パスワード暗号化 – ユーザーによってパスワード保護されているために内容が検査されなかったファイル。

- ファイルの破損 – 内容の読み取りができなかったため、内容が検査されなかったファイル。

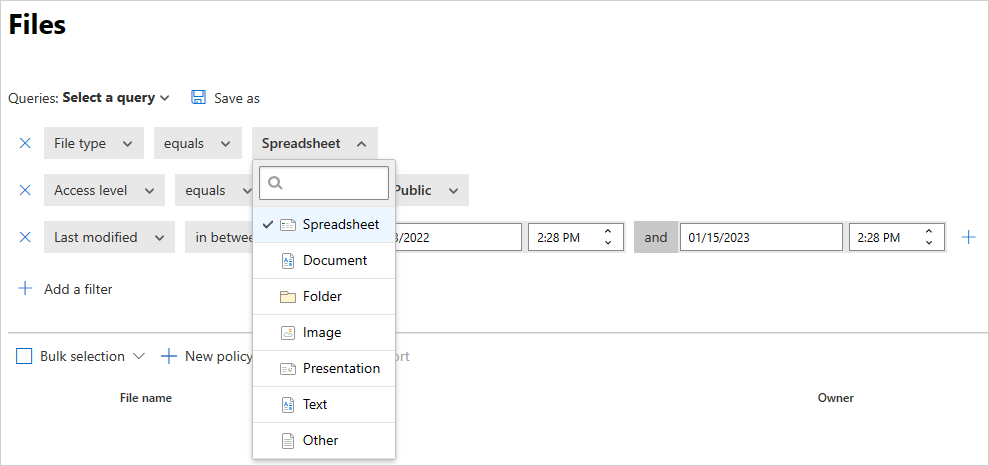

ファイルの種類 – Defender for Cloud Apps では、ファイルをスキャンして、サービスから受信した MIME の種類 (表を参照) と実際のファイルの種類が一致しているか判断します。 このスキャンは、データ スキャンに関連するファイルに対して行われます (ドキュメント、画像、プレゼンテーション、スプレッドシート、テキスト、ZIP/アーカイブ ファイル)。 フィルターは、ファイル/フォルダーの種類ごとに機能します。 たとえば、"... であるすべてのフォルダー"、または "... であるすべてのスプレッドシート ファイル" などです。

MIME の種類 ファイルの種類 - application/vnd.openxmlformats-officedocument.wordprocessingml.document

- application/vnd.ms-word.document.macroEnabled.12

- application/msword

- application/vnd.oasis.opendocument.text

- application/vnd.stardivision.writer

- application/vnd.stardivision.writer-global

- application/vnd.sun.xml.writer

- application/vnd.stardivision.math

- application/vnd.stardivision.chart

- application/x-starwriter

- application/x-stardraw

- application/x-starmath

- application/x-starchart

- application/vnd.google-apps.document

- application/vnd.google-apps.kix

- application/pdf

- application/x-pdf

- application/vnd.box.webdoc

- application/vnd.box.boxnote

- application/vnd.jive.document

- text/rtf

- application/rtfDocument - application/vnd.oasis.opendocument.image

- application/vnd.google-apps.photo

- 次で始まるもの: image/Image - application/vnd.openxmlformats-officedocument.presentationml.presentation

- application/vnd.ms-powerpoint.template.macroEnabled.12

- application/mspowerpoint

- application/powerpoint

- application/vnd.ms-powerpoint

- application/x-mspowerpoint

- application/mspowerpoint

- application/vnd.ms-powerpoint

- application/vnd.oasis.opendocument.presentation

- application/vnd.sun.xml.impress

- application/vnd.stardivision.impress

- application/x-starimpress

- application/vnd.google-apps.presentationプレゼンテーション - application/vnd.openxmlformats-officedocument.spreadsheetml.sheet

- application/vnd.ms-excel.sheet.macroEnabled.12

- application/excel

- application/vnd.ms-excel

- application/x-excel

- application/x-msexcel

- application/vnd.oasis.opendocument.spreadsheet

- application/vnd.sun.xml.calc

- application/vnd.stardivision.calc

- application/x-starcalc

- application/vnd.google-apps.spreadsheetスプレッドシート - 次で始まるもの: text/ Text 他のすべてのファイルの MIME タイプ その他

ごみ箱 – ごみ箱フォルダー内のファイルを除外するか、または含めます。 これらのファイルは引き続き共有できる場合があるため、危険性があります。

最終更新日時 – ファイルの変更日時です。 フィルターでは、日付の前後、日付の範囲、および相対的な日時表現がサポートされます。 たとえば、過去 6 か月間に変更されていないすべてのファイル、などです。

一致したポリシー - アクティブな Defender for Cloud Apps ポリシーと一致したファイル。

MIME の種類 – ファイルの MIME の種類を確認します。 自由形式のテキストが受け入れられます。

所有者 - 特定のファイル所有者を包含/除外します。 たとえば、rogue_employee_#100 によって共有されているすべてのファイルを追跡します。

所有者 OU – 特定の組織単位に属するファイル所有者を含めるか除外します。 たとえば、EMEA_marketing によって共有されているファイルを除くすべてのパブリック ファイルなどです。 Google Drive に格納されているファイルにのみ適用されます。

親フォルダー – 特定のフォルダーを含めるか除外します (サブフォルダーには適用されません)。 たとえば、このフォルダー内のファイルを除くすべてのパブリック共有ファイル、などです。

Note

Defender for Cloud Apps は、それらのファイルに対していくつか操作が加えられた後でのみ、新しい SharePoint フォルダーと OneDrive フォルダーを検出します。

検疫済み – サービスによって検疫されたファイルです。 たとえば、検疫されたすべてのファイルを表示します。

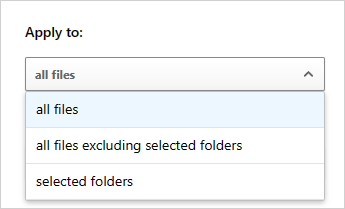

ポリシーの作成時、[適用先] フィルターを設定することにより、特定のファイルに対して実行されるようにポリシーを設定することもできます。 [すべてのファイル]、[選択されたフォルダー] (サブフォルダー含む)、または [選択されたフォルダーを除くすべてのファイル] にフィルターを適用します。 その後、関連するファイルまたはフォルダーを選択します。

ファイルの認証

Defender for Cloud Apps によって、マルウェアまたは DLP リスクの原因としてファイルが特定された後、ファイルを調査することをお勧めします。 ファイルが安全であると判断した場合は、それらを承認できます。 ファイルを認証すると、そのファイルがマルウェア検出レポートから削除され、このファイルに対する今後の一致が抑制されます。

ファイルを認証するには

Microsoft Defender ポータルの [クラウド アプリ] で [ポリシー] ->[ポリシー管理]] の順に選択します。 [情報保護] タブを選択します。

ポリシーの一覧にある、調査をトリガーしたポリシーが表示されている行の [カウント] 列で、[一致] リンクを選択します。

ヒント

ポリシーのリストをタイプ別にフィルター処理できます。 次の表に、リスク タイプごとに、使用するフィルター タイプを示します。

リスクの種類 フィルターの種類 DLP [ファイル ポリシー] マルウェア マルウェア検出ポリシー 一致したファイルの一覧で、調査対象のファイルが表示されている行の ✓ を選択して承認します。

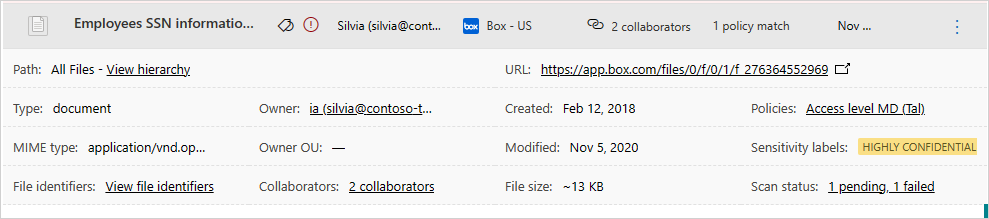

ファイル ドロワーの使用

ファイル ログでファイル自体を選択すると、各ファイルの詳細情報を表示できます。 選択するとファイル ドロワーが開き、ファイルに対して実行できる以下の追加アクションが示されます。

- URL - そのファイルの場所に移動します。

- ファイル識別子 - ファイル ID と暗号化キーを含むファイルの生データの詳細がポップアップ表示されます (利用できるとき)。

- 所有者 - このファイルの所有者のユーザー ページが表示されます。

- 一致するポリシー - ファイルが一致するポリシーの一覧が表示されます。

- 秘密度ラベル - このファイルで見つかった Microsoft Purview Information Protection の秘密度ラベルの一覧を表示します。 このラベルに一致するすべてのファイルでフィルター処理することができます。

ファイル ドロワーのフィールドでは、その他のファイルへのコンテキスト リンクが提供されており、ドリルダウンしてドロワーから直接実行することができます。 たとえば、[所有者] フィールドの横にカーソルを移動すると、[フィルターに追加] アイコン ![]() を使用して、現在のページのフィルターに所有者をすぐに追加できます。 ポップアップされる設定歯車アイコン

を使用して、現在のページのフィルターに所有者をすぐに追加できます。 ポップアップされる設定歯車アイコン ![]() を使用して、機密ラベル などのフィールドの 1 つの構成を変更するために必要な設定ページに直接アクセスすることもできます。

を使用して、機密ラベル などのフィールドの 1 つの構成を変更するために必要な設定ページに直接アクセスすることもできます。

使用できるガバナンス アクションの一覧については、「ガバナンス ログ」を参照してください。

次のステップ

問題が発生した場合は、ここにお問い合わせください。 お使いの製品の問題について支援やサポートを受けるには、サポート チケットを作成してください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示