Microsoft セキュリティ インシデント管理: 検出と分析

悪意のあるアクティビティを検出するために、Microsoft の各オンライン サービスは、セキュリティ イベントやその他のデータを一元的に記録し、さまざまな分析手法を実行して異常または疑わしいアクティビティを見つけます。 ログ ファイルは、Microsoft オンライン サービス サーバーとインフラストラクチャ デバイスから収集され、中央データベースと統合データベースに格納されます。

Microsoft は、悪意のあるアクティビティを検出するためのリスクベースのアプローチを取ります。 インシデント データと脅威インテリジェンスを使用して、検出を定義し、優先順位を付けます。

高度に経験豊富で、熟練した、および熟練した人のチームを採用することは、検出と分析の段階で成功するための最も重要な柱の 1 つです。 Microsoft では、ネットワーク、ルーター、ファイアウォール、ロード バランサー、オペレーティング システム、アプリケーションなど、スタック内のすべてのコンポーネントにコンピテンシーを持つ従業員を含む複数のサービス チームを採用しています。

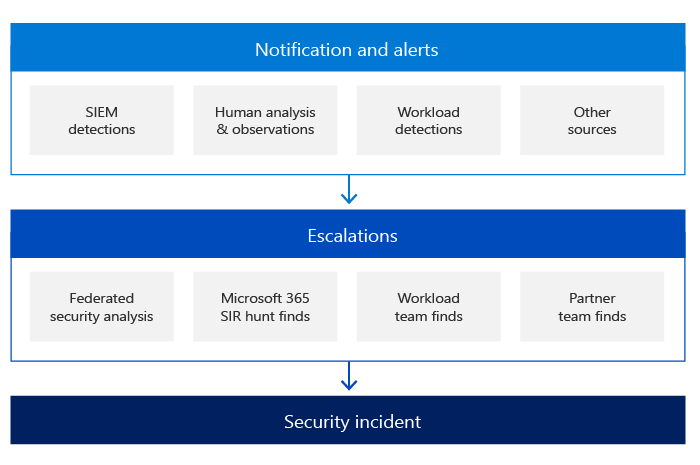

Microsoft オンライン サービスのセキュリティ検出メカニズムには、さまざまなソースによって開始される通知とアラートも含まれています。 Microsoft オンライン サービス セキュリティ対応チームは、セキュリティ インシデントエスカレーション プロセスの主要なオーケストレーターです。 これらのチームはすべてのエスカレーションを受け取り、セキュリティ インシデントの有効性の分析と確認を担当します。

検出の主な柱の 1 つは、次の通知です。

- 各サービス チームは、オンライン サービス セキュリティ チームの要件に基づいて、サービス内のアクションまたはイベントを記録する責任があります。 異なるサービス チームによって作成されたすべてのログは、定義済みのセキュリティと検出ルールを持つセキュリティ情報およびイベント管理 (SIEM) ソリューションによって処理されます。 これらのルールは、以前のセキュリティ インシデントから学習した情報に基づいて、セキュリティ チームの推奨事項に基づいて進化し、疑わしいアクティビティまたは悪意のあるアクティビティがあるかどうかを判断します。

- お客様がセキュリティ インシデントが進行中であると判断した場合は、Microsoft コミュニケーション チームに割り当てられ、すべての適切なチームへのエスカレーションに変わった Microsoft とのサポート ケースを開く可能性があります。

また、Azure、Dynamics 365、および Microsoft 365 サービス チームは、セキュリティ監視とログ記録を通じて傾向分析で得られたインテリジェンスを使用して、攻撃やセキュリティ インシデントを示す可能性のある Microsoft オンライン サービス情報システムの異常を検出します。 Microsoft オンライン サービス システムは、運用環境のこれらのログからの出力を一元的なログ サーバーに集約します。 これらの一元化されたログ サーバーから、ログを調べて、運用環境全体の傾向を特定します。 一元化されたサーバーで集計されたデータは、高度なクエリ、ダッシュボードの構築、異常な悪意のあるアクティビティの検出のために、ログ サービスに安全に送信されます。 また、このサービスでは機械学習を使用して、ログ出力で異常を検出します。

エスカレーション フェーズでは、セキュリティ インシデントの性質に応じて、セキュリティ対応チームは、Microsoft のさまざまなチームから 1 人以上の主題の専門家と関わる場合があります。

- Online Services のセキュリティとコンプライアンス チーム

- Microsoft Threat Intelligence Center (MSTIC)

- Microsoft Security Response Center (MSRC)

- 企業、外部、法務 (CELA)

- Azure Security

- Microsoft 365 エンジニアリングなど。

セキュリティ対応チームへのエスカレーションが発生する前に、サービス チームは、次のような定義された条件に基づいて、セキュリティ インシデントの重大度レベルを決定および設定する責任を負います。

- プライバシー

- 影響

- 範囲

- 影響を受けるテナントの数

- Region

- サービス

- インシデントの詳細

- 特定の顧客業界または市場規制。

インシデントの優先順位付けは、インシデントの機能的影響、インシデントの情報的影響、インシデントからの回復可能性など、個別の要因を使用して決定されます。

セキュリティ インシデントに関するエスカレーションを受け取った後、セキュリティ チームは、Microsoft Online サービス セキュリティ対応チーム、サービス チーム、インシデントコミュニケーション チームのメンバーで構成される仮想チーム (v チーム) を編成します。 その後、v チームはセキュリティ インシデントの正当性を確認し、誤検知を排除する必要があります。 準備フェーズ中に決定されたインジケーターによって提供される情報の正確性は非常に重要です。 この情報をベクトル攻撃のカテゴリ別に分析することで、v チームはセキュリティ インシデントが正当な懸念事項であるかどうかを判断できます。

調査の開始時に、セキュリティ インシデント対応チームは、ケース管理ポリシーに従ってインシデントに関するすべての情報を記録します。 ケースが進行するにつれて、継続的なアクションを追跡し、インシデントライフサイクル全体にわたってこのデータを収集、保持、セキュリティ保護するための証拠処理基準に従います。

これらのアクションの例には、次のようなものがあります。

- 概要(インシデントとその潜在的な影響の簡単な説明)

- インシデントの重大度と優先度は、潜在的な影響を評価することによって導き出されます

- インシデントの検出につながった、特定されたすべてのインジケーターの一覧

- 関連するインシデントの一覧

- v チームが実行したすべてのアクションの一覧

- 収集された証拠は、事後分析と将来のフォレンジック調査のためにも保持されます

- 推奨される次のステップとアクション

セキュリティ インシデントの確認後、セキュリティ対応チームと適切なサービス チームの主な目標は、攻撃を封じ込め、攻撃を受けているサービスを保護し、より大きなグローバルな影響を回避することです。 同時に、適切なエンジニアリング チームは、根本原因を特定し、最初の復旧計画を準備します。

次のフェーズでは、セキュリティ対応チームは、セキュリティ インシデントの影響を受ける顧客 (存在する場合) を識別します。 影響の範囲は、リージョン、データセンター、サービス、サーバー ファーム、サーバーなどに基づいて決定するのに時間がかかる場合があります。 影響を受ける顧客の一覧は、サービス チームと対応する Microsoft 通信チームによってまとめられ、契約上およびコンプライアンス上の義務の範囲内で顧客通知プロセスを処理します。