Configuration Manager Technical Preview バージョン 2002.2 の機能

適用対象: Configuration Manager (テクニカル プレビュー ブランチ)

この記事では、Configuration Manager バージョン 2002.2 のテクニカル プレビューで使用できる機能について説明します。 このバージョンをインストールして、テクニカル プレビュー サイトに新機能を更新して追加します。

この更新プログラムをインストールする前に 、テクニカル プレビュー に関する記事を確認してください。 この記事では、テクニカル プレビューの使用に関する一般的な要件と制限事項、バージョン間の更新方法、フィードバックの提供方法について説明します。

次のセクションでは、このバージョンで試す新機能について説明します。

テナントアタッチのMicrosoft Intune: デバイスの同期とデバイスのアクション

Microsoft Intune製品ファミリは、すべてのデバイスを管理するための統合ソリューションです。 Microsoft は、Configuration Managerと Intune を管理センターと呼ばれる 1 つのコンソールMicrosoft Intune統合します。 このリリース以降、Configuration Managerデバイスをクラウド サービスにアップロードし、管理センターの [デバイス] ブレードからアクションを実行できます。

前提条件

- この変更を適用するときにサインインするための、"全体管理者" であるアカウント。 詳細については、「Microsoft Entra管理者ロール」を参照してください。

- オンボードにより、サード パーティ製アプリとファースト パーティのサービス プリンシパルがMicrosoft Entra テナントに作成されます。

- Azure パブリック クラウド環境。

- デバイス アクションをトリガーするユーザー アカウントには、次の前提条件があります。

- Microsoft Entraユーザー検出で検出されました

- Active Directory ユーザー検出で検出されました

- Configuration Managerの Collections オブジェクト クラスの [リソースに通知] アクセス許可。

- 管理>の概要>更新およびサービス機能から、このプレリリース機能を>有効にします。

インターネットエンドポイント

https://aka.ms/configmgrgatewayhttps://*.manage.microsoft.com

ログ ファイル

サービス接続ポイントにある次のログを使用します。

- CMGatewaySyncUploadWorker.log

- CMGatewayNotificationWorker.log

既知の問題

オンボード後、SMS_EXECUTIVE サービスの再起動が必要です。 サービスの再起動は 1 回限りのアクションであり、このテクニカル プレビューの場合のみです。

ぜひ、お試しください。

タスクを完了してみてください。 その後、機能に関するご 意見をお寄 せください。

デバイスのアップロードを有効にする

- 現在共同管理が有効になっている場合は、 共同管理プロパティを編集 してデバイスのアップロードを有効にします。

- 共同管理を有効にしていない場合は、共同管理の構成ウィザードを使用してデバイスのアップロードを有効にします。

- 共同管理の自動登録を有効にしたり、ワークロードを Intune に切り替えたりすることなく、デバイスをアップロードできます。

- Configuration Manager によって管理されているすべてのデバイス ([クライアント] 列に [はい] が含まれている) はすべてアップロードされます。 必要に応じて、アップロードを 1 つのデバイス コレクションに制限できます。

共同管理プロパティを編集してデバイスのアップロードを有効にする

現在共同管理が有効になっている場合は、次の手順に従って共同管理プロパティを編集して、デバイスのアップロードを有効にします。

Configuration Manager管理コンソールで、[管理>の概要>>Cloud Services Co-management] に移動します。

共同管理設定を右クリックし、[プロパティ] を選択 します。

[アップロードを構成する] タブで、[Upload to Microsoft Endpoint Manager admin center]\(Microsoft Endpoint Manager 管理センターにアップロードする\) を選択します。 [適用] をクリックします。

- デバイスのアップロードの既定の設定は Microsoft Endpoint Configuration Manager によって管理されているすべてのデバイスです。 必要に応じて、アップロードを 1 つのデバイス コレクションに制限できます。

メッセージが表示されたら、ご利用の "全体管理者" アカウントを使用してサインインします。

[はい] をクリックして、[アプリケーションの作成] 通知Microsoft Entra受け入れます。 このアクションは、サービス プリンシパルをプロビジョニングし、同期を容易にするためにMicrosoft Entraアプリケーション登録を作成します。

変更が完了したら、[ OK] をクリックして 共同管理プロパティを終了します。

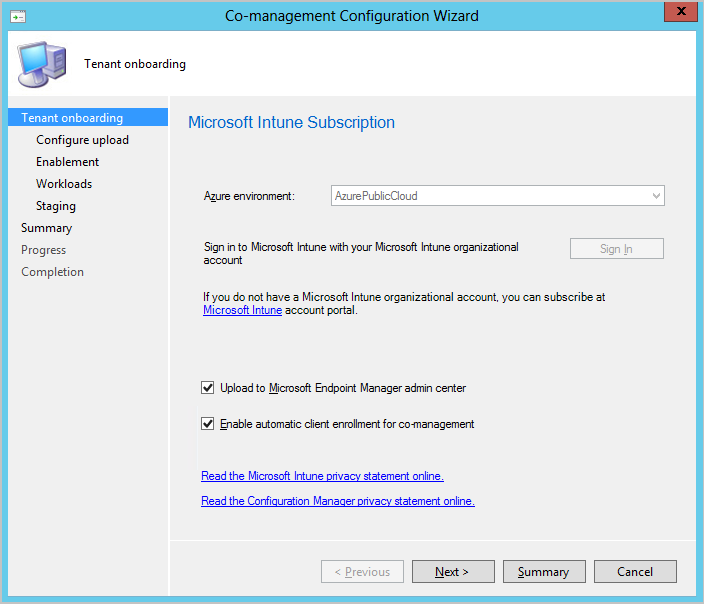

共同管理の構成ウィザードを使用してデバイスのアップロードを有効にする

共同管理を有効にしていない場合は、 共同管理の構成 ウィザードを使用してデバイスのアップロードを有効にします。 共同管理の自動登録を有効にしたり、ワークロードを Intune に切り替えたりすることなく、デバイスをアップロードできます。 次の手順を使用してデバイスのアップロードを有効にします。

Configuration Manager管理コンソールで、[管理>の概要>>Cloud Services Co-management] に移動します。

リボンで、[ 共同管理の構成 ] をクリックしてウィザードを開きます。

[テナントのオンボード] ページで、お客様の環境のAzurePublicCloud を選択します。 クラウドAzure Governmentサポートされていません。

[ サインイン] をクリックします。 グローバル管理者 アカウントを使用してサインインします。

[テナントのオンボード] ページで、[Upload to Microsoft Endpoint Manager admin center] (Microsoft エンドポイント マネージャー 管理センター にアップロードする) オプションが選択されていることを確認します。

- 今すぐ共同管理を有効にしない場合は、[共同管理のための自動クライアント登録を有効にする] オプションがオンになっていないことを確認してください。 共同管理を有効にする場合は、このオプションを選択します。

- 共同管理と共にデバイスのアップロードも有効にする場合は、ウィザードに追加のページが表示されるので完成させます。 詳しくは、共同管理の有効化に関する記事をご覧ください。

[次へ] をクリックし、[はい] をクリックして、[アプリケーションの作成] 通知Microsoft Entra受け入れます。 このアクションは、サービス プリンシパルをプロビジョニングし、同期を容易にするためにMicrosoft Entraアプリケーション登録を作成します。

[アップロードを構成する] ページで、 [Microsoft Endpoint Configuration Manager によって管理されているすべてのデバイス]に対して推奨されるデバイス アップロード設定を選択します。 必要に応じて、アップロードを 1 つのデバイス コレクションに制限できます。

[ 概要 ] をクリックして選択内容を確認し、[ 次へ] をクリックします。

ウィザードが完了したら、[ 閉じる] をクリックします。

アップロードを確認し、デバイスアクションを実行する

ログを確認する

- ConfigMgr インストール ディレクトリ>\Logs から CMGatewaySyncUploadWorker.log を開きます。<

- 次の同期時刻は、

Next run time will be at approximately: 02/28/2020 16:35:31のようなログ エントリによって示されます。 - デバイス アップロードの場合は、

Batching N recordsのようなログ エントリを探してください。 N は、クラウドにアップロードされたデバイスの数です。 - 15 分ごとに変更のためのアップロードが実行されます。 変更がアップロードされると、クライアントの変更が管理センターに表示されるまでにさらに 5 分から 10 分かかる Microsoft Intune場合があります。

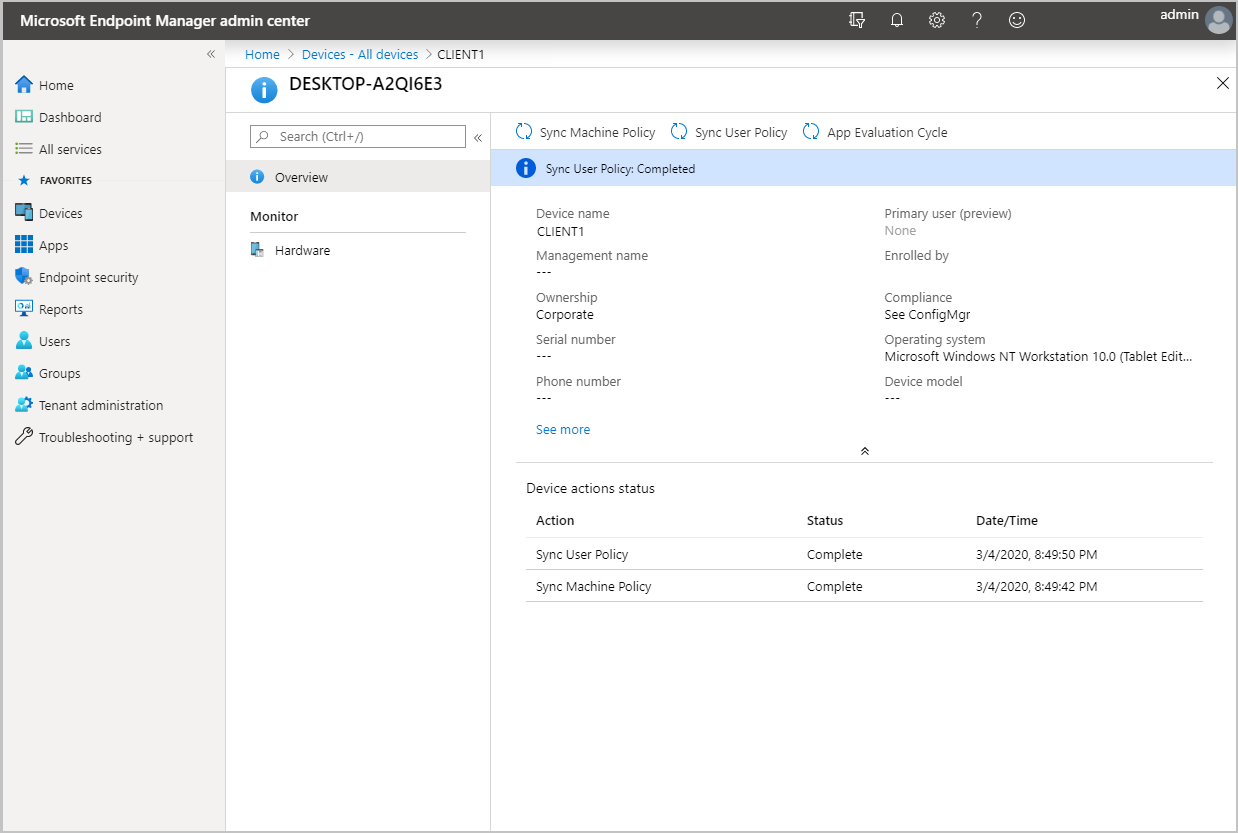

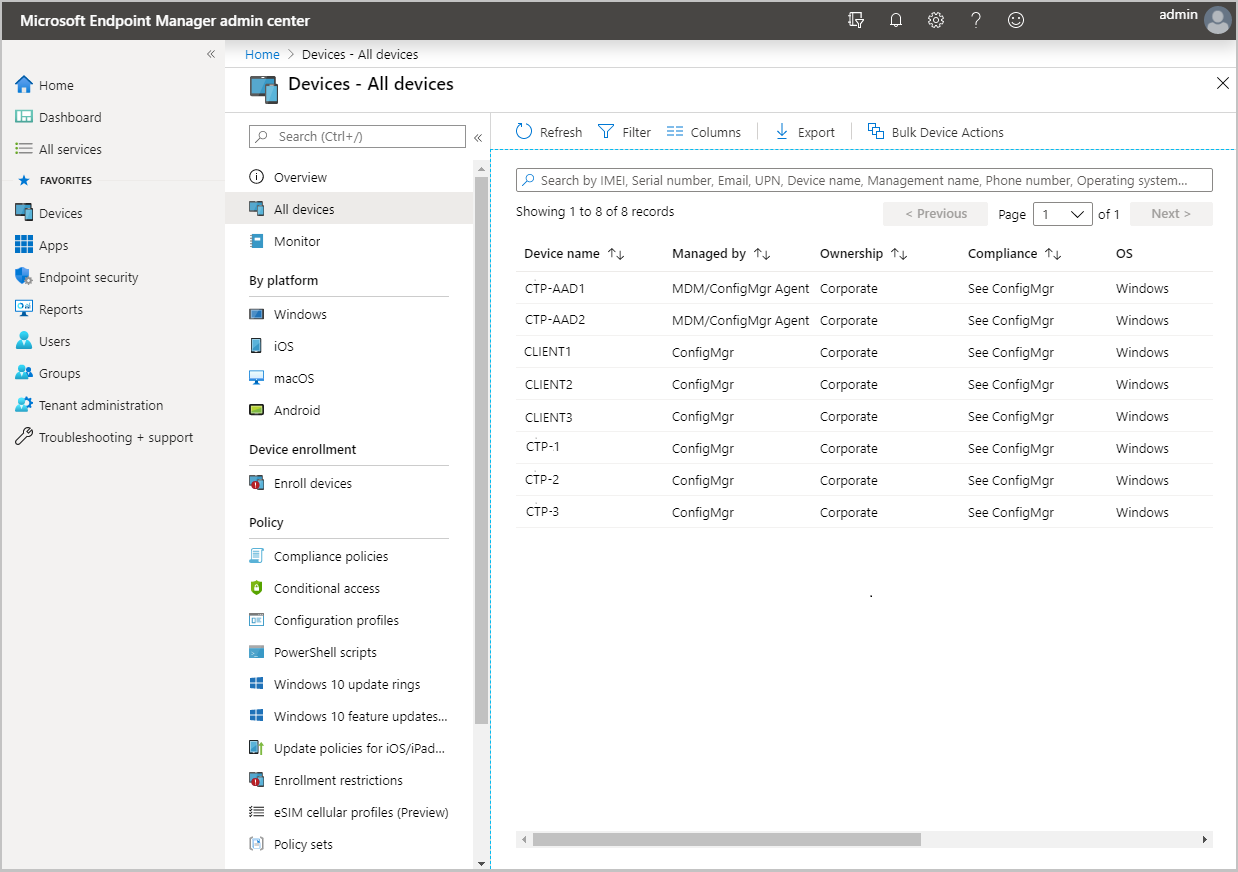

デバイスのアクションを実行する

ブラウザーで、

https://intune.microsoft.comに移動します。[デバイス]、[すべてのデバイス] の順に選択して、アップロードされたデバイスを確認します。 アップロードされたデバイスの [管理者] 列に [ConfigMgr] が表示されます。

デバイスをクリックして [概要] ページを読み込みます。

次のいずれかのアクションをクリックします。

- コンピューター ポリシーの同期

- ユーザー ポリシーの同期

- アプリの評価サイクル

適切な HTTPS 構成のための管理分析情報ルール

このリリースには、セキュリティで保護された HTTPS 通信を追加するためにサイトを構成するのに役立つその他の 管理分析情報 ルールが含まれています。

適切な HTTPS 構成を持たないサイト: このルールは、HTTPS 用に適切に構成されていない階層内のサイトを一覧表示します。 この構成により、サイトがコレクション メンバーシップの結果をMicrosoft Entra グループに同期できなくなります。 Azure AD Syncがすべてのデバイスをアップロードしない可能性があります。 これらのクライアントの管理が正しく機能しない可能性があります。

[Microsoft Entra ID にアップロードされていないデバイス]: この規則では、サイトが HTTPS 用に適切に構成されていないため、Microsoft Entra ID にアップロードされていないデバイスが一覧表示されます。

いずれかのルールの場合は、拡張 HTTP を構成するか、 HTTPS に対して少なくとも 1 つの管理ポイントを有効にします。 以前に HTTPS 通信用にサイトを構成している場合、これらのルールは表示されません。

BitLocker 管理の機能強化

現在Configuration Managerブランチ バージョン 1910 では、BitLocker 回復サービスを統合するには、管理ポイントを HTTPS で有効にする必要がありました。 HTTPS 接続は、Configuration Manager クライアントから管理ポイントへのネットワーク全体の回復キーを暗号化するために必要です。 管理ポイントとすべてのクライアントを HTTPS 用に構成することは、多くのお客様にとって困難な場合があります。

このバージョン以降、HTTPS 要件は、管理ポイントロール全体ではなく、復旧サービスをホストする IIS Web サイト用です。 この変更により、証明書の要件が緩和され、転送中の回復キーが暗号化されます。

管理ポイントのクライアント接続プロパティは HTTP または HTTPS になりました。 管理ポイントが HTTP 用に構成されている場合は、BitLocker 回復サービスをサポートします。

サーバー認証証明書を取得します。 BitLocker 回復サービスをホストする管理ポイントの IIS Web サイトに証明書をバインドします。

サーバー認証証明書を信頼するようにクライアントを構成します。 この信頼を実現するには、次の 2 つの方法があります。

パブリックでグローバルに信頼された証明書プロバイダーの証明書を使用します。 Windows クライアントには、これらのプロバイダーからの信頼されたルート証明機関 (CA) が含まれています。 これらのプロバイダーのいずれかによって発行されたサーバー認証証明書を使用すると、クライアントは自動的にそれを信頼する必要があります。

organizationの公開キー インフラストラクチャ (PKI) から CA によって発行された証明書を使用します。 ほとんどの PKI 実装では、信頼されたルート CA が Windows クライアントに追加されます。 たとえば、グループ ポリシーで Active Directory 証明書サービスを使用する場合などです。 クライアントが自動的に信頼しない CA からサーバー認証証明書を発行する場合は、CA 信頼されたルート証明書をクライアントに追加します。

ヒント

復旧サービスと通信する必要があるクライアントは、BitLocker 管理ポリシーを使用してターゲットにする予定のクライアントのみで、 クライアント管理 規則が含まれています。

クライアントで、 BitLockerManagementHandler.log を使用して、この接続のトラブルシューティングを行います。 復旧サービスへの接続の場合、ログにはクライアントが使用している URL が表示されます。 で Checking for Recovery Service at始まるエントリを見つけます。

ARM64 デバイスのサポートの機能強化

このリリースでは、ARM64 プロセッサを搭載したデバイスのサポートが向上します。 All Windows 10 (ARM64) プラットフォームは、次のオブジェクトでサポートされている OS バージョンの一覧で使用できるようになりました。

- 構成項目でサポートされているプラットフォーム

- アプリケーション展開の種類の要件

- パッケージ プログラムの要件

- タスク シーケンスの詳細プロパティ

注:

以前に最上位のWindows 10 プラットフォームを選択した場合、このアクションでは、すべてのWindows 10 (64 ビット) と All Windows 10 (32 ビット) の両方が自動的に選択されます。 この新しいプラットフォームは自動的には選択されません。 すべてのWindows 10 (ARM64) を追加する場合は、一覧で手動で選択します。

CONFIGURATION MANAGERの ARM64 デバイスのサポートの詳細については、ARM64 でのWindows 10に関するページを参照してください。

すべてのサブフォルダーで構成項目と構成基準を検索する

以前のリリースの機能強化と同様に、[構成項目] ノードと [構成基準] ノードから [すべてのサブフォルダー] 検索オプションを使用できるようになりました。

![コンソールConfiguration Manager、[構成項目] ノードの [検索] タブのスクリーンショット](media/5891241-ci-node-search-all-subfolders.png)

64 ビット macOS Catalina のサポート

Configuration Managerでは、64 ビット macOS Catalina バージョン 10.15 がサポートされるようになりました。 詳しくは、クライアントとデバイスに対してサポートされる OS のバージョンに関する記事をご覧ください。

Microsoft Intuneを使用して macOS デバイスを管理することもできます。 詳細については、「展開ガイド: Microsoft Intuneで macOS デバイスを管理する」を参照してください。

オンプレミス サイトを拡張して Microsoft Azure に移行するための機能強化

オンプレミス サイトを拡張して Microsoft Azure に移行 すると、1 つの Azure 仮想マシンで複数のサイト システムロールのプロビジョニングがサポートされるようになりました。 最初の Azure 仮想マシンのデプロイが完了した後で、サイト システムの役割を追加できます。 既存の仮想マシンに新しいロールを追加するには、次の手順を実行します。

- [ Azure でのデプロイ ] タブで、[ 完了] 状態の仮想マシンのデプロイをクリックします。

- [ 新しい作成 ] ボタンをクリックして、仮想マシンに追加のロールを追加します。

クラウド機能のMicrosoft Configuration Manager

Microsoft Intune管理センター、またはオンプレミスのConfiguration Managerインストール用の他のアタッチされたクラウド サービスで新しいクラウドベースの機能を利用できる場合は、Configuration Manager コンソールでこれらの新機能をオプトインできるようになりました。 Configuration Manager コンソールで機能を有効にする方法の詳細については、「更新プログラムからオプション機能を有効にする」を参照してください。

次の手順

Technical Preview ブランチのインストールまたは更新の詳細については、「 Technical preview」を参照してください。

Configuration Managerのさまざまなブランチの詳細については、「使用する必要があるConfiguration Managerのブランチ」を参照してください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示