Jamf を使用してシステム拡張機能を管理する

この記事では、macOS で正しく動作するようにシステム拡張機能を管理するプロセスで実装Microsoft Defender for Endpoint手順について説明します。

Jamf

Jamf システム拡張機能ポリシー

システム拡張機能を承認するには、次の手順を実行します。

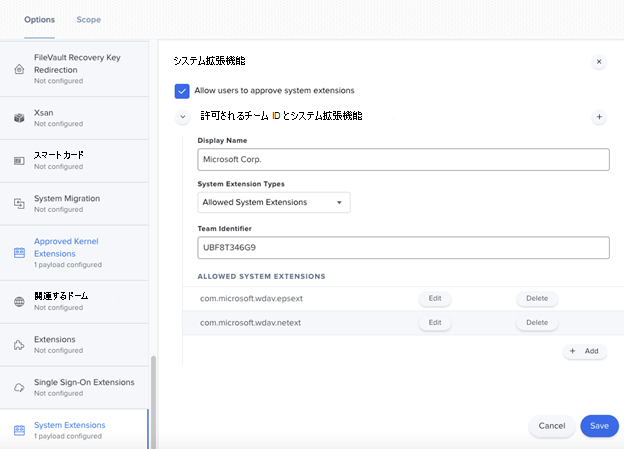

[コンピューターの>構成プロファイル] を選択し、[オプション] [システム拡張機能] >の順に選択します。

[ システム拡張機能 の種類] ドロップダウン リストから [許可されている システム拡張機能] を選択します。

チーム ID にはUBF8T346G9 を使用します。

許可されるシステム拡張機能の一覧に次のバンドル識別子を追加します。

- com.microsoft.wdav.epsext

- com.microsoft.wdav.netext

プライバシー設定ポリシー制御 (フル ディスク アクセスとも呼ばれます)

次の Jamf ペイロードを追加して、Microsoft Defender for Endpoint セキュリティ拡張機能へのフル ディスク アクセスを許可します。 このポリシーは、デバイスで拡張機能を実行するための前提条件です。

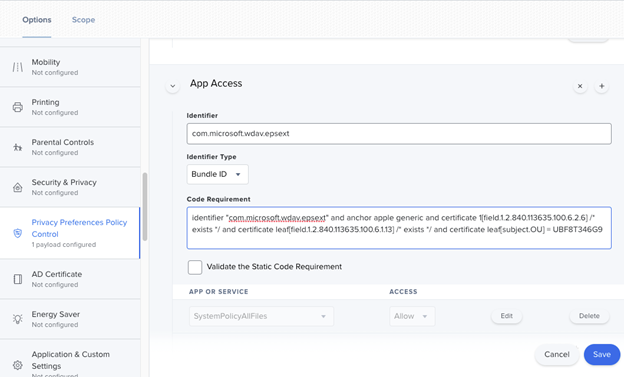

[ オプション] > [プライバシー設定] [ポリシー制御] の順に選択します。

識別子として com.microsoft.wdav.epsext を使用し、バンドルの種類としてバンドル ID を使用します。

コード要件を 識別子 com.microsoft.wdav.epsext とアンカー apple generic と certificate 1 に設定します[field.1.2.840.113635.100.6.2.6 ] / exists /and certificate leaf[field.1.2.840.113635.100.6.1.13] / exists /and certificate leaf[subject.OU] = UBF8T346G9。

[アプリまたはサービス] を [SystemPolicyAllFiles] に設定し、[アクセス] を [許可] に設定します。

ネットワーク拡張機能ポリシー

エンドポイント検出および応答機能の一部として、macOS のMicrosoft Defender for Endpointはソケット トラフィックを検査し、この情報をMicrosoft Defender ポータルに報告します。 次のポリシーにより、ネットワーク拡張機能はこの機能を実行できます。

注:

Jamf にはコンテンツ フィルタリング ポリシーのサポートが組み込まれていないため、macOS にMicrosoft Defender for Endpointするネットワーク拡張機能をデバイスにインストールするための前提条件です。 さらに、Jamf は、デプロイされるポリシーの内容を変更することがあります。 そのため、次の手順では、構成プロファイルの署名に関する回避策を提供します。

- テキスト エディターを使用して、次のコンテンツを com.microsoft.network-extension.mobileconfig としてデバイスに保存します。

<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1">

<dict>

<key>PayloadUUID</key>

<string>DA2CC794-488B-4AFF-89F7-6686A7E7B8AB</string>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>DA2CC794-488B-4AFF-89F7-6686A7E7B8AB</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender Network Extension</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>PayloadRemovalDisallowed</key>

<true/>

<key>PayloadScope</key>

<string>System</string>

<key>PayloadContent</key>

<array>

<dict>

<key>PayloadUUID</key>

<string>2BA070D9-2233-4827-AFC1-1F44C8C8E527</string>

<key>PayloadType</key>

<string>com.apple.webcontent-filter</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>CEBF7A71-D9A1-48BD-8CCF-BD9D18EC155A</string>

<key>PayloadDisplayName</key>

<string>Approved Network Extension</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>FilterType</key>

<string>Plugin</string>

<key>UserDefinedName</key>

<string>Microsoft Defender Network Extension</string>

<key>PluginBundleID</key>

<string>com.microsoft.wdav</string>

<key>FilterSockets</key>

<true/>

<key>FilterDataProviderBundleIdentifier</key>

<string>com.microsoft.wdav.netext</string>

<key>FilterDataProviderDesignatedRequirement</key>

<string>identifier "com.microsoft.wdav.netext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string>

</dict>

</array>

</dict>

</plist>

- ターミナルで plutil ユーティリティを実行して、上記の内容がファイルに正しくコピーされたことを確認します。

$ plutil -lint <PathToFile>/com.microsoft.network-extension.mobileconfig

たとえば、ファイルが ドキュメントに格納されている場合は、次のようになります。

$ plutil -lint ~/Documents/com.microsoft.network-extension.mobileconfig

- コマンドが [OK] を出力することを確認します

<PathToFile>/com.microsoft.network-extension.mobileconfig: OK

Jamf の組み込みの証明機関を使用して署名証明書を作成するには、 このページ の手順に従います。

証明書が作成され、デバイスにインストールされたら、ターミナルから次のコマンドを実行してファイルに署名します。

$ security cms -S -N "<CertificateName>" -i <PathToFile>/com.microsoft.network-extension.mobileconfig -o <PathToSignedFile>/com.microsoft.network-extension.signed.mobileconfig

たとえば、証明書名が SigningCertificate で、署名されたファイルが ドキュメントに格納される場合は、次のようになります。

$ security cms -S -N "SigningCertificate" -i ~/Documents/com.microsoft.network-extension.mobileconfig -o ~/Documents/com.microsoft.network-extension.signed.mobileconfig

- Jamf ポータルで、[ 構成プロファイル] に移動し、[ アップロード ] ボタンを選択します。 ファイルの入力を求められたら、 com.microsoft.network-extension.signed.mobileconfig を選択します。