Intuneで macOS に FileVault ディスク暗号化を使用する

Microsoft Intuneを使用して、macOS FileVault ディスク暗号化を構成および管理します。 FileVault は、macOS に含まれるディスク全体の暗号化プログラムです。 Intuneを使用すると、FileVault を構成するポリシーを展開し、macOS 10.13 以降を実行するデバイスで回復キーを管理できます。

次の種類のポリシーのいずれかを使用して、マネージド デバイスで FileVault を構成します。

macOS FileVault のエンドポイント セキュリティ ポリシー。 エンドポイント セキュリティの FileVault プロファイルは、FileVault の構成専用の一連の設定です。

macOS FileVault のエンドポイント保護のためのデバイス構成プロファイル。 FileVault 設定は、macOS エンドポイント保護で使用可能な設定カテゴリの 1 つです。 デバイス構成プロファイルの使用の詳細については、Intune でのデバイス プロファイルの作成に関するページを参照してください。

macOS FileVault の設定カタログ プロファイル。 FileVault は、エンドポイント セキュリティとエンドポイント保護テンプレートで使用できないいくつかの設定を含む、Intune設定カタログを使用して構成できます。

Windows 10/11 の BitLocker を管理するには、BitLocker ポリシーの管理に関する記事を参照してください。

ヒント

Intune では、すべてのマネージド デバイスにわたって、デバイスの暗号化ステータスに関する詳細を表示する、組み込みの暗号化レポートが用意されています。

FileVault を使用してデバイスを暗号化するポリシーを作成すると、そのポリシーは 2 段階でデバイスに適用されます。 まず、Intune が回復キーを取得してバックアップできるようにデバイスが準備されます。 このアクションはエスクローと呼ばれます。 キーがエスクローされると、ディスクの暗号化が開始されます。

Intune ポリシーを使用して FileVault を使用してデバイスを暗号化するだけでなく、デバイスがユーザーによって暗号化されたときに、Intuneが FileVault の管理を想定できるようにするポリシーをマネージド デバイスに展開できます。 このシナリオでは、デバイスで Intune の FileVault ポリシーを受信し、その後、ユーザーが個人用回復キーを Intune にアップロードする必要があります。

デバイス上で FileVault を機能させるためには、ユーザー承認済みのデバイス登録が必要です。 登録がユーザー承認済みであると見なされるためには、そのユーザーがシステム環境設定から手動で管理プロファイルを承認する必要があります。

FileVault を管理するためのアクセス許可

Intune で FileVault を管理するには、アカウントに適切な Intune ロールベースのアクセス制御 (RBAC) アクセス許可を与える必要があります。

以下は FileVault アクセス許可です。これはリモート タスク カテゴリに含まれ、アクセス許可を付与する組み込み RBAC ロールです。

FileVault キーの取得:

- ヘルプ デスク オペレーター

- エンドポイント セキュリティ マネージャー

FileVault キーのローテーション

- ヘルプ デスク オペレーター

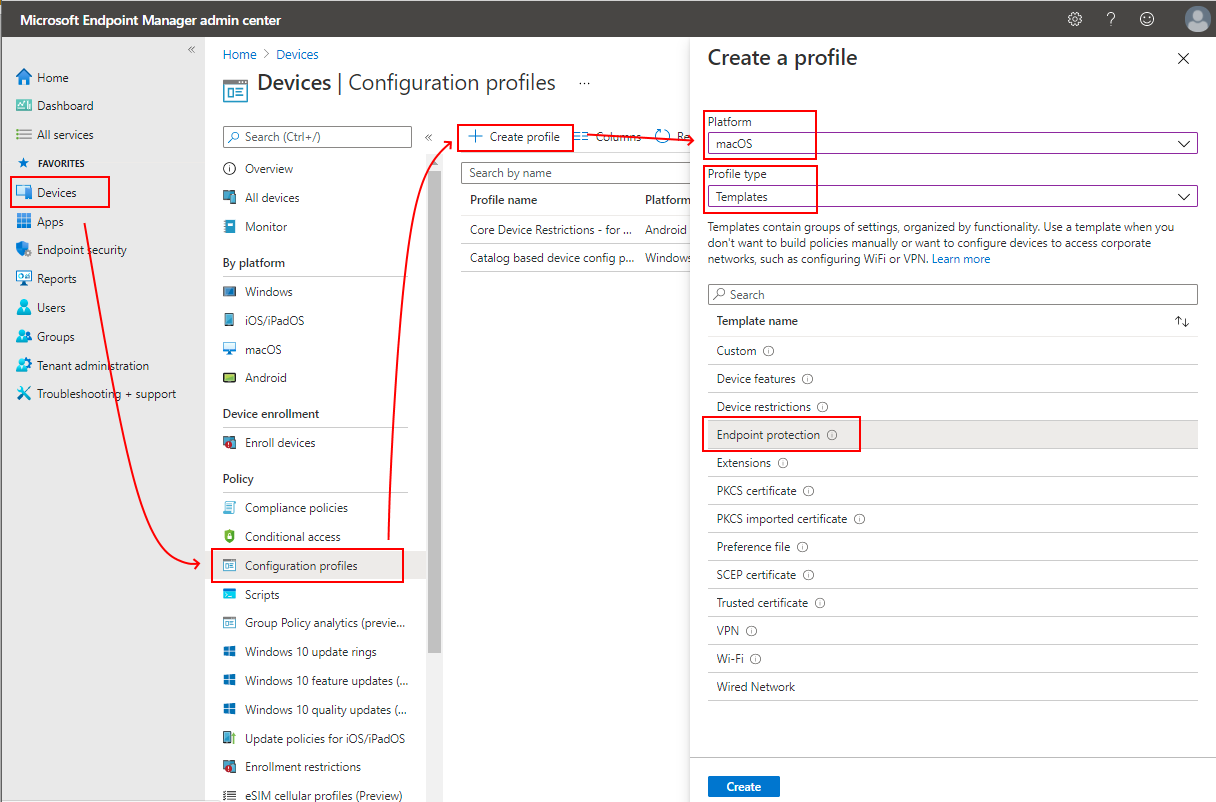

FileVault のデバイス構成ポリシーを作成する

Microsoft Intune 管理センターにサインインします。

[ デバイス>の構成> ] [ポリシー] タブ で 、[ + 作成] を選択します。

[ プロファイルの作成 ] ページで、次のオプションを設定し、[ 作成] を選択します。

- プラットフォーム: macOS

- プロファイルの種類: テンプレート

- テンプレート名: Endpoint Protection

[基本] ページ上で、次のプロパティを入力します。

名前: ポリシーのわかりやすい名前を入力します。 後で簡単に識別できるよう、ポリシーに名前を付けます。 たとえば、プロファイルの種類とプラットフォームを含めるとわかりやすいポリシー名になります。

[説明]: ポリシーの説明を入力します。 この設定は省略可能ですが、推奨されます。

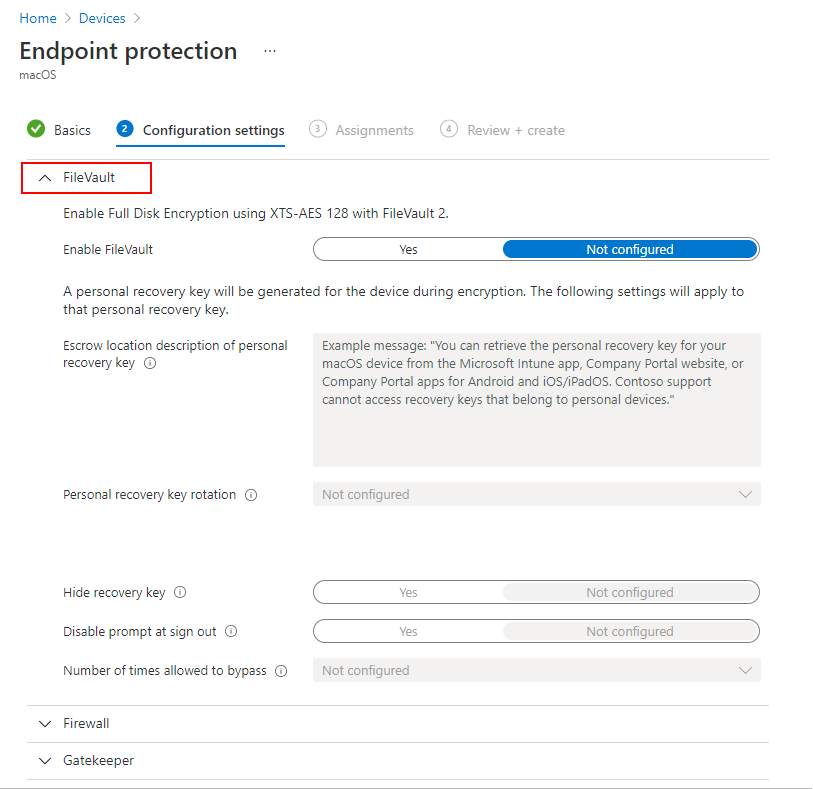

[構成設定] ページ上で、[FileVault] を選択して利用可能な設定を展開します。

以下の設定を構成します。

[FileVault を有効にする] で、[はい] を選択します。

[回復キーの種類] で、[個人用キー] を選択します。

[個人用回復キーのエスクローの場所に関する説明] で、デバイスの回復キーを取得する方法に関してユーザーを導くためのメッセージを追加します。 この情報は、個人用回復キーの交換の設定を使用するときに、デバイスの新しい回復キーを定期的に自動生成することができるため、ユーザーにとって役立ちます。

例: 紛失した、または最近交換した回復キーを取得するには、任意のデバイスから Intune ポータル Web サイトにサインインします。 ポータルで、[デバイス] に移動し、FileVault が有効になっているデバイスを選択し、[回復キーを取得する] を選択します。 現在の回復キーが表示されます。

ご自身のビジネス ニーズに合うように残りの [FileVault] 設定を構成した後、[次へ] を選択します。

該当する場合は、[ スコープ (タグ)] ページで [ スコープ タグの選択 ] を選択して [タグの選択] ウィンドウを開き、スコープ タグをプロファイルに割り当てます。

[次へ] を選んで続行します。

[ 割り当て] ページで 、このプロファイルを受信するグループを選択します。 プロファイルの割り当ての詳細については、ユーザーおよびデバイス プロファイルの割り当てに関するページを参照してください。 [次へ] を選択します。

[確認および作成] ページで、完了したら、[作成] を選択します。 作成したプロファイルのポリシーの種類を選択すると、新しいプロファイルが一覧に表示されます。

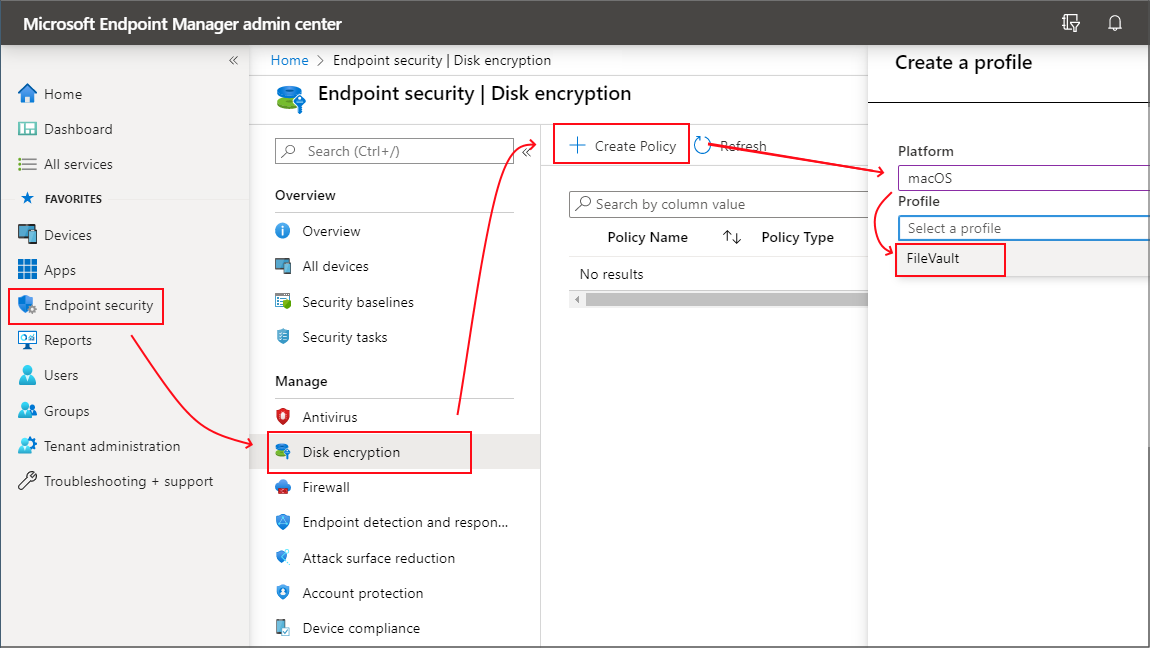

FileVault のエンドポイント セキュリティ ポリシーを作成する

Microsoft Intune 管理センターにサインインします。

[エンドポイント セキュリティ]>[ディスク 暗号化]>[ポリシーの作成] を選択します。

[基本] ページで、次のプロパティを入力し、[次へ] を選択します。

プラットフォーム: macOS

プロファイル: FileVault

[構成設定] ページで次のようにします。

- [FileVault を有効にする] を [はい] に設定します。

- [回復キーの種類] には、[個人用回復キー] のみがサポートされています。

- 要件に合わせて追加の設定を構成します。

自分のデバイスの回復キーを取得する方法に関してユーザーを導くためのメッセージを追加することを検討してください。 この情報は、個人用回復キーの交換の設定を使用するときに、デバイスの新しい回復キーを定期的に自動生成することができるため、ユーザーにとって役立ちます。

例: 紛失した、または最近交換した回復キーを取得するには、任意のデバイスから Intune ポータル Web サイトにサインインします。 ポータルで、[デバイス] に移動し、FileVault が有効になっているデバイスを選択し、[回復キーを取得する] を選択します。 現在の回復キーが表示されます。

設定の構成が完了したら、[次へ] を選択します。

[スコープ (タグ)] タブで [スコープ タグを選択] を選択し、[タグを選択する] ウィンドウを開いて、プロファイルにスコープ タグを割り当てます。

[次へ] を選んで続行します。

[割り当て] ページで、このプロファイルを受け取るグループを選択します。 プロファイルの割り当ての詳細については、ユーザーおよびデバイス プロファイルの割り当てに関するページを参照してください。 [次へ] を選択します。

[確認および作成] ページで、完了したら、[作成] を選択します。 作成したプロファイルのポリシーの種類を選択すると、新しいプロファイルが一覧に表示されます。

FileVault の設定カタログ ポリシーを作成する

Microsoft Intune 管理センターにサインインします。

[デバイス>] [macOS>構成プロファイル>] [新しいポリシーの作成] の順>に選択します。

[プロファイルの作成] ページで、[プロファイルの種類] の [設定カタログ] を選択します。

[基本] ページ上で、次のプロパティを入力します。

名前: ポリシーのわかりやすい名前を入力します。 後で簡単に識別できるよう、ポリシーに名前を付けます。 たとえば、プロファイルの種類とプラットフォームを含めるとわかりやすいポリシー名になります。

[説明]: ポリシーの説明を入力します。 この設定は省略可能ですが、推奨されます。

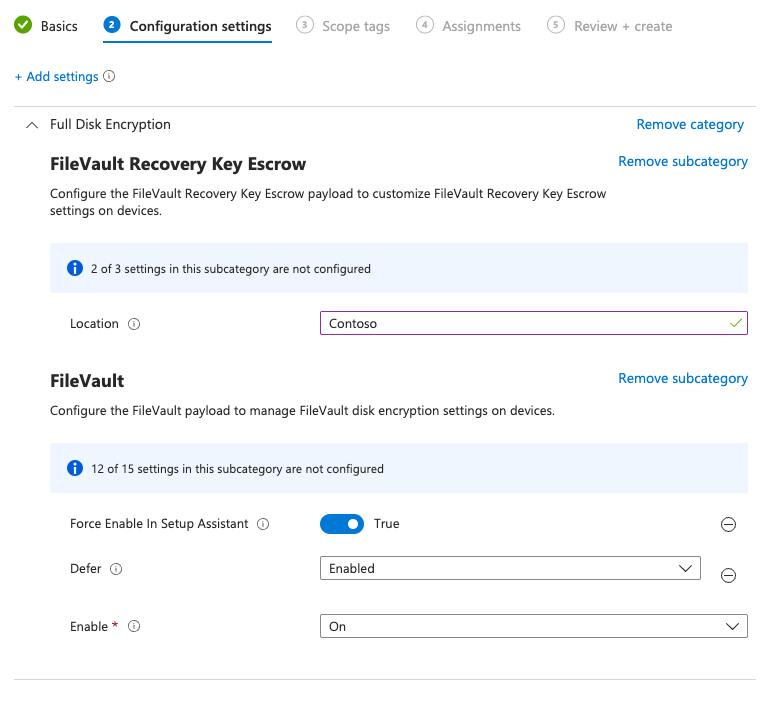

[ 構成設定 ] ページで、[ + 設定の追加] を選択して設定ピッカーを開きます。 FileVault 設定は、[ ディスク全体の暗号化 ] カテゴリにあります。

![[設定] ピッカーの [完全ディスク暗号化] カテゴリの FileVault オプションの画像。](media/encrypt-devices-filevault/filevault-settings-picker.png)

FileVault を有効にするには、[ フル ディスク暗号化 ] カテゴリから次の設定を選択して構成します。

- FileVault >の有効化 - [オン] に設定

- FileVault 回復キーエスクロー >の場所 - 回復キーがエスクローされる場所の説明を指定します。 このテキストは、FileVault を有効にするときにユーザーに表示されるメッセージに挿入されます。

ヒント

macOS 14 以降を実行するデバイスの暗号化を構成する場合は、macOS セットアップ アシスタントを使用して、ユーザーがホーム画面に到着する前に FileVault 暗号化を適用できます。 この記事の後半の 「セットアップ アシスタントを使用して FileVault を有効にする」を 参照してください。

ビジネス ニーズに合わせて FileVault の追加設定(Apple の Web サイトを開く) を構成し、[次へ] を選択します。

該当する場合は、[ スコープ (タグ)] ページで [ スコープ タグの選択 ] を選択して [ タグの選択 ] ウィンドウを開き、スコープ タグをプロファイルに割り当てます。 [次へ] を選んで続行します。

[割り当て] ページで、このプロファイルを受け取るグループを選択します。 プロファイルの割り当ての詳細については、ユーザーおよびデバイス プロファイルの割り当てに関するページを参照してください。 [次へ] を選択します。

[レビューと作成] ページで、作業が完了したら [作成] をクリックします。 作成したプロファイルのポリシーの種類を選択すると、新しいプロファイルが一覧に表示されます。

セットアップ アシスタントを使用して FileVault を有効にする

macOS 14 以降を実行するデバイスの場合、ユーザーがホーム画面に到着する前に、設定カタログ ポリシーで macOS セットアップ アシスタントを使用して FileVault 暗号化を適用することもできます。 この目標には、追加の構成が必要です。

デバイスの Await 最終構成 機能を [はい] に設定する必要があります。 この構成により、エンド ユーザーは、該当するIntuneデバイス構成ポリシーが適用されるまで、制限付きコンテンツにアクセスしたり、設定を変更したりできなくなります。 この構成の詳細については、「 Mac を Apple Business Manager または Apple School Manager に自動的に登録する」を参照してください。

設定カタログ ポリシーに割り当てられる EnrollmentProfileName 属性を使用してフィルターを作成します。 これにより、デバイスが最初に Intune に登録されるときに、FileVault ポリシーが割り当てられます。 フィルターの構成の詳細については、「Microsoft Intuneでフィルターを作成する」を参照してください。

デバイスの [最終構成の待機] が [はい] に設定されている場合は、設定カタログ プロファイルに FileVault の次の完全ディスク暗号化設定を追加できます。

セットアップ アシスタントで FileVault > Force Enable – [有効] に設定します。

次の図は、FileVault を有効にし、セットアップ アシスタントを使用して暗号化を適用するためにコア設定で構成された設定カタログ プロファイルを示しています。 この例では、[場所] 設定で、ドメイン Contoso の単純な名前を使用 します。

重要

macOS 14.4 を実行しているデバイスのセットアップ アシスタントで FileVault を正常に有効にするには、[ 延期 ] 設定を [有効] に構成する必要があります。

FileVault の管理

FileVault ポリシーを受信するデバイスに関する情報を表示するには、ディスク暗号化の監視に関する記事を参照してください。

Intune で FileVault を使用して macOS デバイスを最初に暗号化するときに、個人用回復キーが作成されます。 暗号化時に、デバイスではデバイス ユーザーに対して個人キーが一度だけ表示されます。

注:

エラー コード -2016341107/ 0x87d1138dを報告するデバイスは、一般に、エンド ユーザーが暗号化を開始するための FileVault プロンプトを受け入れないことを意味します。

マネージド デバイスの場合、Intune で個人用回復キーのコピーをエスクローできます。 キーのエスクローにより、Intune 管理者は、デバイスの保護に役立つようにキーを交換したり、紛失または交換した個人用回復キーを回復したりすることができます。

Intune ポリシーでデバイスを暗号化した場合、またはユーザーが、手動で暗号化したデバイスの回復キーをアップロードした後、Intune で回復キーをエスクローします。

Intune で個人用回復キーをエスクローした後、次のことが可能になります。

- 管理者は、Intune の暗号化レポートを使用して、マネージド macOS デバイスの FileVault 回復キーを管理したり、交換したりすることができます。

- 管理者は、"業務用" としてマークされたマネージド macOS デバイスのみの個人用回復キーを表示できます。 個人用デバイスの回復キーを表示することはできません。

- ユーザーは、自分の個人用回復キーを表示したり、サポートされている場所から取得したりすることができます。 たとえば、Intune ポータル サイト Web サイトから、リモート デバイス アクションとして [回復キーの取得] を選択できます。

以前に暗号化されたデバイスでの FileVault の管理を想定する

Intuneを使用して FileVault ポリシーを適用しない限り、デバイス ユーザーによって暗号化された macOS デバイスで FileVault ディスク暗号化 Intuneを管理することはできません。 このシナリオにおいて、Intune で FileVault の管理を引き継ぐことができるようにするには、2 つの方法を使用できます。

- 個人用回復キーを Intune にアップロードする – ユーザーが自分の個人用回復キーを知っている場合は、この方法を使用します。

- ユーザーがデバイスで新しい回復キーを生成する – ユーザーが自分の個人用回復キーを知らない場合は、この方法を使用します。

どちらの方法でも、FileVault の暗号化を管理する Intune のアクティブなポリシーがデバイスに必要です。 このポリシーを提供するには、エンドポイント セキュリティのディスクの暗号化プロファイル、または FileVault でデバイスを暗号化するためのデバイス構成のエンドポイント保護プロファイルを使用できます。

個人用回復キーをアップロードする

以前に暗号化されたデバイスで、Intune によって FileVault を管理できるようにするため、デバイスを暗号化したユーザーは、Intune ポータル サイト Web サイトを使用して、デバイスの個人用回復キーを Intune にアップロードできます。 キーをアップロードすると、Intune で暗号化の管理を引き継ぐことができるようになります。

アップロード時に、Intune によってキーが交換されて、新しい個人用回復キーが作成されます。 新しいキーは、Intune によって将来回復が必要になったときのために保存され、デバイス ユーザーが使用できるようになります。

前提条件:

暗号化されたデバイスには、ディスク暗号化用の Intune FileVault ポリシーが必要です。

Intune によってユーザー暗号化デバイスの暗号化の管理を引き継ぐことができるようにするには、そのデバイスでディスク暗号化用の Intune FileVault ポリシーを受け取る必要があります。

エンドポイント セキュリティのディスクの暗号化プロファイル、または FileVault でデバイスを暗号化するためのデバイス構成のエンドポイント保護プロファイルを使用します。

デバイスを暗号化したユーザーは、デバイスの個人用回復キーにアクセスできる必要があり、それを Intune にアップロードするように指示されます。

Intune では、暗号化を完了するために個人用回復キーをアップロードする必要があることが警告されません。 代わりに、通常の IT 通信チャネルを使用して、以前に FileVault を使用して macOS デバイスを暗号化したユーザーに、その個人用回復キーを Intune にアップロードする必要があることが警告されます。

注:

Intune によってデバイスでの FileVault 暗号化の管理が正常に引き継がれるまで、コンプライアンス ポリシーに基づいて、デバイスによる会社のリソースへのアクセスがブロックされる可能性があります

個人用回復キーを Intune にアップロードする:

デバイスが FileVault プロファイルを受け取ったら、ポータル サイト Web サイトを使用するようにユーザーに指示します。

ユーザーは、Intune ポータル サイト Web サイトで、自分が暗号化した macOS デバイスを見つけて、[Store recovery key]\(回復キーを保存する\) オプションを選択します。

ユーザーは、個人用回復キーを入力する必要があります。その後、Intune によって、新しいキーを生成するためのキーの交換が試みられます。

- キーの交換が成功した場合、新しいキーは Intune によって将来の使用のために保存され、ユーザーがデバイスを回復する必要があるときに使用できるようになります。

- キーの交換が失敗する場合は、デバイスによって FileVault ポリシーが処理されていないか、または入力されたキーがそのデバイスに対して正確ではありません。

交換に成功すると、ユーザーは、サポートされている場所から新しい個人用回復キーを取得することができます。

詳細については、個人用回復キーのアップロードに関するエンド ユーザー向けコンテンツを参照してください。

デバイスで新しい回復キーを生成する

以前に暗号化されたデバイスで、Intune によって FileVault を管理できるようにするため、デバイスを暗号化したユーザーは、デバイスのターミナル アプリを使用して、個人用回復キーを交換できます。 キーが交換されるときに、Intune からのアクティブな FileVault ポリシーがデバイスにある場合は、Intune によって暗号化の管理が引き継がれます。

前提条件:

暗号化されたデバイスには、ディスク暗号化用の Intune FileVault ポリシーが必要です。

Intune によってユーザー暗号化デバイスの暗号化の管理を引き継ぐことができるようにするには、そのデバイスでディスク暗号化用の Intune FileVault ポリシーを受け取る必要があります。

エンドポイント セキュリティのディスクの暗号化プロファイル、または FileVault でデバイスを暗号化するためのデバイス構成のエンドポイント保護プロファイルを使用します。

デバイスのユーザーは、暗号化されたデバイスのターミナル アプリにアクセスできる必要があります。

ターミナルを使用して、新しい個人用回復キーを生成します。

デバイスが FileVault プロファイルを受け取った後、デバイスを暗号化したユーザーは、デバイスにサインインし、ターミナルを開いて、次の 2 つのコマンドを順番に実行する必要があります。

cd /Applications/Utilitiessudo fdesetup changerecovery -personalこのコマンドを実行すると、ユーザーはデバイスのパスワードを入力するように求められます。 パスワードを指定すると、デバイスによって個人用回復キーが交換され、ユーザーに新しい個人用回復キーが提示されます。

新しい回復キーを記録した後、コマンドから残りのプロンプトを完了します。

コマンドのプロンプトが完了すると、デバイスの個人用回復キーが交換されます。 デバイスによる FileVault ポリシーの受け取りが成功した場合、次にデバイスが Intune にチェックインしたときに、Intune によってデバイスの暗号化の管理が引き継がれます。

既定では、デバイスのチェックインは約 8 時間ごとに行われます。 デバイスのチェックインを早めるには、次のいずれかのオプションを使用します。

- Intune管理者は、管理センター Microsoft Intuneサインインし、[デバイス] に移動し、デバイスを選択して、[同期] を選択できます。これにより、Intuneですぐにチェックするようにデバイスに通知されます。

- デバイスのユーザーは、ポータル サイト アプリを開き、[設定]>[同期] に移動できます。これにより、デバイスはポリシーまたはプロファイルの更新をすぐに確認するように指示されます。

Intune によって暗号化の管理が引き継がれた後、ユーザーはサポートされている場所から新しい個人用回復キーを取得することができます。

詳細については、個人用回復キーのアップロードに関するエンド ユーザー向けコンテンツを参照してください。

個人用回復キーを取得する

FileVault 暗号化が Intune によって管理される macOS デバイスの場合、エンド ユーザーは、任意のデバイスを使用して、次の場所から個人用回復キー (FileVault キー) を取得できます。

- ポータル サイト Web サイト (https://portal.manage.microsoft.com/)

- iOS/iPadOS 用ポータル サイト アプリ

- Android 用ポータル サイト アプリ

- Intune アプリ

管理者は、"業務用" デバイスとしてマークされた、暗号化された macOS デバイスの個人用回復キーを表示できます。 個人用デバイスの回復キーを表示することはできません。

個人用回復キーを持つデバイスは、Intune に登録され、Intune により FileVault を使用して暗号化されている必要があります。 デバイス ユーザーが iOS ポータル サイト アプリ、Android ポータル サイト アプリ、Android Intune アプリ、または ポータル サイト Web サイトを使用すると、Mac デバイスにアクセスするために必要な FileVault 回復キーを表示できます。

デバイス ユーザーは、[デバイス]>暗号化および登録された macOS デバイス>[回復キーの取得] を選択できます。 ブラウザーに Web ポータル サイトが表示され、回復キーが表示されます。

回復キーを交換する

Intune では、個人用回復キーの交換と回復のための複数のオプションがサポートされています。 キーを交換する理由の 1 つは、現在の個人用キーが失われた場合や、リスクがあると考えられる場合です。

自動回転: 管理者は、定期的に新しい回復キーを自動生成するように、FileVault 設定の個人用回復キーの交換を構成できます。 デバイスに対して新しいキーが生成されると、そのキーはユーザーに表示されません。 代わりに、ユーザーは管理者から、またはポータル サイト アプリを使用して、キーを取得する必要があります。

手動回転: 管理者は、Intune で管理し、FileVault で暗号化されているデバイスの情報を表示できます。 その後、会社のデバイスの回復キーを手動で交換するように選択できます。 個人のデバイスの回復キーを交換することはできません。

回復キーを交換するには、次のようにします。

Microsoft Intune 管理センターにサインインします。

[デバイス]>[すべてのデバイス] の順に選択します。

デバイスのリストから、暗号化され、キーを交換するデバイスを選択します。 次に、[監視] で [ 回復キー] を選択します。

[回復キー] ウィンドウで、[FileVault 回復キーの交換] を選択します。

次回、デバイスで Intune にチェックインしたときに、個人用キーが交換されます。 必要に応じて、ユーザーがポータル サイトを介して新しいキーを取得できます。

回復キーを回復する

管理者: 管理者は、FileVault で暗号化されたデバイスの個人用回復キーを表示することはできません。

エンドユーザー: エンドユーザーは、任意のデバイスからポータル Web サイトを使用して、マネージド デバイスのいずれかの現在の個人用回復キーを表示します。 ポータル サイト アプリから回復キーを表示することはできません。

回復キーを表示するには、次のようにします。

任意のデバイスから、Intune ポータル サイト Web サイトにサインインします。

ポータルで、[デバイス] に移動し、FileVault で暗号化された macOS デバイスを選択します。

[回復キーを取得する] を選択します。 現在の回復キーが表示されます。

次の手順

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示