適用対象:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender ウイルス対策

プラットフォーム

- Windows

ウイルス対策の保護を最新の状態に保つことが重要です。 Microsoft Defender ウイルス対策の保護更新プログラムを管理するための次の 2 つのコンポーネントがあります。

- 更新プログラムがダウンロードされる場所。および

- 更新プログラムをダウンロードして適用する場合

この記事では、更新プログラムをダウンロードする場所を指定する方法について説明します (この仕様はフォールバック順序とも呼ばれます)。 更新プログラムのしくみの概要と、更新プログラムのその他の側面 (更新プログラムのスケジュールなど) を構成する方法については、「Microsoft Defenderウイルス対策の更新プログラムを管理してベースラインを適用する」を参照してください。

重要

Microsoft Defenderウイルス対策セキュリティ インテリジェンスの更新プログラムとプラットフォーム更新プログラムは、Windows Updateを通じて配信され、2019 年 10 月 21 日 (月曜日) から開始され、すべてのセキュリティ インテリジェンス更新プログラムは SHA-2 専用で署名されています。 セキュリティ インテリジェンスを更新するには、SHA-2 をサポートするようにデバイスを更新する必要があります。 詳細については、「Windows および WSUS の 2019 SHA-2 コード署名サポートの要件」を参照してください。

フォールバック順序

通常、プライマリ ソースから更新プログラムを個別にダウンロードし、その後、ネットワーク構成に基づいて優先度の高い順に他のソースをダウンロードするようにエンドポイントを構成します。 更新プログラムは、指定した順序でソースから取得されます。 現在のソースの更新プログラムが最新でない場合は、リスト内の次のソースが直ちに使用されます。

更新プログラムが発行されると、更新プログラムのサイズを最小限に抑えるためのロジックが適用されます。 ほとんどの場合、最新の更新プログラムと現在インストールされている更新プログラムの違いのみがダウンロードされ、デバイスに適用されます。 差分のセットはデルタと呼ばれます。 デルタのサイズは、次の 2 つのメイン要因によって異なります。

- デバイスの最後の更新からの経過時間。および

- 更新プログラムのダウンロードと適用に使用されるソース

エンドポイントの更新プログラムが古いほど、ダウンロードは大きくなります。 ただし、ダウンロード頻度も考慮する必要があります。 更新スケジュールの頻度が高いほど、ネットワークの使用量が増える一方で、スケジュールの頻度が低いほど、ダウンロードあたりのファイル サイズが大きくなる可能性があります。

エンドポイントが更新プログラムを取得する場所として指定できる場所は 5 つあります。

- Microsoft Update

- Windows Server更新サービス (下記の注 1 を参照)

- Microsoft Endpoint Configuration Manager

- ネットワーク ファイル共有

- Microsoft Defender ウイルス対策およびその他の Microsoft マルウェア対策のセキュリティ インテリジェンス更新プログラム (下記の注 2 を参照)

注:

内部定義更新サーバーのIntune: Microsoft Endpoint Configuration Managerのソフトウェア更新ポイント (SUP) を使用して、Microsoft Defenderウイルス対策の定義更新プログラムを取得する場合は、Windows Updateにアクセスする必要がありますブロックされたクライアント デバイスでは、共同管理に移行し、エンドポイント保護ワークロードをIntuneにオフロードできます。 Intuneで構成されたマルウェア対策ポリシーには、オンプレミスの Windows Server Update Service (WSUS) を更新ソースとして使用するように設定できる "内部定義更新サーバー" オプションがあります。 この構成は、エンタープライズ組織に対して承認される公式Windows Update (WU) サーバーからの更新プログラムを制御するのに役立ちます。 また、公式の Windows Updates ネットワークへのネットワーク トラフィックをプロキシして保存するのにも役立ちます。 ポリシーとレジストリには、以前の名前である Microsoft マルウェア プロテクション センター (MMPC) セキュリティ インテリジェンスとして表示される場合があります。

Microsoft Update では、最大限の保護を確保するために、迅速なリリースが可能になります。つまり、ダウンロードの頻度が低くなります。 Windows Server Update Service、Microsoft Endpoint Configuration Manager、Microsoft セキュリティ インテリジェンスの更新プログラム、プラットフォーム更新プログラムのソースでは、更新プログラムの頻度が低くなります。 したがって、差分が大きくなり、ダウンロードが大きくなる可能性があります。

プラットフォームの更新とエンジンの更新は、毎月リリースされます。 セキュリティ インテリジェンスの更新プログラムは 1 日に複数回配信されますが、このデルタ パッケージにはエンジンの更新プログラムは含まれません。 「ウイルス対策セキュリティ インテリジェンスと製品の更新プログラムMicrosoft Defender」を参照してください。

重要

Update Service または Microsoft Update をWindows Serverした後に Microsoft セキュリティ インテリジェンス ページの更新プログラムをフォールバック ソースとして設定した場合、更新プログラムは、現在の更新プログラムが古いと見なされた場合にのみ、セキュリティ インテリジェンスの更新プログラムとプラットフォーム更新プログラムからダウンロードされます。 (既定では、Windows Server Update Service または Microsoft Update サービスから更新プログラムを適用できないのは、連続する 7 日間です)。 ただし、保護が最新でないとして報告されるまでの日数を設定できます。

2019 年 10 月 21 日 (月曜日) から、セキュリティ インテリジェンスの更新プログラムとプラットフォームの更新プログラムは SHA-2 専用で署名されています。 最新のセキュリティ インテリジェンス更新プログラムとプラットフォーム更新プログラムを取得するには、SHA-2 をサポートするようにデバイスを更新する必要があります。 詳細については、「Windows および WSUS の 2019 SHA-2 コード署名サポートの要件」を参照してください。

各ソースには、次の表に示すように、更新プログラムを発行する頻度に加えて、ネットワークの構成方法に依存する一般的なシナリオがあります。

| Location | シナリオ例 |

|---|---|

| Windows Server Update Service | Windows Server Update Service を使用して、ネットワークの更新プログラムを管理しています。 |

| Microsoft Update | エンドポイントを Microsoft Update に直接接続する必要があります。 このオプションは、エンタープライズ ネットワークに不規則に接続するエンドポイントや、Windows Server Update Service を使用して更新プログラムを管理しない場合に便利です。 |

| UNC 共有 | インターネットに接続されていないデバイス (仮想マシン、VM など) があります。 インターネットに接続された VM ホストを使用して、VM が更新プログラムを取得できるネットワーク共有に更新プログラムをダウンロードできます。 仮想デスクトップ インフラストラクチャ (VDI) 環境でファイル共有を使用する方法については、VDI 展開ガイド を参照してください。 プラットフォームの更新プログラムは、この方法を使用してデプロイすることもできます。 |

| Microsoft Endpoint Configuration Manager | Microsoft エンドポイント Configuration Managerを使用してエンドポイントを更新しています。 |

| Microsoft Defender ウイルス対策およびその他の Microsoft マルウェア対策 (旧称 MMPC) のセキュリティ インテリジェンス更新プログラムとプラットフォーム更新プログラム |

SHA-2 をサポートするようにデバイスが更新されていることを確認します。 Microsoft Defenderウイルス対策セキュリティ インテリジェンスとプラットフォームの更新プログラムは、Windows Update経由で配信されます。 2019 年 10 月 21 日の時点で、セキュリティ インテリジェンスの更新プログラムとプラットフォームの更新プログラムは SHA-2 専用で署名されています。 最近の感染が原因で最新の保護更新プログラムをダウンロードするか、VDI 展開の強力な基本イメージをプロビジョニングするのに役立ちます。 このオプションは、プライマリ ソースではなく、最終的なフォールバック ソースとしてのみ使用する必要があります。 これは、指定した日数だけ更新プログラムを更新サービスまたは Microsoft Update Windows Serverからダウンロードできない場合にのみ使用されます。 |

更新プログラムのソースを使用する順序は、グループ ポリシー、Microsoft Endpoint Configuration Manager、PowerShell コマンドレット、WMI で管理できます。

重要

Windows Server Update Service をダウンロード場所として設定する場合は、場所の指定に使用する管理ツールに関係なく、更新プログラムを承認する必要があります。 Windows Server Update Service を使用して自動承認ルールを設定できます。これは、更新プログラムが少なくとも 1 日に 1 回届く場合などに役立ちます。 詳細については、「スタンドアロンの Windows Server Update Service でエンドポイント保護更新プログラムを同期する」を参照してください。

この記事の手順では、最初に順序を設定する方法と、Windows ファイル サーバー - ファイル共有 オプションが有効になっている場合に設定する方法について説明します。

グループ ポリシーを使用して更新プログラムの場所を管理する

グループ ポリシー管理マシンで、グループ ポリシー管理コンソールを開きます。 構成するグループ ポリシー オブジェクトを右クリックし、[編集] を選択します。

[グループ ポリシー管理] エディターで、[コンピューターの構成] に移動します。

[ポリシー]、[管理用テンプレート] の順に選択します。

ツリーを Windows コンポーネント>Windows Defender>Signature 更新プログラムに展開します。

注:

- バージョン 1703 から 1809 までのWindows 10の場合、ポリシー パスは Windows コンポーネント > Microsoft Defenderウイルス対策>署名Updates

- バージョン 1903 Windows 10の場合、ポリシー パスは Windows コンポーネント > Microsoft Defenderウイルス対策>セキュリティ インテリジェンス Updates

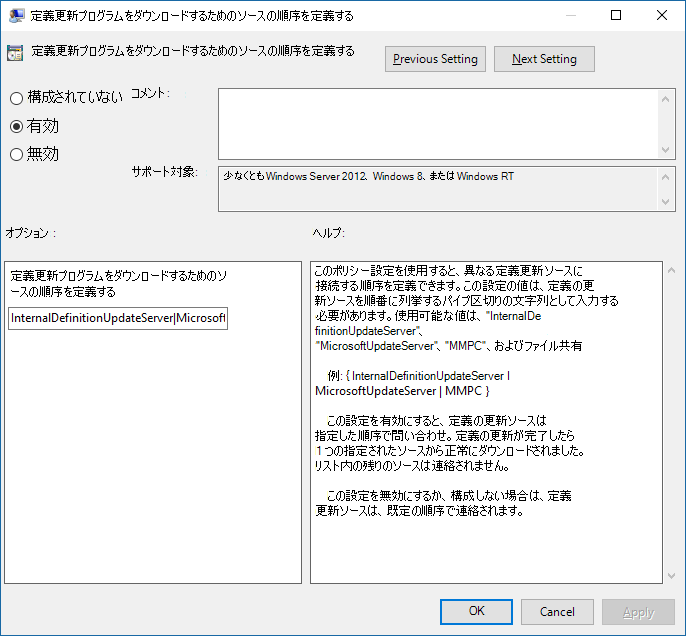

[ セキュリティ インテリジェンスの更新プログラムをダウンロードするためのソースの順序を定義する ] 設定を編集します。 オプションを [有効] に設定します。

次のスクリーンショットに示すように、ソースの順序を 1 つのパイプで区切って指定します(例:

InternalDefinitionUpdateServer|MicrosoftUpdateServer|MMPC)。[OK] を選択します。 このアクションは、保護更新ソースの順序を設定します。

[ セキュリティ インテリジェンスの更新プログラムをダウンロードするためのファイル共有を定義する ] 設定を編集し、オプションを [有効] に設定します。

Windows Serverで、ファイル共有ソースを指定します。 複数のソースがある場合は、使用する順序で各ソースを 1 つのパイプで区切って指定します。 パスを表す場合は、 標準の UNC 表記を 使用します。 例:

\\WindowsFileServer\share-name\object-name|\\host-name2\share-name\object-name。パスを入力しない場合、VM が更新プログラムをダウンロードすると、このソースはスキップされます。

[OK] を選択します。 このアクションは、[ソースの順序を定義する]でソースが参照されている場合のファイル共有 の順序 を設定します。.. グループ ポリシー設定。

Microsoft エンドポイント Configuration Managerを使用して更新プログラムの場所を管理する

Microsoft Endpoint Configuration Manager (現在のブランチ) の構成の詳細については、「Endpoint Protection のセキュリティ インテリジェンス Updatesの構成」を参照してください。

PowerShell コマンドレットを使用して更新プログラムの場所を管理する

更新の順序を設定するには、次の PowerShell コマンドレットを使用します。

Set-MpPreference -SignatureFallbackOrder {LOCATION|LOCATION|LOCATION|LOCATION}

Set-MpPreference -SignatureDefinitionUpdateFileSharesSource {\\UNC SHARE PATH|\\UNC SHARE PATH}

詳細については、次の記事を参照してください。

- Set-MpPreference -SignatureFallbackOrder

- Set-MpPreference -SignatureDefinitionUpdateFileSharesSource

- PowerShell コマンドレットを使用して Microsoft Defender ウイルス対策を構成する

- Defender ウイルス対策コマンドレット

Windows Management Instrumentation (WMI) を使用して更新プログラムの場所を管理する

次のプロパティには、MSFT_MpPreference クラスの Set メソッドを使用します。

SignatureFallbackOrder

SignatureDefinitionUpdateFileSharesSource

詳細については、次の記事を参照してください。

モバイル デバイス管理 (MDM) を使用して更新プログラムの場所を管理する

MDM の構成に関する詳細については、「ポリシー CSP - Defender/SignatureUpdateFallbackOrder 」を参照してください。

Microsoft 以外のベンダーを使用している場合はどうすればよいですか?

この記事では、Microsoft Defender ウイルス対策の更新プログラムを構成および管理する方法について説明します。 ただし、Microsoft 以外のベンダーを雇ってこれらのタスクを実行できます。

たとえば、Contoso が Fabrikam を採用して、Microsoft Defender ウイルス対策を含むセキュリティ ソリューションを管理したとします。 Fabrikam は通常、Windows Management Instrumentation、PowerShell コマンドレット、または Windows コマンドラインを使用してパッチと更新プログラムを展開します。

注:

Microsoft では、Microsoft Defender ウイルス対策を管理するためのサードパーティ ソリューションをテストしません。

セキュリティ インテリジェンス用の UNC 共有を作成する

Windows ファイル サーバーで、スケジュールされたタスクを使用して MMPC サイトからセキュリティ インテリジェンスをダウンロードするようにネットワーク ファイル共有 (UNC/マップされたドライブ) を設定します。

共有をプロビジョニングして更新プログラムをダウンロードするシステムで、スクリプトのフォルダーを作成します。

Start, CMD (Run as admin) MD C:\Tool\PS-Scripts\署名の更新用のフォルダーを作成します。

MD C:\Temp\TempSigs\x64 MD C:\Temp\TempSigs\x86PowerShell スクリプトを www.powershellgallery.com/packages/SignatureDownloadCustomTask/1.4 からダウンロードします。

[ 手動ダウンロード] を選択します。

[ Raw nupkg ファイルのダウンロード] を選択します。

ファイルを抽出します。

前に作成したフォルダーにファイル

SignatureDownloadCustomTask.ps1をコピーC:\Tool\PS-Scripts\。コマンド ラインを使用して、スケジュールされたタスクを設定します。

注:

更新プログラムには、完全とデルタの 2 種類があります。

x64 デルタの場合:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x64 -isDelta $true -destDir C:\Temp\TempSigs\x64 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"x64 完全の場合:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x64 -isDelta $false -destDir C:\Temp\TempSigs\x64 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"x86 デルタの場合:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x86 -isDelta $true -destDir C:\Temp\TempSigs\x86 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"x86 完全の場合:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x86 -isDelta $false -destDir C:\Temp\TempSigs\x86 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"

注:

スケジュールされたタスクが作成されると、タスク スケジューラの

Microsoft\Windows\Windows Defenderで確認できます。各タスクを手動で実行し、次のフォルダーにデータ (

mpam-d.exe、mpam-fe.exe、nis_full.exe) があることを確認します (異なる場所を使用する場合があります)。C:\Temp\TempSigs\x86C:\Temp\TempSigs\x64

スケジュールされたタスクが失敗した場合は、次のコマンドを実行します。

C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x64 -isDelta $False -destDir C:\Temp\TempSigs\x64" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x64 -isDelta $True -destDir C:\Temp\TempSigs\x64" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x86 -isDelta $False -destDir C:\Temp\TempSigs\x86" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x86 -isDelta $True -destDir C:\Temp\TempSigs\x86"C:\Temp\TempSigsを指す共有を作成します (たとえば、\\server\updates)。注:

少なくとも、認証されたユーザーには "読み取り" アクセス権が必要です。 この要件は、ドメイン コンピューター、共有、NTFS (セキュリティ) にも適用されます。

ポリシー内の共有場所を共有に設定します。

注:

パスに x64 (または x86) フォルダーを追加しないでください。

mpcmdrun.exeプロセスによって自動的に追加されます。

UNC 共有を使用してプラットフォーム更新プログラムを有効にする

UNC 共有を使用してプラットフォームの更新を有効にするには、KB4052623をダウンロードし、 updateplatform.exeとしてアーキテクチャ フォルダーにコピーします。 これらのファイルは毎月更新され、手動で更新する必要があります。

KB4052623は、次のアーキテクチャで使用できます。

構造体の例

[UNC Share]\

x86\

mpam-fe.exe

mpam-d.exe

updateplatform.exe

x64\

mpam-fe.exe

mpam-d.exe

updateplatform.exe

関連記事

- Microsoft Defender ウイルス対策を展開する

- Microsoft Defender ウイルス対策の更新プログラムを管理してベースラインを適用する

- 最新でないエンドポイント用の更新プログラムを管理する

- イベントベースの強制更新プログラムを管理する

- モバイル デバイスと仮想マシン (VM) の更新プログラムを管理する

- Microsoft Defender ウイルス対策 (Windows 10)

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティ (Microsoft Defender for Endpoint Tech Community) にご参加ください。