高度なハンティング クエリ結果に対してアクションを実行する

注:

Microsoft Defender XDRを体験したいですか? Microsoft Defender XDRを評価およびパイロットする方法について詳しくは、こちらをご覧ください。

適用対象:

- Microsoft Defender XDR

重要

一部の情報は、市販される前に大幅に変更される可能性があるプレリリース製品に関するものです。 Microsoft は、ここに記載された情報に関して、明示または黙示を問わず、いかなる保証も行いません。

強力で包括的なアクション オプションを使用して、 高度なハンティング で見つけた脅威をすばやく含めたり、侵害された資産に対処したりできます。 これらのオプションを使用すると、次のことができます。

- デバイスでさまざまなアクションを実行する

- 検疫ファイル

必要なアクセス許可

高度なハンティングを通じてデバイスに対してアクションを実行するには、デバイスで修復アクションを送信するためのアクセス許可を持つMicrosoft Defender for Endpointの役割が必要です。 アクションを実行できない場合は、次のアクセス許可の取得についてグローバル管理者に問い合わせてください。

アクティブな修復アクション > 脅威と脆弱性の管理 - 修復処理

高度なハンティングを通じてメールに対してアクションを実行するには、メールを検索および消去するためのMicrosoft Defender for Office 365の役割が必要です。

デバイスでさまざまなアクションを実行する

クエリ結果の列によって識別されるデバイスでは、 DeviceId 次のアクションを実行できます。

- 影響を受けるデバイスを分離して感染を封じ込めるか、攻撃が横方向に動かないようにする

- 調査パッケージを収集して、より多くのフォレンジック情報を取得する

- ウイルス対策スキャンを実行し、最新のセキュリティ インテリジェンス更新プログラムを使用して脅威を検出して削除する

- 自動調査を開始して、デバイスとその他の影響を受けるデバイスの脅威をチェックして修復する

- アプリの実行を Microsoft 署名の実行可能ファイルのみに制限し、マルウェアやその他の信頼されていない実行可能ファイルを介した後続の脅威アクティビティを防ぎます

これらの応答アクションがMicrosoft Defender for Endpointを介して実行される方法の詳細については、デバイスでの応答アクションに関するページを参照してください。

検疫ファイル

ファイルに検疫アクションを展開して、検出されたときに自動的に検疫されるようにすることができます。 このアクションを選択するときに、次の列のいずれかを選択して、検疫するクエリ結果内のファイルを識別できます。

SHA1: 最も高度なハンティング テーブルでは、この列は、記録されたアクションの影響を受けたファイルの SHA-1 を参照します。 たとえば、ファイルがコピーされた場合、この影響を受けるファイルはコピーされたファイルになります。InitiatingProcessSHA1: 最も高度なハンティング テーブルでは、この列は、記録されたアクションの開始を担当するファイルを参照します。 たとえば、子プロセスが起動された場合、このイニシエーター ファイルは親プロセスの一部になります。SHA256: この列は、列によってSHA1識別されるファイルに相当する SHA-256 です。InitiatingProcessSHA256: この列は、列によってInitiatingProcessSHA1識別されるファイルに相当する SHA-256 です。

検疫アクションの実行方法とファイルの復元方法の詳細については、ファイル に対する応答アクションに関するページを参照してください。

注:

ファイルを見つけて検疫するには、クエリ結果にデバイス識別子として値も含める DeviceId 必要があります。

説明されているアクションを実行するには、クエリ結果で 1 つ以上のレコードを選択し、[ アクションの実行] を選択します。 ウィザードを使用して、好みのアクションを選択して送信するプロセスを案内します。

メールに対してさまざまなアクションを実行する

デバイスに焦点を当てた修復手順とは別に、クエリ結果から電子メールに対していくつかのアクションを実行することもできます。 アクションを実行するレコードを選択し、[アクションの 実行] を選択し、[ アクションの選択] で次から任意のレコードを選択します。

Move to mailbox folder- メール メッセージを [迷惑メール]、[受信トレイ]、または [削除済みアイテム] フォルダーに移動するには、これを選択しますDelete email- 電子メール メッセージを削除済みアイテム フォルダーに移動する (論理的な削除) または完全に削除する (ハード削除) するには、これを選択します

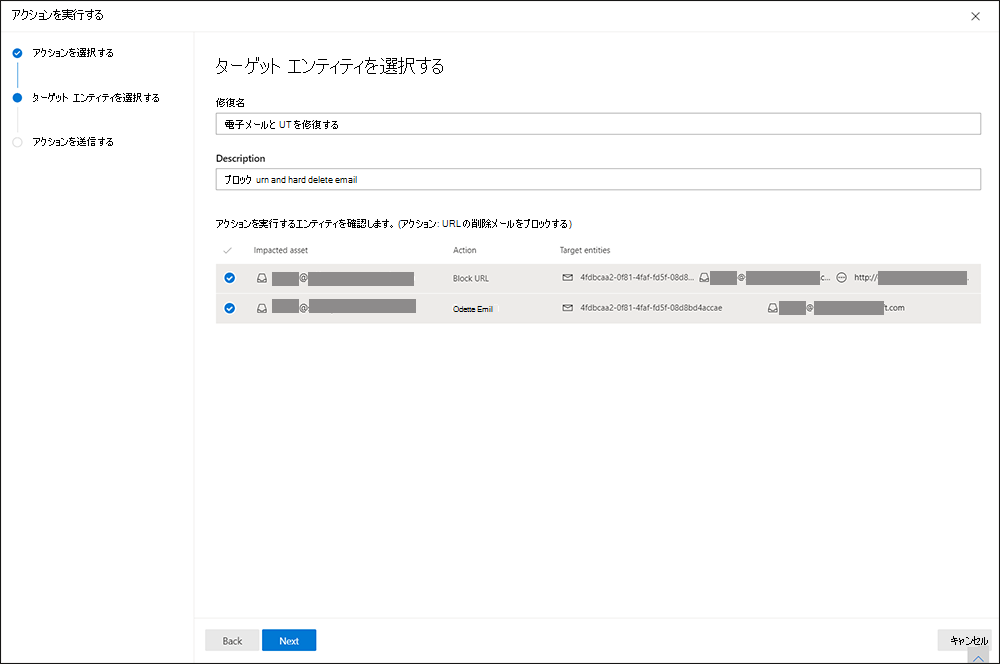

修復名と、アクション センターの履歴で簡単に追跡するために実行されたアクションの簡単な説明を指定することもできます。 承認 ID を使用して、アクション センターでこれらのアクションをフィルター処理することもできます。 この ID は、ウィザードの最後に提供されます。

これらの電子メール アクションは、 カスタム検出 にも適用されます。

実行されたアクションを確認する

各アクションは、アクション センターの [アクション センター>の履歴 ( security.microsoft.com/action-center/history)] の下に個別に記録されます。 アクション センターに移動して、各アクションの状態をチェックします。

注:

この記事の一部のテーブルは、Microsoft Defender for Endpointでは使用できない場合があります。 Microsoft Defender XDRをオンにして、より多くのデータ ソースを使用して脅威を探します。 高度なハンティング ワークフローをMicrosoft Defender for EndpointからMicrosoft Defender XDRに移動するには、「高度なハンティング クエリをMicrosoft Defender for Endpointから移行する」の手順に従います。

関連項目

ヒント

さらに多くの情報を得るには、 Tech Community: Microsoft Defender XDR Tech Community の Microsoft Security コミュニティとEngageします。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示

![Microsoft Defender ポータルの [アクションの実行] オプション](../../media/take-action-multiple.png?view=o365-worldwide)

![[Microsoft Defender ポータルでアクションを実行する] オプション](../../media/advanced-hunting-take-actions-email.png?view=o365-worldwide)

![Microsoft Defender ポータルの [アクションの実行] オプション](../../media/advanced-hunting-take-actions-email-del.png?view=o365-worldwide)