Microsoft Defender for Office 365のキャンペーン

ヒント

Microsoft Defender XDR for Office 365 プラン 2 の機能を無料で試すことができることをご存知でしたか? Microsoft Defender ポータル試用版ハブで、90 日間の Defender for Office 365 試用版を使用します。 こちらからサインアップできるユーザーと試用版の使用条件の詳細について参照してください。

Microsoft Defender for Office 365 プラン 2 を持つ Microsoft 365 組織では、キャンペーン機能により、フィッシングとマルウェアの電子メール攻撃を調整して分類します。 Microsoft の電子メール攻撃を個別のキャンペーンに分類すると、次のことが役立ちます。

- 電子メール攻撃を効率的に調査して対応します。

- organizationを対象とする電子メール攻撃の範囲をより深く理解します。

- 電子メールの脅威を防止する意思決定者にMicrosoft Defender for Office 365の価値を表示します。

キャンペーン機能を使用すると、どの人よりも迅速かつ完全に電子メール攻撃の全体像を確認できます。

この短いビデオでは、Microsoft Defender for Office 365のキャンペーンが、organizationをターゲットとする調整された電子メール攻撃を理解するのに役立つ方法について説明します。

キャンペーンとは

キャンペーンとは、1 つまたは複数の組織に対する組織的なメール攻撃のことです。 資格情報と会社のデータを盗むEmail攻撃は、大規模で収益性の高い業界です。 攻撃を阻止するためにテクノロジが増加すると、攻撃者は継続的な成功を確実にするためにメソッドを変更します。

Microsoft は、キャンペーンを特定するために、サービス全体から膨大な量のフィッシング対策、スパム対策、マルウェア対策のデータを適用します。 攻撃情報を分析し、いくつかの要因に従って分類します。 例:

- 攻撃元: 送信元 IP アドレスと送信者の電子メール ドメイン。

- メッセージのプロパティ: メッセージのコンテンツ、スタイル、およびトーン。

- メッセージ受信者: 受信者の関連付け方法。 たとえば、受信者ドメイン、受信者ジョブ機能 (管理者、エグゼクティブなど)、会社の種類 (大規模、小規模、パブリック、プライベートなど)、業界などです。

- 攻撃ペイロード: メッセージ内の悪意のあるリンク、添付ファイル、またはその他のペイロード。

キャンペーンは有効期間が短い場合もあれば、アクティブ期間と非アクティブ期間がある数日、数週間、または数か月に及ぶ場合があります。 具体的には、organizationに対してキャンペーンが開始される場合や、organizationが複数の企業にまたがる大規模なキャンペーンの一部である可能性があります。

必要なライセンスとアクセス許可

- キャンペーン機能は、Defender for Office 365 プラン 2 (アドオン ライセンス、または Microsoft 365 E5 などのサブスクリプションに含まれる) を持つ組織で使用できます。

- この記事で説明されているように、キャンペーンに関する情報を表示するには、アクセス許可を割り当てる必要があります。 以下のオプションがあります。

- Microsoft Defender XDR統合ロールベースのアクセス制御 (RBAC) (PowerShell ではなく Defender ポータルにのみ影響します): セキュリティ操作/生データ (電子メール & コラボレーション)/Email メッセージ ヘッダー (読み取り)。

- Microsoft Defender ポータルでコラボレーションのアクセス許可をEmail &する: Organization Management、Security Administrator、または Security Reader ロール グループのメンバーシップ。

- Microsoft Entraアクセス許可: グローバル管理者、セキュリティ管理者、またはセキュリティ閲覧者ロールのメンバーシップは、Microsoft 365 の他の機能に必要なアクセス許可とアクセス許可をユーザーに付与します。

Microsoft Defender ポータルの [キャンペーン] ページ

Microsoft Defender ポータルhttps://security.microsoft.comの [キャンペーン] ページを開くには、[Email & コラボレーション>キャンペーン] に移動します。 または、[ キャンペーン] ページに直接移動するには、 を使用 https://security.microsoft.com/campaignsします。

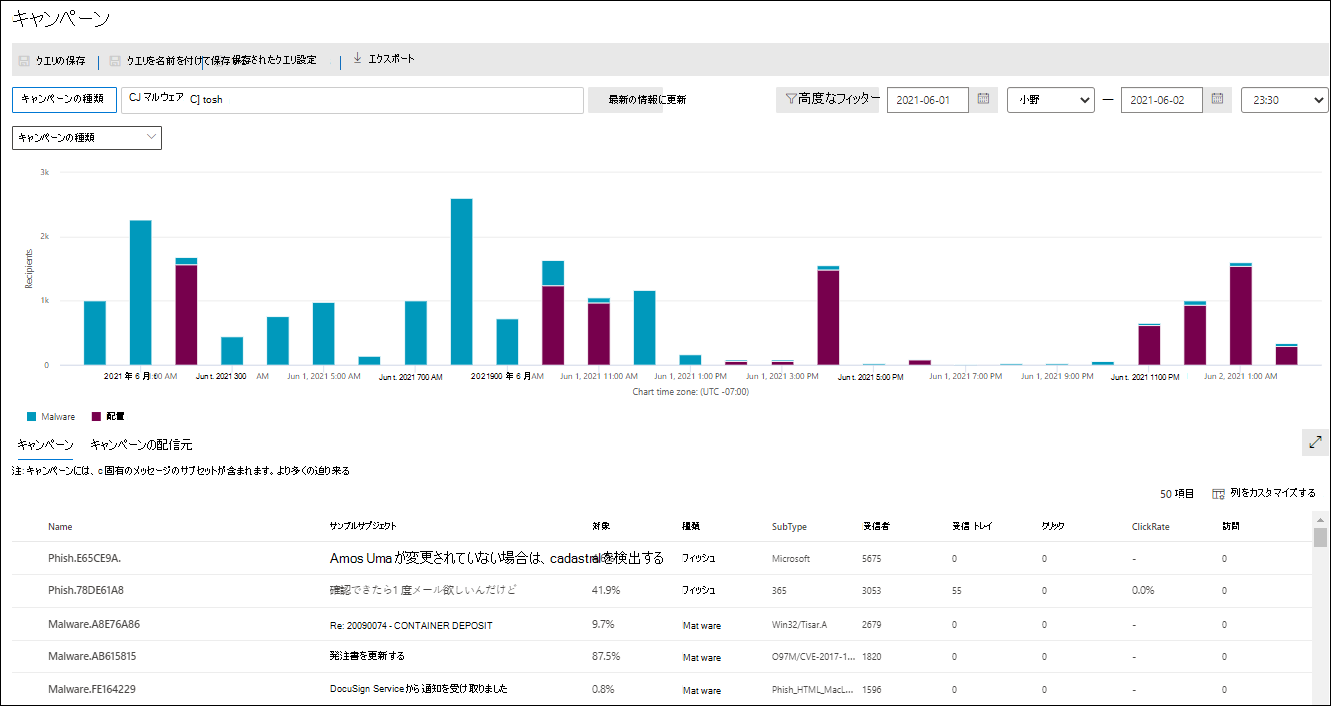

[ キャンペーン] ページは、次の要素で構成されます。

- ページの上部にあるフィルター/クエリ ビルダー。

- 使用可能なピボットを使用して、さまざまな方法でグラフを整理できるグラフ領域。 既定では、グラフでは、そのピボットが選択されていないように見えても、[ キャンペーンの種類 ] ピボットが使用されます。

- [ キャンペーン ] タブに既定で設定されている詳細領域

ヒント

キャンペーン データや非常に限られたデータが表示されない場合は、日付範囲または フィルターを変更してみてください。

[脅威のエクスプローラーhttps://security.microsoft.com/threatexplorerv3] でキャンペーンに関する同じ情報を表示することもできます。

- [キャンペーン ] ビュー。

- グラフの下の詳細領域のすべての [キャンペーン] タブを表示>します。

- グラフの下の詳細領域にある [マルウェア ビュー >キャンペーン] タブ。

- グラフの下の詳細領域の [フィッシング ビュー>] [キャンペーン] タブ。

Microsoft Defender for Endpointサブスクリプションをお持ちの場合、キャンペーン情報はMicrosoft Defender for Endpointに接続されます。

[キャンペーン] ページのグラフ領域

[ キャンペーン ] ページのグラフ領域には、1 日あたりの受信者数を示す棒グラフが表示されます。 既定では、グラフには マルウェア データとフィッシング データの両方 が 表示されます。

グラフと詳細テーブルに表示される情報をフィルター処理するには、フィルターを変更 します。

[キャンペーンの種類] を選択し、ドロップダウン リストで次のいずれかの値を選択して、グラフのorganizationを変更します。

- キャンペーン名

- キャンペーン サブタイプ

- 送信元ドメイン

- [Sender IP (送信者の IP)]

- 配信アクション

- 検出技術

- 完全な URL

- URL ドメイン

- URL ドメインとパス

[グラフ データのエクスポート] を使用して![]() 、グラフ内のデータを CSV ファイルにエクスポートします。

、グラフ内のデータを CSV ファイルにエクスポートします。

ページからグラフを削除するには (詳細領域のサイズを最大化します)、次のいずれかの手順を実行します。

- ページの上部にある [グラフ ビュー>

リスト ビュー] を選択

リスト ビュー] を選択 します。

します。 - 詳細テーブルのグラフとビューの間の [リスト ビューの表示] を選択

します。

します。

[キャンペーン] ページの [詳細] 領域

グラフと詳細テーブルに表示される情報をフィルター処理するには、フィルターを変更 します。

[キャンペーン] ページ の グラフの下の [ キャンペーン ] タブには、詳細テーブルに次の情報が表示されます。

- [Name (名前)]

- [Sample subject (件名のサンプル)]: キャンペーンのいずれかのメッセージの件名行。 キャンペーン内のすべてのメッセージに同じ件名があるとは限りません。

- 対象: (organization内のキャンペーンの受信者の数) / (サービス内のすべての組織のキャンペーンの受信者の合計数) によって計算される割合。 この値は、キャンペーンが自分のorganization (より高い値) でのみ送信される度合いを示します。また、サービス内の他の組織にも向けられます (低い値)。

- 型: 値は [フィッシング] または [マルウェア] です。

- サブタイプ: この値には、キャンペーンの詳細が含まれます。 例:

- フィッシング: 利用可能な場合は、このキャンペーンによってフィッシングされるブランド。 たとえば、

Microsoft365、Unknown、Outlook、またはDocuSignです。 検出がDefender for Office 365テクノロジによって駆動されると、プレフィックス ATP- がサブタイプ値に追加されます。 - マルウェア: たとえば、

W32/<MalwareFamilyName>またはVBS/<MalwareFamilyName>です。

- フィッシング: 利用可能な場合は、このキャンペーンによってフィッシングされるブランド。 たとえば、

- タグ: ユーザー タグの詳細については、「 ユーザー タグ」を参照してください。

- [Recipients (受信者)]: このキャンペーンの攻撃対象となったユーザーの数。

- 受信トレイ: 受信トレイでこのキャンペーンからメッセージを受信したユーザーの数 (迷惑メール Email フォルダーに配信されません)。

- クリック: フィッシング メッセージで URL を選択したユーザーまたは添付ファイルを開いたユーザーの数。

- クリック率: フィッシング 詐欺キャンペーンでは、"クリックされた受信トレイ" によって計算される / 割合。 この値は、キャンペーンの有効性を示す指標です。 つまり、受信者はメッセージをフィッシングとして識別できたので、ペイロード URL を回避できましたか? クリック率 はマルウェア キャンペーンでは使用されません。

- アクセス済み: ペイロード Web サイトに実際にアクセスしたユーザーの数。 クリックされた値があるが、安全なリンクが Web サイトへのアクセスをブロックした場合、この値は 0 です。

列ヘッダーを選択して、その列で表示を並べ替えることができます。 列を削除するには、[列のカスタマイズ] を選択 ![]() します。 既定では、使用可能なすべての列が選択されます。

します。 既定では、使用可能なすべての列が選択されます。

[エクスポート] を使用して![]() 、詳細テーブル内のデータを CSV ファイルにエクスポートします。

、詳細テーブル内のデータを CSV ファイルにエクスポートします。

[ キャンペーン ] ページで、グラフの下の [ キャンペーンの配信元 ] タブに、世界地図上のメッセージ ソースが表示されます。

[キャンペーン] ページのフィルター

[キャンペーン] ページの上部には、特定のキャンペーンの検索と分離に役立つフィルター設定がいくつかあります。 選択したフィルターは、グラフと詳細テーブルに影響します。

既定では、ビューは昨日と今日でフィルター処理されます。 日付フィルターを変更するには、日付範囲を選択し、[ 開始日 ] と [ 終了日 ] の値を最大 30 日前まで選択します。

また、1 つ以上のメッセージまたはキャンペーンのプロパティで結果をフィルター処理することもできます。 基本的な構文は次のとおりです。

<Property><Equal anyEqual of> | <Property value or values>

- [ キャンペーンの種類 ] ドロップダウン リストからメッセージまたはキャンペーン のプロパティを選択します ([キャンペーンの種類 ] は選択されている既定値です)。

- 入力する必要があるプロパティ値は、プロパティに完全に依存します。 一部のプロパティでは、複数の値をコンマで区切ったフリーフォーム テキストが許可され、一部のプロパティではリストから複数の値を選択できます。

次の表では、使用可能なプロパティとその関連する値について説明します。

| プロパティ | 型 |

|---|---|

| 基本 | |

| キャンペーンの種類 | 1 つ以上の値を選択します¹:

|

| キャンペーン名 | 文字列。 複数の値をコンマで区切ります。 |

| キャンペーン サブタイプ | 文字列。 複数の値をコンマで区切ります。 |

| [送信者のアドレス] | 文字列。 複数の値をコンマで区切ります。 |

| 受信者 | 文字列。 複数の値をコンマで区切ります。 |

| 送信者ドメイン | 文字列。 複数の値をコンマで区切ります。 |

| 受信者ドメイン | 文字列。 複数の値をコンマで区切ります。 |

| 件名 | 文字列。 複数の値をコンマで区切ります。 |

| 送信者の表示名 | 文字列。 複数の値をコンマで区切ります。 |

| アドレスからの差出人メール | 文字列。 複数の値をコンマで区切ります。 |

| ドメインからのメールの送信者 | 文字列。 複数の値をコンマで区切ります。 |

| マルウェア ファミリ | 文字列。 複数の値をコンマで区切ります。 |

| タグ | 文字列。 複数の値をコンマで区切ります。 ユーザー タグの詳細については、「 ユーザー タグ」を参照してください。 |

| 配信アクション | 1 つ以上の値を選択します¹:

|

| 追加アクション | 1 つ以上の値を選択します¹:

|

| 方向性 | 1 つ以上の値を選択します¹:

|

| 検出技術 | 1 つ以上の値を選択します¹:

|

| 元の配送場所 | 1 つ以上の値を選択します¹:

|

| 最新の配送場所 | 元の配信場所と同じ値 |

| システムオーバーライド | 1 つ以上の値を選択します¹:

|

| システムオーバーライドソース | 1 つ以上の値を選択します¹:

|

| 詳細設定 | |

| インターネット メッセージ ID | 文字列。 複数の値をコンマで区切ります。 メッセージ ヘッダーの [Message-ID ヘッダー] フィールドで使用できます。 値の例は です <08f1e0f6806a47b4ac103961109ae6ef@server.domain> (山かっこに注意してください)。 |

| ネットワーク メッセージ ID | 文字列。 複数の値をコンマで区切ります。 メッセージ ヘッダーの X-MS-Exchange-Organization-Network-Message-Id ヘッダー フィールドで使用できる GUID 値。 |

| [Sender IP (送信者の IP)] | 文字列。 複数の値をコンマで区切ります。 |

| 添付ファイル SHA256 | 文字列。 複数の値をコンマで区切ります。 Windows でファイルの SHA256 ハッシュ値を見つけるには、コマンド プロンプトで次のコマンドを実行します。 certutil.exe -hashfile "<Path>\<Filename>" SHA256 |

| クラスター ID | 文字列。 複数の値をコンマで区切ります。 |

| アラート ID | 文字列。 複数の値をコンマで区切ります。 |

| アラート ポリシー ID | 文字列。 複数の値をコンマで区切ります。 |

| キャンペーン ID | 文字列。 複数の値をコンマで区切ります。 |

| ZAP URL シグナル | 文字列。 複数の値をコンマで区切ります。 |

| Urls | |

| URL ドメイン | 文字列。 複数の値をコンマで区切ります。 |

| URL ドメインとパス | 文字列。 複数の値をコンマで区切ります。 |

| URL | 文字列。 複数の値をコンマで区切ります。 |

| URL のパス | 文字列。 複数の値をコンマで区切ります。 |

| クリック判定 | 1 つ以上の値を選択します¹:

|

| ファイル | |

| 添付ファイルの名前 | 文字列。 複数の値をコンマで区切ります。 |

¹ このプロパティ フィルターを使用しない、または値が選択されていないこのプロパティ フィルターを使用すると、すべての値が選択された状態でこのプロパティ フィルターを使用した場合と同じ結果が得られます。

[ キャンペーンの種類 ] ドロップダウンからプロパティを選択し、[ 等しい] または [ 等しくない] のいずれかを選択し、プロパティ ボックスに値を入力または選択すると、フィルター領域の下にフィルター クエリが表示されます。

さらに条件を追加するには、別のプロパティと値のペアを選択し、[ AND ] または [OR] を選択します。 必要な回数だけこれらの手順を繰り返します。

既存のプロパティと値のペアを削除するには、エントリの横にある を選択 ![]() します。

します。

フィルター クエリの作成が完了したら、[更新] を選択 します。

フィルター クエリを保存するには、[クエリの保存] [クエリの保存] の順に>![]() 選択します。 開いた [クエリの保存] ポップアップで、次の設定を構成します。

選択します。 開いた [クエリの保存] ポップアップで、次の設定を構成します。

- クエリ名: 一意の値を入力します。

- 以下の値のうちの一つを選択します:

- 正確な日付: 日付範囲を選択します。

- 相対日付: 1 日から 30 日を選択します。

- このクエリを追跡する

[クエリの保存] ポップアップが完了したら、[保存] を選択し、確認ダイアログで [OK] を選択します。

[キャンペーン] ページに戻ると、[クエリの保存] [保存されたクエリ>![]() 設定] を選択して、保存したフィルターを読み込むことができます。

設定] を選択して、保存したフィルターを読み込むことができます。

キャンペーンの詳細

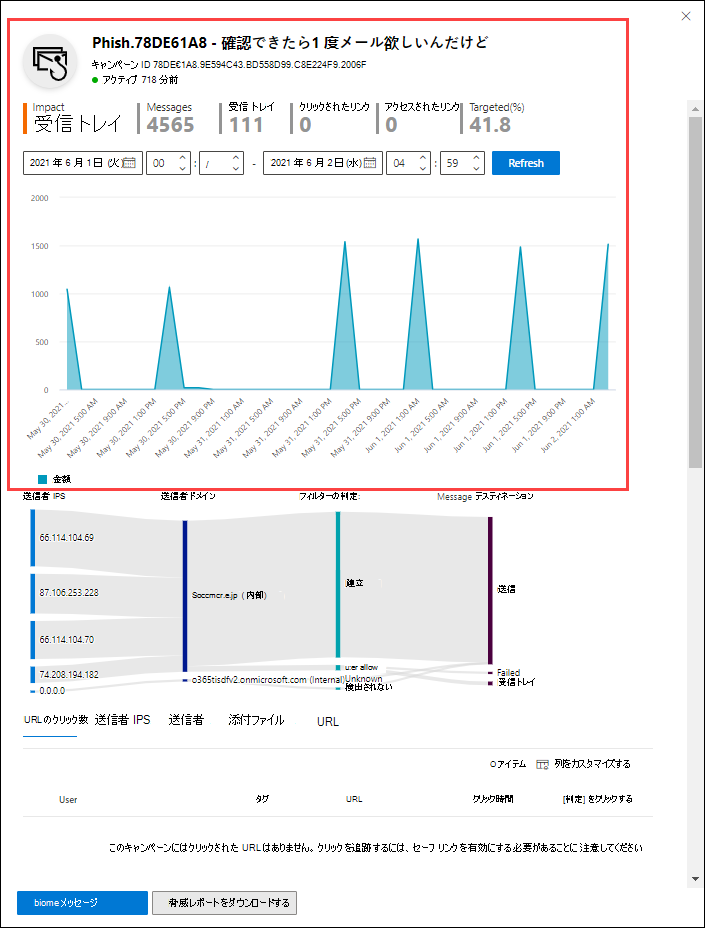

名前の横にある [チェック] ボックス以外の行の任意の場所をクリックして、詳細テーブルからエントリを選択すると、キャンペーンに関する詳細を含むポップアップが開きます。

キャンペーンの詳細ポップアップに表示される内容については、次のサブセクションで説明します。

キャンペーン情報

キャンペーンの詳細ポップアップの上部には、次のキャンペーン情報が表示されます。

- キャンペーン ID: 一意のキャンペーン識別子。

- アクティビティ: キャンペーンの期間とアクティビティ。

- 選択した日付範囲フィルター (または、タイムラインで選択した) の次のデータ。

- 影響

- メッセージ: 受信者の合計数。

- 受信トレイ: 迷惑メール Email フォルダーではなく、受信トレイに配信されたメッセージの数。

- クリックされたリンク: フィッシング メッセージでペイロード URL を選択したユーザーの数。

- アクセス済みリンク: URL にアクセスしたユーザーの数。

- Targeted(%): (organization内のキャンペーンの受信者の数) / (サービス内のすべての組織のキャンペーンの受信者の合計数) によって計算される割合。 この値はキャンペーンの有効期間全体にわたって計算され、日付フィルターによって変更されることはありません。

- 次のセクションで説明するように、キャンペーン フローの開始日/時刻フィルターと終了データ/時間フィルター。

- キャンペーン アクティビティの対話型タイムライン: タイムラインには、キャンペーンの有効期間全体にわたるアクティビティが表示されます。 グラフ内のデータ ポイントにカーソルを合わせると、検出されたメッセージの数を確認できます。

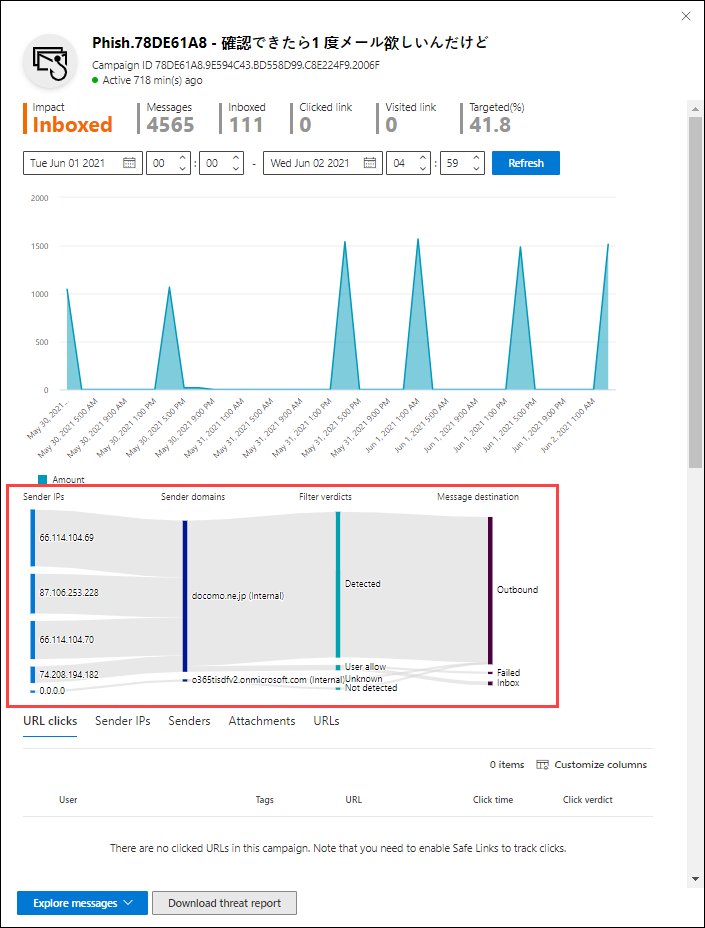

キャンペーン フロー

キャンペーンの詳細ポップアップの途中で、キャンペーンに関する重要な詳細が水平フロー図 ( Sankey ダイアグラムと呼ばれます) に表示されます。 これらの詳細は、キャンペーンの要素と、organizationの潜在的な影響を理解するのに役立ちます。

ヒント

フロー図に表示される情報は、前のセクションで説明したように、タイムラインの日付範囲フィルターによって制御されます。

図の水平方向のバンドにカーソルを合わせると、関連するメッセージの数が表示されます (たとえば、特定のソース IP からのメッセージ、指定した送信者ドメインを使用したソース IP からのメッセージなど)。

図には、次の情報が含まれます。

[Sender IPs (送信者の IP)]

[Sender domains (送信者のドメイン)]

フィルター判定: 判定値は、「 スパム対策メッセージ ヘッダー」の説明に従って、使用可能なフィッシングとスパム フィルターの判定に関連します。 使用可能な値については、次の表を参照してください。

値 スパム フィルターの判定 説明 許可 SFV:SKN

<Br/SFV:SKIスパム フィルター処理によって評価される前に、メッセージが迷惑メールではない、またはスキップされたフィルター処理としてマークされました。 たとえば、メッセージはメール フロー ルール (トランスポート ルールとも呼ばれます) によってスパムではないとしてマークされました。

<br/ メッセージは、他の理由でスパム フィルター処理をスキップしました。 たとえば、送信者と受信者が同じorganization内にあるように見えます。ブロック済み SFV:SKSメッセージは、スパム フィルター処理によって評価される前にスパムとしてマークされました。 たとえば、メール フロー ルールなどです。 [Detected (検出済み)] SFV:SPMスパム フィルタリングによって、メッセージがスパムとしてマークされました。 検出されない SFV:NSPMメッセージはスパム フィルタリングによってスパムではないとしてマークされました。 リリースされた SFV:SKQメッセージは検疫から解放されたため、スパム フィルター処理をスキップしました。 テナント許可¹ SFV:SKAスパム対策ポリシーの設定が原因で、メッセージがスパム フィルター処理をスキップしました。 たとえば、送信者が許可された送信者リストまたは許可されたドメイン リストに含まれているとします。 テナント ブロック² SFV:SKAスパム対策ポリシーの設定が原因で、スパム フィルターによってメッセージがブロックされました。 たとえば、送信者が許可された送信者リストまたは許可されたドメイン リストに含まれているとします。 ユーザー許可¹ SFV:SFE送信者がユーザーの [差出人セーフ リスト] に含まれているため、メッセージはスパム フィルター処理をスキップしました。 User Block² SFV:BLK送信者がユーザーの [ブロックされた送信者] リストに含まれているため、スパム フィルターによってメッセージがブロックされました。 ZAP 該当なし 0 時間の自動消去 (ZAP) は、配信されたメッセージを [迷惑メール] Email フォルダーまたは検疫に移動しました。 スパム対策ポリシーでアクションを構成します。 ¹ 許可されたメッセージがサービスによってブロックされている可能性があるため、スパム対策ポリシーを確認します。

² スパム対策ポリシーを確認します。これらのメッセージは検疫する必要があるため、配信されません。

メッセージの送信先: ユーザーがメッセージ内のペイロード URL を選択しなかった場合でも、受信者 (受信トレイまたは迷惑メール Email フォルダー) に配信されたメッセージを調査します。 検疫されたメッセージを検疫から削除することもできます。 詳細については、「 EOP で検疫された電子メール メッセージ」を参照してください。

- フォルダーの削除

- 削除

- 外部: 受信者は、ハイブリッド環境のオンプレミスの電子メール organizationにあります。

- Failed

- 転送

- [Inbox (受信トレイ)]

- [Junk folder (迷惑メール フォルダー)]

- [Quarantine (検疫)]

- 不明

URL のクリック: これらの値については、次のセクションで説明します。

注:

10 個を超える項目を含むすべてのレイヤーでは、上位 10 個の項目が表示され、残りは Others にバンドルされます。

URL のクリック

フィッシング メッセージが受信者の受信トレイまたは迷惑メール Email フォルダーに配信されると、常にユーザーがペイロード URL を選択する可能性があります。 URL を選択しないのは成功の小さな尺度ですが、最初にフィッシング メッセージがメールボックスに配信された理由を判断する必要があります。

ユーザーがフィッシング メッセージでペイロード URL を選択した場合、アクションはキャンペーンの詳細ビューの図の URL クリック 領域に表示されます。

- 許可

- BlockPage: 受信者はペイロード URL を選択しましたが、悪意のある Web サイトへのアクセスは、organizationの安全なリンク ポリシーによってブロックされました。

- BlockPageOverride: 受信者はメッセージ内のペイロード URL を選択し、安全なリンクはそれらを停止しようとしましたが、ブロックをオーバーライドすることが許可されました。 安全なリンクポリシーを調べて、ユーザーが安全なリンクの判定を上書きし、悪意のある Web サイトに進む理由を確認します。

- PendingDetonationPage: Microsoft Defender for Office 365の安全な添付ファイルは、仮想環境でペイロード URL を開いて調査しています。

- PendingDetonationPageOverride: 受信者はペイロードの爆発プロセスをオーバーライドし、結果を待たずに URL を開くことを許可されました。

タブ

ヒント

タブに表示される情報は、[ キャンペーン 情報] セクションで説明されているように、キャンペーンの詳細ポップアップの日付範囲フィルターによって制御されます。

キャンペーンの詳細ポップアップのタブを使用すると、キャンペーンをさらに調査できます。 次のタブを使用できます。

URL のクリック: ユーザーがメッセージ内のペイロード URL を選択しなかった場合、このセクションは空白です。 ユーザーが URL を選択できた場合は、次の値が設定されます。

- User*

- Tags

- Url*

- クリック時間

- クリック判定

[Sender IPs (送信者の IP)]

- [Sender IP (送信者の IP)*]

- 合計数

- 受信トレイ

- 受信トレイにありません

- SPF が渡されました: 送信者は 送信者ポリシー フレームワーク (SPF) によって認証されました。 SPF 検証に合格しない送信者は、認証されていない送信者を示すか、メッセージが正当な送信者を偽装していることを示します。

[Senders (送信者)]

- 送信者: これは SMTP MAIL FROM コマンドの実際の送信者アドレスです。これは、ユーザーが電子メール クライアントに表示する 送信元: 電子メール アドレスとは限りません。

- 合計数

- 受信トレイ

- 受信トレイにありません

- DKIM が渡されました: 送信者は ドメイン キー識別メール (DKIM) によって認証されました。 DKIM 検証に合格しない送信者は、認証されていない送信者を示すか、メッセージが正当な送信者を偽装していることを示します。

- DMARC が渡されました: 送信者は 、ドメイン ベースのメッセージ認証、レポート、および準拠 (DMARC) によって認証されました。 DMARC 検証に合格しない送信者は、認証されていない送信者を示すか、メッセージが正当な送信者を偽装していることを示します。

添付ファイル

- Filename

- SHA256

- マルウェア ファミリ

- 合計数

Url

- [URL*]

- [Total Count (総数)]

* この値を選択すると、キャンペーンの詳細ビューの上に、指定したアイテム (ユーザー、URL など) の詳細を含む新しいポップアップが開きます。 キャンペーンの詳細ポップアップに戻すには、新しいポップアップで [完了 ] を選択します。

各タブで、その列で並べ替える列ヘッダーを選択します。 列を削除するには、[列のカスタマイズ] を選択 ![]() します。 既定では、各タブで使用可能なすべての列が選択されています。

します。 既定では、各タブで使用可能なすべての列が選択されています。

その他のアクション

キャンペーンの詳細ポップアップの下部にあるアクションを使用すると、キャンペーンに関する詳細を調査して記録できます。

- [このキャンペーンでこれらのメッセージが正確にグループ化されたと思いますか?] で [はい] または [いいえ] を選択します。

- メッセージの探索: Threat エクスプローラー の機能を使用して、ドロップダウン リストで次のいずれかの値を選択してキャンペーンをさらに調査します。

- すべてのメッセージ: [キャンペーン ID] の値を検索フィルターとして使用して、新しい [脅威エクスプローラー検索] タブを開きます。

- 受信トレイメッセージ: [キャンペーン ID] と [配信場所: 受信トレイ] を検索フィルターとして使用して、新しい [脅威エクスプローラー検索] タブを開きます。

- 内部メッセージ: [キャンペーン ID] と [方向: 組織内] を検索フィルターとして使用して、新しい [脅威エクスプローラー検索] タブを開きます。

- 脅威レポートのダウンロード: キャンペーンの詳細をWordドキュメント (既定では CampaignReport.docx) にダウンロードします。 ダウンロードには、キャンペーンの有効期間全体の詳細が含まれています (選択した日付フィルターだけでなく)。

フィードバック

近日公開予定: 2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub イシューを段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、以下を参照してください: https://aka.ms/ContentUserFeedback。

フィードバックの送信と表示

![[キャンペーン] ページの [キャンペーン] フィルター。](../../media/campaign-filters-and-settings.png?view=o365-worldwide)