Azure 仮想マシンのネットワーク設定を構成する

ここまでで、カスタム ソフトウェアのインストール、FTP サーバーの設定、ビデオ ファイルを受信する VM の構成が完了しました。 ただし、FTP を使用してパブリック IP アドレスに接続しようとすると、その接続がブロックされることがわかります。

オンプレミス環境内の機器では、サーバーの構成を調整することは、一般によく行われています。 この意味で、Azure VM はその環境の拡張機能だと考えることができます。 構成の変更、ネットワークの管理、トラフィックの開放またはブロックなどを、Azure portal、Azure CLI、または Azure PowerShell ツールを使って行うことができます。

仮想マシンの [概要] パネルに示される基本的な情報と管理オプションについては、既に確認しました。 ネットワーク構成をもう少し詳しく見ていきましょう。

Azure VM でポートを開く

既定では、新しい VM はロック ダウンされます。

アプリは発信要求を行うことはできますが、許可される受信トラフィックは、仮想ネットワーク (同じローカル ネットワーク上の他のリソースなど) と Azure の Load Balancer (プローブ チェック) からのものだけです。

FTP をサポートする構成を調整するには、2 つのステップがあります。 新しい VM を作成するときに、いくつかの一般的なポート (RDP、HTTP、HTTPS、SSH) を開く機会があります。 ただし、ファイアウォールに対するその他の変更が必要な場合は、自分で行う必要があります。

このプロセスには、2 つのステップが含まれます。

- ネットワーク セキュリティ グループを作成します。

- アクティブ FTP をサポートするために、ポート 20 と 21 のトラフィックを許可する受信規則を作成します。

ネットワーク セキュリティ グループについて

Azure ネットワーク モデルの基盤である仮想ネットワーク (VNet) によって、分離と保護が提供されます。 ネットワーク セキュリティ グループ (NSG) は、ネットワーク レベルでネットワーク トラフィック規則を適用するために使う主なツールです。 NSG は、VNet 上で受信トラフィックと送信トラフィックをフィルター処理することによってソフトウェア ファイアウォールを提供する、オプションのセキュリティ レイヤーです。

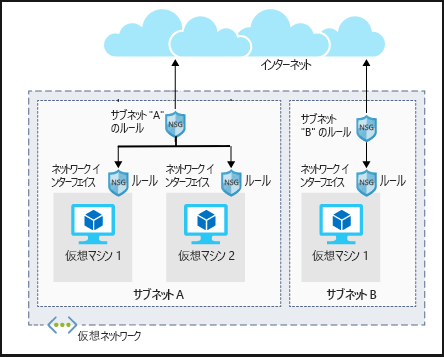

セキュリティ グループは、ネットワーク インターフェイス (ホストごとの規則) に関連付けるか、仮想ネットワーク内のサブネットに関連付けるか (複数のリソースに適用するため)、または両方のレベルに関連付けることができます。

セキュリティ グループ規則

NSG では、ネットワーク経由で送受信されるトラフィックを許可または拒否するために、"規則" が使用されます。 各規則によって、ソースと宛先のアドレス (または範囲)、プロトコル、ポート (または範囲)、方向 (受信または送信)、数値の優先度が識別され、規則に合致するトラフィックを許可するか拒否するかが決定されます。 次の図は、サブネットとネットワークインターフェイスのレベルで適用された NSG 規則を示したものです。

各セキュリティ グループには既定のセキュリティ規則があり、前の節で説明した既定のネットワーク規則が適用されます。 これらの既定の規則を変更することはできませんが、オーバーライドすることはできます。

Azure によってネットワーク規則が使用される方法

受信トラフィックの場合は、サブネットに関連付けられているセキュリティ グループが処理され、次にネットワーク インターフェイスに適用されているセキュリティ グループが処理されます。 送信トラフィックは、逆の順番に処理されます (最初にネットワーク インターフェイス、その後にサブネット)。

警告

両方のレベルでセキュリティ グループはオプションであることに注意してください。 セキュリティ グループが適用されていない場合、Azure によってすべてのトラフィックが許可されます。 これは、VM にパブリック IP がある場合、特に OS に何らかのファイアウォールが用意されていない場合に、重大なリスクになる可能性があります。

規則は "優先度順" に評価されます (最も低い優先度の規則から開始されます)。 拒否規則は常に評価を停止します。 たとえば、送信要求がネットワーク インターフェイス規則によってブロックされている場合、サブネットに適用されている規則はチェックされません。 セキュリティ グループを経由するトラフィックが許可されるためには、適用されている "すべての" グループをトラフィックが通過する必要があります。

最後の規則は常にすべて拒否の規則です。 これは、受信トラフィックと送信トラフィックの両方を対象に、すべてのセキュリティ グループに優先度 65500 として追加される既定の規則です。 つまり、トラフィックがセキュリティ グループを通過するようにするには、"許可規則" を設定する必要があります。そうしないと、既定の最後の規則によってブロックされます。 セキュリティ規則の詳細についてはこちらを参照してください。

Note

SMTP (ポート 25) は特殊なケースです。 サブスクリプション レベルによって、およびアカウントがいつ作成されたかによって、送信 SMTP トラフィックがブロックされる場合があります。 ビジネス上の妥当性がある場合には、この制限の解除を要求することができます。