Azure Stack HCI 上の Datacenter Firewall

Azure Stack HCI のソフトウェアによるネットワーク (SDN) Datacenter Firewall 機能は、環境のセキュリティを強化するのに役立つ可能性があります。 Datacenter Firewall では、会社の統合イニシアチブをサポートするために、ハードウェア デバイスのばらつきを最小限に抑えることもできます。 Datacenter Firewall の機能を仮想ネットワークの範囲外に拡張することで、既存の仮想ローカル エリア ネットワーク (VLAN) 環境と統合したいと考えています。

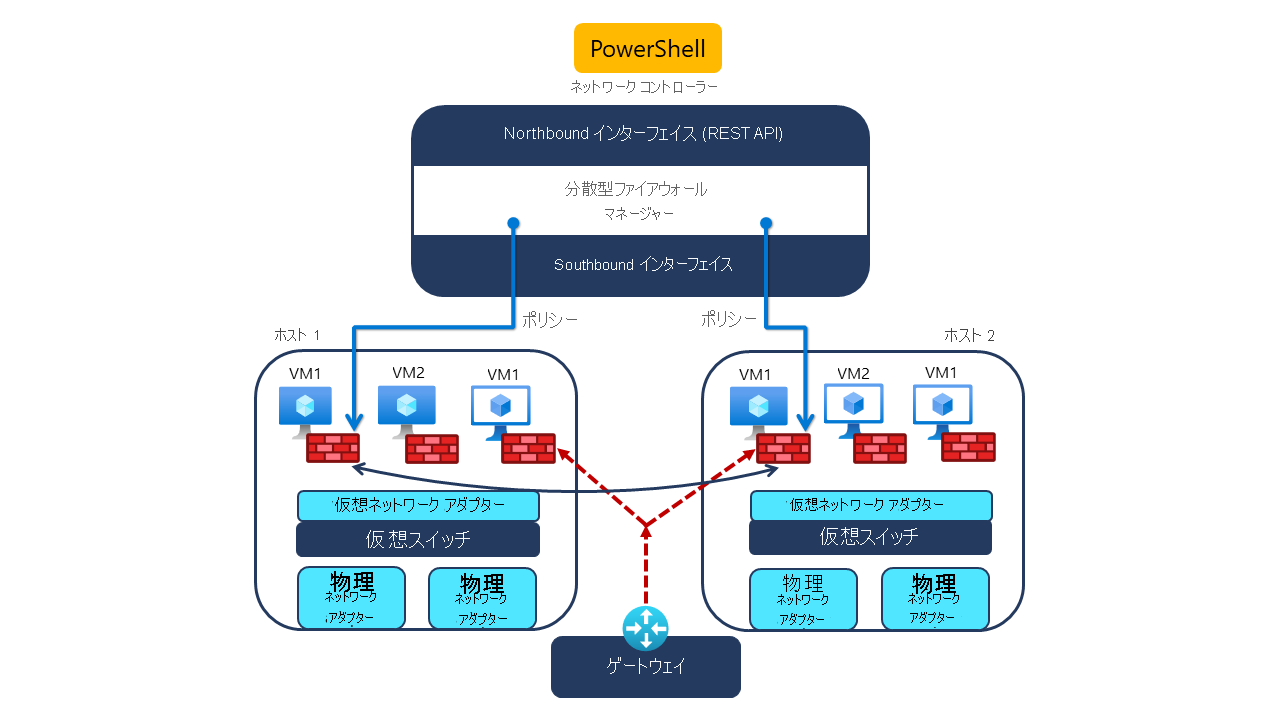

ネットワーク接続を制限するために物理ファイアウォール アプライアンスを使用する従来のオンプレミス データセンターと同様に、SDN 環境でも接続を制御できる必要があります。 分散型 Datacenter Firewall では、Software Load Balancing や Remote Access Server (RAS) Gateway と共この機能を提供しており、SDN のコア コンポーネントとして機能します。 ネットワーク コントローラーは、Datacenter Firewall の一元化された管理と監視のインターフェイスを提供し、未承認のネットワーク アクセスから仮想化されたワークロードを保護するのに役立ちます。

Datacenter Firewall の利点

従来のファイアウォールは、エッジ接続を対象としており、オンプレミスのデータセンターとインターネット間のトラフィック (一般的に "南北" 通信と呼ばれます) をフィルター処理していました。 このアプローチは、ネットワーク境界が保護境界としてあまり重要でない今日の世界では、保護が限定されてしまいます。

ゼロトラスト戦略での意味のある保護を実現するには、ファイアウォールがデータセンター内のリソースを内部の脅威からも保護できる必要があります。 物理的なファイアウォールを使用してオンプレミスの通信 ("東西" トラフィックとも呼ばれます) をフィルター処理する場合、追加のハードウェア投資と運用オーバーヘッドが必要になるため、これは困難です。 保護されたすべてのトラフィックを個別の物理デバイス経由でルーティングすると、待機時間も増加し、内部ワークロードに悪影響を及ぼします。

Azure Stack HCI では、仮想ワークロードのソフトウェアベースの詳細なフィルター処理を定義し、それを外部および内部のトラフィックに適用することができます。 Datacenter Firewall を使い、アクセス制御リスト (ACL) を介して、このフィルター処理を論理ネットワークと仮想ネットワークで提供できます。

Azure Stack HCI 管理者にとって、Datacenter Firewall には次の利点があります。

- 一元管理できる高度にスケーラブルなソフトウェアベースのファイアウォール ソリューション。

- ファイアウォール構成に影響することなく、Azure Stack HCI クラスター ノード間で仮想マシン (VM) を移動する機能。

- ゲスト オペレーティング システムに関係なくテナント VM を保護する機能。

Azure Stack HCI テナントの場合、Datacenter Firewall は次のシナリオでネットワーク レベルの保護を提供します。

- Azure Stack HCI の仮想ネットワークと論理ネットワーク内のインターネットに接続するワークロード。

- Azure Stack HCI の仮想ネットワークと論理ネットワークのサブネット内とサブネット間の通信。

- データセンター ネットワークと Azure Stack HCI でホストされているテナント ワークロード間の通信。

Datacenter Firewall の機能

Datacenter Firewall は、ネットワークレイヤーのステートフルなマルチテナント ファイアウォールであり、送信元と宛先のポート番号、送信元と宛先の IP アドレス、プロトコルという 5 つのパラメーターの組み合わせを使ったフィルター処理をサポートしています。 Datacenter Firewall は、分散ファイアウォールとして実装されており、VM ネットワーク インターフェイス、論理ネットワーク サブネット、または仮想ネットワーク サブネット レベルで適用できるファイアウォール ポリシーを備えています。

外部ネットワークと内部ネットワークの両方で、仮想化されたワークロード間のトラフィックを制限できます。 ネットワーク コントローラーによって、Hyper-V ホストとして機能する Azure Stack HCI クラスター ノードの仮想スイッチ ポートにファイアウォール ポリシーが適用されます。 これらのポリシーは、VLAN ベースのネットワークに接続されている Azure Stack HCI ワークロードをサポートします。

Datacenter Firewall ベースのトラフィック フィルター処理を実装するには、ネットワーク コントローラーの北方向の Representational State Transfer (REST) API との通信をサポートする任意の管理ツールを使って、ファイアウォール ポリシーを定義します。 このようなツールには、PowerShell、Windows Admin Center、Microsoft System Center Virtual Machine Manager (VMM) などがあります。

クラスター ノード間で VM を移動すると、ルールが自動的に更新されます。 また、ローカルの構成変更により、定義したポリシーから外れた場合にも、ネットワーク コントローラーによって自動的に修正されます。 このプロセスにより、移植性が向上し、ファイアウォールベースの保護の一貫性が維持されます。

次の図は、分散ファイアウォールとネットワーク コントローラーの連携を示しています。 Datacenter Firewall では、ポリシーを使用して、VM を保護するファイアウォールを管理します。