Azure ロールと Microsoft Entra ロールの違いを理解する

Azure リソースと Microsoft Entra ID には、独立したアクセス許可システムがあります。 Azure ロールを使用して、仮想マシン、ストレージ、およびその他の Azure リソースへのアクセスを管理します。 Microsoft Entra ロールを使用して、ユーザー アカウントやパスワードなど、Microsoft Entra リソースへのアクセスを管理します。

このユニットでは、Azure ロールと Microsoft Entra ロールの重要な側面について説明します。 また、使用できるさまざまなスコープについても確認します。 最後に、シナリオに応じて、割り当てる適切なロールを特定します。

Azure ロール

Azure ロールベースのアクセス制御 (Azure RBAC) は、誰がどの Azure リソースにアクセスできるか、およびそのユーザーがそれらのリソースを使用して何を実行できるかを制御できるシステムです。 制御するには、特定のスコープでユーザー、グループ、またはアプリケーションにロールを割り当てることができます。 ロールは、アクセス許可のコレクションと言ってもよいでしょう。

Azure RBAC を使用すると、1 人のユーザーまたは一連のユーザーに対して、サブスクリプション内のリソースへのアクセスを許可することができます。 さらに、チーム内の専門分野に応じて、特定のリソースに対する責任を分離することもできます。 たとえば、組織のデータ サイエンティストに Azure Machine Learning とそれに関連付けられたすべてのリソース (Azure SQL Database など) へのアクセスを許可したい場合や、専用の Machine Learning リソース グループ内の Azure BLOB ストレージへのアクセスを許可したい場合があります。 特定のアクセス権を付与することで、これらのリソースは、必要なスキルやリソース ニーズを持たないチーム メンバーから分離されます。

マーケティング Web アプリが、関連付けられたマーケティング データベースとストレージ アカウントのみにアクセスするように、アプリケーションのアクセス許可をきめ細かく指定することができます。 マネージャーや組織の上層部に属するチーム メンバーには、リソース グループ内のすべてのリソースへのアクセス権、管理目的でのサブスクリプションへのアクセス権、課金情報や使用量の概要へのアクセス権を付与することができます。

Azure RBAC には多数の組み込みロールがあります。また、カスタム ロールを作成することもできます。

組み込みロールの 4 つの例を次に示します。

- 所有者: 他のユーザーにアクセス権を付与する権限も含め、すべてのリソースへの完全なアクセス権を持ちます

- 共同作成者:Azure リソースを作成して管理できます

- 閲覧者: 既存の Azure リソースのみを閲覧できます

- ユーザー アクセス管理者: Azure リソースへのアクセスを管理できます

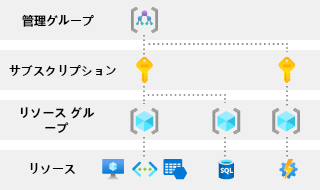

適切なスコープを特定する

Azure ロールは、管理グループ、サブスクリプション、リソース グループ、リソースの 4 つのレベルのスコープで適用できます。 次の図は、これらの 4 つのレベルの階層を示しています。

Azure 管理グループは、Azure サブスクリプションをグループ化して管理を容易にします。 組織に多数のサブスクリプションがある場合は、それらのサブスクリプションのアクセス、ポリシー、コンプライアンスを効率的に管理する方法が必要になることがあります。 Azure 管理グループでは、サブスクリプションより上のレベルのスコープが提供されます。

Azure サブスクリプションは、Azure リソースへのアクセスを整理して、リソースの使用状況を報告する方法や、請求と支払いの方法を決定するのに役立ちます。 サブスクリプションごとに異なる請求と支払いの方法を設定できるため、オフィス、部署、プロジェクトなど別に異なるサブスクリプションとプランを使用できます。

リソース グループは、Azure ソリューションの関連リソースを保持するコンテナーです。 リソース グループには、グループとして管理したいリソースを含めます。 組織にとって最も有用なことを基準にして、リソース グループに属するリソースを決定できます。

スコープは重要であり、特定の種類のアクセスをどのリソースに適用する必要があるかを設定します。 組織内に、仮想マシンへのアクセスを必要としている人がいるとします。 該当人物が特定のリソース グループ内でのみ仮想マシンを管理することを許可する "仮想マシン共同作成者" ロールを使用できます。 ロールのスコープを特定のリソース、リソース グループ、サブスクリプション、または管理グループ レベルに制限できます。

Azure ロールとスコープを組み合わせることにより、Azure リソースに合わせてきめ細かなアクセス許可を設定できます。

Microsoft Entra ロール

また、Microsoft Entra ID には独自のロール セットがあり、ほとんどの場合、ユーザー、パスワード、およびドメインに適用されます。 これらのロールには異なる目的があります。 次に例をいくつか示します。

グローバル管理者:Microsoft Entra ID の管理機能へのアクセスを管理できます。 このロールのユーザーは、管理者ロールを他のユーザーに付与することができ、ユーザーまたは管理者のパスワードをリセットできます。 既定では、ディレクトリにサインアップする人すべてにこのロールが自動的に割り当てられます。

ユーザー管理者: サポート チケット、サービスの正常性の監視、特定の種類のユーザーのパスワードのリセットなど、ユーザーとグループのあらゆる側面を管理できます。

課金管理者: 購入、サブスクリプションとサポート チケットの管理、サービスの正常性の監視を行うことができます。 Azure には、Azure RBAC アクセス許可に加えて、詳細な課金のアクセス許可があります。 使用可能な課金のアクセス許可は、Microsoft との契約によって異なります。

Azure ロールと Microsoft Entra ロールの違い

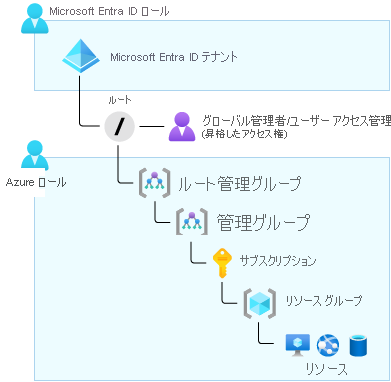

Azure ロールと Microsoft Entra ロールの主な違いは、それらの対象領域です。 Azure ロールが Azure リソースに適用されるのに対して、Microsoft Entra ロールは Microsoft Entra リソース (特にユーザー、グループ、ドメイン) に適用されます。 また、Microsoft Entra ID には、スコープが 1 つ (ディレクトリ) しかありません。 Azure RBAC のスコープには、管理グループ、サブスクリプション、リソース グループ、リソースが含まれます。

これらのロールは、重複する重要な領域を共有します。 Microsoft Entra のグローバル管理者は、自身のアクセス権を昇格させて、すべての Azure サブスクリプションおよび管理グループを管理できます。 この昇格されたアクセス権により、ディレクトリのすべてのサブスクリプションに対する Azure RBAC ユーザー アクセス管理者ロールが付与されます。 ユーザー アクセス管理者ロールにより、グローバル管理者は他のユーザーに Azure リソースへのアクセス権を付与することができます。

このシナリオでは、完全な Azure RBAC の管理と課金のアクセス許可を新しいマネージャーに付与する必要があります。 これを実現するには、自身のアクセス権を一時的に昇格させ、ユーザー アクセス管理者ロールを含めます。 その後、新しいマネージャーに所有者ロールを付与して、リソースを作成して管理できるようにすることができます。 また、マネージャーがサブスクリプションのすべてのリソースに対してこれを実行できるように、スコープをサブスクリプション レベルに設定します。

次の図は、グローバル管理者が自分のアクセス許可をユーザー アクセス管理者に昇格させた場合に表示できるリソースを示しています。