パスワード保護をデプロイして管理する

ユーザーは多くの場合、学校、スポーツ チーム、有名人などのありふれたローカル単語を使用してパスワードを作成します。 これらのパスワードは簡単に推測できるため、辞書ベースの攻撃に対しては脆弱です。 組織で強力なパスワードを適用するために、Microsoft Entra パスワード保護は、グローバルかつカスタム禁止パスワードの一覧を提供します。 この禁止パスワードの一覧に一致するものがある場合、パスワードの変更要求はエラーとなります。

Microsoft Entra パスワード保護は、次の原則を考慮して設計されています。

- ドメイン コントローラー (DC) はインターネットと直接通信する必要がありません。

- DC で新しいネットワーク ポートが開かれません。

- AD DS スキーマの変更は必要ありません。 このソフトウェアは、既存の AD DS コンテナーおよび serviceConnectionPoint スキーマ オブジェクトを使用します。

- 最小限の AD DS ドメインまたはフォレスト機能レベル (DFL\FFL) は必要ありません。

- このソフトウェアは、保護する AD DS ドメイン内にアカウントを作成せず、要求もしません。

- ユーザーのクリア テキスト パスワードは、パスワード検証操作のときも、他のどのようなときでも、DC の外部に出ることはありません。

- このソフトウェアは他の Microsoft Entra 機能に依存していません。 たとえば、Microsoft Entra パスワード ハッシュ同期 (PHS) は、Microsoft Entra パスワード保護と関連性がなく、必須ではありません。

- 増分デプロイはサポートされていますが、ドメイン コントローラー エージェント (DC エージェント) がインストールされている場合にのみパスワード ポリシーが適用されます。

Azure アカウントを作成し、Microsoft Entra ID Premium P2 試用版ライセンスを追加する

この演習のタスクとこのラーニング パスの演習では、使用できる Azure サブスクリプションを既に所有しているか、Azure 試用版アカウントにサインアップすることが必要です。 自分の Azure サブスクリプションを既に所有している場合は、このタスクをスキップし、次の手順に進むことができます。

- Web ブラウザーで、Azure Portal に移動します。

- 利用可能な特典と無料サービスの詳細については、ページを下までスクロールしてご覧ください。

- [開始 (無料)] を選択します。

- ウィザードを使用して Azure 試用版サブスクリプションにサインアップします。

- 一部の演習は完了するために Microsoft Entra P2 ライセンスが必要になります。 作成した組織で、[Microsoft Entra ID] を検索して選択します。

- 左側のナビゲーション メニューで [作業の開始] を選択します。

- [Microsoft Entra の概要] で、[Microsoft Entra Premium の無料試用版を入手する] を選択します。

- [アクティブ化] ペインの [Microsoft Entra Premium P2] で、[無料試用版] を選択してから、[アクティブ化] を選択します。

- 左側のナビゲーション メニューで [概要] を選択します。

- 組織名の下に Microsoft Entra Premium P2 が表示されるまで、ブラウザーを更新します。 これには数分間かかることがあります。

- 問題が発生して、目的の機能が使用できない場合は、サインアウトしてから Microsoft Azure に再度サインインする必要があることがあります。

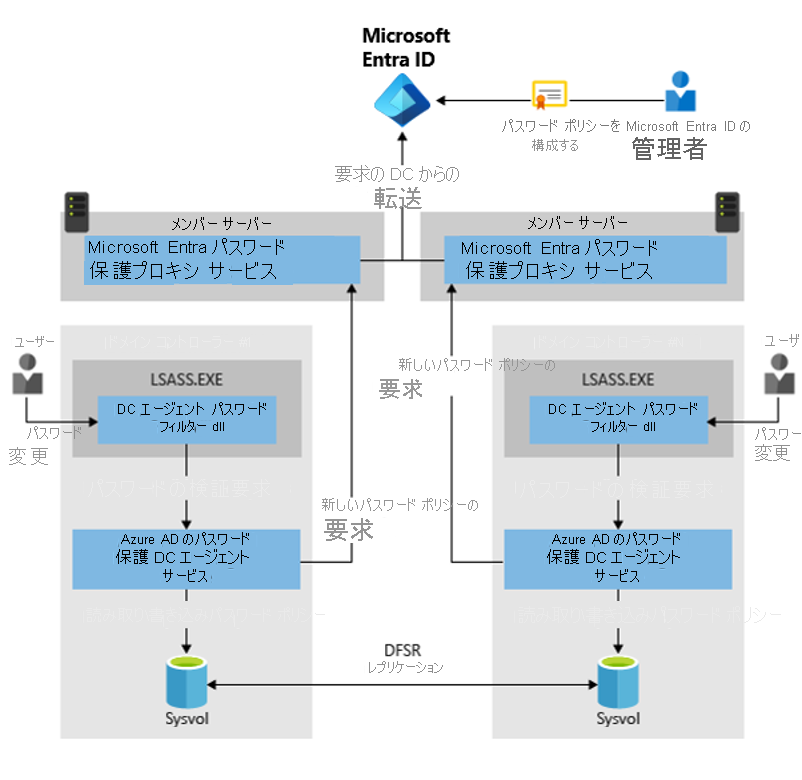

Microsoft Entra パスワード保護のしくみ

オンプレミスの Microsoft Entra パスワード保護コンポーネントの動作は次のとおりです。

- 各 Azure AD パスワード保護プロキシ サービス インスタンスにより、Active Directory に serviceConnectionPoint オブジェクトを作成することによって、それ自体がフォレスト内の DC にアドバタイズされます。

- Microsoft Entra パスワード保護用の各 DC エージェント サービスは、Active Directory に serviceConnectionPoint オブジェクトも作成します。 このオブジェクトは、主にレポートと診断に使用されます。

- DC エージェント サービスは、Microsoft Entra からの新しいパスワード ポリシーのダウンロードの開始を担当します。 最初の手順は、フォレストでプロキシ serviceConnectionPoint オブジェクトのクエリを実行して、Microsoft Entra パスワード保護プロキシ サービスを見つけることです。

- 使用可能なプロキシ サービスが見つかると、DC エージェント サービスがプロキシ サービスにパスワード ポリシー ダウンロード要求を送信します。 すると、プロキシ サービスが Microsoft Entra に要求を送信した後、DC エージェント サービスに応答を返します。

- DC エージェント サービスが Microsoft Entra から新しいパスワード ポリシーを受け取ると、サービスはそのドメインの sysvol フォルダー共有のルートにある専用フォルダーにポリシーを保存します。 さらに、DC エージェント サービスは、ドメイン内の他の DC エージェント サービスから新しいポリシーがレプリケートされた場合にこのフォルダーを監視します。

- DC エージェント サービスは、サービスの起動時に常に新しいポリシーを要求します。 DC エージェント サービスの起動後、1 時間ごとに現在のローカルで使用可能なポリシーの有効期間が確認されます。 ポリシーが 1 時間よりも古い場合、DC エージェントは前述のように、プロキシ サービス経由で Microsoft Entra からの新しいポリシーを要求します。 現在のポリシーが 1 時間よりも古くない場合、DC エージェントはそのポリシーを使用し続けます。

- DC がパスワード変更イベントを受信すると、キャッシュされたポリシーを使用して、新しいパスワードを受け入るか拒否するかが決定されます。

オンプレミスの Active Directory Domain Services (AD DS) 環境を保護するために、オンプレミスの DC と連携する Microsoft Entra パスワード保護をインストールして構成することができます。 このユニットでは、オンプレミスの環境に Microsoft Entra パスワード保護プロキシ サービスと Microsoft Entra パスワード保護 DC エージェントをインストールして登録する方法について説明します。

展開戦略

次の図は、Microsoft Entra パスワード保護の基本コンポーネントが、オンプレミスの Active Directory 環境でどのように連携するかを示しています。

"監査" モードでデプロイを開始することをお勧めします。 監査モードは既定の初期設定であり、パスワードは後から設定できます。 ブロックされるパスワードはイベント ログに記録されます。 プロキシサーバーと DC エージェントを監査モードでデプロイした後、パスワード ポリシーが適用されるときに、そのポリシーがユーザーに与える変化を監視してください。

多くの組織では、この監査段階で次のような状況を認識します。

- より安全なパスワードを使用するように既存の運用プロセスを改善する必要がある。

- 多くの場合、ユーザーは安全でないパスワードを使用している。

- セキュリティの適用の今後の変更、より安全なパスワードを選択する方法をユーザーに通知する必要がある。

より強力なパスワード検証が、既存の Active Directory ドメイン コントローラーのデプロイの自動化に影響を与える可能性もあります。 昇格も降格もできない脆弱なパスワードのような問題を発見できるように、監査期間の評価中に、少なくとも 1 つの DC 昇格と 1 つの DC 降格が行われるようにすることをお勧めします。

妥当な期間にわたってこの機能を監査モードで実行した後、構成を "監査" から "適用" に切り替えて、さらに安全なパスワードを要求できます。 この期間中に、追加の監視を行うことをお勧めします。

重要

Microsoft Entra パスワード保護では、パスワードの変更または設定操作中にのみパスワードの検証を行うことができます。 Microsoft Entra パスワード保護をデプロイする前に Active Directory に受け入れられ保存されたパスワードは、検証されず、そのまま動作し続けます。 時間の経過に伴い、すべてのユーザーとアカウントでは、既存のパスワードの有効期限が切れると Microsoft Entra パスワード保護で検証されたパスワードの使用が開始されます。 ただし、[パスワードを無期限にする] を使用して構成されたアカウントを除きます。

複数のフォレストに関する考慮事項

Microsoft Entra パスワード保護を複数のフォレストに展開するための追加要件はありません。

各フォレストは個別に構成されます。 各 Microsoft Entra パスワード保護プロキシでサポートできるのは、参加先のフォレストのドメイン コントローラーのみです。

どのフォレスト内の Microsoft Entra パスワード保護ソフトウェアも、Active Directory 信頼の構成に関係なく、別のフォレストにデプロイされているパスワード保護ソフトウェアを認識しません。

読み取り専用ドメイン コントローラーに関する考慮事項

パスワードの変更または設定のイベントは、読み取り専用ドメイン コントローラー (RODC) では処理および永続化されません。 代わりに、これらは、書き込み可能なドメイン コントローラーに転送されます。 RODC に Microsoft Entra パスワード保護 DC エージェント ソフトウェアをインストールする必要はありません。

さらに、読み取り専用ドメイン コントローラーでの Microsoft Entra パスワード保護プロキシ サービスの実行はサポートされていません。

高可用性に関する考慮事項

パスワード保護に関する主要な関心事は、フォレストの DC が Azure から新しいポリシーやその他のデータをダウンロードしようとしたときの Microsoft Entra パスワード保護プロキシ サーバーの可用性です。 各 Microsoft Entra パスワード保護 DC エージェントでは、どのプロキシ サーバーを呼び出すかを決定するときに、単純なラウンドロビン方式のアルゴリズムを使用します。 エージェントは、応答しないプロキシ サーバーをスキップします。

完全に接続された Active Directory デプロイの場合、ディレクトリと sysvol フォルダー状態の両方の正常なレプリケーションがあるときは、可用性を確保するには 2 つの Microsoft Entra パスワード保護プロキシ サーバーがあれば十分です。 この構成により、新しいポリシーやその他のデータがタイミングよくダウンロードされます。 必要に応じて、追加の Microsoft Entra パスワード保護プロキシ サーバーをデプロイできます。

高可用性に関連する一般的な問題は、Microsoft Entra パスワード保護 DC エージェント ソフトウェアの設計によって軽減されています。 Microsoft Entra パスワード保護 DC エージェントは、最後にダウンロードされたパスワード ポリシーのローカル キャッシュを保持します。 登録されているすべてのプロキシ サーバーが使用できなくなった場合でも、Microsoft Entra パスワード保護 DC エージェントは、キャッシュされたパスワード ポリシーを引き続き適用します。

大規模なデプロイでのパスワード ポリシーの妥当な更新頻度は、通常は日単位であり、時間単位やそれ以下の単位ではありません。 そのため、プロキシ サーバーが短時間停止しても、Microsoft Entra パスワード保護に問題はありません。

デプロイ要件

AD パスワード保護のライセンス要件は次のとおりです。

| ユーザー | グローバル禁止パスワード リストを使用した Microsoft Entra パスワード保護 | カスタム禁止パスワード リストを使用した Microsoft Entra パスワード保護 |

|---|---|---|

| クラウド専用ユーザー | Microsoft Entra Free | Microsoft Entra Premium P1 または P2 |

| オンプレミスの AD DS から同期されたユーザー | Microsoft Entra Premium P1 または P2 | Microsoft Entra Premium P1 または P2 |

次の主要な要件が適用されます。

Microsoft Entra に Windows Server Active Directory フォレストを登録するためには、フォレスト ルート ドメインの Active Directory ドメイン管理者特権を持つアカウントが必要です。

Windows Server 2012 を実行するドメイン内のすべてのドメイン コントローラーで、キー配布サービスを有効にする必要があります。 既定では、このサービスは手動トリガーで開始して有効化されます。

各ドメイン内の少なくとも 1 つのドメイン コントローラーと、Microsoft Entra パスワード保護用のプロキシ サービスをホストする少なくとも 1 つのサーバーとの間に、ネットワーク接続が存在する必要があります。 この接続では、ドメイン コントローラーがプロキシ サービス上の RPC エンドポイント マッパー ポート 135 および RPC サーバー ポートにアクセスできるようにする必要があります。

- RPC サーバー ポートは、既定では動的 RPC ポートですが、静的ポートを使用するように構成することができます。

Microsoft Entra パスワード保護プロキシ サービスがインストールされるすべてのマシンに、次のエンドポイントへのネットワーク アクセスが必要です。

| エンドポイント | 目的 |

|---|---|

https://login.microsoftonline.com |

認証要求 |

https://enterpriseregistration.windows.net |

Microsoft Entra パスワード保護機能 |

Microsoft Entra パスワード保護 DC エージェント

Microsoft Entra パスワード保護 DC エージェントには、次の要件が適用されます。

Microsoft Entra パスワード保護 DC エージェント ソフトウェアがインストールされるすべてのマシンで、Windows Server 2012 以降が実行されている必要があります。

- Active Directory ドメインまたはフォレストは、Windows Server 2012 のドメインの機能レベル (DFL) またはフォレストの機能レベル (FFL) である必要はありません。 DC エージェントまたはプロキシ ソフトウェアの実行に必要な最低限の DFL や FFL はありません。

Microsoft Entra パスワード保護 DC エージェントを実行するすべてのマシンに .NET 4.5 がインストールされている必要があります。

Microsoft Entra パスワード保護 DC エージェント サービスを実行しているすべての Active Directory ドメインは、sysvol レプリケーションに分散ファイル システム レプリケーション (DFSR) を使用する必要があります。

Microsoft Entra パスワード保護プロキシ サービス

Microsoft Entra パスワード保護プロキシ サービスには、次の要件が適用されます。

Microsoft Entra パスワード保護プロキシ サービスがインストールされるすべてのマシンで、Windows Server 2012 R2 以降が実行されている必要があります。

Note

インターネットへの直接の送信接続がドメイン コントローラーにある場合でも、Microsoft Entra パスワード保護のデプロイには、Microsoft Entra パスワード保護プロキシ サービスのデプロイが必須要件です。

Microsoft Entra パスワード保護プロキシ サービスがインストールされるすべてのマシンには、.NET 4.7 がインストールされている必要があります。

Microsoft Entra パスワード保護プロキシ サービスがホストされているすべてのマシンを、このプロキシ サービスにサインインする機能をドメイン コントローラーに許可するように、構成する必要があります。 この機能は、"ネットワーク経由でコンピューターへアクセス" 特権の割り当てによって制御されます。

Microsoft Entra パスワード保護プロキシ サービスがホストされているすべてのマシンを、送信 TLS 1.2 HTTP トラフィックを許可するように構成する必要があります。

Microsoft Entra に Microsoft Entra パスワード保護プロキシサービスとフォレストを登録するには、"全体管理者" または "セキュリティ管理者" アカウントが必要です。

アプリケーション プロキシ環境の設定手順で指定されている一連のポートと URL に対して、ネットワーク アクセスを有効にする必要があります。

警告

Microsoft Entra パスワード保護プロキシと Microsoft Entra アプリケーション プロキシは、異なるバージョンの Microsoft Entra Connect Agent Updater サービスをインストールします。これが手順内でアプリケーション プロキシの内容に言及している理由です。 これらの異なるバージョンは、サイドバイサイドでインストールされている場合は互換性がありません。 これを実行するとエージェント アップデーター サービスがソフトウェアの更新のために Azure に接続できなくなります。そのため、Microsoft Entra パスワード保護プロキシとアプリケーション プロキシを同じコンピューター上にインストールしないでください。

必要なソフトウェアのダウンロード

オンプレミスの Microsoft Entra パスワード保護のデプロイには、2 つのインストーラーが必要です。

- Microsoft Entra パスワード保護 DC エージェント (AzureADPasswordProtectionDCAgentSetup.msi)

- Microsoft Entra パスワード保護プロキシ (AzureADPasswordProtectionProxySetup.exe)

プロキシ サービスのインストールと構成

Microsoft Entra パスワード保護プロキシ サービスは、通常、オンプレミスの AD DS 環境のメンバー サーバー上にあります。 インストールが完了すると、Microsoft Entra パスワード保護プロキシサービスは Microsoft Entra と通信し、Microsoft Entra テナント用のグローバルおよび顧客の禁止パスワード一覧のコピーを保持します。

DC エージェント サービスをインストールする

Microsoft Entra パスワード保護 DC エージェント サービスをインストールするには、AzureADPasswordProtectionDCAgentSetup.msi パッケージを実行します。

ソフトウェアのインストールは、次の例に示すように、標準 MSI プロシージャを使用して自動化できます。

msiexec.exe /i AzureADPasswordProtectionDCAgentSetup.msi /quiet /qn /norestart

インストーラーでマシンを自動的に再起動する場合は、/norestart フラグを省略できます。

ソフトウェアをインストールまたはアンインストールすると再起動が必要になります。 この要件は、パスワード フィルター DLL は再起動しないとロードまたはアンロードされないためです。

オンプレミスの Microsoft Entra パスワード保護のインストールが完了するのは、DC エージェント ソフトウェアがドメイン コントローラーにインストールされ、そのコンピューターが再起動された後です。 これ以外の構成は必要ないか、可能ではありません。 オンプレミスの DC に対するパスワード変更イベントでは、Microsoft Entra からの構成済み禁止パスワード一覧が使用されます。

ヒント

Microsoft Entra パスワード保護 DC エージェントは、まだドメイン コントローラーになっていないマシンにインストールできます。 この場合、サービスは開始して実行されますが、マシンがドメイン コントローラーにレベル上げされるまでアクティブになりません。

プロキシ サービスのアップグレード

Microsoft Entra パスワード保護プロキシ サービスでは、自動アップグレードがサポートされています。 自動アップグレードでは、プロキシ サービスとサイド バイ サイドでインストールされる Microsoft Entra Connect エージェント アップデーター サービスが使用されます。 自動アップグレードは既定でオンになっており、Set-AzureADPasswordProtectionProxyConfiguration コマンドレットを使用して有効または無効にすることができます。

現在の設定は、Get-AzureADPasswordProtectionProxyConfiguration コマンドレットを使用して照会できます。 自動アップグレードの設定を常に有効にしておくことをお勧めします。

Get-AzureADPasswordProtectionProxy コマンドレットを使用して、フォレストに現在インストールされているすべての Microsoft Entra パスワード保護プロキシサーバーのソフトウェア バージョンのクエリを実行できます。

手動アップグレード プロセス

手動アップグレードを行うには、AzureADPasswordProtectionProxySetup.exe ソフトウェア インストーラーの最新バージョンを実行します。 最新バージョンのソフトウェアは、Microsoft ダウンロード センターで入手できます。

現在のバージョンの Microsoft Entra パスワード保護プロキシ サービスをアンインストールする必要はありません。インストーラーによってインプレース アップグレードが実行されます。 プロキシ サービスをアップグレードする際に、再起動は不要です。 ソフトウェアのアップグレードは、AzureADPasswordProtectionProxySetup.exe /quiet などの標準 MSI プロシージャを使用して自動化できます。

DC エージェントのアップグレード

新しいバージョンの Microsoft Entra パスワード保護 DC エージェント ソフトウェアを使用できるようになったら、最新バージョンの AzureADPasswordProtectionDCAgentSetup.msi ソフトウェア パッケージを実行してアップグレードを行います。 最新バージョンのソフトウェアは、Microsoft ダウンロード センターで入手できます。

現在のバージョンの DC エージェント ソフトウェアをアンインストールする必要はありません。インストーラーによってインプレース アップグレードが実行されます。 DC エージェント ソフトウェアをアップグレードするときは、再起動が常に必要になります。 これはコア Windows 動作によって必要になります。

ソフトウェアのアップグレードは、msiexec.exe /i AzureADPasswordProtectionDCAgentSetup.msi /quiet /qn /norestart などの標準 MSI プロシージャを使用して自動化できます。

インストーラーでコンピューターが自動的に再起動されるようにする場合は、/norestart フラグを省略できます。

Get-AzureADPasswordProtectionDCAgent コマンドレットを使用して、フォレストに現在インストールされているすべての Microsoft Entra パスワード保護 DC エージェントのソフトウェア バージョンのクエリを実行できます。