アラートに応答する

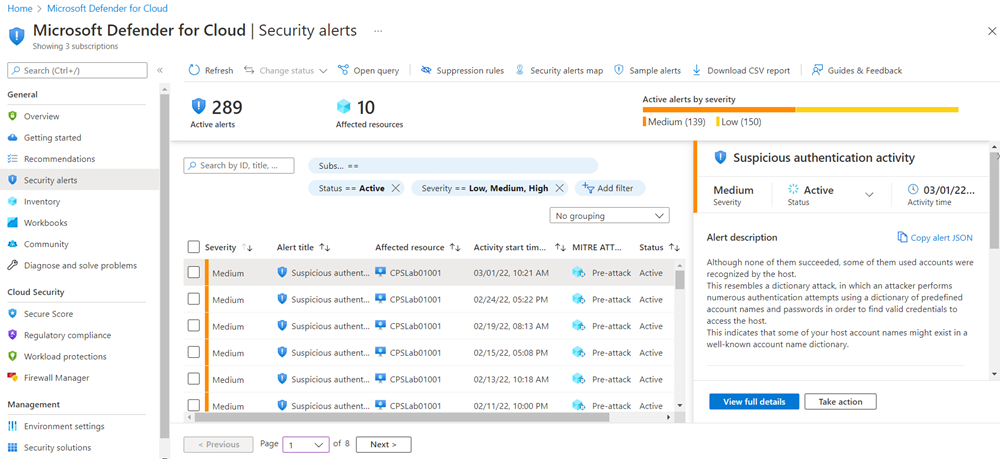

一連のアラートが手に入ったら、セキュリティ アラートを選択すると、その原因になったイベントの詳細を確認できます。 次に、攻撃を撃退するために実行が必要な手順がある場合は、それについても確認できます。 セキュリティ アラートは種類と日付別に分類されています。 セキュリティ アラートを選択すると、次の図に示すように、アラートの一覧を含むビューが開きます。

この例の場合、トリガーされたアラートは、疑わしい認証アクティビティを示しています。 各アラートには、次の情報が含まれます。

- 1 列目: アラートの重要度

- 2 列目: アラートの種類

- 3 列目: 影響を受けるリソース

- 4 列目: アクティビティの開始時刻

- 5 列目: アラートのチェーン意図を強制終了する

- 6 列目: アラートの状態

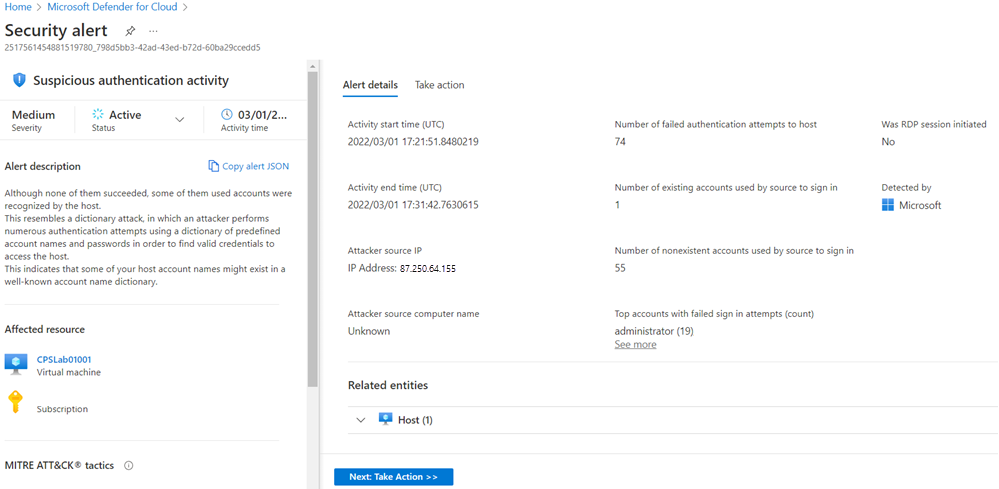

セキュリティ エンジニアは、この情報を確認し、アラートを選択したら、アラート ウィンドウで [すべての詳細を表示] を選択して、次に関する具体的な情報を取得します。

- 何が起きましたか? (侵害された可能性のあるコンピューターが検出された)

- エラーはいつ起こったのか? (2022 年 3 月 01 日、火曜日、午前 10:31:00)

- どのリソースが攻撃されたか? (CPSLab01001)

- リソースはどこにあるか。 (Azure サブスクリプション)

- それについて何を行う必要があるか。 (アクションの実行)

セキュリティ アラートへの対応

[アラートの詳細] 領域には、このイベントに関する詳細が含まれます。 これらの詳細には、セキュリティ アラートを引き起こした原因、ターゲット リソース、ソース IP アドレス、イベントを解決する方法に関する推奨事項についての分析情報が示されています。 Windows セキュリティ イベント ログによっては IP アドレスが含まれない場合があるため、ソース IP アドレスは空 (利用不可) のこともあります。

Defender for Cloud から提案される修復手順は、セキュリティ アラートによって異なります。 場合によっては、他の Azure 機能を使用して推奨される修復方法を実行する必要があります。 [アクションの実行] タブを選択すると、修復に関する推奨事項が表示されます。 たとえば、強力なパスワードを適用したり、リソースに Just-In-Time (JIT) アクセスを使用したりすると、このような攻撃に対して修復を行うことになります。

このタブから調査を開始すると、攻撃のタイムライン、攻撃がどのように行われたか、どのシステムが侵害された可能性があるかについて理解を深めることができます。 また、使用された資格情報を確認したり、全体的な攻撃の連鎖をグラフィカルに示したりすることもできます。

セキュリティ アラートの関連付け

クラウドベースのリソースに対する攻撃では大量のデータが生成されることがよくあり、個々のアラートをすべて選択すると、根本原因を特定するプロセスが面倒になることがあります。 Defender for Cloud によって個々のセキュリティ アラートが追跡されますが、さまざまなアラートの "インシデント" への結合を行うために、ビッグ データと機械学習テクノロジも使用されます。

インシデントは、関連する個々のアラートのコレクションです。 関連するアラートをインシデントにまとめることは Defender for Cloud の高度な機能であり、Microsoft Defender for Cloud に対して強化されたセキュリティ機能を必要とします。

関連するアラートがまとめて示されると、セキュリティ エンジニアは、起きていることの "全体像" をすばやく把握し、攻撃をブロックするプロセスを開始できます。