Оқиға

Apr 9, 3 PM - Apr 10, 12 PM

Болашақты ИСК-мен кодтап, JDConf 2025-тегі Java құрдастарымен және сарапшыларымен байланысыңыз.

Қазір тіркелуБұл браузерге бұдан былай қолдау көрсетілмейді.

Соңғы мүмкіндіктерді, қауіпсіздік жаңартуларын және техникалық қолдауды пайдалану үшін Microsoft Edge браузеріне жаңартыңыз.

В этом руководстве вы узнаете, как интегрировать Upshotly с идентификатором Microsoft Entra ID. Интеграция Upshotly с идентификатором Microsoft Entra позволяет:

Чтобы приступить к работе, потребуется следующее.

В этом руководстве описана настройка и проверка единого входа Microsoft Entra в тестовой среде.

Чтобы настроить интеграцию Upshotly с идентификатором Microsoft Entra ID, необходимо добавить Upshotly из коллекции в список управляемых приложений SaaS.

Кроме того, можно также использовать мастер конфигурации корпоративных приложений. В этом мастере можно добавить приложение в клиент, добавить пользователей и группы в приложение, назначить роли, а также просмотреть конфигурацию единого входа. Подробнее о мастерах Microsoft 365.

Настройте и проверьте единый вход Microsoft Entra в Upshotly с помощью тестового пользователя B.Simon. Чтобы единый вход работал, необходимо установить связь между пользователем Microsoft Entra и соответствующим пользователем в Upshotly.

Чтобы настроить и проверить единый вход Microsoft Entra в Upshotly, выполните следующие действия.

Выполните следующие действия, чтобы включить единый вход Microsoft Entra.

Войдите в Центр администрирования Microsoft Entra как минимум облачные приложения Администратор istrator.

Перейдите к приложениям>Identity>Applications>Enterprise Upshotly>Single sign-on.

На странице Выбрать метод единого входа выберите SAML.

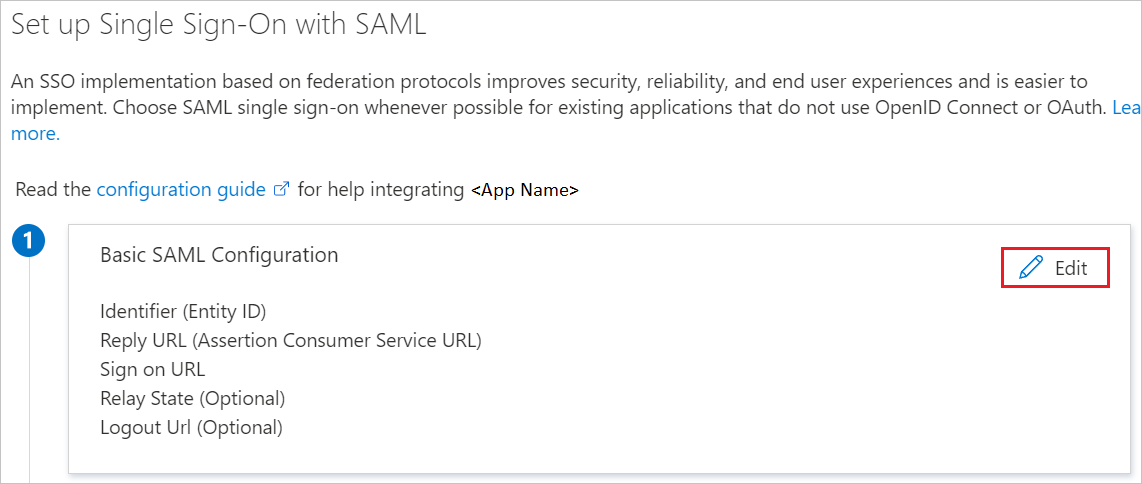

На странице Настройка единого входа с помощью SAML щелкните значок "Изменить" (карандаш), чтобы открыть диалоговое окно Базовая конфигурация SAML и изменить параметры.

Если нужно настроить приложение в режиме, инициируемом поставщиком удостоверений, то в разделе Базовая конфигурация SAML приложение предварительно настроено и ему заданы требуемые URL-адреса. Пользователь должен сохранить конфигурацию, нажав кнопку Сохранить.

Чтобы настроить приложение для работы в режиме, инициируемом поставщиком услуг, щелкните Задать дополнительные URL-адреса и выполните следующие действия.

В текстовом поле URL-адрес входа введите URL-адрес в формате https://app.upshotly.com/api/sso/login/<companyID>.

Ескерім

Значение URL-адрес входа приведено для примера. Замените эти значения фактическим URL-адресом для входа. Значение companyID объясняется далее в этом учебнике. Обращайтесь с запросами к группе поддержки клиентов Upshotly. Вы также можете ссылаться на шаблоны, показанные в разделе "Базовая конфигурация SAML".

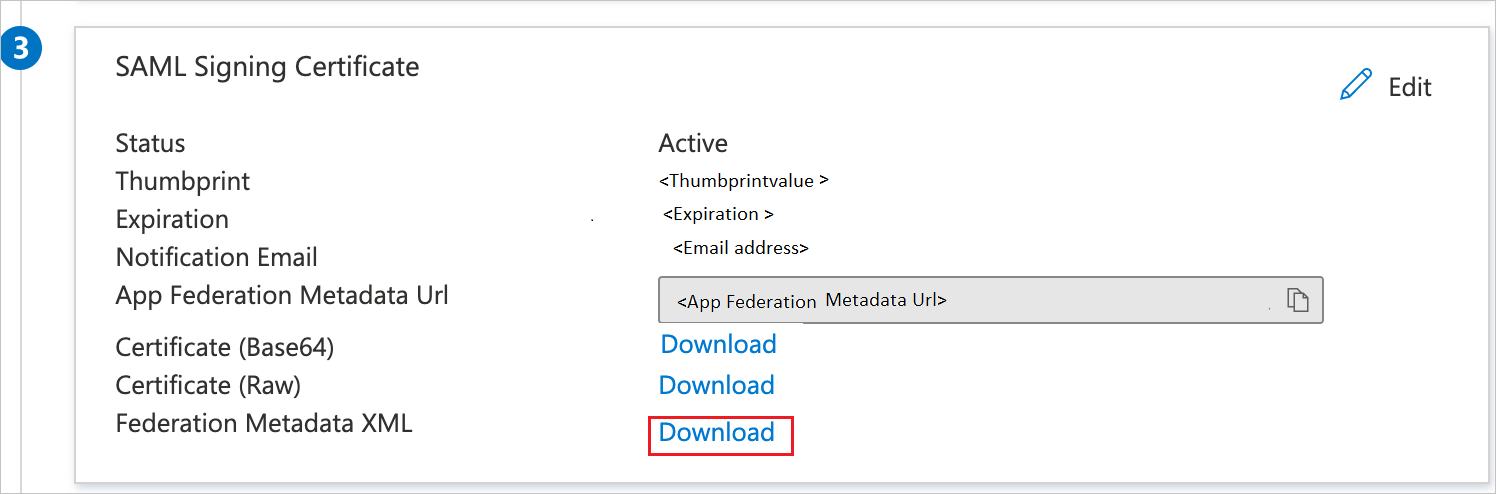

На странице Настройка единого входа с помощью SAML в разделе Сертификат подписи SAML найдите элемент XML метаданных федерации и выберите Скачать, чтобы скачать сертификат и сохранить его на компьютере.

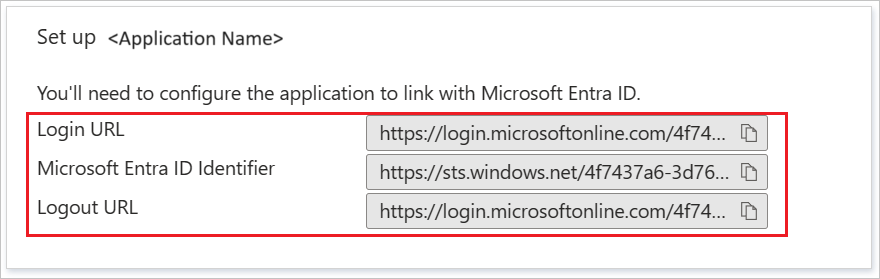

Скопируйте требуемые URL-адреса из раздела Настройка Upshotly.

В этом разделе описано, как создать тестового пользователя B.Simon.

B.Simon.B.Simon@contoso.com.В этом разделе описано, как разрешить пользователю B.Simon использовать единый вход, предоставив этому пользователю доступ к Upshotly.

Войдите в Центр администрирования Microsoft Entra как минимум облачные приложения Администратор istrator.

Перейдите к корпоративным приложениям>Identity>Applications>Upshotly.

На странице "Обзор" приложения найдите раздел Управление и выберите Пользователи и группы.

Выберите Добавить пользователя, а в диалоговом окне Добавление назначения выберите Пользователи и группы.

В диалоговом окне Пользователи и группы выберите B.Simon в списке пользователей, а затем в нижней части экрана нажмите кнопку Выбрать.

Если пользователям необходимо назначить роль, вы можете выбрать ее из раскрывающегося списка Выберите роль. Если для этого приложения не настроена ни одна роль, будет выбрана роль "Доступ по умолчанию".

В диалоговом окне Добавление назначения нажмите кнопку Назначить.

В другом окне веб-браузера войдите на корпоративный сайт Upshotly от имени администратора.

Щелкните User Profile (Профиль пользователя), перейдите к Admin > SSO (Администратор > Единый вход) и выполните указанные ниже действия.

a. Скопируйте значение идентификатора компании и используйте это значение идентификатора компании для замены значения идентификатора компании, присутствующих в URL-адресе входа в разделе "Базовая конфигурация SAML".

b. Откройте в Блокноте скачанный на портале Azure XML-файл метаданных федерации, скопируйте содержимое этого файла и вставьте его в текстовое поле XML metadata (Метаданные XML).

В этом разделе вы узнаете, как создать пользователя B. Simon в приложении Upshotly Edge Cloud. Чтобы добавить пользователей на платформу Upshotly Edge Cloud обратитесь в службу технической поддержки Upshotly Client. Перед использованием единого входа необходимо создать и активировать пользователей.

В этом разделе описана конфигурация единого входа Microsoft Entra с помощью следующих параметров.

Щелкните "Тестировать это приложение", вы будете перенаправлены по URL-адресу для входа в upshotly, где можно инициировать поток входа.

Перейдите по URL-адресу для входа в Upshotly и инициируйте поток входа.

Вы можете также использовать портал "Мои приложения" корпорации Майкрософт для тестирования приложения в любом режиме. Щелкнув плитку Upshotly на портале "Мои приложения", вы будете перенаправлены на страницу входа приложения для инициации потока входа (при настройке в режиме поставщика службы) или автоматически войдете в приложение Upshotly, для которого настроен единый вход (при настройке в режиме поставщика удостоверений). Дополнительные сведения о портале "Мои приложения" см. в этой статье.

После настройки Upshotly вы можете применить функцию управления сеансом, которая в режиме реального времени защищает конфиденциальные данные вашей организации от хищения и несанкционированного доступа. Управление сеансом является расширением функции условного доступа. Узнайте, как применять управление сеансами с помощью приложений Defender для облака.

Оқиға

Apr 9, 3 PM - Apr 10, 12 PM

Болашақты ИСК-мен кодтап, JDConf 2025-тегі Java құрдастарымен және сарапшыларымен байланысыңыз.

Қазір тіркелуОқыту

Модуль

Узнайте, как Внешняя идентификация Microsoft Entra обеспечить безопасный, простой вход для потребителей и бизнес-клиентов. Ознакомьтесь с созданием клиента, регистрацией приложений, настройкой потока и безопасностью учетной записи.

Сертификаттау

Microsoft Certified: Identity and Access Administrator Associate - Certifications

Продемонстрировать функции идентификатора Microsoft Entra для модернизации решений удостоверений, реализации гибридных решений и реализации управления удостоверениями.