Microsoft Entra ID에서 셀프 서비스 그룹 관리 설정

사용자가 Microsoft Entra ID에서 자체 보안 그룹 또는 Microsoft 365 그룹을 만들고 관리할 수 있도록 설정할 수 있습니다. 그룹 소유자는 구성원 요청을 승인 또는 거부하고 그룹 구성원에 대한 제어를 위임할 수 있습니다. 셀프 서비스 그룹 관리 기능은 메일 사용 보안 그룹 또는 메일 그룹에 사용할 수 없습니다.

셀프 서비스 그룹 멤버 자격

사용자가 공유 리소스에 대한 액세스를 관리하는 데 사용되는 보안 그룹을 만들도록 허용할 수 있습니다. 사용자는 Azure AD(Azure Active Directory) PowerShell을 사용하거나 MyApps 그룹 액세스 패널 사용하여 Azure Portal에서 보안 그룹을 만들 수 있습니다.

Important

Azure AD PowerShell은 2024년 3월 30일에 사용 중단될 예정입니다. 자세한 내용은 사용 중단 업데이트를 참조하세요. Microsoft Graph PowerShell로 마이그레이션하여 Microsoft Entra ID(이전의 Azure AD)와 상호 작용하는 것이 좋습니다. Microsoft Graph PowerShell은 모든 Microsoft Graph API에 대한 액세스를 허용하며 PowerShell 7에서 사용할 수 있습니다. 일반적인 마이그레이션 쿼리에 대한 답변은 마이그레이션 FAQ를 참조하세요.

그룹의 소유자만 멤버 자격을 업데이트할 수 있지만 그룹 소유자에게 MyApps 그룹 액세스 패널 멤버 자격 요청을 승인하거나 거부할 수 있는 기능을 제공할 수 있습니다. MyApps 그룹 액세스 패널 통해 셀프 서비스에서 만든 보안 그룹은 소유자 승인 또는 자동 승인 여부에 관계없이 모든 사용자에 대해 가입할 수 있습니다. MyApps 그룹 액세스 패널 그룹을 만들 때 멤버 자격 옵션을 변경할 수 있습니다.

Microsoft 365 그룹은 사용자에게 공동 작업 기회를 제공합니다. SharePoint, Microsoft Teams 및 Planner와 같은 Microsoft 365 애플리케이션에서 그룹을 만들 수 있습니다. Microsoft Graph PowerShell을 사용하거나 MyApps 그룹 액세스 패널 사용하여 Azure Portal에서 Microsoft 365 그룹을 만들 수도 있습니다. 보안 그룹과 Microsoft 365 그룹 간의 차이점에 대한 자세한 내용은 그룹에 대한 자세한 내용을 참조하세요.

| 생성된 그룹 | 보안 그룹 기본 동작 | Microsoft 365 그룹 기본 동작 |

|---|---|---|

| Microsoft Graph PowerShell | 소유자만 구성원을 추가할 수 있습니다. MyApp Groups 액세스 패널 참가할 수는 없지만 볼 수 없습니다. |

모든 사용자에 대해 참가하려면 엽니다. |

| Azure Portal | 소유자만 구성원을 추가할 수 있습니다. MyApps 그룹 액세스 패널 참가할 수는 없지만 표시됩니다. 그룹은 만들 때 소유자가 자동으로 할당되지 않습니다. |

모든 사용자에 대해 참가하려면 엽니다. |

| MyApps 그룹 액세스 패널 | 모든 사용자에 대해 참가하려면 엽니다. 그룹을 만들 때 멤버 자격 옵션을 변경할 수 있습니다. |

모든 사용자에 대해 참가하려면 엽니다. 그룹을 만들 때 멤버 자격 옵션을 변경할 수 있습니다. |

셀프 서비스 그룹 관리 시나리오

두 가지 시나리오는 셀프 서비스 그룹 관리를 설명하는 데 도움이 됩니다.

위임된 그룹 관리

이 예제 시나리오에서는 관리자가 회사에서 사용 중인 SaaS(Software as a Service) 애플리케이션에 대한 액세스를 관리합니다. 액세스 권한 관리는 번거롭기 때문에 관리자는 비즈니스 소유자에게 새 그룹을 만들도록 요청합니다. 관리자는 새 그룹에 애플리케이션에 대한 액세스를 할당하고 이미 애플리케이션에 액세스하는 모든 사용자를 그룹에 추가합니다. 그러면 비즈니스 소유자가 더 많은 사용자를 추가할 수 있으며 해당 사용자는 애플리케이션에 자동으로 프로비전됩니다.

비즈니스 소유자는 사용자에 대한 액세스를 관리하는 관리자를 대기할 필요가 없습니다. 관리자가 다른 비즈니스 그룹의 관리자에게 동일한 사용 권한을 부여하는 경우 해당 사용자는 고유한 그룹 멤버에 대한 액세스를 관리할 수도 있습니다. 비즈니스 소유자와 관리자는 서로의 그룹 멤버 자격을 보거나 관리할 수 없습니다. 관리자는 애플리케이션에 대한 액세스 권한이 있는 모든 사용자를 계속 볼 수 있으며 필요한 경우 액세스 권한을 차단할 수 있습니다.

셀프 서비스 그룹 관리

이 예제 시나리오에서는 두 사용자가 독립적으로 설정한 SharePoint Online 사이트가 있습니다. 이들은 상대방 팀을 해당 사이트에 액세스할 수 있도록 하려고 합니다. 이 작업을 수행하기 위해 Microsoft Entra ID에서 하나의 그룹을 만들 수 있습니다. SharePoint Online에서 각 그룹은 해당 그룹을 선택하여 사이트에 대한 액세스를 제공합니다.

누군가가 액세스를 원할 때 MyApps 그룹 액세스 패널 요청합니다. 승인 후에는 두 SharePoint Online 사이트에 자동으로 액세스할 수 있습니다. 이후 사이트에 액세스하는 모든 사용자가 특정 SaaS 애플리케이션에 대한 액세스 권한도 가져야 하는지를 둘 중 한 명이 결정할 수 있습니다. SaaS 애플리케이션의 관리자는 애플리케이션에 대한 액세스 권한을 SharePoint Online 사이트에 추가할 수 있습니다. 그 때부터 승인을 받은 모든 요청은 두 SharePoint Online 사이트 및 SaaS 애플리케이션에 대한 액세스 권한을 부여합니다.

사용자 셀프서비스에 사용할 수 있는 그룹 만들기

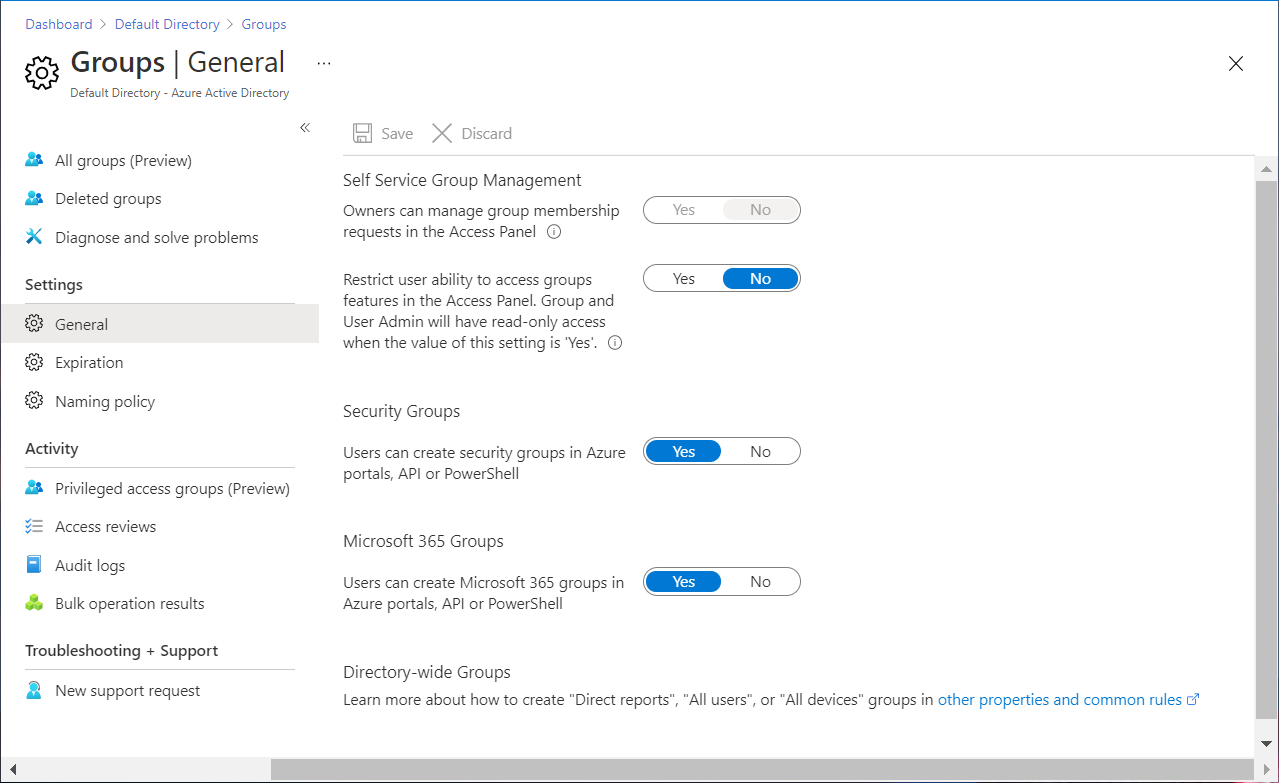

최소한 그룹 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

Microsoft Entra ID를 선택합니다.

모든 그룹>그룹을 선택한 다음 일반 설정을 선택합니다.

참고 항목

이 설정은 내 그룹의 그룹 정보에 대한 액세스만 제한합니다. Microsoft Graph API 호출 또는 Microsoft Entra 관리 센터와 같은 다른 방법을 통해 그룹 정보에 대한 액세스를 제한하지 않습니다.

참고 항목

2024년 6월에는 내 그룹에 대한 사용자 액세스 제한 설정이 내 그룹에서 보안 그룹을 보고 편집하는 사용자 제한 기능으로 변경됩니다. 설정이 현재 예로 설정된 경우 사용자는 2024년 6월에 내 그룹에 액세스할 수 있지만 보안 그룹을 볼 수는 없습니다.

소유자가 액세스 패널에서 그룹 구성원 요청을 관리할 수 있음을 예로 설정합니다.

액세스 패널에서 그룹 기능에 액세스하는 사용자 권한 제한을 아니요로 설정합니다.

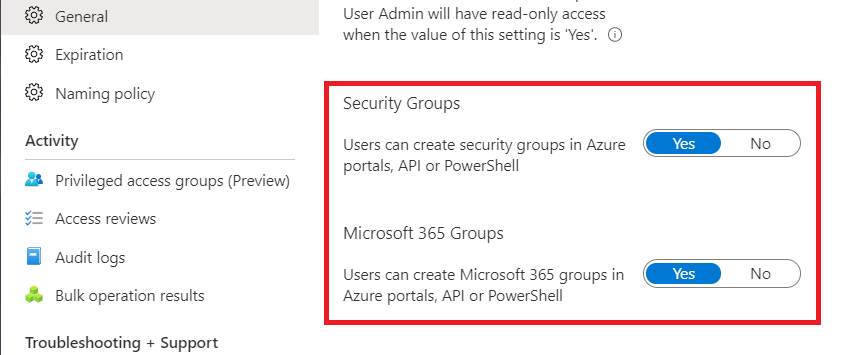

사용자가 Azure Portal, API 또는 PowerShell에서 보안 그룹을 만들 수 있음l을 예 또는 아니요로 설정합니다.

이 설정에 대한 자세한 내용은 그룹 설정을 참조 하세요.

사용자가 Azure Portal, API 또는 PowerShell에서 Microsoft 365 그룹을 만들 수 있음을 예 또는 아니요로 설정합니다.

이 설정에 대한 자세한 내용은 그룹 설정을 참조 하세요.

또한 Azure Portal에서 구성원을 그룹 소유자로 할당할 수 있는 소유자를 사용하여 사용자의 셀프 서비스 그룹 관리를 보다 세밀하게 제어할 수 있습니다.

사용자가 그룹을 만들 수 있으면 조직의 모든 사용자가 새 그룹을 만들 수 있습니다. 기본 소유자는 이러한 그룹에 멤버를 추가할 수 있습니다. 고유의 그룹을 만들 수 있는 개인은 지정할 수 없습니다. 다른 그룹 구성원을 그룹 소유자로 만들기 위한 개인만 지정할 수 있습니다.

참고 항목

사용자가 보안 그룹 또는 Microsoft 365 그룹 조인을 요청하고 소유자가 멤버 자격 요청을 승인하거나 거부하려면 Microsoft Entra ID P1 또는 P2 라이선스가 필요합니다. Microsoft Entra ID P1 또는 P2 라이선스가 없으면 사용자는 MyApp Groups 액세스 패널 그룹을 관리할 수 있습니다. 그러나 소유자 승인이 필요한 그룹을 만들 수 없으며 그룹에 가입하도록 요청할 수 없습니다.

그룹 설정

그룹 설정을 사용하여 보안 및 Microsoft 365 그룹을 만들 수 있는 사용자를 제어할 수 있습니다.

다음 표에서는 선택할 값을 결정하는 데 도움이 됩니다.

| 설정 | 값 | 테넌트에게 미치는 영향 |

|---|---|---|

| 사용자는 Azure Portal, API 또는 PowerShell에서 보안 그룹을 만들 수 있습니다. | 예 | Microsoft Entra 조직의 모든 사용자는 Azure Portal, API 또는 PowerShell에서 새 보안 그룹을 만들고 이러한 그룹에 구성원을 추가할 수 있습니다. 이러한 새 그룹은 다른 모든 사용자에 대한 액세스 패널 표시됩니다. 그룹에 대한 정책 설정에서 허용하는 경우 다른 사용자가 이러한 그룹에 가입하도록 요청할 수 있습니다. |

| 아니요 | 사용자는 보안 그룹을 만들 수 없습니다. 소유자인 그룹의 멤버 자격을 관리하고 다른 사용자의 그룹 가입 요청을 승인할 수 있습니다. | |

| 사용자는 Azure Portal, API 또는 PowerShell에서 Microsoft 365 그룹을 만들 수 있습니다. | 예 | Microsoft Entra 조직의 모든 사용자는 새 Microsoft 365 그룹을 만들고 Azure Portal, API 또는 PowerShell에서 이러한 그룹에 구성원을 추가할 수 있습니다. 이러한 새 그룹은 다른 모든 사용자에 대한 액세스 패널 표시됩니다. 그룹에 대한 정책 설정에서 허용하는 경우 다른 사용자가 이러한 그룹에 가입하도록 요청할 수 있습니다. |

| 아니요 | 사용자는 M365 그룹을 만들 수 없습니다. 소유자인 그룹의 멤버 자격을 관리하고 다른 사용자의 그룹 가입 요청을 승인할 수 있습니다. |

이러한 그룹 설정에 대한 자세한 내용은 다음과 같습니다.

- 이러한 설정을 적용하는 데 최대 15분이 걸릴 수 있습니다.

- 전체는 아니지만 일부 사용자가 그룹을 만들 수 있도록 설정하려는 경우 그룹 관리자와 같이 그룹을 만들 수 있는 역할을 해당 사용자에게 할당할 수 있습니다.

- 이러한 설정은 사용자를 위한 것이며 서비스 주체에 영향을 주지 않습니다. 예를 들어 그룹을 만들 수 있는 권한이 있는 서비스 주체가 있는 경우 이러한 설정을 아니요로 설정하더라도 서비스 주체는 여전히 그룹을 만들 수 있습니다.

Microsoft Graph를 사용하여 그룹 설정 구성

사용자가 Microsoft Graph를 사용하여 Azure Portal, API 또는 PowerShell 설정에서 보안 그룹을 만들 수 있도록 구성하려면 개체에서 개체를 EnableGroupCreationgroupSettings 구성합니다. 자세한 내용은 그룹 설정 개요를 참조하세요.

사용자가 Microsoft Graph를 사용하여 Azure Portal, API 또는 PowerShell 설정에서 보안 그룹을 만들 수 있도록 구성하려면 authorizationPolicy 개체의 defaultUserRolePermissions 속성을 업데이트 allowedToCreateSecurityGroups 합니다.

다음 단계

Microsoft Entra ID에 대한 자세한 내용은 다음을 참조하세요.