액세스 검토를 사용하여 게스트 액세스 관리

액세스 검토를 통해 Microsoft Entra B2B 기능을 사용하여 조직 경계를 넘어 쉽게 협업을 수행할 수 있습니다. 다른 테넌트의 게스트 사용자는 관리자 또는 다른 사용자가 초대할 수 있습니다. 이 기능은 Microsoft 계정과 같은 소셜 ID에도 적용됩니다.

또한 게스트 사용자에게 적절한 액세스 권한을 쉽게 부여할 수도 있습니다. 게스트 본인 또는 의사 결정자에게 액세스 검토에 참여하고 게스트 액세스 권한을 다시 인증(또는 증명)하도록 요청할 수 있습니다. 검토자는 Microsoft Entra ID의 제안을 기반으로 각 사용자의 지속적인 액세스 요구에 대한 의견을 제시할 수 있습니다. 액세스 검토가 완료되면 변경 사항을 적용하거나 액세스가 더 이상 필요 없는 게스트의 액세스를 제거할 수 있습니다.

참고 항목

이 문서에서는 게스트 사용자의 액세스 검토에 중점을 둡니다. 게스트 뿐 아니라 모든 사용자의 액세스를 검토하려는 경우 액세스 검토를 사용하여 사용자 액세스 관리를 참조하세요. 전역 관리자와 같은 관리 역할의 사용자 멤버 자격을 검토하려면 Microsoft Entra Privileged Identity Management에서 액세스 검토 시작을 참조하세요.

필수 조건

- Microsoft Entra ID P2 또는 Microsoft Entra ID Governance

자세한 내용은 라이선스 요구 사항을 확인하세요.

게스트에 대한 액세스 검토 만들기 및 수행

먼저 다음 역할 중 하나에 할당되어야 합니다.

- 전역 관리자

- 사용자 관리자

- (미리 보기) 검토할 그룹의 Microsoft 365 또는 Microsoft Entra Security Group 소유자

그런 다음 ID 거버넌스 페이지로 이동하여 조직에 대한 액세스 검토가 준비되었는지 확인합니다.

Microsoft Entra ID는 게스트 사용자를 검토하기 위한 여러 시나리오를 지원합니다.

다음 중 하나를 검토할 수 있습니다.

- 한 명 이상의 게스트를 멤버로 포함하는 Microsoft Entra ID의 그룹입니다.

- 한 명 이상의 게스트 사용자가 할당된 Microsoft Entra ID에 연결된 애플리케이션입니다.

Microsoft 365 그룹에 대한 게스트 사용자 액세스를 검토할 때 각 그룹에 대한 검토를 개별적으로 만들거나 모든 Microsoft 365 그룹에서 게스트 사용자의 반복되는 자동 액세스 검토를 설정할 수 있습니다. 다음 비디오는 게스트 사용자의 반복되는 액세스 검토에 대한 자세한 정보를 제공합니다.

각 게스트에게 자신의 액세스를 검토하도록 할지 또는 한 명 이상의 사용자에게 모든 게스트 액세스를 검토하도록 요청할지를 결정할 수 있습니다.

이러한 시나리오에 대해서는 다음 섹션에서 설명됩니다.

게스트에게 자신의 그룹 구성원 자격을 검토하도록 요청

액세스 검토를 사용하여 그룹에 초대되고 추가된 사용자가 계속 액세스해야 하는지 확인할 수 있습니다. 게스트에게 해당 그룹에서 자신의 구성원 자격을 검토하도록 쉽게 요청할 수 있습니다.

그룹에 대한 액세스 검토를 만들려면 게스트 사용자 구성원만 포함하도록 검토를 선택하고, 해당 구성원이 직접 검토하도록 합니다. 자세한 내용은 그룹 또는 애플리케이션의 액세스 검토 만들기를 참조하세요.

각 게스트에게 자신의 구성원 자격을 검토하도록 요청합니다. 기본적으로 초대를 수락한 각 게스트는 Microsoft Entra ID로부터 액세스 검토 링크가 포함된 이메일을 받습니다. Microsoft Entra ID에는 그룹 또는 애플리케이션에 대한 액세스를 검토하는 방법에 대한 게스트 지침이 있습니다.

검토자가 입력을 제공하면 액세스 검토를 중지하고 변경 내용을 적용합니다. 자세한 내용은 그룹 또는 애플리케이션의 액세스 검토 완료를 참조하세요.

지속적인 액세스에 대한 자신의 요구 사항을 거부한 사용자 외에도 응답하지 않은 사용자를 제거할 수 있습니다. 응답하지 않은 사용자는 더 이상 메일을 수신하지 못할 수 있습니다.

그룹이 액세스 관리에 사용되지 않는 경우 초대를 수락하지 않았기 때문에 검토에 참여하도록 선택되지 않은 사용자도 제거할 수 있습니다. 수락되지 않은 경우 초대된 사용자의 전자 메일 주소에 오타가 있는 것일 수 있습니다. 그룹이 메일 그룹으로 사용되면 일부 게스트 사용자가 연락처 개체이므로 참여하도록 선택되지 않았을 수 있습니다.

권한 있는 사용자에게 게스트의 그룹 구성원 자격을 검토하도록 요청

그룹 소유자와 같은 권한 있는 사용자에게 지속적인 그룹 구성원 자격에 대한 게스트의 요구 사항을 검토하도록 요청할 수 있습니다.

그룹에 대한 액세스 검토를 만들려면 게스트 사용자 구성원만 포함하도록 검토를 선택합니다. 그런 후 한 명 이상의 검토자를 지정합니다. 자세한 내용은 그룹 또는 애플리케이션의 액세스 검토 만들기를 참조하세요.

입력을 제공하도록 검토자에게 요청합니다. 기본적으로 각 사용자는 Microsoft Entra ID로부터 그룹 또는 애플리케이션에 대한 액세스를 검토하는 액세스 패널 링크가 포함된 이메일을 받습니다.

검토자가 입력을 제공하면 액세스 검토를 중지하고 변경 내용을 적용합니다. 자세한 내용은 그룹 또는 애플리케이션의 액세스 검토 완료를 참조하세요.

게스트에게 애플리케이션에 대한 자신의 액세스를 검토하도록 요청

액세스 검토를 사용하여 특정 애플리케이션에 초대된 사용자가 계속 액세스해야 하는지 확인할 수 있습니다. 게스트에게 자신의 액세스 요구 사항을 검토하도록 쉽게 요청할 수 있습니다.

애플리케이션에 대한 액세스 검토를 만들려면 게스트만 포함하도록 검토를 선택하고, 해당 사용자가 직접 액세스를 검토하도록 합니다. 자세한 내용은 그룹 또는 애플리케이션의 액세스 검토 만들기를 참조하세요.

각 게스트에게 애플리케이션에 대한 자신의 액세스를 검토하도록 요청 기본적으로 초대를 수락한 각 게스트는 Microsoft Entra ID로부터 이메일을 받습니다. 이 이메일에는 조직의 액세스 패널의 액세스 검토로 연결되는 링크가 포함되어 있습니다. Microsoft Entra ID에는 그룹 또는 애플리케이션에 대한 액세스를 검토하는 방법에 대한 게스트 지침이 있습니다.

검토자가 입력을 제공하면 액세스 검토를 중지하고 변경 내용을 적용합니다. 자세한 내용은 그룹 또는 애플리케이션의 액세스 검토 완료를 참조하세요.

지속적인 액세스에 대한 자신의 요구 사항을 거부한 사용자 외에도 응답하지 않은 게스트 사용자를 제거할 수 있습니다. 응답하지 않은 사용자는 더 이상 메일을 수신하지 못할 수 있습니다. 참여하도록 선택되지 않은 게스트 사용자, 특히 최근에 초대되지 않은 사용자도 제거할 수 있습니다. 해당 사용자는 초대를 수락하지 않았으므로 애플리케이션에 대한 액세스 권한이 없습니다.

권한 있는 사용자에게 애플리케이션에 대한 게스트의 액세스를 검토하도록 요청

애플리케이션 소유자와 같은 권한 있는 사용자에게 지속적인 애플리케이션 액세스에 대한 게스트의 요구 사항을 검토하도록 요청할 수 있습니다.

애플리케이션에 대한 액세스 검토를 만들려면 게스트만 포함하도록 검토를 선택합니다. 그런 후 한 명 이상의 사용자를 검토자로 지정합니다. 자세한 내용은 그룹 또는 애플리케이션의 액세스 검토 만들기를 참조하세요.

입력을 제공하도록 검토자에게 요청합니다. 기본적으로 각 사용자는 Microsoft Entra ID로부터 그룹 또는 애플리케이션에 대한 액세스를 검토하는 액세스 패널 링크가 포함된 이메일을 받습니다.

검토자가 입력을 제공하면 액세스 검토를 중지하고 변경 내용을 적용합니다. 자세한 내용은 그룹 또는 애플리케이션의 액세스 검토 완료를 참조하세요.

게스트에게 자신의 일반적 액세스 요구 사항을 검토하도록 요청

일부 조직에서는 게스트가 그룹 구성원 자격을 인식하지 못할 수 있습니다.

참고 항목

이전 버전의 포털은 UserType이 Guest인 사용자의 관리 액세스를 허용하지 않았습니다. 경우에 따라 디렉터리의 관리자가 PowerShell을 사용하여 게스트의 UserType 값을 Member로 변경했을 수 있습니다. 이전에 이러한 변경 사항이 디렉터리에서 발생한 경우, 이전에 관리자 액세스 권한이 있던 모든 게스트 사용자가 이전 쿼리에 포함되지 않을 수도 있습니다. 이 경우 게스트의 UserType을 변경하거나 그룹 구성원 자격에 해당 게스트를 수동으로 포함해야 합니다.

적절한 그룹이 아직 존재하지 않는 경우 게스트를 멤버로 사용하여 Microsoft Entra ID에 보안 그룹을 만듭니다. 예를 들어 수동으로 유지 관리되는 게스트의 구성원 자격으로 그룹을 만들 수 있습니다. 또는 UserType 특성 값이 Guest인 Contoso 테넌트의 사용자에 대해 "Contoso 게스트"와 같은 이름으로 동적 그룹을 만들 수도 있습니다. 효율성을 위해 그룹이 주요 게스트인지 확인합니다. 멤버 사용자는 검토할 필요가 없으므로 멤버 사용자가 있는 그룹은 선택하지 않도록 합니다. 또한 그룹의 멤버인 게스트 사용자는 그룹의 다른 멤버를 볼 수 있습니다.

해당 그룹에 대한 액세스 검토를 만들려면 직접 구성원이 되도록 검토자를 선택합니다. 자세한 내용은 그룹 또는 애플리케이션의 액세스 검토 만들기를 참조하세요.

각 게스트에게 자신의 구성원 자격을 검토하도록 요청합니다. 기본적으로 초대를 수락한 각 게스트는 조직의 액세스 패널에 있는 액세스 검토 링크가 포함된 이메일을 Microsoft Entra ID로부터 받습니다. Microsoft Entra ID에는 그룹 또는 애플리케이션에 대한 액세스를 검토하는 방법에 대한 게스트 지침이 있습니다. 자신의 초대를 수락하지 않은 게스트는 검토 결과에서 “알림을 받지 않음”으로 표시됩니다.

검토자가 입력을 제공하면 액세스 검토를 중지합니다. 자세한 내용은 그룹 또는 애플리케이션의 액세스 검토 완료를 참조하세요.

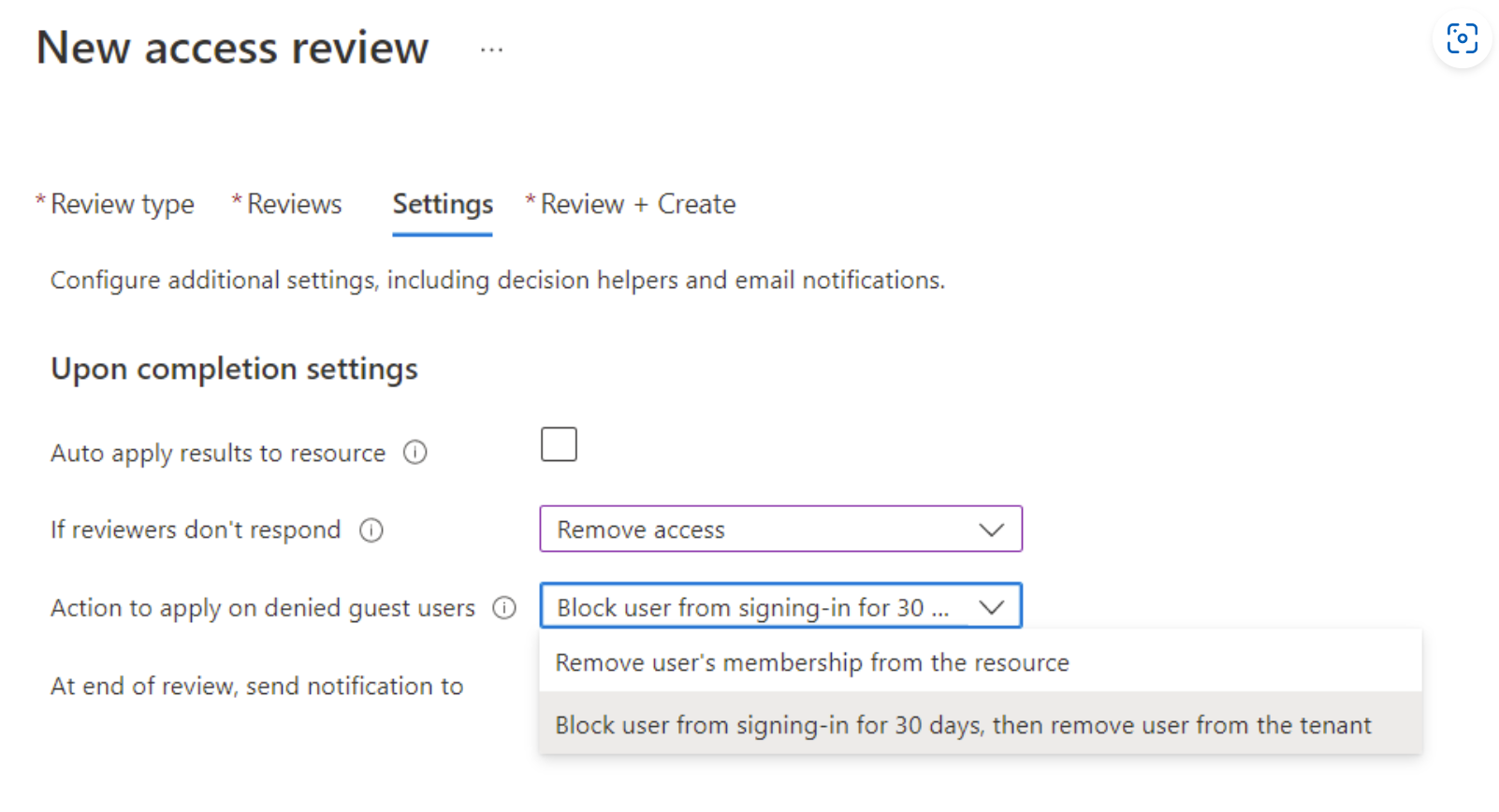

팀 + 그룹 선택에 대한 액세스 검토를 구성할 때 액세스 검토의 일부로 게스트 사용자 Microsoft Entra B2B 계정을 자동으로 삭제할 수 있습니다. 이 옵션은 게스트 사용자가 있는 모든 Microsoft 365 그룹에 사용할 수 없습니다.

이렇게 하려면 리소스에서 사용자가 자동으로 제거되므로 결과를 리소스에 자동 적용을 선택합니다. 검토자가 응답하지 않는 경우를 액세스 제거로 설정하고, 거부된 게스트 사용자에게 적용할 작업도 30일 동안 로그인 차단 후 테넌트에서 사용자 제거로 설정해야 합니다.

이렇게 하면 게스트 사용자 계정에 대한 로그인이 즉시 차단되고 30일 후에 해당 Microsoft Entra B2B 계정이 자동으로 삭제됩니다.