Microsoft Entra ID의 관리 장치

이 문서에서는 Microsoft Entra ID의 관리 장치에 대해 설명합니다. 관리 장치는 다른 Microsoft Entra 리소스에 대한 컨테이너가 될 수 있는 Microsoft Entra 리소스입니다. 관리 단위는 사용자 및 그룹 또는 장치만 포함할 수 있습니다.

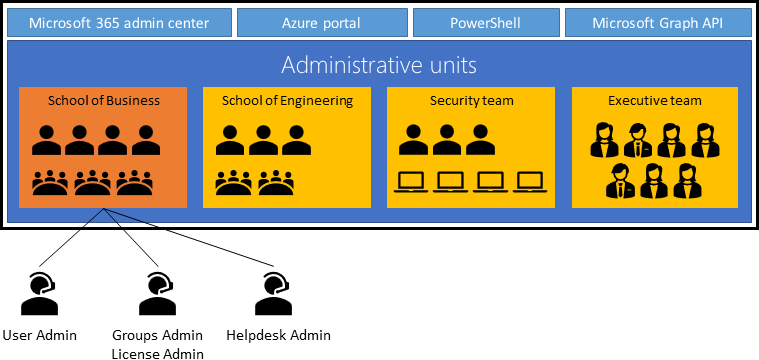

관리 단위는 사용자가 정의하는 조직의 모든 부분에 대한 역할의 권한을 제한합니다. 예를 들어 관리 단위를 사용하여 기술 지원팀 관리자 역할을 지역 지원 전문가에게 위임하여 지원하는 지역에서만 사용자를 관리할 수 있도록 할 수 있습니다.

사용자는 여러 관리 단위의 멤버가 될 수 있습니다. 예를 들어, 지역 및 부서별로 관리 단위에 사용자를 추가할 수 있습니다. Megan Bowen은 "시애틀" 및 "마케팅" 관리 단위에 속할 수 있습니다.

배포 시나리오

모든 종류의 독립 부서로 구성된 조직에서 관리 단위를 사용하여 관리 범위를 제한하는 것이 유용할 수 있습니다. 수많은 자치 학교(경영대학, 공대 등)로 구성된 대규모 대학의 예를 생각해 보세요. 각 학교에는 액세스를 제어하고, 사용자를 관리하고, 학교에 대한 정책을 설정하는 IT 관리자 팀이 있습니다.

중앙 관리자는 다음과 같은 작업을 할 수 있습니다.

- 경영대학원의 관리 단위를 만듭니다.

- 경영대학원 내의 학생 및 교직원으로만 관리 단위를 채웁다.

- 경영대학 관리 장치의 Microsoft Entra 사용자에 대해서만 관리 권한이 있는 역할을 만듭니다.

- 비즈니스 스쿨 IT 팀을 해당 범위와 함께 역할에 추가합니다.

제약 조건

관리 단위에 대한 몇 가지 제약 조건은 다음과 같습니다.

- 관리 단위는 중첩할 수 없습니다.

- 현재 Microsoft Entra ID Governance에서는 관리 장치를 사용할 수 없습니다.

그룹

관리 단위에 그룹을 추가하면 그룹 자체가 관리 단위의 관리 범위에 포함되지만 그룹의 구성원은 포함되지 않습니다. 즉, 관리 단위로 범위가 지정된 관리자는 그룹 이름 또는 멤버 자격과 같은 그룹의 속성을 관리할 수 있지만 해당 사용자 및 디바이스를 관리 단위의 멤버로 별도로 추가하지 않는 한 해당 그룹 내의 사용자 또는 디바이스 속성을 관리할 수 없습니다.

예를 들어 그룹을 포함하는 관리 단위로 범위가 지정된 사용자 관리자가 수행할 수 있는 작업과 수행할 수 없는 작업은 다음과 같습니다.

| 사용 권한 | 할 수 있음 |

|---|---|

| 그룹의 이름 관리 | ✅ |

| 그룹의 멤버 자격 관리 | ✅ |

| 그룹의 개별 멤버에 대한 사용자 속성 관리 | ❌ |

| 그룹의 개별 멤버에 대한 사용자 인증 방법 관리 | ❌ |

| 그룹의 개별 멤버의 암호 재설정 | ❌ |

사용자 관리자가 그룹의 개별 멤버의 사용자 속성 또는 사용자 인증 방법을 관리하려면 그룹 멤버(사용자)를 관리 단위의 멤버로 직접 추가해야 합니다.

라이선스 요구 사항

관리 장치를 사용하려면 관리 장치 범위에 걸쳐 디렉터리 역할이 할당된 각 관리 장치 관리자에 대한 Microsoft Entra ID P1 라이선스와 각 관리 장치 멤버에 대한 Microsoft Entra ID Free 라이선스가 필요합니다. 관리 장치 만들기는 Microsoft Entra ID Free 라이선스를 통해 가능합니다. 관리 장치에 대한 동적 멤버 관리 규칙을 사용하는 경우 각 관리 장치 멤버 자격에는 Microsoft Entra ID P1 라이선스가 필요합니다. 요구 사항에 적합한 라이선스를 찾으려면 체험판 및 프리미엄 버전의 일반적으로 사용할 수 있는 기능 비교를 참조하세요.

관리 단위를 관리합니다.

Microsoft Entra 관리 센터, Azure Portal, PowerShell cmdlet 및 스크립트 또는 Microsoft Graph API를 사용하여 관리 단위를 관리할 수 있습니다. 자세한 내용은 다음을 참조하세요.

- 관리 단위 만들기 또는 삭제

- 관리 단위에 사용자, 그룹 또는 디바이스 추가

- 동적 멤버 관리 규칙으로 관리 단위의 사용자 또는 디바이스 관리(미리 보기)

- 관리 장치 범위로 Microsoft Entra 역할 할당

- 관리 단위 사용: PowerShell을 사용하여 관리 단위를 사용하는 방법을 설명합니다.

- 관리 단위 Graph 지원: 관리 단위용 Microsoft Graph에 대한 자세한 설명을 제공합니다.

관리 단위 계획

관리 장치를 사용하여 Microsoft Entra 리소스를 논리적으로 그룹화할 수 있습니다. IT 부서가 전 세계에 흩어져 있는 조직은 관련 지리적 경계를 정의하는 관리 단위를 만들 수 있습니다. 글로벌 조직이 해당 운영에서 반자율적으로(semi-autonomous) 운영되는 하위 조직을 갖는 또 다른 시나리오에서는 관리 단위가 하위 조직을 나타낼 수 있습니다.

관리 단위를 만드는 기준은 조직의 고유한 요구 사항에 따라 결정됩니다. 관리 단위는 Microsoft 365 서비스에서 구조를 정의하는 일반적인 방법입니다. Microsoft 365 서비스에서 사용되는 용도를 염두에 두고 관리 단위를 준비하는 것이 좋습니다. Microsoft 365 전체에서 관리 단위에 속한 공통 리소스를 연결할 수 있을 때 관리 단위를 최대로 활용할 수 있습니다.

조직에서 관리 단위를 만들 때 일반적으로 다음과 같은 단계를 거치게 됩니다.

- 초기 채택: 조직에서 초기 조건에 따라 관리 단위 생성를 시작하고, 조건이 점점 구체화되면서 관리 단위 수가 증가합니다.

- 삭제: 조건이 정의되면 더 이상 필요 없는 관리 단위가 삭제됩니다.

- 안정화: 조직 구조가 정의되었으며 관리 단위 수가 단기간에 크게 변하지 않습니다.

현재 지원되는 시나리오

전역 관리자 또는 권한 있는 역할 관리자로서 Microsoft Entra 관리 센터를 사용하여 다음을 수행할 수 있습니다.

- 관리 단위 만들기

- 사용자, 그룹 또는 디바이스를 관리 단위의 멤버로 추가

- 동적 멤버 관리 규칙을 사용하여 관리 단위의 사용자 또는 디바이스 관리(미리 보기)

- 관리 단위 범위 관리자 역할에 IT 직원을 할당합니다.

관리 단위 범위 관리자는 관리 단위에서 사용자의 기본 관리를 위해 Microsoft 365 관리 센터를 사용할 수 있습니다. 관리 단위 범위가 있는 그룹 관리자는 PowerShell, Microsoft Graph 및 Microsoft 365 관리 센터를 사용하여 그룹을 관리할 수 있습니다.

관리 단위는 관리 권한에만 범위를 적용합니다. 멤버 또는 관리자가 자신의 기본 사용자 권한을 사용하여 관리 단위 외부의 다른 사용자, 그룹 또는 리소스를 검색하는 것을 막을 수 없습니다. Microsoft 365 관리 센터에서 범위가 지정된 관리자의 관리 단위 외부의 사용자가 필터링됩니다. 하지만 Microsoft Entra 관리 센터, PowerShell 및 기타 Microsoft 서비스에서 다른 사용자를 찾아볼 수 있습니다.

참고 항목

이 섹션에서 설명하는 기능만 Microsoft 365 관리 센터에서 사용할 수 있습니다. 관리 장치 범위가 있는 Microsoft Entra 역할에는 조직 수준 기능을 사용할 수 없습니다.

다음 섹션에서는 관리 단위 시나리오에 대한 현재 지원에 대해 설명합니다.

관리 단위 관리

| 사용 권한 | Microsoft Graph/PowerShell | Microsoft Entra 관리 센터 | Microsoft 365 관리 센터 |

|---|---|---|---|

| 관리 단위 만들기 또는 삭제 | ✅ | ✅ | ✅ |

| 멤버 추가 또는 제거 | ✅ | ✅ | ✅ |

| 관리 단위 범위 관리자 할당 | ✅ | ✅ | ✅ |

| 규칙에 따라 동적으로 사용자 또는 장치 추가 또는 제거(미리 보기) | ✅ | ✅ | ❌ |

| 규칙에 따라 동적으로 그룹 추가 또는 제거 | ❌ | ❌ | ❌ |

사용자 관리

| 사용 권한 | Microsoft Graph/PowerShell | Microsoft Entra 관리 센터 | Microsoft 365 관리 센터 |

|---|---|---|---|

| 사용자 속성, 암호의 관리 단위 범위 관리 | ✅ | ✅ | ✅ |

| 관리 단위 범위의 사용자 라이선스 관리 | ✅ | ✅ | ✅ |

| 사용자 로그인의 관리 단위 범위 차단 및 차단 해제 | ✅ | ✅ | ✅ |

| 관리 사용자 다단계 인증 자격 증명의 단위 범위 관리 | ✅ | ✅ | ❌ |

그룹 관리

| 사용 권한 | Microsoft Graph/PowerShell | Microsoft Entra 관리 센터 | Microsoft 365 관리 센터 |

|---|---|---|---|

| 관리 단위 범위의 그룹 만들기 및 삭제 | ✅ | ✅ | ✅ |

| 관리 단위 범위를 지정하여 Microsoft 365 그룹에 대한 그룹 속성 및 멤버 자격 관리 | ✅ | ✅ | ✅ |

| 관리 단위 범위를 지정하여 모든 기타 그룹에 대한 그룹 속성 및 멤버 자격 관리 | ✅ | ✅ | ❌ |

| 그룹 라이선스의 관리 단위 범위 관리 | ✅ | ✅ | ❌ |

디바이스 관리

| 사용 권한 | Microsoft Graph/PowerShell | Microsoft Entra 관리 센터 | Microsoft 365 관리 센터 |

|---|---|---|---|

| 장치 사용, 사용 안 함 또는 삭제 | ✅ | ✅ | ❌ |

| BitLocker 복구 키 읽기 | ✅ | ✅ | ❌ |

Intune에서 디바이스 관리는 현재 지원되지 않습니다.