사용자에게 Microsoft Entra 역할 할당

Microsoft Entra 역할을 할당하여 Microsoft Entra ID에서 사용자에게 액세스 권한을 부여하려면. 역할은 사용 권한 컬렉션입니다. 이 문서에서는 Microsoft Entra 관리 센터 및 PowerShell를 사용하여 Microsoft Entra 역할을 할당하는 방법을 설명합니다.

필수 조건

- 권한 있는 역할 관리자 또는 전역 관리자 권한 있는 역할 관리자 또는 전역 관리자가 누구인지 알아보려면 Microsoft Entra 역할 할당 나열을 참조하세요.

- PIM(Privileged Identity Management)을 사용하는 경우 Microsoft Entra ID P2 라이선스

- PowerShell 을 사용하는 경우 Microsoft Graph PowerShell 모듈

- Microsoft Graph API용 Graph 탐색기 사용 시 관리자 동의

자세한 내용은 PowerShell 또는 Graph Explorer를 사용하기 위한 필수 조건을 참조하세요.

Microsoft Entra 관리 센터

다음 단계에 따라 Microsoft Entra 관리 센터를 사용하여 Microsoft Entra 역할을 할당합니다. Microsoft Entra PIM(Privileged Identity Management)을 사용하도록 설정했는지 여부에 따라 환경이 달라집니다.

역할 할당

팁

이 문서의 단계는 시작하는 포털에 따라 약간 다를 수 있습니다.

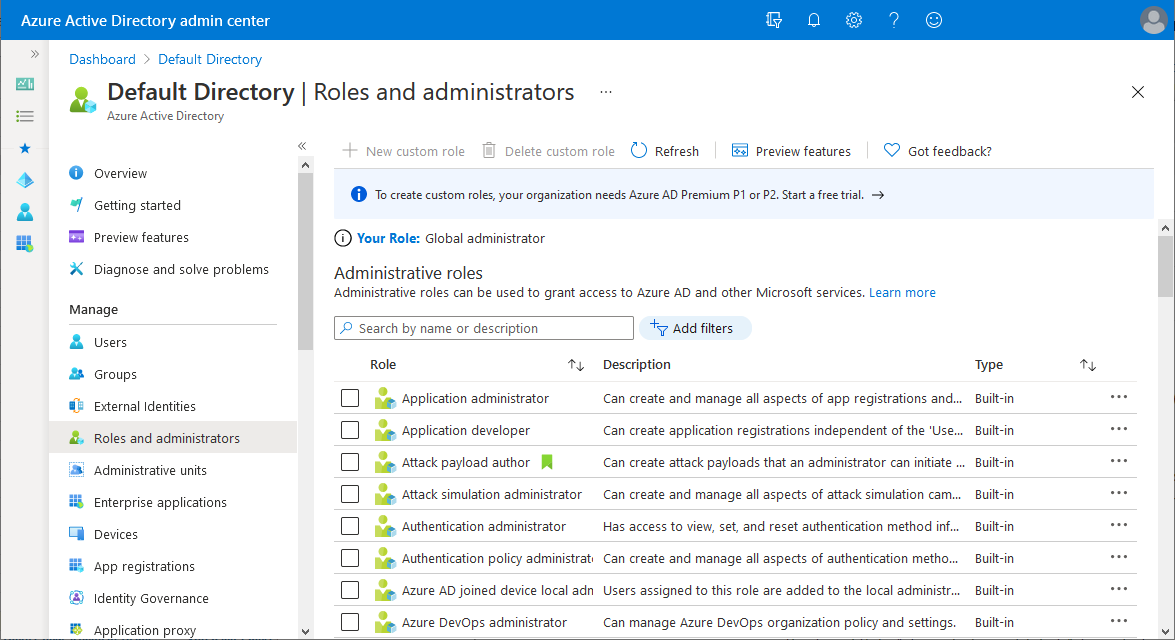

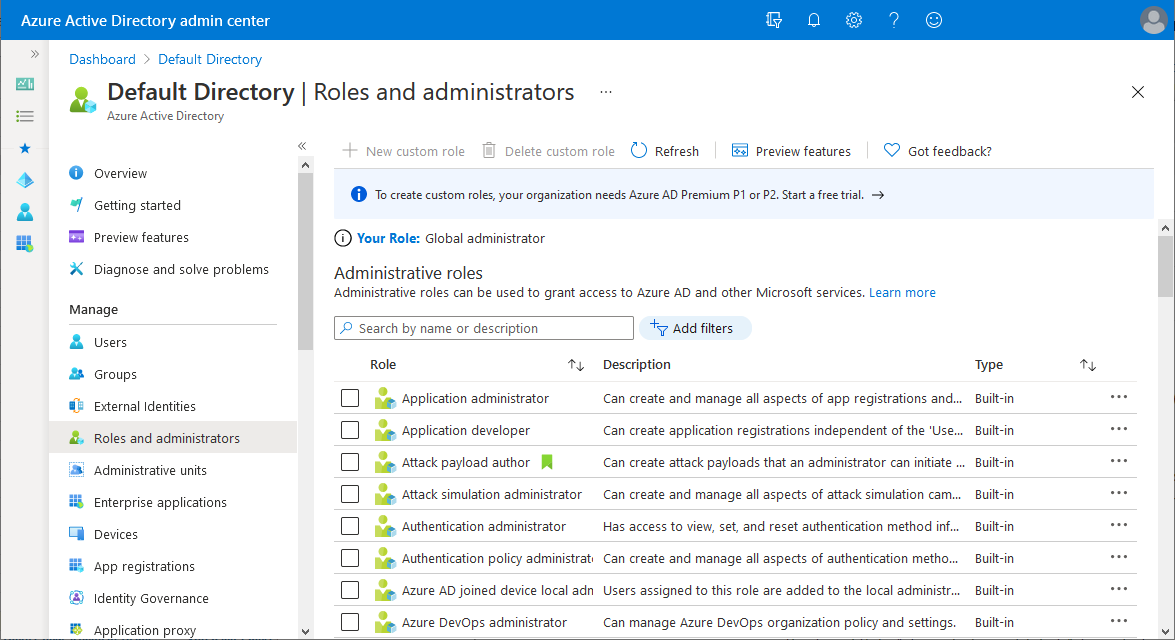

최소한 권한 있는 역할 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

ID>역할 및 관리자>역할 및 관리자로 이동합니다.

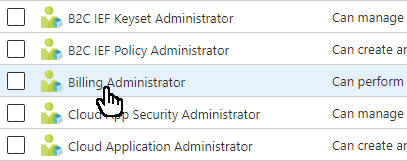

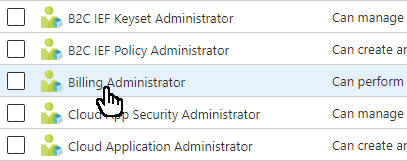

필요한 역할을 찾습니다. 검색 상자이나 필터 추가를 사용하여 역할을 필터링할 수 있습니다.

역할 이름을 선택하여 역할을 엽니다. 역할 옆에 확인 표시를 추가하지 마세요.

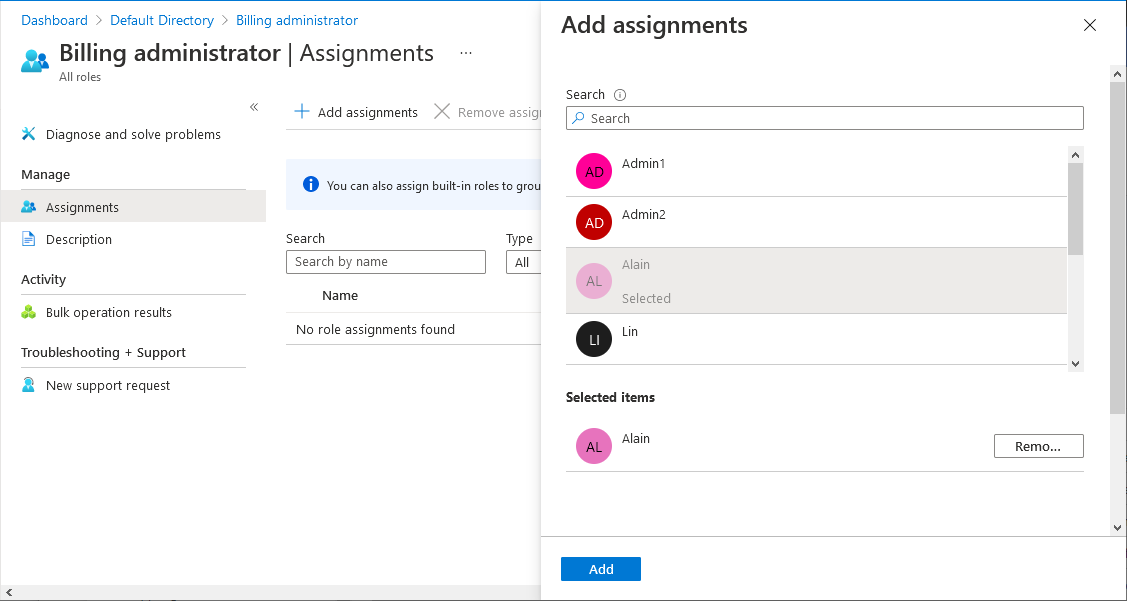

할당 추가를 선택한 다음 이 역할에 할당하려는 사용자를 선택합니다.

다음 그림과 다르게 표시되면, PIM을 사용하도록 설정했을 수 있습니다. 다음 섹션을 확인하세요.

참고 항목

게스트 사용자에게 Microsoft Entra 기본 제공 역할을 할당하는 경우 게스트 사용자는 멤버 사용자와 동일한 권한을 갖도록 상승됩니다. 멤버 및 게스트 사용자 기본 권한 에 대한 자세한 내용은 Microsoft Entra ID의 기본 사용자 사용 권한은 무엇인가요?

추가를 선택하여 역할을 할당합니다.

PIM을 사용하여 역할 할당

Microsoft Entra Privileged Identity Management(PIM)을 사용하도록 설정한 경우, 추가 역할 할당 기능이 있습니다. 예를 들어, 사용자를 역할에 적격으로 설정하거나 기간을 설정할 수 있습니다. PIM을 사용하는 경우, Microsoft Entra 관리 센터를 사용하여 역할을 할당할 수 있는 두 가지 방법이 있습니다. 역할 및 관리자 페이지 또는 PIM 환경을 사용할 수 있습니다. 어떤 방식으로든 동일한 PIM 서비스를 사용합니다.

역할 및 관리자 페이지를 사용하여 역할을 할당하려면 다음 단계를 수행합니다. Privileged Identity Management를 사용하여 역할을 할당하려면 Privileged Identity Management에서 Microsoft Entra 역할 할당을 참조하세요.

최소한 권한 있는 역할 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

ID>역할 및 관리자>역할 및 관리자로 이동합니다.

필요한 역할을 찾습니다. 검색 상자이나 필터 추가를 사용하여 역할을 필터링할 수 있습니다.

역할 이름을 선택하여 역할을 열고 적합, 활성 및 만료된 역할 할당을 확인합니다. 역할 옆에 확인 표시를 추가하지 마세요.

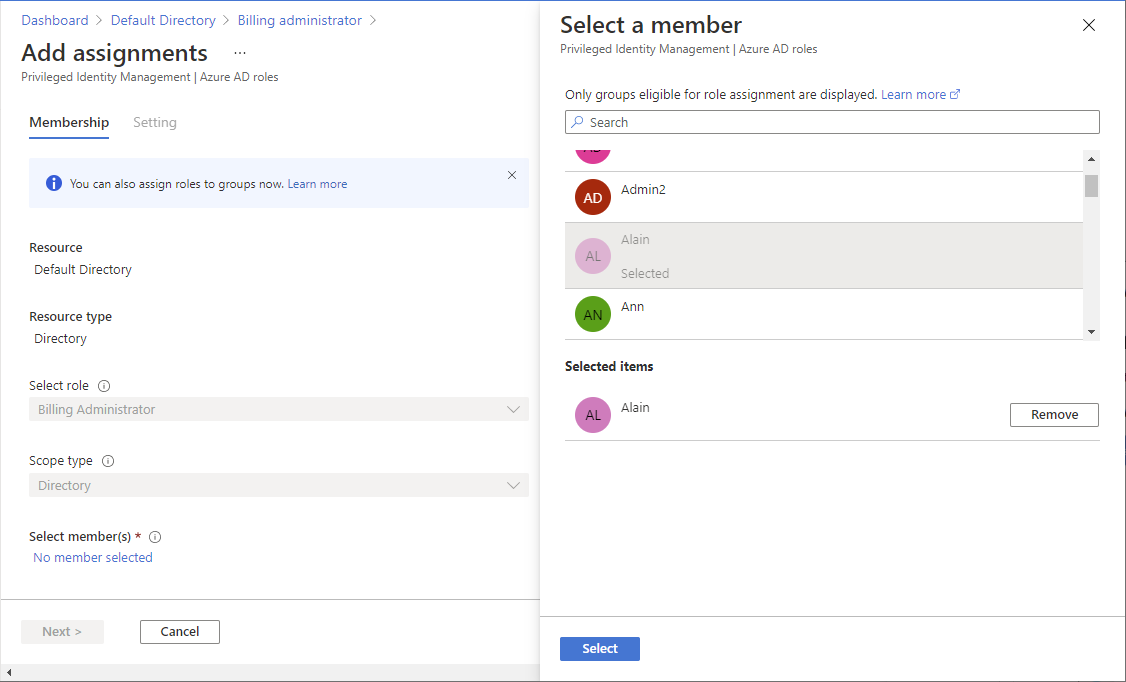

할당 추가를 선택합니다.

구성원 미선택을 선택한 다음 이 역할에 할당하려는 사용자를 선택합니다.

다음을 선택합니다.

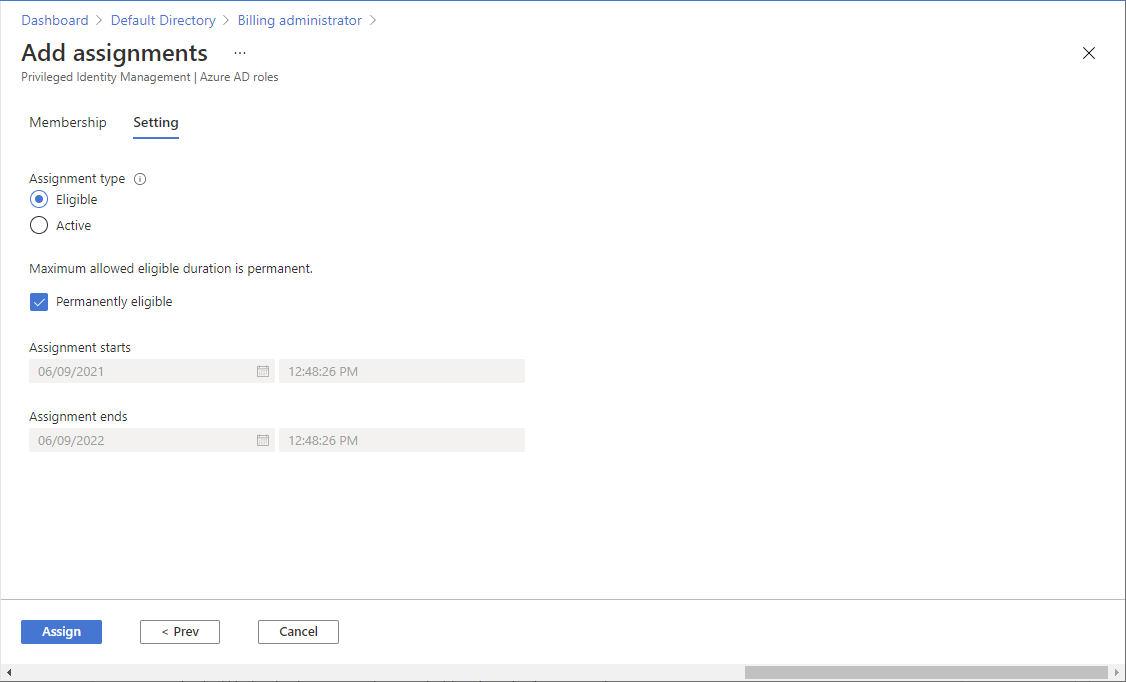

설정 탭에서 이 역할 할당을 적격 또는활성으로 만들지 여부를 선택합니다.

적격 역할 할당은 사용자가 역할을 사용하려면 하나 이상의 작업을 수행해야 함을 의미합니다. 활성 역할 할당은 사용자가 역할을 사용하기 위해 어떤 작업도 수행할 필요가 없다는 것을 의미합니다. 이러한 설정의 의미에 대한 자세한 내용은 PIM 용어를 참조하세요.

나머지 옵션을 사용하여 할당 기간을 설정합니다.

할당을 선택하여 역할을 할당합니다.

PowerShell

PowerShell을 사용하여 Microsoft Entra 역할을 할당하려면 다음 단계를 따릅니다.

설정

PowerShell 창을 열고 Import-Module을 사용하여 Microsoft Graph PowerShell 모듈을 가져옵니다. 자세한 내용은 PowerShell 또는 Graph Explorer를 사용하기 위한 필수 조건을 참조하세요.

Import-Module -Name Microsoft.Graph.Identity.Governance -ForcePowerShell 창에서 Connect-MgGraph를 사용하여 테넌트에 로그인합니다.

Connect-MgGraph -Scopes "RoleManagement.ReadWrite.Directory"Get-MgUser를 사용하여 역할을 할당할 사용자를 가져옵니다.

$user = Get-MgUser -Filter "userPrincipalName eq 'johndoe@contoso.com'"

역할 할당

Get-MgRoleManagementDirectoryRoleDefinition을 사용하여 할당하려는 역할을 가져옵니다.

$roledefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "DisplayName eq 'Billing Administrator'"New-MgRoleManagementDirectoryRoleAssignment를 사용하여 역할을 할당합니다.

$roleassignment = New-MgRoleManagementDirectoryRoleAssignment -DirectoryScopeId '/' -RoleDefinitionId $roledefinition.Id -PrincipalId $user.Id

PIM을 사용하여 적격 역할 할당

PIM을 사용하는 경우, 사용자를 역할 할당에 적격으로 설정하거나 역할 할당의 시작 및 종료 시간을 정의하는 등의 추가 기능이 있습니다. 이러한 기능은 다른 PowerShell 명령 집합을 사용합니다. PowerShell 및 PIM 사용에 대한 자세한 내용은 Privileged Identity Management의 Microsoft Entra 역할용 PowerShell을 참조하세요.

Get-MgRoleManagementDirectoryRoleDefinition을 사용하여 할당하려는 역할을 가져옵니다.

$roledefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "DisplayName eq 'Billing Administrator'"다음 명령을 사용하여 사용자에게 역할을 할당하는 데 필요한 모든 특성을 저장하는 해시 테이블을 만듭니다. 보안 주체 ID는 역할을 할당하려는 사용자 ID입니다. 이 예제에서 할당은 10시간 동안만 유효합니다.

$params = @{ "PrincipalId" = "053a6a7e-4a75-48bc-8324-d70f50ec0d91" "RoleDefinitionId" = "b0f54661-2d74-4c50-afa3-1ec803f12efe" "Justification" = "Add eligible assignment" "DirectoryScopeId" = "/" "Action" = "AdminAssign" "ScheduleInfo" = @{ "StartDateTime" = Get-Date "Expiration" = @{ "Type" = "AfterDuration" "Duration" = "PT10H" } } }New-MgRoleManagementDirectoryRoleEligibilityScheduleRequest를 사용하여 역할을 적격으로 할당합니다. 역할이 할당되면 ID 거버넌스>Privileged Identity Management>Microsoft Entra 역할>역할 할당>적격 할당 섹션 아래 Microsoft Entra 관리 센터에 반영됩니다.

New-MgRoleManagementDirectoryRoleEligibilityScheduleRequest -BodyParameter $params | Format-List Id, Status, Action, AppScopeId, DirectoryScopeId, RoleDefinitionId, IsValidationOnly, Justification, PrincipalId, CompletedDateTime, CreatedDateTime

Microsoft Graph API

다음 지침에 따라 Microsoft Graph API를 사용하여 역할을 할당합니다.

역할 할당

이 예제에서는 objectID f8ca5a85-489a-49a0-b555-0a6d81e56f0d이 있는 보안 주체에 테넌트 범위에서 청구 관리자 역할(역할 정의 ID b0f54661-2d74-4c50-afa3-1ec803f12efe)이 할당됩니다. 모든 기본 제공 역할의 변경 불가능한 역할 템플릿 ID 목록을 보려면 Microsoft Entra 기본 제공 역할을 참조하세요.

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments

Content-type: application/json

{

"@odata.type": "#microsoft.graph.unifiedRoleAssignment",

"roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe",

"principalId": "f8ca5a85-489a-49a0-b555-0a6d81e56f0d",

"directoryScopeId": "/"

}

PIM을 사용하여 역할 할당

시간 제한 적격 역할 할당

이 예제에서는 objectID f8ca5a85-489a-49a0-b555-0a6d81e56f0d이 있는 보안 주체에게 180일 동안 청구 관리자(역할 정의 ID b0f54661-2d74-4c50-afa3-1ec803f12efe)에 시간 제한 적격 역할이 할당됩니다.

POST https://graph.microsoft.com/v1.0/rolemanagement/directory/roleEligibilityScheduleRequests

Content-type: application/json

{

"action": "adminAssign",

"justification": "for managing admin tasks",

"directoryScopeId": "/",

"principalId": "f8ca5a85-489a-49a0-b555-0a6d81e56f0d",

"roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe",

"scheduleInfo": {

"startDateTime": "2021-07-15T19:15:08.941Z",

"expiration": {

"type": "afterDuration",

"duration": "PT180D"

}

}

}

영구 적격 역할 할당

다음 예제에서는 보안 주체에게 청구 관리자에게 영구 적격 역할이 할당됩니다.

POST https://graph.microsoft.com/v1.0/rolemanagement/directory/roleEligibilityScheduleRequests

Content-type: application/json

{

"action": "adminAssign",

"justification": "for managing admin tasks",

"directoryScopeId": "/",

"principalId": "f8ca5a85-489a-49a0-b555-0a6d81e56f0d",

"roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe",

"scheduleInfo": {

"startDateTime": "2021-07-15T19:15:08.941Z",

"expiration": {

"type": "noExpiration"

}

}

}

역할 할당 활성화

역할 할당을 활성화하려면 Create roleAssignmentScheduleRequests API를 사용합니다.

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignmentScheduleRequests

Content-type: application/json

{

"action": "selfActivate",

"justification": "activating role assignment for admin privileges",

"roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe",

"directoryScopeId": "/",

"principalId": "f8ca5a85-489a-49a0-b555-0a6d81e56f0d"

}

Microsoft Graph에서 PIM API를 통해 Microsoft Entra 역할을 관리하는 방법에 대한 자세한 내용은 PIM(Privileged Identity Management) API를 통한 역할 관리 개요를 참조하세요.