Microsoft Defender Vulnerability Management로 취약성 검사 사용

Important

Qualys에서 제공하는 서버용 Defender의 취약성 평가 솔루션은 2024년 5월 1일에 완료될 예정으로 사용 중지됩니다. 현재 Qualys에서 제공하는 기본 제공 취약성 평가를 사용하고 있는 경우 Microsoft Defender 취약성 관리 취약성 검사 솔루션으로 전환할 계획을 세워야 합니다.

취약성 평가 서비스를 Microsoft Defender Vulnerability Management와 통합하기로 한 결정에 대한 자세한 내용은 이 블로그 게시물을 참조하세요.

Microsoft Defender 취약성 관리로의 전환에 관한 일반적인 질문을 확인합니다.

Qualys를 계속 사용하려는 고객은 BYOL(Bring Your Own 라이선스) 방법을 사용하면 됩니다.

Microsoft Defender 취약성 관리는 서버용 Microsoft Defender에 포함되어 있으며 기본 제공된 에이전트 없는 스캐너를 사용하여 다음을 수행합니다.

- 거의 실시간으로 취약성 및 잘못된 구성 검색

- 조직의 위협 환경 및 검색에 따라 취약성 우선 순위 지정

에이전트 없는 검사에 대해 자세히 알아보려면 에이전트 없는 검사로 취약성 찾기 및 소프트웨어 인벤토리 수집을 참조하세요.

참고 항목

Microsoft Defender 취약성 관리 추가 기능은 서버용 Defender 계획 2에 포함되어 있습니다. 이는 취약성 관리 프로그램을 더욱 향상시키기 위한 통합 인벤토리, 새로운 평가 및 완화 도구를 제공합니다. 자세한 내용은 서버의 취약성 관리 기능을 참조하세요.

Defender Vulnerability Management 추가 기능은 Microsoft Defender 365 포털을 통해서만 사용할 수 있습니다.

엔드포인트용 Microsoft Defender와의 통합을 사용하도록 설정한 경우 추가 에이전트가 필요 없이 자동으로 Defender Vulnerability Management 결과를 가져올 수 있습니다.

Microsoft Defender 취약성 관리는 조직의 취약성을 지속적으로 모니터링하므로 정기적인 검사가 필요하지 않습니다.

Defender Vulnerability Management에 대한 간략한 개요를 보려면 다음 동영상을 시청합니다.

팁

Defender Vulnerability Management는 취약성에 대해 경고할 뿐만 아니라 클라우드용 Defender의 자산 인벤토리 도구에 대한 기능도 제공합니다. 소프트웨어 인벤토리에 대해 자세히 알아보세요.

필드의 클라우드용 Defender 비디오 시리즈에서 이 비디오를 보고 자세히 알아볼 수 있습니다.

가용성

| 측면 | 세부 정보 |

|---|---|

| 릴리스 상태: | GA(일반 공급) |

| 머신 종류: | 지원되는 머신 |

| 가격 책정: | 서버용 Microsoft Defender Plan 1 또는 Plan 2가 필요합니다. |

| 필수 조건: | 엔드포인트용 Microsoft Defender와 통합 활성화 |

| 필요한 역할 및 권한: | 소유자(리소스 그룹 수준)는 스캐너를 배포할 수 있습니다. 보안 읽기 권한자는 발견 사항을 볼 수 있습니다. |

| 클라우드: |

Defender Vulnerability Management에 컴퓨터 온보딩

엔드포인트용 Microsoft Defender와 클라우드용 Microsoft Defender 간의 통합은 백그라운드에서 수행되므로 엔드포인트 수준에서 변경 내용을 포함하지 않습니다.

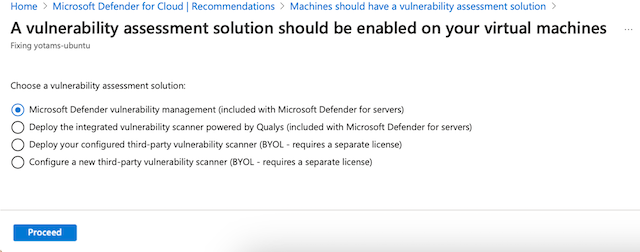

Defender 취약성 관리에 하나 이상의 컴퓨터를 수동으로 온보딩하려면 "컴퓨터에는 취약성 평가 솔루션이 있어야 합니다"라는 보안 권장 사항을 사용합니다.

이전 권장 사항을 수동으로 수정할 필요 없이 기존 및 새 머신의 취약성을 자동으로 찾아 보려면머신에 대한 취약성 평가 자동 구성을 참조하세요.

REST API를 통해 온보딩하려면 다음 URL을 사용하여 PUT/DELETE를 실행합니다.

https://management.azure.com/subscriptions/.../resourceGroups/.../providers/Microsoft.Compute/virtualMachines/.../providers/Microsoft.Security/serverVulnerabilityAssessments/mdetvm?api-version=2015-06-01-preview

모든 취약성 평가 도구에 대한 결과는 클라우드용 Defender 권장 사항 가상 머신의 취약성을 수정해야 합니다.에 있습니다. VM의 취약성 평가 솔루션의 결과를 확인하고 수정하는 방법에 대해 알아봅니다.

자세한 정보

다음 블로그를 확인할 수 있습니다.