Azure Stack Hub 인프라 보안 제어

보안 고려 사항 및 규정 준수 규정은 하이브리드 클라우드를 사용하는 주요 요인에 속합니다. Azure Stack Hub는 이러한 시나리오를 위해 설계되었습니다. 이 문서에서는 Azure Stack Hub에 대한 보안 제어를 설명합니다.

Azure Stack Hub에는 두 개의 보안 태세 계층이 공존합니다. 첫 번째 계층은 Azure Resource Manager 하드웨어 구성 요소를 포함하는 Azure Stack Hub 인프라입니다. 첫 번째 계층에는 관리자와 사용자 포털이 포함됩니다. 두 번째 계층은 테넌트가 만들고, 배포하고, 관리하는 워크로드로 구성됩니다. 두 번째 계층에는 가상 머신 및 App Services 웹 사이트와 같은 항목이 포함됩니다.

보안 접근 방식

Azure Stack Hub의 보안 태세는 최신 위협으로부터 방어하도록 설계되었으며 주요 규정 준수 표준의 요구 사항을 충족하도록 설계되었습니다. 결과적으로 Azure Stack Hub 인프라의 보안 태세는 다음 두 가지 핵심 요소에 기반합니다.

위반 가정

시스템이 이미 위반되었다는 가정부터 시작하여 위반의 영향을 감지하고 제한하는 데 중점을 두고 공격을 방지하는 데만 집중합니다.기본적으로 강화됨

인프라는 잘 정의된 하드웨어 및 소프트웨어에서 실행되므로 Azure Stack Hub 는 기본적으로 모든 보안 기능을 사용하도록 설정, 구성 및 유효성을 검사합니다 .

Azure Stack Hub는 통합 시스템으로 제공되므로 Azure Stack Hub 인프라의 보안 태세는 Microsoft에서 정의합니다. Azure와 마찬가지로 테넌트는 테넌트 워크로드의 보안 상태를 정의해야 합니다. 이 문서에서는 Azure Stack Hub 인프라의 보안 태세에 대한 기본 지식을 제공합니다.

미사용 데이터 암호화

모든 Azure Stack Hub 인프라 및 테넌트 데이터는 BitLocker를 사용하여 미사용 시 암호화됩니다. 이 암호화는 Azure Stack Hub 스토리지 구성 요소의 물리적 손실 또는 도난으로부터 보호합니다. 자세한 내용은 Azure Stack Hub의 미사용 데이터 암호화를 참조하세요.

전송 중인 데이터 암호화

Azure Stack Hub 인프라 구성 요소는 TLS 1.2로 암호화된 채널을 사용하여 통신합니다. 암호화 인증서는 인프라에서 자체 관리됩니다.

REST 엔드포인트 또는 Azure Stack Hub 포털과 같은 모든 외부 인프라 엔드포인트는 보안 통신을 위해 TLS 1.2를 지원합니다. 타사 또는 엔터프라이즈 인증 기관의 암호화 인증서는 해당 엔드포인트에 대해 제공해야 합니다.

자체 서명된 인증서는 이러한 외부 엔드포인트에 사용할 수 있지만 Microsoft는 인증서를 사용하지 강력히 권장합니다. Azure Stack Hub의 외부 엔드포인트에서 TLS 1.2를 적용하는 방법에 대한 자세한 내용은 Azure Stack Hub 보안 컨트롤 구성을 참조하세요.

비밀 관리

Azure Stack Hub 인프라는 암호 및 인증서와 같은 다양한 비밀을 사용하여 작동합니다. 내부 서비스 계정과 연결된 대부분의 암호는 내부 도메인 컨트롤러에서 직접 관리하는 도메인 계정 유형인 gMSA(그룹 관리 서비스 계정)이므로 24시간마다 자동으로 회전됩니다.

Azure Stack Hub 인프라는 모든 내부 인증서에 4096비트 RSA 키를 사용합니다. 외부 엔드포인트에도 동일한 키 길이 인증서를 사용할 수 있습니다. 비밀 및 인증서 회전에 대한 자세한 내용은 Azure Stack Hub에서 비밀 회전을 참조하세요.

Windows Defender 애플리케이션 제어

Azure Stack Hub에서는 최신 Windows Server 보안 기능을 사용합니다. 그 중 하나는 실행 파일 필터링을 제공하고 권한 있는 코드만 Azure Stack Hub 인프라 내에서 실행되도록 하는 WDAC(Application Control, 이전의 코드 무결성)를 Windows Defender.

승인된 코드는 Microsoft 또는 OEM 파트너가 서명합니다. 서명된 권한 있는 코드는 Microsoft에서 정의한 정책에 지정된 허용된 소프트웨어 목록에 포함됩니다. 즉, Azure Stack Hub 인프라에서 실행하도록 승인된 소프트웨어만 실행할 수 있습니다. 권한 없는 코드를 실행하려는 시도는 차단되고 경고가 생성됩니다. Azure Stack Hub는 UMCI(사용자 모드 코드 무결성) 및 HVCI(하이퍼바이저 코드 무결성)를 모두 적용합니다.

또한 WDAC 정책은 타사 에이전트 또는 소프트웨어가 Azure Stack Hub 인프라에서 실행되지 않도록 방지합니다. WDAC에 대한 자세한 내용은 Windows Defender 애플리케이션 제어 및 코드 무결성의 가상화 기반 보호를 참조하세요.

맬웨어 방지

Azure Stack Hub의 모든 구성 요소(Hyper-V 호스트 및 가상 머신 모두)는 Windows Defender 바이러스 백신으로 보호됩니다.

연결된 시나리오에서 바이러스 백신 정의 및 엔진 업데이트는 하루에 여러 번 적용됩니다. 연결이 끊긴 시나리오에서 맬웨어 방지 업데이트는 월별 Azure Stack Hub 업데이트의 일부로 적용됩니다. 연결이 끊긴 시나리오에서 Windows Defender 정의에 대한 보다 빈번한 업데이트가 필요한 경우 Azure Stack Hub는 Windows Defender 업데이트 가져오기도 지원합니다. 자세한 내용은 Azure Stack Hub에서 Windows Defender 바이러스 백신 업데이트를 참조하세요.

보안 부팅

Azure Stack Hub는 모든 Hyper-V 호스트 및 인프라 가상 머신에 보안 부팅을 적용합니다.

제한된 관리 모델

Azure Stack Hub의 관리는 각각 특정 용도로 세 개의 진입점을 통해 제어됩니다.

- 관리자 포털은 일상적인 관리 작업을 위한 지점 및 클릭 환경을 제공합니다.

- Azure Resource Manager PowerShell 및 Azure CLI에서 사용하는 REST API를 통해 관리자 포털의 모든 관리 작업을 노출합니다.

- 특정 하위 수준 작업(예: 데이터 센터 통합 또는 지원 시나리오)의 경우 Azure Stack Hub는 권한 있는 엔드포인트라는 PowerShell 엔드포인트를 노출합니다. 이 엔드포인트는 허용된 cmdlet 집합만 노출하며 감사가 많이 수행됩니다.

네트워크 제어

Azure Stack Hub 인프라에는 여러 계층의 ACL(네트워크 Access Control List)이 함께 제공됩니다. ACL은 인프라 구성 요소에 대한 무단 액세스를 방지하고 인프라 통신을 작동에 필요한 경로로만 제한합니다.

네트워크 ACL은 다음 세 계층으로 적용됩니다.

- 레이어 1: Top of Rack 스위치

- 계층 2: 소프트웨어 정의 네트워크

- 계층 3: 호스트 및 VM 운영 체제 방화벽

규정 준수

Azure Stack Hub는 타사 독립 감사 회사의 공식 기능 평가를 거쳤습니다. 따라서 Azure Stack Hub 인프라가 몇 가지 주요 규정 준수 표준의 적용 가능한 컨트롤을 충족하는 방법에 대한 설명서를 사용할 수 있습니다. 표준에는 여러 담당자 관련 및 프로세스 관련 컨트롤이 포함되어 있으므로 설명서는 Azure Stack Hub의 인증이 아닙니다. 대신 고객은 이 설명서를 사용하여 인증 프로세스를 바로 시작할 수 있습니다.

평가에는 다음 표준이 포함됩니다.

- PCI-DSS는 결제 카드 업계를 다룹니다.

- CSA 클라우드 제어 매트릭스 는 FedRAMP Moderate, ISO27001, HIPAA, HITRUST, ITAR, NIST SP800-53 등을 비롯한 여러 표준에서 포괄적인 매핑입니다.

- 정부 고객을 위한 FedRAMP High.

규정 준수 설명서는 Microsoft 서비스 신뢰 포털에서 찾을 수 있습니다. 규정 준수 가이드는 보호된 리소스이며 Azure 클라우드 서비스 자격 증명으로 로그인해야 합니다.

Azure Stack Hub에 대한 EU Schrems II 이니셔티브

Microsoft는 EU 기반 고객이 모든 데이터를 처리하고 EU에 저장할 수 있도록 하여 기존 데이터 스토리지 약정을 능가하겠다는 의사를 밝혔습니다. 더 이상 EU 외부에 데이터를 저장할 필요가 없습니다. 이 향상된 약정에는 Azure Stack Hub 고객이 포함됩니다. 자세한 내용은 유럽 통화 응답: EU에서 EU 데이터 저장 및 처리를 참조하세요.

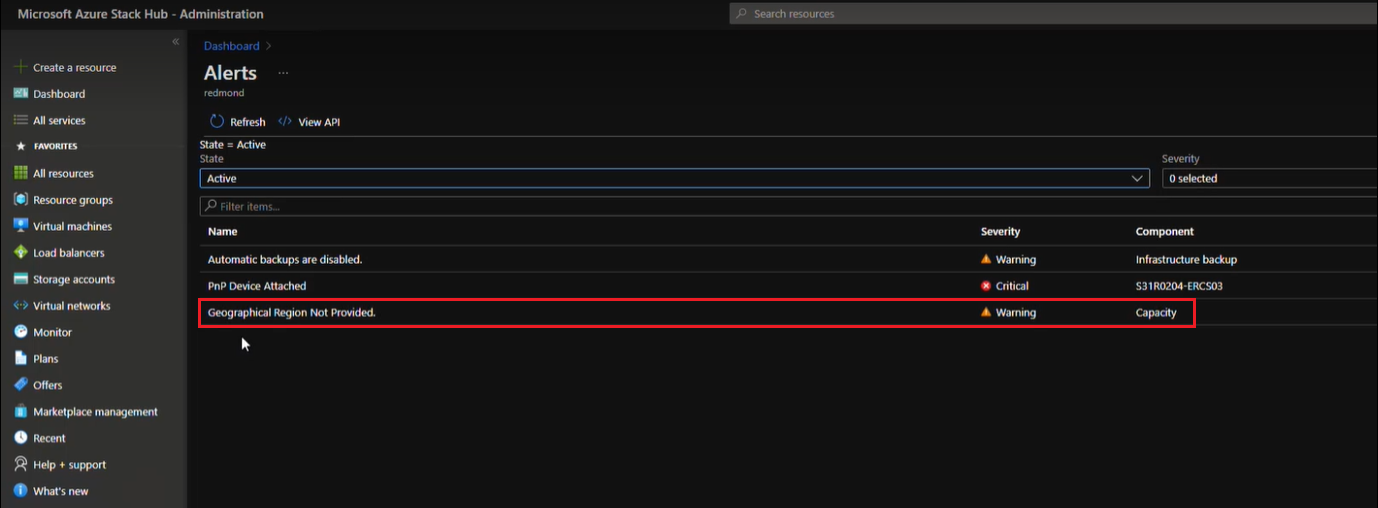

버전 2206부터 기존 Azure Stack Hub 배포에서 데이터 처리에 대한 지리적 기본 설정을 선택할 수 있습니다. 핫픽스를 다운로드하면 다음 경고가 표시됩니다.

참고

데이터 지리적 위치를 선택하려면 연결이 끊긴 환경도 필요할 수 있습니다. 운영자가 Microsoft에 진단 데이터를 제공하는 경우 데이터 보존 위치에 영향을 주는 일회성 설정입니다. 운영자가 Microsoft에 진단 데이터를 제공하지 않는 경우 이 설정에는 파급 효과가 없습니다.

데이터를 저장하고 처리하기 위한 지리적 기본 설정에 따라 두 가지 방법 중 하나로 기존 Azure Stack Hub 배포에 대해 이 경고를 resolve 수 있습니다.

EU 내에서 데이터를 저장하고 처리하도록 선택하는 경우 다음 PowerShell cmdlet을 실행하여 지리적 기본 설정을 지정합니다. 데이터의 상주 위치가 업데이트되고 모든 데이터가 EU에 저장되고 처리됩니다.

Set-DataResidencyLocation -EuropeEU 외부에서 데이터를 저장하고 처리하도록 선택하는 경우 다음 PowerShell cmdlet을 실행하여 지리적 기본 설정을 지정합니다. 데이터의 거주 위치가 업데이트되고 모든 데이터가 EU 외부에서 처리됩니다.

Set-DataResidencyLocation -Europe:$false

이 경고를 resolve 후 관리 포털 속성 창 지리적 지역 기본 설정을 확인할 수 있습니다.

새 Azure Stack Hub 배포는 설정 및 배포 중에 지리적 지역을 설정할 수 있습니다.

다음 단계

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기