위험 기반 액세스 정책

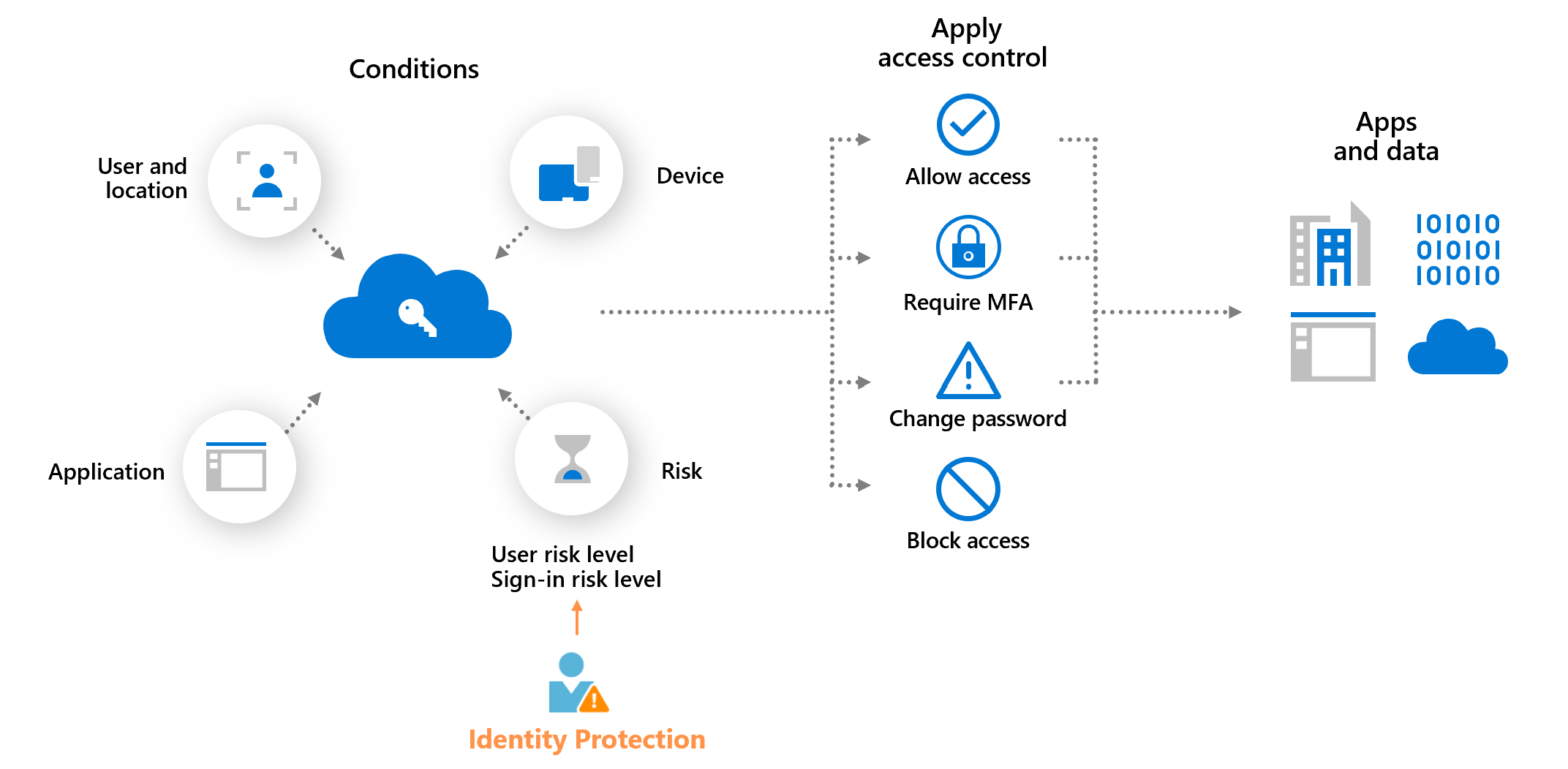

로그인 또는 사용자가 위험에 처한 것으로 감지되면 액세스 제어 정책을 적용하여 조직을 보호할 수 있습니다. 이러한 정책을 위험 기반 정책이라고 합니다.

Microsoft Entra 조건부 액세스는 로그인 위험 및 사용자 위험이라는 두 가지 위험 조건을 제공합니다. 조직은 이러한 두 가지 위험 조건을 구성하고 액세스 제어 방법을 선택하여 위험 기반 조건부 액세스 정책을 만들 수 있습니다. 각 로그인 중에 Microsoft Entra ID Protection은 검색된 위험 수준을 조건부 액세스로 보내고 정책 조건이 충족되면 위험 기반 정책이 적용됩니다.

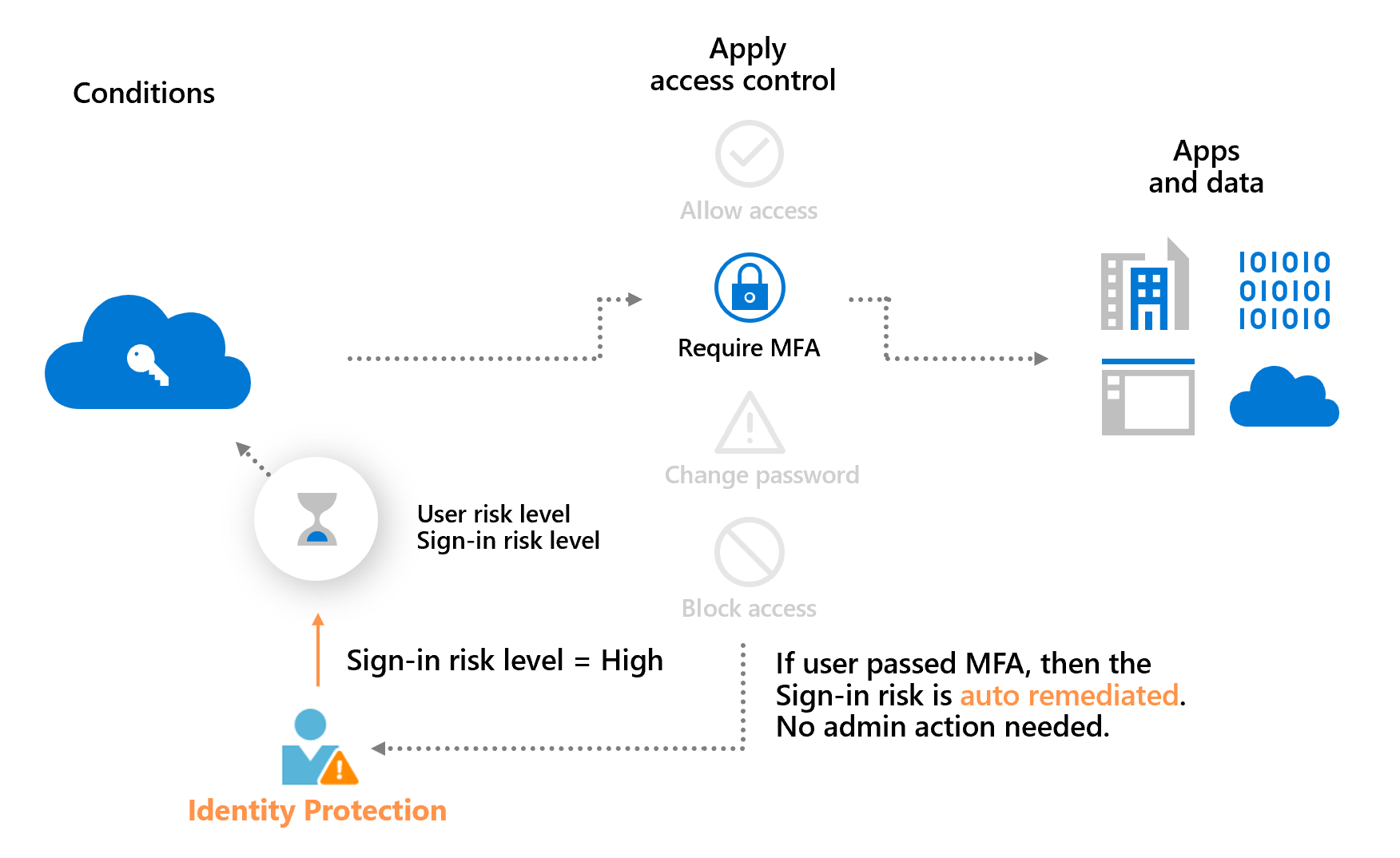

예를 들어 조직에 로그인 위험 수준이 중간 또는 높은 경우 다단계 인증이 필요한 로그인 위험 정책이 있는 경우 로그인 위험이 중간 또는 높으면 사용자가 다단계 인증을 완료해야 합니다.

이전 예제에서는 위험 기반 정책의 기본 이점인 자동 위험 수정도 보여 줍니다. 사용자가 보안 암호 변경과 같은 필수 액세스 제어를 성공적으로 완료하면 위험이 수정됩니다. 해당 로그인 세션 및 사용자 계정은 위험하지 않으며 관리자의 조치가 필요하지 않습니다.

사용자가 이 프로세스를 사용하여 자체 수정할 수 있도록 하면 보안 손상으로부터 조직을 보호하면서 관리자에 대한 위험 조사 및 수정 부담을 크게 줄일 수 있습니다. 위험 수정에 대한 자세한 내용은 위험 수정 및 사용자 차단 해제 문서에서 찾을 수 있습니다.

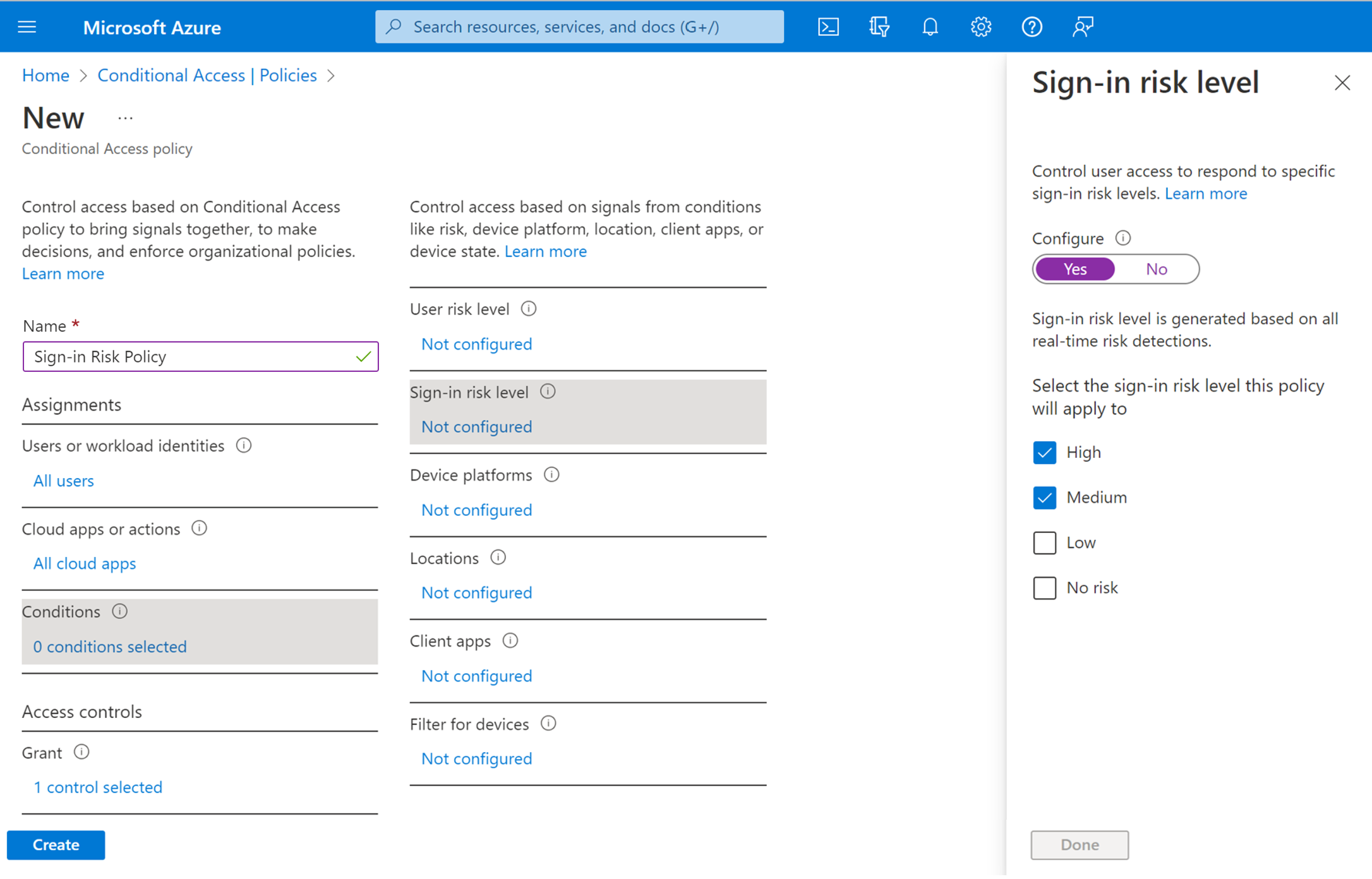

로그인 위험 기반 조건부 액세스 정책

각 로그인 중에 ID 보호는 수백 개의 신호를 실시간으로 분석하고 지정된 인증 요청이 승인되지 않을 확률을 나타내는 로그인 위험 수준을 계산합니다. 그런 다음, 이 위험 수준은 조직의 구성된 정책이 평가되는 조건부 액세스로 전송됩니다. 관리자는 로그인 위험 기반 조건부 액세스 정책을 구성하여 로그인 위험에 따라 다음과 같은 요구 사항을 비롯한 액세스 제어를 적용할 수 있습니다.

- 액세스 차단

- 액세스 허용

- 다단계 인증 필요

로그인 시 위험이 감지되면 사용자는 다단계 인증과 같은 필수 액세스 제어를 수행하여 위험한 로그인 이벤트를 자체 수정하고 닫음으로써 관리자에 대한 불필요한 노이즈를 방지할 수 있습니다.

참고 항목

로그인 위험 정책을 트리거하기 전에 사용자는 Microsoft Entra 다단계 인증에 등록되어야 합니다.

사용자 위험 기반 조건부 액세스 정책

ID 보호는 사용자 계정에 대한 신호를 분석하고 사용자가 손상될 확률에 따라 위험 점수를 계산합니다. 사용자에게 위험한 로그인 동작이 있거나 자격 증명이 누출된 경우 ID 보호는 이러한 신호를 사용하여 사용자 위험 수준을 계산합니다. 관리자는 사용자 위험 기반 조건부 액세스 정책을 구성하여 사용자 위험에 따라 다음과 같은 요구 사항을 비롯한 액세스 제어를 적용할 수 있습니다.

- 액세스 차단

- 액세스를 허용하지만 보안 암호 변경이 필요합니다.

보안 암호 변경은 사용자 위험을 수정하고 위험한 사용자 이벤트를 닫아 관리자에 대한 불필요한 노이즈를 방지합니다.

ID 보호 위험 정책을 조건부 액세스로 마이그레이션

ID 보호(이전의 ID 보호)에서 레거시 사용자 위험 정책 또는 로그인 위험 정책을 사용하도록 설정한 경우 조건부 액세스로 마이그레이션하도록 초대합니다.

Warning

Microsoft Entra ID Protection에 구성된 레거시 위험 정책은 2026년 10월 1일에 사용 중지됩니다.

조건부 액세스에서 위험 정책을 구성하면 다음과 같은 이점이 제공됩니다.

- 한 위치에서 액세스 정책을 관리합니다.

- 보고서 전용 모드 및 Graph API 지원.

- 매번 재인증이 필요하도록 매번 로그인 빈도를 적용합니다.

- 위험 조건을 위치와 같은 다른 조건과 결합하여 세분화된 액세스 제어

- 여러 사용자 그룹 또는 위험 수준을 대상으로 하는 여러 위험 기반 정책을 사용하여 보안이 강화되었습니다.

- 로그인 로그에 적용된 위험 기반 정책을 자세히 설명하는 진단 환경이 개선되었습니다.

- 백업 인증 시스템에서 지원됩니다.

Microsoft Entra 다단계 인증 등록 정책

ID 보호는 조직이 로그인 시 등록이 필요한 정책을 사용하여 Microsoft Entra 다단계 인증을 배포하는 데 도움이 될 수 있습니다. 이 정책을 사용하도록 설정하면 조직의 새 사용자가 첫날에 MFA에 등록할 수 있습니다. 다단계 인증은 ID 보호 내의 위험 이벤트에 대한 자체 수정 방법 중 하나입니다. 자체 수정을 통해 사용자는 헬프데스크 통화량을 줄이기 위해 스스로 조치를 취할 수 있습니다.

Microsoft Entra 다단계 인증에 대한 자세한 내용은 작동 방법: Microsoft Entra 다단계 인증 문서에서 확인할 수 있습니다.