이 문서에서는 Microsoft Exchange에 액세스하는 Outlook 데스크톱 클라이언트에 대한 다단계 인증을 구현하는 방법을 보여 줍니다. 사용자 사서함이 있는 Microsoft Exchange의 네 가지 가능성에 해당하는 네 가지 아키텍처가 있습니다.

참고 항목

다이어그램에서 검은색 파선은 로컬 Active Directory, Microsoft Entra 커넥트, Microsoft Entra ID, AD FS 및 웹 애플리케이션 프록시 구성 요소 간의 기본 상호 작용을 보여 줍니다. 하이브리드 ID 필수 포트 및 프로토콜에서 이러한 상호 작용에 대해 알아볼 수 있습니다.

아키텍처(Exchange Online)

이 문서에서 모든 다이어그램의 Visio 파일을 다운로드합니다.

이 시나리오에서 사용자는 최신 인증을 지원하는 Outlook 클라이언트 버전을 사용해야 합니다. 자세한 내용은 Office 2013, Office 2016, Office 2019 클라이언트 앱에 대한 최신 인증 작동 방식을 참조하세요. 이 아키텍처는 Windows용 Outlook과 Mac용 Outlook을 모두 다룹니다.

워크플로(Exchange Online)

- 사용자가 Outlook을 통해 Exchange Online에 액세스하려고 합니다.

- Exchange Online은 사서함에 액세스하기 위해 액세스 토큰을 검색하기 위한 Microsoft Entra 엔드포인트의 URL을 제공합니다.

- Outlook은 해당 URL을 사용하여 Microsoft Entra ID에 연결합니다.

- do기본 페더레이션되는 즉시 Microsoft Entra ID는 요청을 온-프레미스 AD FS로 리디렉션합니다.

- 사용자가 AD FS 로그인 페이지에서 자격 증명을 입력합니다.

- AD FS는 세션을 Microsoft Entra ID로 다시 리디렉션합니다.

- Microsoft Entra ID는 모바일 앱 및 데스크톱 클라이언트에 대한 다단계 인증 요구 사항이 있는 Azure 조건부 액세스 정책을 적용합니다. 해당 정책 설정에 대한 자세한 내용은 이 문서의 배포 섹션을 참조하세요.

- 조건부 액세스 정책은 Microsoft Entra 다단계 인증을 호출합니다. 사용자는 다단계 인증을 완료하라는 요청을 받습니다.

- 사용자가 다단계 인증을 완료합니다.

- Microsoft Entra ID는 액세스 및 새로 고침 토큰을 발급하고 클라이언트에 반환합니다.

- 클라이언트는 액세스 토큰을 사용하여 Exchange Online에 연결하고 콘텐츠를 검색합니다.

구성(Exchange Online)

레거시 인증(다이어그램의 빨간색 파선)을 통해 Exchange Online에 액세스하려는 시도를 차단하려면 Outlook 서비스에서 사용하는 프로토콜에 대한 레거시 인증을 사용하지 않도록 설정하는 인증 정책을 만들어야 합니다. 자동 검색, MAPI, 오프라인 주소록 및 EWS를 사용하지 않도록 설정해야 하는 특정 프로토콜입니다. 해당 구성은 다음과 같습니다.

AllowBasicAuthAutodiscover : False

AllowBasicAuthMapi : False

AllowBasicAuthOfflineAddressBook : False

AllowBasicAuthWebServices : False

AllowBasicAuthRpc : False

RPC(원격 프로시저 호출) 프로토콜은 Office 365에 대해 더 이상 지원되지 않으므로 마지막 매개 변수는 클라이언트에 영향을 주지 않습니다.

다음은 이 인증 정책을 만들기 위한 명령의 예입니다.

New-AuthenticationPolicy -Name BlockLegacyOutlookAuth -AllowBasicAuthRpc:$false -AllowBasicAuthMapi:$false -AllowBasicAuthAutodiscover:$false

-AllowBasicAuthWebServices:$false -AllowBasicAuthOfflineAddressBook:$false

참고

기본적으로 정책을 만든 후에는 IMAP, POP 및 ActiveSync와 같은 다른 모든 프로토콜을 위한 레거시 인증도 사용하지 않도록 설정됩니다. 이 동작을 변경하기 위해 다음과 같은 PowerShell 명령을 사용하여 프로토콜을 사용하도록 설정할 수 있습니다.

Set-AuthenticationPolicy -Identity BlockOutlook -AllowBasicAuthImap:$true

인증 정책을 만든 후 Set-User user01 -AuthenticationPolicy <name_of_policy> 명령을 사용하여 먼저 파일럿 사용자 그룹에 할당할 수 있습니다. 테스트 후 정책을 확장하여 모든 사용자를 포함하도록 할 수 있습니다. 조직 수준에서 정책을 적용하려면 Set-OrganizationConfig -DefaultAuthenticationPolicy <name_of_policy> 명령을 사용합니다. 이 구성에는 Exchange Online PowerShell을 사용해야 합니다.

아키텍처(Exchange Online, AD FS)

이 문서에서 모든 다이어그램의 Visio 파일을 다운로드합니다.

이 시나리오는 다단계 인증에 다른 트리거를 사용한다는 점을 제외하고 이전 시나리오와 동일합니다. 이전 시나리오에서는 인증에 로컬 AD FS를 사용했습니다. 그런 다음 성공적인 인증에 대한 정보를 조건부 액세스 정책이 다단계 인증을 적용하는 Microsoft Entra ID로 리디렉션했습니다. 이 시나리오에서는 조건부 액세스를 사용하여 다단계 인증을 적용하는 대신 AD FS 수준에서 액세스 제어 정책을 만들고 여기서 다단계 인증을 적용합니다. 나머지 아키텍처는 이전 시나리오와 동일합니다.

참고

이전 시나리오를 사용할 수 없는 경우에만 이 시나리오를 사용하는 것이 좋습니다.

이 시나리오에서 사용자는 최신 인증을 지원하는 Outlook 클라이언트 버전을 사용해야 합니다. 자세한 내용은 Office 2013, Office 2016, Office 2019 클라이언트 앱에 대한 최신 인증 작동 방식을 참조하세요. 이 아키텍처는 Windows용 Outlook과 Mac용 Outlook을 모두 다룹니다.

워크플로(Exchange Online, AD FS)

사용자가 Outlook을 통해 Exchange Online에 액세스하려고 합니다.

Exchange Online은 사서함에 액세스하기 위해 액세스 토큰을 검색하기 위한 Microsoft Entra 엔드포인트의 URL을 제공합니다.

Outlook은 해당 URL을 사용하여 Microsoft Entra ID에 연결합니다.

do기본 페더레이션되면 Microsoft Entra ID는 요청을 온-프레미스 AD FS로 리디렉션합니다.

사용자가 AD FS 로그인 페이지에서 자격 증명을 입력합니다.

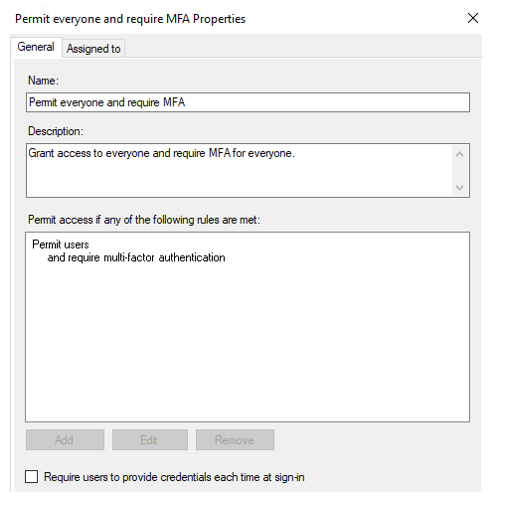

AF DS 액세스 제어 정책에 응답하여 AD FS는 Microsoft Entra 다단계 인증을 호출하여 인증을 완료합니다. AD FS 액세스 제어 정책 유형의 예제는 다음과 같습니다.

사용자는 다단계 인증을 완료하라는 요청을 받습니다.

사용자가 다단계 인증을 완료합니다.

AD FS는 세션을 Microsoft Entra ID로 다시 리디렉션합니다.

Microsoft Entra ID는 액세스 및 새로 고침 토큰을 발급하고 클라이언트에 반환합니다.

클라이언트는 액세스 토큰을 사용하여 Exchange Online에 연결하고 콘텐츠를 검색합니다.

구성(Exchange Online, AD FS)

참고

6단계에서 구현된 액세스 제어 정책은 신뢰 당사자 트러스트 수준에 적용되므로 AD FS를 통하는 모든 Office 365 서비스에 대한 모든 인증 요청에 영향을 줍니다. AD FS 인증 규칙을 사용하여 추가 필터링을 적용할 수 있습니다. 그러나 Microsoft 365 서비스를 위해 AD FS 액세스 제어 정책을 사용하는 대신 조건부 액세스 정책(이전 아키텍처에서 설명)을 사용하는 것이 좋습니다. 이전 시나리오가 더 일반적이며 이를 사용하면 더 나은 유연성을 얻을 수 있습니다.

레거시 인증(다이어그램의 빨간색 파선)을 통해 Exchange Online에 액세스하려는 시도를 차단하려면 Outlook 서비스에서 사용하는 프로토콜에 대한 레거시 인증을 사용하지 않도록 설정하는 인증 정책을 만들어야 합니다. 자동 검색, MAPI, 오프라인 주소록 및 EWS를 사용하지 않도록 설정해야 하는 특정 프로토콜입니다. 해당 구성은 다음과 같습니다.

AllowBasicAuthAutodiscover : False

AllowBasicAuthMapi : False

AllowBasicAuthOfflineAddressBook : False

AllowBasicAuthWebServices : False

AllowBasicAuthRpc : False

RPC 프로토콜은 Office 365에 대해 더 이상 지원되지 않으므로 마지막 매개 변수는 클라이언트에 영향을 주지 않습니다.

다음은 이 인증 정책을 만들기 위한 명령의 예입니다.

New-AuthenticationPolicy -Name BlockLegacyOutlookAuth -AllowBasicAuthRpc:$false -AllowBasicAuthMapi:$false -AllowBasicAuthAutodiscover:$false

-AllowBasicAuthWebServices:$false -AllowBasicAuthOfflineAddressBook:$false

아키텍처(Exchange 온-프레미스)

이 문서에서 모든 다이어그램의 Visio 파일을 다운로드합니다.

이 아키텍처는 Windows용 Outlook과 Mac용 Outlook을 모두 다룹니다.

워크플로(Exchange 온-프레미스)

- Exchange Server에 사서함이 있는 사용자가 Outlook 클라이언트를 시작합니다. Outlook 클라이언트는 Exchange Server에 연결하고 최신 인증 기능을 갖도록 지정합니다.

- Exchange Server는 Microsoft Entra ID에서 토큰을 가져오도록 요청하는 응답을 클라이언트에 보냅니다.

- Outlook 클라이언트는 Exchange Server에서 제공하는 Microsoft Entra URL에 연결합니다.

- Azure는 사용자의 도메인이 페더레이션되어 있음을 식별하므로 웹 애플리케이션 프록시를 통해 AD FS에 요청을 보냅니다.

- 사용자가 AD FS 로그인 페이지에서 자격 증명을 입력합니다.

- AD FS는 세션을 Microsoft Entra ID로 다시 리디렉션합니다.

- Microsoft Entra ID는 모바일 앱 및 데스크톱 클라이언트에 대한 다단계 인증 요구 사항이 있는 Azure 조건부 액세스 정책을 적용합니다. 해당 정책 설정에 대한 자세한 내용은 이 문서의 배포 섹션을 참조하세요.

- 조건부 액세스 정책은 Microsoft Entra 다단계 인증을 호출합니다. 사용자는 다단계 인증을 완료하라는 요청을 받습니다.

- 사용자가 다단계 인증을 완료합니다.

- Microsoft Entra ID는 액세스 및 새로 고침 토큰을 발급하고 클라이언트에 반환합니다.

- 사용자는 Exchange Server에 액세스 토큰을 제공하고 Exchange는 사서함에 대한 액세스 권한을 부여합니다.

구성(Exchange 온-프레미스)

레거시 인증(다이어그램의 빨간색 파선)을 통해 Exchange 온-프레미스에 액세스하려는 시도를 차단하려면 Outlook 서비스에서 사용하는 프로토콜에 대한 레거시 인증을 사용하지 않도록 설정하는 인증 정책을 만들어야 합니다. 자동 검색, MAPI, 오프라인 주소록, EWS 및 RPC를 사용하지 않도록 설정해야 하는 특정 프로토콜입니다. 해당 구성은 다음과 같습니다.

BlockLegacyAuthAutodiscover : True

BlockLegacyAuthMapi : True

BlockLegacyAuthOfflineAddressBook : True

BlockLegacyAuthRpc : True

BlockLegacyAuthWebServices : True

RPC 프로토콜은 최신 인증을 지원하지 않으므로 Microsoft Entra 다단계 인증을 지원하지 않습니다. Microsoft는 Windows 클라이언트의 Outlook용 MAPI 프로토콜을 권장합니다.

다음은 이 인증 정책을 만들기 위한 명령의 예입니다.

New-AuthenticationPolicy -Name BlockLegacyOutlookAuth -BlockLegacyAuthAutodiscover -BlockLegacyAuthMapi -BlockLegacyAuthOfflineAddressBook -BlockLegacyAuthRpc

인증 정책을 만든 후 Set-User user01 -AuthenticationPolicy <name_of_policy> 명령을 사용하여 먼저 파일럿 사용자 그룹에 할당할 수 있습니다. 테스트 후 정책을 확장하여 모든 사용자를 포함할 수 있습니다. 조직 수준에서 정책을 적용하려면 Set-OrganizationConfig -DefaultAuthenticationPolicy <name_of_policy> 명령을 사용합니다. 이 구성에 Exchange 온-프레미스 PowerShell을 사용해야 합니다.

아키텍처(Exchange 온-프레미스, AD FS)

이 문서에서 모든 다이어그램의 Visio 파일을 다운로드합니다.

이 시나리오는 이전 시나리오와 비슷합니다. 그러나 이 시나리오에서는 AD FS에 의해 다단계 인증이 트리거됩니다. 이 아키텍처는 Windows용 Outlook과 Mac용 Outlook을 모두 다룹니다.

참고

이전 시나리오를 사용할 수 없는 경우에만 이 시나리오를 사용하는 것이 좋습니다.

워크플로(Exchange 온-프레미스, AD FS)

사용자가 Outlook 클라이언트를 시작합니다. 클라이언트는 Exchange Server에 연결하고 최신 인증 기능을 갖도록 지정합니다.

Exchange Server는 Microsoft Entra ID에서 토큰을 가져오도록 요청하는 응답을 클라이언트에 보냅니다. Exchange Server는 클라이언트에 Microsoft Entra ID에 대한 URL을 제공합니다.

클라이언트는 URL을 사용하여 Microsoft Entra ID에 액세스합니다.

이 시나리오에서는 도메인이 페더레이션됩니다. Microsoft Entra ID는 웹 애플리케이션 프록시 통해 클라이언트를 AD FS로 리디렉션합니다.

사용자가 AD FS 로그인 페이지에서 자격 증명을 입력합니다.

AD FS는 다단계 인증을 트리거합니다. AD FS 액세스 제어 정책 유형의 예제는 다음과 같습니다.

사용자는 다단계 인증을 완료하라는 요청을 받습니다.

사용자가 다단계 인증을 완료합니다.

AD FS는 세션을 Microsoft Entra ID로 다시 리디렉션합니다.

Microsoft Entra ID는 사용자에게 액세스 및 새로 고침 토큰을 발급합니다.

클라이언트는 Exchange 온-프레미스 서버에 액세스 토큰을 제공합니다. Exchange는 사용자의 사서함에 대한 액세스 권한을 부여합니다.

구성(Exchange 온-프레미스, AD FS)

참고

6단계에서 구현된 액세스 제어 정책은 신뢰 당사자 트러스트 수준에 적용되므로 AD FS를 통하는 모든 Office 365 서비스에 대한 모든 인증 요청에 영향을 줍니다. AD FS 인증 규칙을 사용하여 추가 필터링을 적용할 수 있습니다. 그러나 Microsoft 365 서비스를 위해 AD FS 액세스 제어 정책을 사용하는 대신 조건부 액세스 정책(이전 아키텍처에서 설명)을 사용하는 것이 좋습니다. 이전 시나리오가 더 일반적이며 이를 사용하면 더 나은 유연성을 얻을 수 있습니다.

레거시 인증(다이어그램의 빨간색 파선)을 통해 Exchange 온-프레미스에 액세스하려는 시도를 차단하려면 Outlook 서비스에서 사용하는 프로토콜에 대한 레거시 인증을 사용하지 않도록 설정하는 인증 정책을 만들어야 합니다. 자동 검색, MAPI, 오프라인 주소록, EWS 및 RPC를 사용하지 않도록 설정해야 하는 특정 프로토콜입니다. 해당 구성은 다음과 같습니다.

BlockLegacyAuthAutodiscover : True

BlockLegacyAuthMapi : True

BlockLegacyAuthOfflineAddressBook : True

BlockLegacyAuthRpc : True

BlockLegacyAuthWebServices : True

RPC 프로토콜은 최신 인증을 지원하지 않으므로 Microsoft Entra 다단계 인증을 지원하지 않습니다. Microsoft는 Windows 클라이언트의 Outlook용 MAPI 프로토콜을 권장합니다.

다음은 이 인증 정책을 만들기 위한 명령의 예입니다.

New-AuthenticationPolicy -Name BlockLegacyOutlookAuth -BlockLegacyAuthAutodiscover -BlockLegacyAuthMapi -BlockLegacyAuthOfflineAddressBook -BlockLegacyAuthRpc

인증 정책을 만든 후 Set-User user01 -AuthenticationPolicy <name_of_policy> 명령을 사용하여 먼저 파일럿 사용자 그룹에 할당할 수 있습니다. 테스트 후 정책을 확장하여 모든 사용자를 포함할 수 있습니다. 조직 수준에서 정책을 적용하려면 Set-OrganizationConfig -DefaultAuthenticationPolicy <name_of_policy> 명령을 사용합니다. 이 구성에 Exchange 온-프레미스 PowerShell을 사용해야 합니다.

구성 요소

- Microsoft Entra ID입니다. Microsoft Entra ID는 Microsoft 클라우드 기반 ID 및 액세스 관리 서비스입니다. 기본적으로 EvoSTS(Microsoft Entra ID에서 사용하는 보안 토큰 서비스)를 기반으로 하는 최신 인증을 제공합니다. Exchange Server 온-프레미스에 대한 인증 서버로 사용됩니다.

- Microsoft Entra 다단계 인증. 다단계 인증은 로그인 프로세스 중에 휴대폰의 코드 또는 지문 스캔과 같은 다른 형태의 식별을 요청하는 프로세스입니다.

- Microsoft Entra 조건부 액세스. 조건부 액세스는 Microsoft Entra ID가 다단계 인증과 같은 조직 정책을 적용하는 데 사용하는 기능입니다.

- AD FS. AD FS를 사용하면 향상된 보안을 통해 보안 및 엔터프라이즈 경계 간에 디지털 ID 및 자격 권한을 공유하여 페더레이션 ID 및 액세스 관리를 수행할 수 있습니다. 이러한 아키텍처에서는 페더레이션 ID가 있는 사용자의 로그인을 용이하게 하는 데 사용됩니다.

- 웹 애플리케이션 프록시. 웹 애플리케이션 프록시는 AD FS를 사용하여 웹 애플리케이션에 대한 액세스를 미리 인증합니다. AD FS 프록시의 기능도 합니다.

- Microsoft Intune Intune은 클라우드 기반 통합 엔드포인트 관리로, Windows, Android, Mac, iOS 및 Linux 운영 체제에서 엔드포인트를 관리합니다.

- Exchange Server. Exchange Server는 온-프레미스에서 사용자 사서함을 호스트합니다. 이러한 아키텍처에서는 Microsoft Entra ID로 사용자에게 발급된 토큰을 사용하여 사서함에 대한 액세스 권한을 부여합니다.

- Active Directory 서비스. Active Directory 서비스는 디바이스 및 사용자를 포함하여 도메인의 멤버에 대한 정보를 저장합니다. 이러한 아키텍처에서 사용자 계정은 Active Directory 서비스에 속하며 Microsoft Entra ID와 동기화됩니다.

- 비즈니스용 Outlook Outlook은 최신 인증을 지원하는 클라이언트 애플리케이션입니다.

시나리오 정보

EMI(엔터프라이즈 메시징 인프라)는 조직의 핵심 서비스입니다. 더 오래되고 덜 안전한 인증 및 권한 부여 방법에서 최신 인증으로 전환하는 것은 원격 작업이 일반적인 세계에서 중요한 과제입니다. 메시징 서비스 액세스에 대한 다단계 인증 요구 사항을 구현하는 것은 이러한 문제를 해결하는 가장 효과적인 방법 중 하나입니다.

이 문서에서는 Microsoft Entra 다단계 인증을 사용하여 Outlook 데스크톱-클라이언트 액세스 시나리오에서 보안을 강화하기 위한 네 가지 아키텍처에 대해 설명합니다.

다음은 Microsoft Exchange의 네 가지 가능성에 따른 네 가지 아키텍처입니다.

네 가지 아키텍처는 모두 Windows용 Outlook과 Mac용 Outlook을 모두 다룹니다.

다른 하이브리드 메시징 시나리오에서 다단계 인증을 적용하는 방법에 대한 자세한 내용은 다음 문서를 참조하세요.

이 아티클에서는 IMAP 또는 POP와 같은 다른 프로토콜에 대해 설명하지 않습니다. 일반적으로 이 시나리오에서는 이러한 프로토콜을 사용하지 않습니다.

일반 사항

- 이러한 아키텍처는 페더레이션된 Microsoft Entra ID 모델을 사용합니다. 암호 해시 동기화 및 통과 인증 모델의 경우 논리와 흐름이 동일합니다. 유일한 차이점은 Microsoft Entra ID가 인증 요청을 AD FS(온-프레미스 Active Directory Federation Services)로 리디렉션하지 않는다는 사실과 관련이 있습니다.

- Exchange 온-프레미스는 최신 업데이트 및 사서함 역할이 있는 Exchange 2019를 의미합니다.

- 실제 환경에서는 서버가 하나만 있지 않을 것입니다. 고가용성을 위해 부하가 분산된 Exchange 서버 배열이 있습니다. 여기에 설명된 시나리오는 해당 구성에 적합합니다.

잠재적인 사용 사례

이 아키텍처는 다음 시나리오와 관련이 있습니다.

- EMI 보안을 강화합니다.

- 제로 트러스트 보안 전략을 채택합니다.

- Exchange Online으로 전환하거나 이를 함께 사용하는 동안 온-프레미스 메시징 서비스에 대한 높은 수준의 표준 보호를 적용합니다.

- 금융 부문과 같이 폐쇄적이나 보안 수준이 높은 조직에서는 엄격한 보안 또는 규정 준수 요구 사항을 적용합니다.

고려 사항

이러한 고려 사항은 워크로드의 품질을 향상시키는 데 사용할 수 있는 일단의 지침 원칙인 Azure Well-Architected Framework의 핵심 요소를 구현합니다. 자세한 내용은 Microsoft Azure Well-Architected Framework를 참조하세요.

안정성

안정성은 애플리케이션이 고객에 대한 약정을 충족할 수 있도록 보장합니다. 자세한 내용은 안정성 핵심 요소 개요를 참조하세요.

가용성

전체 가용성은 관련된 구성 요소의 가용성에 따라 달라집니다. 가용성에 대한 내용은 다음 리소스를 참조하세요.

온-프레미스 솔루션 구성 요소의 가용성은 구현된 디자인, 하드웨어 가용성 및 내부 작업과 유지 관리 루틴에 따라 달라집니다. 이 구성 요소 중 일부에 대한 가용성 정보는 다음 리소스를 참조하세요.

- Always On 가용성 그룹을 사용하여 AD FS 배포 설정

- Exchange Server에서 고가용성 및 사이트 복원력 배포

- Windows server에서 웹 애플리케이션 프록시

하이브리드 최신 인증을 사용하려면 네트워크의 모든 클라이언트가 Microsoft Entra ID에 액세스할 수 있는지 확인해야 합니다. 또한, Office 365 방화벽 포트 및 IP 범위 열기를 일관되게 유지 관리해야 합니다.

Exchange Server에 대한 프로토콜 및 포트 요구 사항은 온-프레미스 비즈니스용 Skype 및 Exchange 서버에서 사용하기 위한 하이브리드 최신 인증 개요의 “Exchange 클라이언트 및 프로토콜 요구 사항”을 참조하세요.

Office 365 IP 범위 및 포트는 Office 365 URL 및 IP 주소 범위를 참조하세요.

하이브리드 최신 인증 및 모바일 디바이스에 대한 내용은 Office 365 IP 주소 및 URL 웹 서비스에 포함되지 않은 기타 엔드포인트의 AutoDetect 엔드포인트 내용을 참조하세요.

복원력

이 아키텍처에서 구성 요소의 복원력에 대한 내용은 다음 리소스를 참조하세요.

- Microsoft Entra ID의 경우: Microsoft Entra 가용성 발전

- AD FS를 사용하는 시나리오의 경우: Azure Traffic Manager를 사용하여 Azure에서 고가용성 교차 지리적 AD FS 배포

- Exchange 온-프레미스 솔루션의 경우: Exchange 고가용성

보안

우수한 보안은 중요한 데이터 및 시스템에 대한 고의적인 공격과 악용을 방어합니다. 자세한 내용은 보안 요소의 개요를 참조하세요.

보안 및 하이브리드 최신 인증에 대한 자세한 내용은 심층 분석: 하이브리드 인증이 실제로 작동하는 방식을 참조하세요.

기존 강력한 경계 보호를 사용하는 폐쇄적 조직의 경우 Exchange 하이브리드 클래식 구성과 관련된 보안 문제가 있습니다. Exchange 하이브리드 최신 구성은 하이브리드 최신 인증을 지원하지 않습니다.

Microsoft Entra ID에 대한 자세한 내용은 Microsoft Entra 보안 작업 가이드를 참조 하세요.

AD FS 보안을 사용하는 시나리오에 대한 내용은 다음 문서를 참조하세요.

비용 최적화

비용 최적화는 불필요한 비용을 줄이고 운영 효율성을 높이는 방법을 찾는 것입니다. 자세한 내용은 비용 최적화 핵심 요소 개요를 참조하세요.

구현 비용은 Microsoft Entra ID 및 Microsoft 365 라이선스 비용에 따라 달라집니다. 총 비용에는 온-프레미스 구성 요소, IT 운영, 학습 및 교육, 프로젝트 구현을 위한 소프트웨어 및 하드웨어 비용도 포함됩니다.

이러한 솔루션에는 최소한 Microsoft Entra ID P1이 필요합니다. 가격 책정 세부 정보는 Microsoft Entra 가격 책정을 참조하세요.

AD FS 및 웹 애플리케이션 프록시에 대한 내용은 Windows Server 2022에 대한 가격 책정 및 라이선스를 참조하세요.

가격 책정에 대한 자세한 내용은 다음 리소스를 참조하세요.

성능 효율성

성능 효율성은 워크로드가 사용자의 요구 사항을 충족하기 위해 효율적인 방식으로 스케일 인되는 기능입니다. 자세한 내용은 성능 효율성 핵심 요소 개요를 참조하세요.

워크로드 성능은 관련된 구성 요소의 성능과 네트워크 성능에 따라 달라집니다. 자세한 내용은 기준 및 성능 기록을 사용하여 Office 365 성능 조정을 참조하세요.

AD FS 서비스를 포함하는 시나리오의 성능에 영향을 주는 온-프레미스 요인에 대한 내용은 다음 리소스를 참조하세요.

AD FS 확장성에 대한 자세한 내용은 AD FS 서버 용량 계획을 참조하세요.

Exchange Server 온-프레미스 스케일링 성능에 대한 내용은 Exchange 2019 기본 아키텍처를 참조하세요.

시나리오 배포

대략적인 단계는 다음과 같습니다.

- Exchange 하이브리드 구성을 수행하고 하이브리드 최신 인증을 사용하도록 설정하여 Outlook 데스크톱 액세스를 보호합니다.

- Microsoft Entra ID 수준에서 모든 레거시 인증 시도를 차단합니다. 인증 정책을 사용하여 메시징 서비스 수준에서 레거시 인증 시도를 차단합니다.

조건부 액세스 정책 설정

이 문서의 일부 아키텍처에 설명된 대로 다단계 인증을 적용하는 Microsoft Entra 조건부 액세스 정책을 설정하려면 다음을 수행합니다.

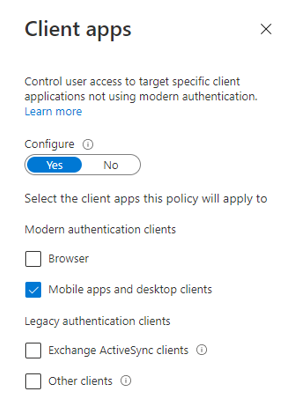

클라이언트 앱 창에서 모바일 앱 및 데스크톱 클라이언트를 선택합니다.

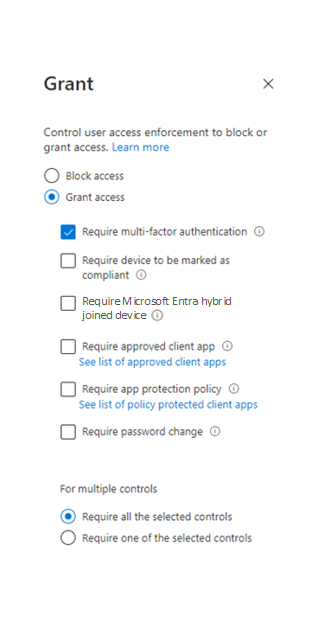

권한 부여 창에서 다단계 인증 요구 사항을 적용합니다.

참가자

Microsoft에서 이 문서를 유지 관리합니다. 원래 다음 기여자가 작성했습니다.

주요 작성자:

- Pavel Kondrashov | 클라우드 솔루션 설계자

- Ella Parkum | Principal Customer Solution Architect-Engineering

비공개 LinkedIn 프로필을 보려면 LinkedIn에 로그인합니다.

다음 단계

- Exchange 온-프레미스에 대한 하이브리드 최신 인증 발표

- 온-프레미스 Exchange 서버에서 사용하기 위한 하이브리드 최신 인증 개요 및 필수 조건

- 웹용 Outlook에서 AD FS 클레임 기반 인증 사용

- 하이브리드 최신 인증을 사용 하도록 Exchange Server 온-프레미스를 구성하는 방법

- Exchange 2019 기본 아키텍처

- Azure Traffic Manager를 사용하여 Azure에서 고가용성 교차 지리적 AD FS 배포

- iOS 및 Android용 Outlook에서 하이브리드 최신 인증 사용

- Exchange Online에서 최신 인증을 사용한 계정 설정