Azure Automation에서 확장 기반 Windows 또는 Linux 사용자 Hybrid Runbook Worker 배포

확장 기반 온보딩은 사용자 Hybrid Runbook Worker에만 적용됩니다. 이 문서에서는 Windows 또는 Linux 머신에 사용자 Hybrid Runbook Worker를 배포하는 방법, 작업자를 제거하는 방법 및 Hybrid Runbook Worker 그룹을 제거하는 방법을 설명합니다.

시스템 Hybrid Runbook Worker 온보딩에 대한 내용은 Automation에서 에이전트 기반의 Windows Hybrid Runbook Worker 배포 또는 Automation에 에이전트 기반 Linux Hybrid Runbook Worker 배포를 참조하세요.

Azure Automation의 사용자 Hybrid Runbook Worker 기능을 사용하여 Azure Arc 지원 서버, Arc 지원 VMware vSphere 및 Arc 지원 SCVMM을 포함하여 Azure 또는 비 Azure 머신에서 직접 Runbook을 실행할 수 있습니다. 역할을 호스트하는 머신 또는 서버에서 해당 로컬 리소스를 관리할 수 있도록 해당 서버에 대해 또는 환경의 리소스에 대해 Runbook을 직접 실행할 수 있습니다. Azure Automation은 Runbook을 저장, 관리한 다음 선택한 하나 이상의 컴퓨터로 전달합니다. Runbook Worker를 성공적으로 배포한 후에는 Hybrid Runbook Worker에서 Runbook 실행을 검토하여 온-프레미스 데이터 센터 또는 다른 클라우드 환경의 프로세스를 자동화하도록 Runbook을 구성하는 방법을 알아봅니다.

참고 항목

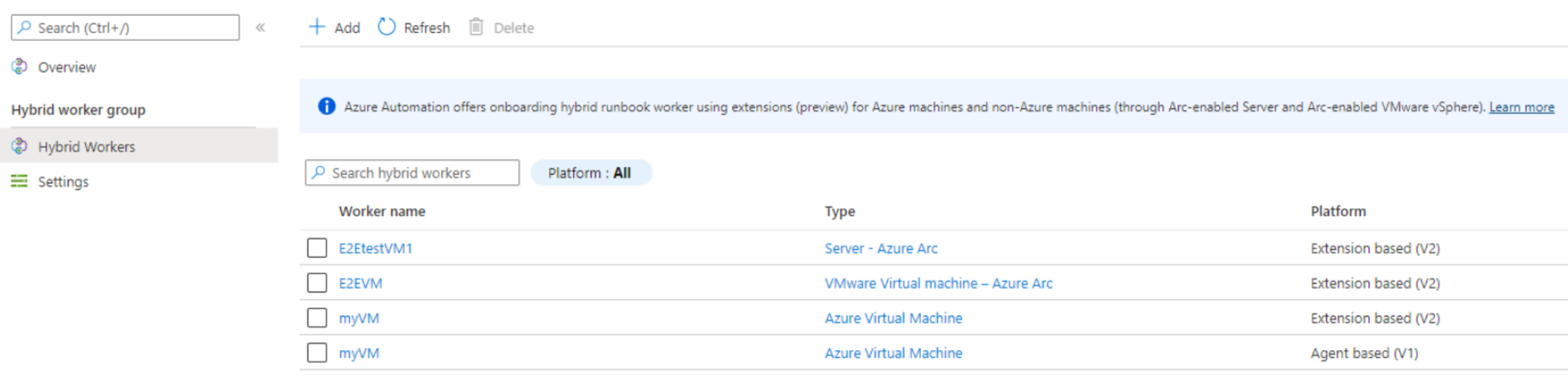

하이브리드 작업자는 에이전트 기반(V1) 및 확장 기반(V2)의 두 플랫폼과 공존할 수 있습니다. 이미 에이전트 기반(V1)을 실행 중인 Hybrid Worker에 확장 기반(V2)을 설치하면 그룹에 Hybrid Runbook Worker의 두 항목이 표시됩니다. 하나는 플랫폼 확장 기반(V2)이고, 다른 하나는 에이전트 기반(V1)입니다. 자세히 알아보기.

필수 조건

머신 최소 요구 사항

- 두 개의 코어

- 4GB의 RAM

- 비 Azure 머신에는 Azure Connected Machine 에이전트가 설치되어 있어야 합니다. 설치

AzureConnectedMachineAgent하려면 Arc 지원 서버용 Azure Portal에서 Azure로 하이브리드 머신 커넥트 참조하세요. Arc 지원 VMware VM에 대한 Arc 에이전트 설치를 참조하여 Arc 지원 VMware vSphere VM에 게스트 관리를 사용하도록 설정하고 Arc 지원 SCVMM용 Arc 에이전트를 설치하여 Arc 지원 SCVMM VM에 게스트 관리를 사용하도록 설정합니다. - 시스템 할당 관리 ID는 Azure 가상 머신, Arc 지원 서버, Arc 지원 VMware vSphere VM 또는 Arc 지원 SCVMM VM에서 사용하도록 설정해야 합니다. 시스템이 할당한 관리 ID를 사용하도록 설정하지 않으면 추가 프로세스에서 사용하도록 설정됩니다.

지원되는 운영 체제

| Windows(x64) | Linux(x64) |

|---|---|

| ● Windows Server 2022(Server Core 포함) ● Windows Server 2019(Server Core 포함) ● Windows Server 2016, 버전 1709 및 1803(Server Core 제외) ● Windows Server 2012, 2012 R2(Server Core 제외) ● Windows 10 Enterprise(다중 세션 포함) 및 Pro |

● Debian GNU/Linux 8, 9, 10 및 11 ● Ubuntu 18.04 LTS, 20.04 LTS 및 22.04 LTS ● SUSE Linux Enterprise Server 15.2 및 15.3 ● Red Hat Enterprise Linux Server 7, 8 및 9 ● CentOS Linux 7 및 8 ● SLES(SUSE Linux Enterprise Server) 15 ● Rocky Linux 9 ● Oracle Linux 7 및 8 Hybrid Worker 확장은 OS 공급업체의 지원 타임라인을 따릅니다. |

기타 요구 사항

| Windows(x64) | Linux(x64) |

|---|---|

| Windows PowerShell 5.1(WMF 5.1 다운로드). PowerShell Core가 지원되지 않습니다. | Linux 강화를 사용하도록 설정하면 안 됩니다. |

| .NET Framework 4.6.2 이상 |

Linux의 패키지 요구 사항

| 필수 패키지 | 설명 | 최소 버전 |

|---|---|---|

| Glibc | GNU C 라이브러리 | 2.5-12 |

| Openssl | OpenSSL 라이브러리 | 1.0(TLS 1.1 및 1.2 지원) |

| Curl | cURL 웹 클라이언트 | 7.15.5 |

| Python-ctypes | Python용 외래 함수 라이브러리 | Python 2.x 또는 Python 3.x 필요 |

| PAM | 플러그 가능 인증 모듈 |

| 선택적 패키지 | 설명 | 최소 버전 |

|---|---|---|

| PowerShell Core | PowerShell Runbook을 실행하려면 PowerShell Core를 설치해야 합니다. 지침은 Linux에 PowerShell Core 설치를 참조하세요. | 6.0.0 |

참고 항목

Hybrid Runbook Worker는 현재 VMSS(Virtual Machine Scale Sets)에 대해 지원되지 않습니다.

네트워크 요구 사항

프록시 서버 사용

Azure Automation과 확장 기반 Hybrid Runbook Worker를 실행하는 머신 간의 통신에 프록시 서버를 사용하는 경우 적절한 리소스에 액세스할 수 있는지 확인합니다. Hybrid Runbook Worker 및 Automation 서비스의 요청 제한 시간은 30초입니다. 3회 시도 후에는 요청이 실패합니다.

참고 항목

Azure VM 및 Arc 사용 서버의 경우 PowerShell cmdlet 또는 API를 사용하여 프록시 설정을 지정할 수 있습니다. 현재 Arc 사용 VMware vSphere VM에서는 이 기능이 지원되지 않습니다.

cmdlet을 사용하여 확장을 설치하려면 다음을 수행합니다.

아래 API 호출을 사용하여 자동화 계정 세부 정보를 가져옵니다.

GET https://westcentralus.management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Automation/automationAccounts/{automationAccountName}?api-version=2021-06-22API 호출은

AutomationHybridServiceUrl키를 사용하여 값을 제공합니다. 다음 단계에서 이 URL을 사용하여 VM에서 확장을 사용하도록 설정합니다.다음 PowerShell cmdlet(필수 모듈: Az.Compute)을 실행하여 VM에 Hybrid Worker 확장을 설치합니다. 위의 API 호출에서 제공하는

properties.automationHybridServiceUrl을 사용합니다.

프록시 서버 설정

$settings = @{

"AutomationAccountURL" = "<registrationurl>";

"ProxySettings" = @{

"ProxyServer" = "<ipaddress>:<port>";

"UserName"="test";

}

};

$protectedsettings = @{

"ProxyPassword" = "password";

};

Azure VMs

Set-AzVMExtension -ResourceGroupName <VMResourceGroupName> -Location <VMLocation> -VMName <VMName> -Name "HybridWorkerExtension" -Publisher "Microsoft.Azure.Automation.HybridWorker" -ExtensionType HybridWorkerForWindows -TypeHandlerVersion 1.1 -Settings $settings -EnableAutomaticUpgrade $true/$false

Azure Arc 사용 VM

New-AzConnectedMachineExtension -ResourceGroupName <VMResourceGroupName> -Location <VMLocation> -MachineName <VMName> -Name "HybridWorkerExtension" -Publisher "Microsoft.Azure.Automation.HybridWorker" -ExtensionType HybridWorkerForWindows -TypeHandlerVersion 1.1 -Setting $settings -NoWait -EnableAutomaticUpgrade

방화벽 사용

방화벽을 사용하여 인터넷 액세스를 제한하는 경우 액세스를 허용하도록 방화벽을 구성해야 합니다. Azure Automation과 커뮤니케이션하기 위해 Hybrid Runbook Worker 및 Automation State Configuration에는 다음 포트와 URL이 필요합니다.

| 속성 | 설명 |

|---|---|

| 포트 | 아웃바운드 인터넷 액세스에 사용되는 443 |

| 전역 URL | *.azure-automation.net |

| US Gov 버지니아의 전역 URL | *.azure-automation.us |

CPU 할당량 한도

확장 기반 Linux Hybrid Runbook Worker를 구성할 때 CPU 할당량 제한은 25%입니다. Windows Hybrid Runbook Worker에는 이러한 제한이 없습니다.

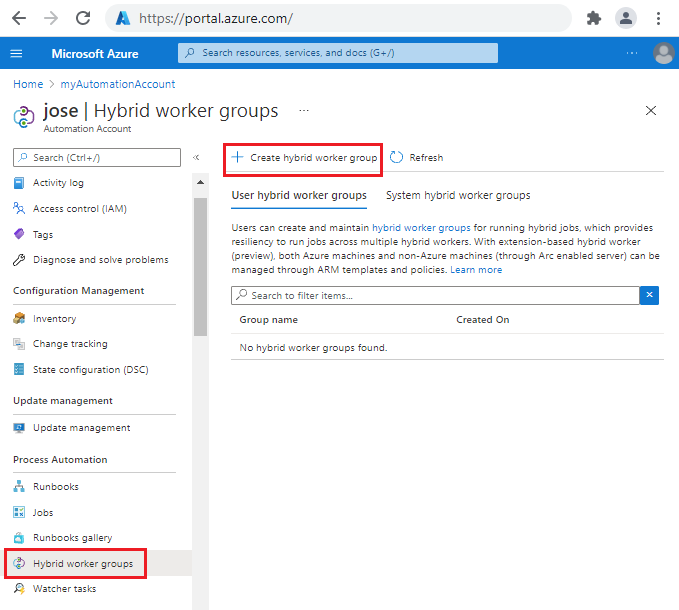

Hybrid Worker 그룹 만들기

Azure Portal에서 Hybrid Worker 그룹을 만들려면 다음 단계를 수행합니다.

Azure Portal에 로그인합니다.

Automation 계정으로 이동합니다.

프로세스 Automation에서 하이브리드 작업자 그룹을 선택합니다.

+ Hybrid Worker 그룹 만들기를 선택합니다.

기본 사항 탭에서 이름 텍스트 상자에 Hybrid Worker 그룹의 이름을 입력합니다.

Hybrid Worker 자격 증명 사용 옵션의 경우:

- 기본값을 선택하면 로컬 시스템 계정을 사용하여 하이브리드 확장이 설치됩니다.

- 사용자 지정을 선택하면 드롭다운 목록에서 자격 증명 자산을 선택합니다.

다음을 선택하여 하이브리드 작업자 탭으로 이동합니다. 이 하이브리드 작업자 그룹에 추가할 Azure 가상 머신, Azure Arc 지원 서버, Azure Arc 지원 VMware vSphere 및 Arc 지원 SCVMM을 선택할 수 있습니다. 머신을 선택하지 않으면 빈 Hybrid Worker 그룹이 만들어집니다. 나중에 머신을 추가할 수도 있습니다.

![[기본 사항] 탭에서 이름 및 자격 증명을 입력하는 것을 보여 주는 스크린샷](media/extension-based-hybrid-runbook-worker-install/basics-tab-portal.png)

머신 추가를 선택하여 머신을 Hybrid Worker로 추가 페이지로 이동합니다. 다른 Hybrid Worker 그룹에 속하지 않은 머신만 표시됩니다.

Hybrid Worker 그룹에 추가하려는 머신 옆에 있는 확인란을 선택합니다. 비 Azure 머신이 나열되지 않으면 Azure Arc Connected Machine 에이전트가 머신에 설치되어 있는지 확인합니다.

추가를 선택합니다.

다음을 선택하여 검토 + 만들기 탭으로 이동합니다.

만들기를 실행합니다.

Hybrid Worker 확장이 머신에 설치되고 Hybrid Worker가 Hybrid Worker 그룹에 등록됩니다. 그룹에 Hybrid Worker를 추가하는 작업은 즉시 수행되지만, 확장 설치는 몇 분 정도 걸릴 수 있습니다. 새로 고침을 선택하여 새 그룹을 표시합니다. 그룹 이름을 선택하여 Hybrid Worker 세부 정보를 확인합니다.

참고 항목

선택한 머신이 이미 다른 Hybrid Worker 그룹 소속인 경우 Hybrid Worker 그룹에 추가되지 않습니다.

Hybrid Worker 그룹에 머신 추가

기존 Hybrid Worker 그룹에 머신을 추가할 수도 있습니다.

프로세스 자동화에서 Hybrid Worker 그룹을 선택한 다음, 기존 Hybrid Worker 그룹을 선택하여 Hybrid Worker 그룹 페이지로 이동합니다.

Hybrid Worker 그룹에서 Hybrid Worker를 선택합니다.

\+ 추가를 선택하여 하이브리드 작업자로 시스템 추가 페이지로 이동합니다. 다른 Hybrid Worker 그룹에 속하지 않은 머신만 표시됩니다.

![기존 그룹에 머신을 추가하는 [추가] 단추를 보여 주는 스크린샷](media/extension-based-hybrid-runbook-worker-install/hybrid-worker-group-add-machine.png)

Hybrid Worker 그룹에 추가하려는 머신 옆에 있는 확인란을 선택합니다.

비 Azure 머신이 나열되지 않으면 Azure Arc Connected Machine 에이전트가 머신에 설치되어 있는지 확인합니다. Azure Portal에서 Arc 지원 서버에 대한 커넥트 하이브리드 머신을 Azure에 설치하려면

AzureConnectedMachineAgentArc 지원 VM에 대한 Arc 에이전트 설치를 참조하여 Arc 지원 VMware vSphere에 게스트 관리를 사용하도록 설정하고 Arc 지원 SCVMM용 Arc 에이전트를 설치하여 Arc 지원 SCVMM VM에 게스트 관리를 사용하도록 설정합니다.추가를 선택하여 그룹에 머신을 추가합니다.

추가한 후에는 컴퓨터 유형을 Azure 가상 머신, Machine – Azure Arc, Machine – Azure Arc(VMware) 또는 Machine – Azure Arc SCVMM으로 볼 수 있습니다. 플랫폼 필드에는 작업자가 에이전트 기반(V1) 또는 확장 기반(V2)으로 표시됩니다.

기존 Agent 기반에서 Extension 기반 Hybrid Worker로 마이그레이션

확장 기반 Hybrid Worker의 이점을 활용하려면 모든 기존 에이전트 기반 사용자 Hybrid Worker를 확장 기반 Worker로 마이그레이션해야 합니다. 하이브리드 작업자 머신은 에이전트 기반(V1) 및 확장 기반(V2) 플랫폼 모두에서 공존할 수 있습니다. 확장 기반 설치는 에이전트 기반 Worker의 설치 또는 관리에 영향을 미치지 않습니다.

기존 에이전트 기반 Hybrid Worker에 Hybrid Worker 확장을 설치하려면 다음 단계를 따릅니다.

- 프로세스 자동화에서 Hybrid Worker 그룹을 선택한 다음, 기존 Hybrid Worker 그룹을 선택하여 Hybrid Worker 그룹 페이지로 이동합니다.

- Hybrid Worker 그룹에서 Hybrid Worker>+ 추가를 선택하여 Hybrid Worker로 머신 추가 페이지로 이동합니다.

- 기존 에이전트 기반(V1) Hybrid Worker 옆의 확인란을 선택합니다.

- 추가를 선택하여 머신을 그룹에 추가합니다.

플랫폼 열에는 에이전트 기반(V1) 및 확장 기반(V2)과 동일한 Hybrid Worker가 표시됩니다. 확장 기반 Hybrid Worker 환경과 사용에 확신이 있으면 에이전트 기반 Worker를 제거할 수 있습니다.

여러 에이전트 기반 Hybrid Worker의 대규모 마이그레이션의 경우 Bicep, ARM 템플릿, PowerShell cmdlet, REST API 및 Azure CLI와 같은 다른 채널을 사용할 수도 있습니다.

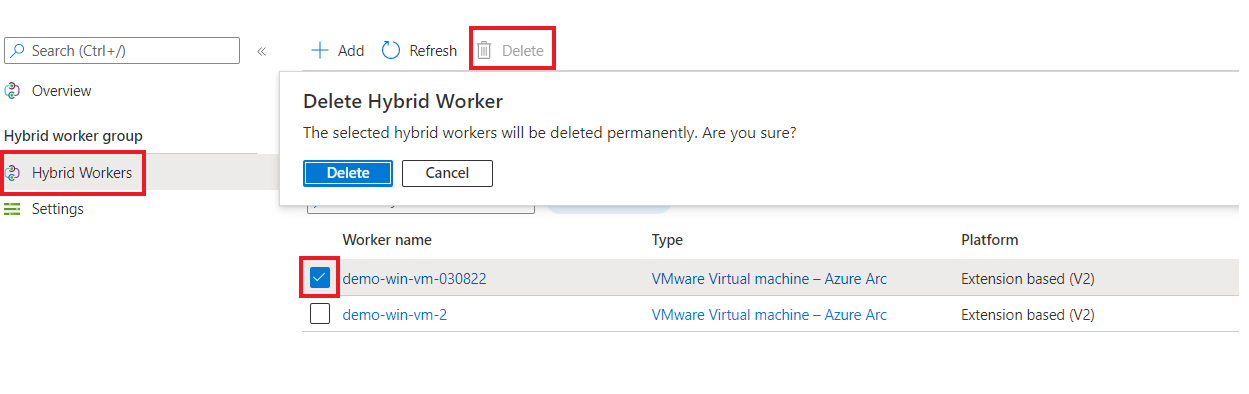

Hybrid Runbook Worker 삭제

포털에서 Hybrid Runbook Worker를 삭제할 수 있습니다.

프로세스 자동화에서 Hybrid Worker 그룹을 선택한 다음, Hybrid Worker 그룹을 선택하여 Hybrid Worker 그룹 페이지로 이동합니다.

Hybrid Worker 그룹에서 Hybrid Worker를 선택합니다.

Hybrid Worker 그룹에서 삭제하려는 머신 옆에 있는 확인란을 선택합니다.

삭제를 선택합니다.

선택한 Hybrid Worker가 영구적으로 삭제된다는 경고가 하이브리드 Hybrid Worker 대화 상자에 표시됩니다. 삭제를 선택합니다. 이 작업은 포털에서 확장 기반(V2) 작업자에 대한 확장을 삭제하거나 에이전트 기반(V1) 항목을 제거합니다. 그러나 부실 Hybrid Worker는 VM에 남깁니다. 에이전트를 수동으로 제거하려면 에이전트 제거를 참조하세요.

참고 항목

- 하이브리드 작업자는 에이전트 기반(V1) 및 확장 기반(V2)의 두 플랫폼과 공존할 수 있습니다. 이미 에이전트 기반(V1)을 실행 중인 Hybrid Worker에 확장 기반(V2)을 설치하면 그룹에 Hybrid Runbook Worker의 두 항목이 표시됩니다. 하나는 플랫폼 확장 기반(V2)이고, 다른 하나는 에이전트 기반(V1)입니다.

- Automation 계정에서 Private Link 사용하지 않도록 설정하면 Hybrid Runbook 작업자를 제거하는 데 최대 60분이 걸릴 수 있습니다.

Hybrid Runbook Worker 그룹 삭제

포털에서 빈 Hybrid Runbook Worker 그룹을 삭제할 수 있습니다.

프로세스 자동화에서 Hybrid Worker 그룹을 선택한 다음, Hybrid Worker 그룹을 선택하여 Hybrid Worker 그룹 페이지로 이동합니다.

삭제를 선택합니다.

Hybrid Worker 그룹에서 Hybrid Worker로 정의된 모든 머신을 제거하라는 경고 메시지가 나타납니다. 이미 그룹에 작업자가 추가된 경우 먼저 그룹에서 작업자를 삭제해야 합니다.

예를 선택합니다.

Hybrid Worker 그룹이 삭제됩니다.

확장의 자동 업그레이드

Hybrid Worker 확장은 기본적으로 부 버전의 자동 업그레이드를 지원합니다. 수동 오버헤드 없이 보안 또는 기능 업데이트를 활용하려면 자동 업그레이드를 사용하도록 설정하는 것이 좋습니다. 그러나 확장이 자동으로 업그레이드되지 않도록 하려면(예: 엄격한 변경 창이 있고 특정 시간에만 업데이트할 수 있는 경우) enableAutomaticUpgradeARM, Bicep 템플릿, PowerShell cmdlet의 속성을 false로 설정하여 이 기능을 옵트아웃할 수 있습니다. 자동 업그레이드를 다시 사용하도록 설정하려는 경우 동일한 속성을 true로 설정합니다.

$extensionType = "HybridWorkerForLinux/HybridWorkerForWindows"

$extensionName = "HybridWorkerExtension"

$publisher = "Microsoft.Azure.Automation.HybridWorker"

Set-AzVMExtension -ResourceGroupName <RGName> -Location <Location> -VMName <vmName> -Name $extensionName -Publisher $publisher -ExtensionType $extensionType -TypeHandlerVersion 1.1 -Settings $settings -EnableAutomaticUpgrade $true/$false

주 버전 업그레이드는 수동으로 관리해야 합니다. 최신 TypeHandlerVersion을 사용하여 아래 cmdlet을 실행합니다.

참고 항목

공개 미리 보기 중에 Hybrid Worker 확장을 설치한 경우 최신 주 버전으로 업그레이드해야 합니다.

Azure VMs

Set-AzVMExtension -ResourceGroupName <VMResourceGroupName> -Location <VMLocation> -VMName <VMName> -Name "HybridWorkerExtension" -Publisher "Microsoft.Azure.Automation.HybridWorker" -ExtensionType HybridWorkerForWindows -TypeHandlerVersion 1.1 -Settings $settings -EnableAutomaticUpgrade $true/$false

Azure Arc 사용 VM

New-AzConnectedMachineExtension -ResourceGroupName <VMResourceGroupName> -Location <VMLocation> -MachineName <VMName> -Name "HybridWorkerExtension" -Publisher "Microsoft.Azure.Automation.HybridWorker" -ExtensionType HybridWorkerForWindows -TypeHandlerVersion 1.1 -Setting $settings -NoWait -EnableAutomaticUpgrade

Bicep 및 ARM 템플릿, REST API, Azure CLI 및 PowerShell을 사용하여 Hybrid Worker 확장 관리

Bicep 템플릿을 사용하여 새 Hybrid Worker 그룹을 만들고, 새 Azure Windows VM을 만들고, 기존 Hybrid Worker 그룹에 추가할 수 있습니다. Bicep에 대해 자세히 알아봅니다.

예를 들어 설명한 아래 단계에 따라 수행합니다.

- 하이브리드 작업자 그룹을 만듭니다.

- Azure VM 또는 Arc 지원 서버를 만듭니다. 또는 기존 Azure VM 또는 Arc 지원 서버를 사용할 수도 있습니다.

- Azure VM 또는 Arc 지원 서버를 위에서 만든 Hybrid Worker 그룹에 연결합니다.

- 새 GUID를 생성하고 Hybrid Worker의 이름으로 전달합니다.

- VM의 시스템이 할당한 관리 ID를 사용하도록 설정합니다.

- VM에 Hybrid Worker 확장을 설치합니다.

- 확장이 VM에 성공적으로 설치되었는지 확인하려면 Azure Portal에서 VM >확장 탭으로 이동하여 VM 에 설치된 Hybrid Worker 확장의 상태를 확인합니다.

param automationAccount string

param automationAccountLocation string

param workerGroupName string

@description('Name of the virtual machine.')

param virtualMachineName string

@description('Username for the Virtual Machine.')

param adminUsername string

@description('Password for the Virtual Machine.')

@minLength(12)

@secure()

param adminPassword string

@description('Location for the VM.')

param vmLocation string = 'North Central US'

@description('Size of the virtual machine.')

param vmSize string = 'Standard_DS1_v2'

@description('The Windows version for the VM. This will pick a fully patched image of this given Windows version.')

@allowed([

'2008-R2-SP1'

'2012-Datacenter'

'2012-R2-Datacenter'

'2016-Nano-Server'

'2016-Datacenter-with-Containers'

'2016-Datacenter'

'2019-Datacenter'

'2019-Datacenter-Core'

'2019-Datacenter-Core-smalldisk'

'2019-Datacenter-Core-with-Containers'

'2019-Datacenter-Core-with-Containers-smalldisk'

'2019-Datacenter-smalldisk'

'2019-Datacenter-with-Containers'

'2019-Datacenter-with-Containers-smalldisk'

])

param osVersion string = '2019-Datacenter'

@description('DNS name for the public IP')

param dnsNameForPublicIP string

var nicName_var = 'myVMNict'

var addressPrefix = '10.0.0.0/16'

var subnetName = 'Subnet'

var subnetPrefix = '10.0.0.0/24'

var subnetRef = resourceId('Microsoft.Network/virtualNetworks/subnets', virtualNetworkName_var, subnetName)

var vmName_var = virtualMachineName

var virtualNetworkName_var = 'MyVNETt'

var publicIPAddressName_var = 'myPublicIPt'

var networkSecurityGroupName_var = 'default-NSGt'

var UniqueStringBasedOnTimeStamp = uniqueString(resourceGroup().id)

resource publicIPAddressName 'Microsoft.Network/publicIPAddresses@2020-08-01' = {

name: publicIPAddressName_var

location: vmLocation

properties: {

publicIPAllocationMethod: 'Dynamic'

dnsSettings: {

domainNameLabel: dnsNameForPublicIP

}

}

}

resource networkSecurityGroupName 'Microsoft.Network/networkSecurityGroups@2020-08-01' = {

name: networkSecurityGroupName_var

location: vmLocation

properties: {

securityRules: [

{

name: 'default-allow-3389'

properties: {

priority: 1000

access: 'Allow'

direction: 'Inbound'

destinationPortRange: '3389'

protocol: 'Tcp'

sourceAddressPrefix: '*'

sourcePortRange: '*'

destinationAddressPrefix: '*'

}

}

]

}

}

resource virtualNetworkName 'Microsoft.Network/virtualNetworks@2020-08-01' = {

name: virtualNetworkName_var

location: vmLocation

properties: {

addressSpace: {

addressPrefixes: [

addressPrefix

]

}

subnets: [

{

name: subnetName

properties: {

addressPrefix: subnetPrefix

networkSecurityGroup: {

id: networkSecurityGroupName.id

}

}

}

]

}

}

resource nicName 'Microsoft.Network/networkInterfaces@2020-08-01' = {

name: nicName_var

location: vmLocation

properties: {

ipConfigurations: [

{

name: 'ipconfig1'

properties: {

privateIPAllocationMethod: 'Dynamic'

publicIPAddress: {

id: publicIPAddressName.id

}

subnet: {

id: subnetRef

}

}

}

]

}

dependsOn: [

virtualNetworkName

]

}

resource vmName 'Microsoft.Compute/virtualMachines@2020-12-01' = {

name: vmName_var

location: vmLocation

identity: {

type: 'SystemAssigned'

}

properties: {

hardwareProfile: {

vmSize: vmSize

}

osProfile: {

computerName: vmName_var

adminUsername: adminUsername

adminPassword: adminPassword

}

storageProfile: {

imageReference: {

publisher: 'MicrosoftWindowsServer'

offer: 'WindowsServer'

sku: osVersion

version: 'latest'

}

osDisk: {

createOption: 'FromImage'

}

}

networkProfile: {

networkInterfaces: [

{

id: nicName.id

}

]

}

}

}

resource automationAccount_resource 'Microsoft.Automation/automationAccounts@2021-06-22' = {

name: automationAccount

location: automationAccountLocation

properties: {

sku: {

name: 'Basic'

}

}

}

resource automationAccount_workerGroupName 'Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups@2022-02-22' = {

parent: automationAccount_resource

name: workerGroupName

dependsOn: [

vmName

]

}

resource automationAccount_workerGroupName_testhw_UniqueStringBasedOnTimeStamp 'Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers@2021-06-22' = {

parent: automationAccount_workerGroupName

name: guid('testhw', UniqueStringBasedOnTimeStamp)

properties: {

vmResourceId: resourceId('Microsoft.Compute/virtualMachines', virtualMachineName)

}

dependsOn: [

vmName

]

}

resource virtualMachineName_HybridWorkerExtension 'Microsoft.Compute/virtualMachines/extensions@2022-03-01' = {

name: '${virtualMachineName}/HybridWorkerExtension'

location: vmLocation

properties: {

publisher: 'Microsoft.Azure.Automation.HybridWorker'

type: 'HybridWorkerForWindows'

typeHandlerVersion: '1.1'

autoUpgradeMinorVersion: true

enableAutomaticUpgrade: true

settings: {

AutomationAccountURL: automationAccount_resource.properties.automationHybridServiceUrl

}

}

dependsOn: [

vmName

]

}

output output1 string = automationAccount_resource.properties.automationHybridServiceUrl

Hybrid Worker 그룹 및 Hybrid Worker에 대한 역할 권한 관리

사용자 지정 Azure Automation 역할을 만들고 Hybrid Worker 그룹 및 Hybrid Worker에 다음 권한을 부여할 수 있습니다. Azure Automation 사용자 지정 역할을 만드는 방법에 대해 자세히 알아보려면 Azure 사용자 지정 역할을 참조하세요.

| actions | 설명 |

|---|---|

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/read | Hybrid Runbook Worker 그룹을 읽습니다. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/write | Hybrid Runbook Worker 그룹을 만듭니다. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/delete | Hybrid Runbook Worker 그룹을 삭제합니다. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers/read | Hybrid Runbook Worker를 읽습니다. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers/write | Hybrid Runbook Worker를 만듭니다. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers/move/action | Hybrid Runbook Worker를 한 Worker 그룹에서 다른 Worker 그룹으로 이동합니다. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers/delete | Hybrid Runbook Worker를 삭제합니다. |

Hybrid Worker 버전 확인

확장 기반 Hybrid Runbook Worker의 버전을 확인하려면 다음을 수행합니다.

| OS 유형 | 경로 | 설명 |

|---|---|---|

| Windows | C:\Packages\Plugins\Microsoft.Azure.Automation.HybridWorker.HybridWorkerForWindows\ |

경로에는 버전 정보를 포함하고 있는 version 폴더가 있습니다. |

| Linux | /var/lib/waagent/Microsoft.Azure.Automation.HybridWorker.HybridWorkerForLinux-<version> |

폴더 이름은 version 정보로 끝납니다. |

VM 인사이트를 사용하여 Hybrid Worker의 성능 모니터링

VM 인사이트를 사용하면 Hybrid Runbook Worker로 배포된 Azure VM 및 Arc 사용 서버의 성능을 모니터링할 수 있습니다. VM 인사이트는 성능에서 고려하는 여러 요소 중에 프로세서, 메모리, 네트워크 어댑터 및 디스크 사용률과 관련된 주요 운영 체제 성능 지표를 모니터링합니다.

- Azure VM의 경우 VM 인사이트로 성능을 차트로 나타내는 방법을 참조하세요.

- Arc 사용 서버의 경우 자습서: VM 인사이트를 사용하여 하이브리드 머신 모니터링을 참조하세요.

다음 단계

온-프레미스 데이터 센터 또는 다른 클라우드 환경에서 프로세스를 자동화하도록 Runbook을 구성하는 방법을 알아보려면 Hybrid Runbook Worker에서 Runbook 실행을 참조하세요.

Hybrid Runbook Worker 문제를 해결하는 방법을 알아보려면 Hybrid Runbook Worker 문제 해결을 참조하세요.

Azure VM 확장에 대한 자세한 내용은 Windows용 Azure VM 확장 및 기능과 Linux용 Azure VM 확장 및 기능을 참조하세요.

Arc 사용 서버용 VM 확장에 대한 자세한 내용은 Azure Arc 사용 서버로 VM 확장 관리를 참조하세요.

Arc 지원 VMware VM에 대한 Azure 관리 서비스에 대한 자세한 내용은 VMware VM에 대한 대규모 Arc 에이전트 설치를 참조 하세요.

Arc 지원 SCVMM VM에 대한 Azure 관리 서비스에 대한 자세한 내용은 Arc 지원 SCVMM VM에 대한 대규모 Arc 에이전트 설치를 참조 하세요.