기밀 컴퓨팅 배포 모델

Azure 기밀 컴퓨팅은 여러 배포 모델을 지원합니다. 이러한 다양한 모델은 최신 클라우드 컴퓨팅에 대한 다양한 고객 보안 요구 사항을 지원합니다.

IaaS(서비스 제공 인프라)

IaaS(서비스 제공 인프라) 배포 모델의 기밀 컴퓨팅에서 기밀 VM(가상 머신)을 사용할 수 있습니다. AMD SEV-SNP(Secure Encrypted Virtualization Secure Nested Paging), Intel TDX(Trust Domain Extensions) 또는 Intel SGX(Software Guard Extensions) 애플리케이션 enclave를 기반으로 VM을 사용할 수 있습니다.

IaaS(Infrastructure as a Service)는 서버, 스토리지, 네트워킹 및 가상화와 같은 확장 가능한 컴퓨팅 리소스에 대한 액세스 권한을 요청 시 부여하는 클라우드 컴퓨팅 배포 모델입니다. IaaS 배포 모델을 채택함으로써 조직은 자체 인프라를 조달, 구성 및 관리하는 프로세스를 생략하고 활용하는 리소스에 대해서만 비용을 지불할 수 있습니다. 이렇게 하면 비용 효율적인 솔루션이 됩니다.

클라우드 컴퓨팅 도메인에서 IaaS 배포 모델을 사용하면 기업이 Azure와 같은 클라우드 서비스 공급자의 개별 서비스를 임대할 수 있습니다. Azure는 인프라를 관리하고 유지 관리하는 책임을 맡아 조직이 소프트웨어를 설치, 구성 및 관리하는 데 집중할 수 있도록 합니다. 또한 Azure는 포괄적인 청구 관리, 로깅, 모니터링, 스토리지 복원력 및 보안과 같은 추가 서비스를 제공합니다.

확장성은 클라우드 컴퓨팅에서 IaaS 배포 모델의 또 다른 중요한 이점을 구성합니다. 기업은 요구 사항에 따라 신속하게 리소스를 확장 및 축소할 수 있습니다. 이러한 유연성은 더 빠른 개발 수명 주기를 용이하게 하여 신제품 및 아이디어를 출시하는 시간을 가속화합니다. 또한 IaaS 배포 모델은 단일 실패 지점을 제거하여 안정성을 보장합니다. 하드웨어 구성 요소 오류가 발생하더라도 서비스에 계속 액세스할 수 있습니다.

결론적으로 IaaS 배포 모델은 Azure 기밀 컴퓨팅과 함께 비용 절감, 효율성 향상, 혁신 기회, 안정성, 높은 확장성 및 매우 중요한 데이터를 보호하기 위해 특별히 설계된 강력하고 포괄적인 보안 솔루션으로 보호되는 모든 이점을 제공합니다.

PaaS(Platform as a Service)

PaaS(서비스 제공 플랫폼)의 경우 기밀 컴퓨팅에서 기밀 컨테이너를 사용할 수 있습니다. 이 제품에는 AKS(Azure Kubernetes Service)의 Enclave 인식 컨테이너가 포함됩니다.

올바른 배포 모델을 선택하는 것은 여러 요인에 따라 달라집니다. 레거시 애플리케이션의 존재, 운영 체제 기능 및 온-프레미스 네트워크로부터의 마이그레이션을 고려해야 할 수 있습니다.

여전히 VM을 사용해야 하는 많은 이유가 있지만 컨테이너는 최신 IT의 많은 소프트웨어 환경에 추가적인 유연성을 제공합니다.

컨테이너는 다음과 같은 앱을 지원할 수 있습니다.

- 여러 클라우드에서 실행합니다.

- 마이크로서비스에 연결합니다.

- 다양한 프로그래밍 언어와 프레임워크를 사용합니다.

- CI/CD(연속 통합 및 지속적인 배포) 구현을 포함하여 자동화 및 Azure Pipelines를 사용합니다.

또한 컨테이너는 Azure 클라우드의 탄력성을 적용하여 애플리케이션의 이식성을 높이고 리소스 사용을 개선합니다.

일반적으로 다음과 같은 경우 기밀 VM에 솔루션을 배포할 수 있습니다.

- 수정하거나 컨테이너화할 수 없는 레거시 애플리케이션이 있습니다. 그러나 데이터가 처리되는 동안 여전히 메모리의 데이터 보호를 도입해야 합니다.

- 단일 인프라에서 다양한 OS(운영 체제)가 필요한 여러 애플리케이션을 실행하고 있습니다.

- 모든 OS 리소스를 포함하여 전체 컴퓨팅 환경을 에뮬레이션하려고 합니다.

- 온-프레미스에서 Azure로 기존 VM을 마이그레이션하고 있습니다.

다음과 같은 경우 기밀 컨테이너 기반 방식을 선택할 수 있습니다.

- 비용 및 리소스 할당에 대해 우려하고 있습니다. 그러나 독점 앱 및 데이터 세트를 배포하려면 보다 민첩한 플랫폼이 필요합니다.

- 최신 클라우드 네이티브 솔루션을 빌드하고 있습니다. 또한 소스 코드와 배포 프로세스를 완전히 제어할 수 있습니다.

- 다중 클라우드 지원이 필요합니다.

두 옵션 모두 Azure 서비스에 가장 높은 보안 수준을 제공합니다.

기밀 VM과 기밀 컨테이너의 보안 태세에는 다음과 같은 몇 가지 차이점이 있습니다.

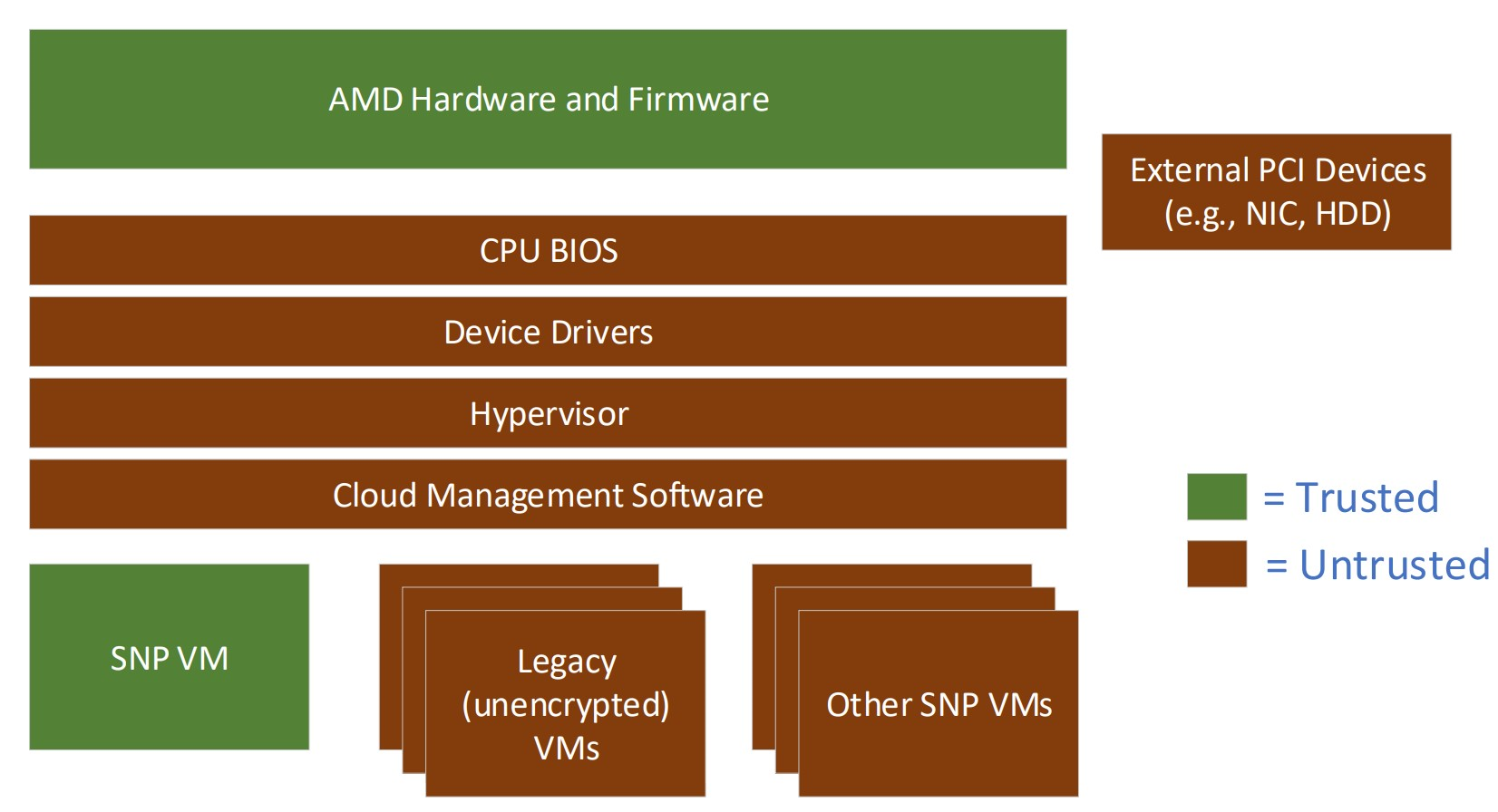

AMD SEV-SNP의 기밀 VM

AMD SEV-SNP의 기밀 VM은 호스트 관리자의 무단 액세스로부터 전체 VM을 하드웨어로 암호화하여 보호합니다. 이 수준에는 일반적으로 CSP(클라우드 서비스 공급자)가 관리하는 하이퍼바이저가 포함됩니다. 이 형식의 기밀 VM을 사용하여 CSP가 VM 내에서 실행되는 데이터 및 코드에 액세스하는 것을 방지할 수 있습니다.

VM 관리자 또는 VM 내부에서 실행되는 다른 앱이나 서비스는 보호된 경계를 넘어 작동합니다. 이러한 사용자 및 서비스는 VM 내의 데이터 및 코드에 액세스할 수 있습니다.

AMD SEV-SNP 기술은 하이퍼바이저로부터 VM 격리를 제공합니다. 하드웨어 기반 메모리 무결성 보호는 악의적인 하이퍼바이저 기반 공격을 방지하는 데 도움이 됩니다. SEV-SNP 모델은 AMD 보안 프로세서와 VM을 신뢰합니다. 모델은 다른 하드웨어 및 소프트웨어 구성 요소를 신뢰하지 않습니다. 신뢰할 수 없는 구성 요소에는 호스트 시스템의 BIOS 및 하이퍼바이저가 포함됩니다.

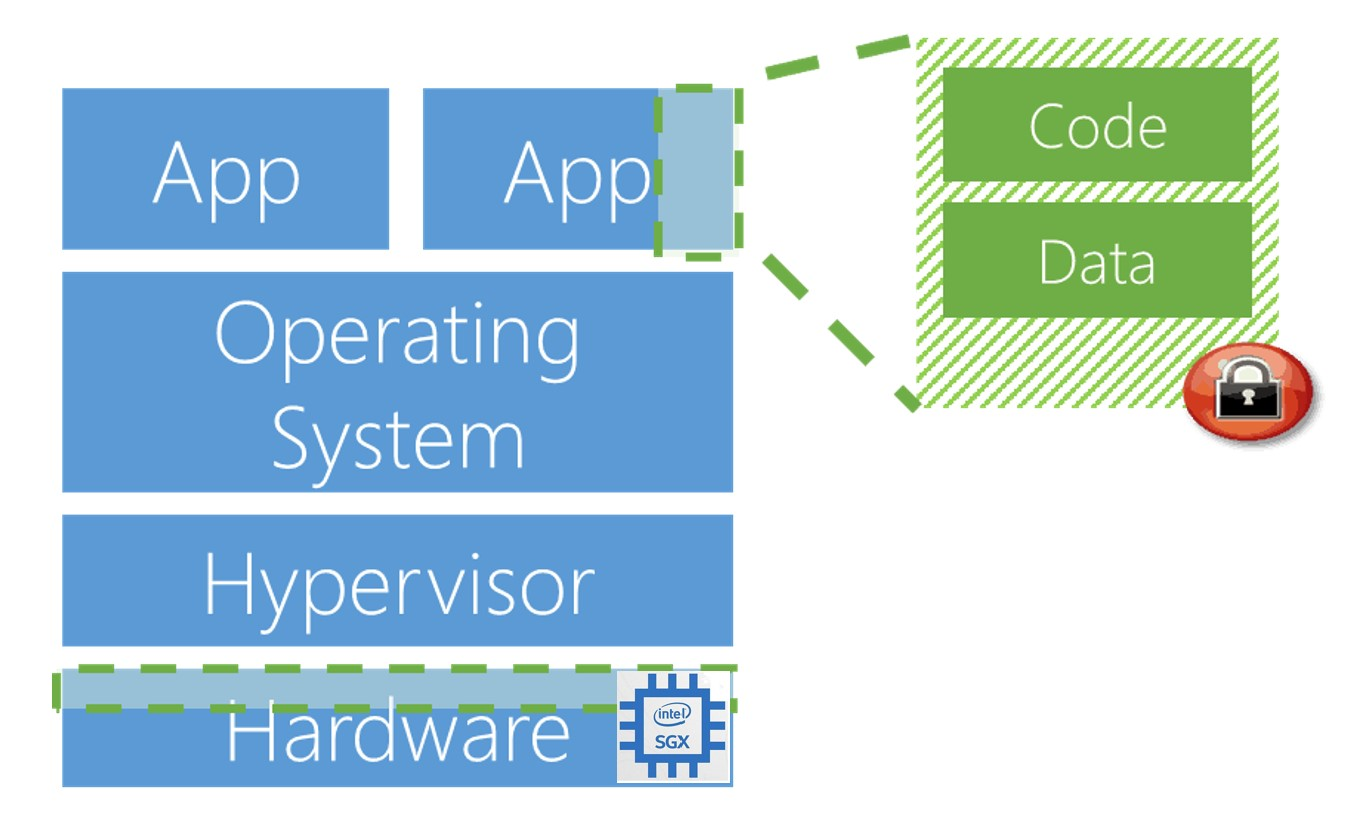

Intel SGX의 보안 Enclave

Intel SGX의 보안 Enclave는 하드웨어 기반 암호화로 VM 내부의 메모리 공간을 보호합니다. 애플리케이션 Enclave의 보안 경계는 AMD SEV-SNP의 기밀 VM보다 더 제한됩니다. Intel SGX의 경우 보안 경계는 VM 내의 메모리 부분에 적용됩니다. Intel SGX 기반 VM 내에서 실행 중인 사용자, 앱 및 서비스는 Enclave 내에서 실행 중인 데이터 및 코드에 액세스할 수 없습니다.

Intel SGX는 애플리케이션 격리를 통해 사용 중인 데이터를 보호합니다. 선택한 코드와 데이터가 수정되지 않도록 보호함으로써 개발자는 애플리케이션을 강화된 Enclave 또는 신뢰할 수 있는 실행 모듈로 분할하여 애플리케이션 보안을 강화할 수 있습니다. Enclave 외부의 엔터티는 권한 수준에 관계없이 Enclave 메모리를 읽거나 쓸 수 없습니다. 하이퍼바이저 또는 운영 체제도 일반 OS 수준 호출을 통해 이 액세스 권한을 가져올 수 없습니다. Enclave 함수를 호출하려면 Intel SGX CPU에서 새로운 명령 집합을 사용해야 합니다. 이 프로세스에는 여러 보호 검사가 포함됩니다.