클라우드용 Defender의 컨테이너 지원 매트릭스

주의

이 문서에서는 EOL(수명 종료) 상태에 가까워진 Linux 배포판인 CentOS를 참조하세요. 이에 따라 사용 및 계획을 고려하세요. 자세한 내용은 CentOS 수명 종료 지침을 참조하세요.

이 문서에는 클라우드용 Microsoft Defender의 컨테이너 기능에 대한 지원 정보가 요약되어 있습니다.

참고 항목

- 특정 기능은 미리 보기 상태입니다. Azure Preview 추가 약관에는 베타, 미리 보기 또는 아직 일반 공급으로 릴리스되지 않은 Azure 기능에 적용되는 기타 법률 용어가 포함되어 있습니다.

- 클라우드 공급업체에서 지원하는 AKS, EKS 및 GKE 버전만 클라우드용 Defender에서 공식적으로 지원합니다.

Important

Qualys에서 제공하는 클라우드용 Defender 컨테이너 취약성 평가가 사용 중지됩니다. 사용 중지는 3월 6일까지 완료될 예정이며 그때까지 Qualys 권장 사항과 Qualys 결과 모두 보안 그래프에 부분적인 결과가 계속 나타날 수 있습니다. 이전에 이 평가를 사용했던 고객은 Microsoft Defender 취약성 관리가 포함된 Azure에 대한 취약성 평가로 업그레이드해야 합니다. Microsoft Defender 취약성 관리에서 제공하는 컨테이너 취약성 평가 제품으로 전환하는 방법에 대한 자세한 내용은 Qualys에서 Microsoft Defender 취약성 관리로의 전환을 참조하세요.

Azure

다음은 컨테이너용 Defender의 각 도메인에 대한 기능입니다.

보안 태세 관리

| 기능 | 설명 | 지원되는 리소스 | Linux 릴리스 상태 | Windows 릴리스 상태 | 사용 방법 | 센서 | 요금제 | Azure 클라우드 가용성 |

|---|---|---|---|---|---|---|---|---|

| Kubernetes에 대한 에이전트 없는 검색 | Kubernetes 클러스터, 해당 구성 및 배포에 대한 공간이 없는 API 기반 검색을 제공합니다. | AKS | GA | GA | Kubernetes에서 에이전트 없는 검색 전환을 사용하도록 설정합니다. | 에이전트 없음 | 컨테이너용 Defender 또는 Defender CSPM | Azure 상용 클라우드 |

| 포괄적인 인벤토리 기능 | 보안 탐색기를 통해 리소스, Pod, 서비스, 리포지토리, 이미지 및 구성을 탐색하여 자산을 쉽게 모니터링하고 관리할 수 있습니다. | ACR, AKS | GA | GA | Kubernetes에서 에이전트 없는 검색 전환을 사용하도록 설정합니다. | 에이전트 없음 | 컨테이너용 Defender 또는 Defender CSPM | Azure 상용 클라우드 |

| 공격 경로 분석 | 클라우드 보안 그래프를 검사하는 그래프 기반 알고리즘입니다. 검사를 통해 공격자가 환경을 위반하는 데 사용할 수 있는 익스플로잇 가능한 경로를 노출합니다. | ACR, AKS | GA | - | 계획으로 활성화됨 | 에이전트 없음 | Defender CSPM(Kubernetes에 대한 에이전트 없는 검색을 사용하도록 설정해야 함) | Azure 상용 클라우드 |

| 향상된 위험 헌팅 | 보안 관리자가 쿼리(기본 제공 및 사용자 지정)와 보안 탐색기의 보안 인사이트를 통해 컨테이너화된 자산의 상태 문제를 적극적으로 찾을 수 있습니다. | ACR, AKS | GA | - | Kubernetes에서 에이전트 없는 검색 전환을 사용하도록 설정합니다. | 에이전트 없음 | 컨테이너용 Defender 또는 Defender CSPM | Azure 상용 클라우드 |

| 컨트롤 플레인 강화 | 클러스터 구성을 지속적으로 평가하고 이를 구독에 적용된 이니셔티브와 비교합니다. 잘못된 구성이 검색되면 클라우드용 Defender는 클라우드용 Defender의 권장 사항 페이지에서 사용할 수 있는 보안 권장 사항을 생성합니다. 권장 사항을 사용하면 문제를 조사하고 수정할 수 있습니다. | ACR, AKS | GA | 미리 보기를 | 계획으로 활성화됨 | 에이전트 없음 | Free | 상용 클라우드 국가별 클라우드: Azure Government, 21Vianet에서 운영하는 Azure |

| Kubernetes 데이터 평면 강화 | 모범 사례 권장 사항을 통해 Kubernetes 컨테이너의 워크로드를 보호합니다. | AKS | GA | - | Kubernetes에 대한 Azure Policy 전환 사용 | Azure Policy | Free | 상용 클라우드 국가별 클라우드: Azure Government, 21Vianet에서 운영하는 Azure |

| Docker CIS | Docker CIS 벤치마크 | VM, Virtual Machine Scale Set | GA | - | 계획에 따라 사용하도록 설정됨 | Log Analytics 에이전트 | 서버용 Defender Plan 2 | 상용 클라우드 국가별 클라우드: Azure Government, 21Vianet에서 운영하는 Microsoft Azure |

취약점 평가

| 기능 | 설명 | 지원되는 리소스 | Linux 릴리스 상태 | Windows 릴리스 상태 | 사용 방법 | 센서 | 요금제 | Azure 클라우드 가용성 |

|---|---|---|---|---|---|---|---|---|

| 에이전트 없는 레지스트리 검사(Microsoft Defender 취약성 관리 제공) 지원 패키지 | ACR의 이미지에 대한 취약성 평가 | ACR, 프라이빗 ACR | GA | 미리 보기를 | 에이전트 없는 컨테이너 취약성 평가 전환을 사용하도록 설정합니다. | 에이전트 없음 | 컨테이너용 Defender 또는 Defender CSPM | 상용 클라우드 국가별 클라우드: Azure Government, 21Vianet에서 운영하는 Azure |

| 에이전트 없는/에이전트 기반 런타임(Microsoft Defender 취약성 관리 기반) 지원 패키지 | AKS에서 이미지 실행에 대한 취약성 평가 | AKS | GA | 미리 보기를 | 에이전트 없는 컨테이너 취약성 평가 전환을 사용하도록 설정합니다. | 에이전트 없음(Kubernetes에 대한 에이전트 없는 검색 필요) OR/AND Defender 센서 | 컨테이너용 Defender 또는 Defender CSPM | 상용 클라우드 국가별 클라우드: Azure Government, 21Vianet에서 운영하는 Azure |

런타임 위협 방지

| 기능 | 설명 | 지원되는 리소스 | Linux 릴리스 상태 | Windows 릴리스 상태 | 사용 방법 | 센서 | 요금제 | Azure 클라우드 가용성 |

|---|---|---|---|---|---|---|---|---|

| 제어 평면 | Kubernetes 감사 내역을 기반으로 Kubernetes에 대한 의심스러운 작업 검색 | AKS | GA | GA | 계획에 따라 사용하도록 설정됨 | 에이전트 없음 | 컨테이너용 Defender | 상용 클라우드 국가별 클라우드: Azure Government, 21Vianet에서 운영하는 Azure |

| 작업 | 클러스터 수준, 노드 수준, 워크로드 수준에서 Kubernetes에 대한 의심스러운 작업 검색 | AKS | GA | - | Azure의 Defender 센서 토글을 사용하도록 설정하거나 또는 개별 클러스터에 Defender 센서 배포 | Defender 센서 | 컨테이너용 Defender | 상용 클라우드 국가 클라우드: Azure Government, Azure 중국 21Vianet |

배포 및 모니터링

| 기능 | 설명 | 지원되는 리소스 | Linux 릴리스 상태 | Windows 릴리스 상태 | 사용 방법 | 센서 | 요금제 | Azure 클라우드 가용성 |

|---|---|---|---|---|---|---|---|---|

| 보호되지 않는 클러스터 검색 | Defender 센서가 누락된 Kubernetes 클러스터 검색 | AKS | GA | GA | 계획에 따라 사용하도록 설정됨 | 에이전트 없음 | Free | 상용 클라우드 국가별 클라우드: Azure Government, 21Vianet에서 운영하는 Azure |

| Defender 센서 자동 프로비전 | Defender 센서 자동 배포 | AKS | GA | - | Azure의 Defender 센서 전환 사용 | 에이전트 없음 | 컨테이너용 Defender | 상용 클라우드 국가별 클라우드: Azure Government, 21Vianet에서 운영하는 Azure |

| Kubernetes에 대한 Azure Policy 자동 프로비전 | Kubernetes에 대한 Azure Policy 센서 자동 배포 | AKS | GA | - | Kubernetes에 대한 Azure Policy 전환 사용 | 에이전트 없음 | Free | 상용 클라우드 국가별 클라우드: Azure Government, 21Vianet에서 운영하는 Azure |

Azure에 대한 레지스트리 및 이미지 지원 - Microsoft Defender 취약성 관리가 제공하는 취약성 평가

| 측면 | 세부 정보 |

|---|---|

| 레지스트리 및 이미지 | 지원됨 • ACR 레지스트리 • Azure Private Link로 보호되는 ACR 레지스트리(프라이빗 레지스트리에는 신뢰할 수 있는 서비스에 대한 액세스 권한이 필요함) • Docker V2 형식의 컨테이너 이미지 • OCI(Open Container Initiative) 이미지 형식 사양을 사용하는 이미지 지원되지 않음 • Docker 스크래치 이미지와 같은 초소형 이미지 현재 지원되지 않음 |

| 운영 체제 | 지원됨 • Alpine Linux 3.12-3.19 • Red Hat Enterprise Linux 6-9 • CentOS 6-9 • Oracle Linux 6-9 • Amazon Linux 1, 2 • openSUSE Leap, openSUSE Tumbleweed • SUSE Enterprise Linux 11-15 • Debian GNU/Linux 7-12 • Google Distroless(Debian GNU/Linux 7-12 기반) • Ubuntu 12.04-22.04 • Fedora 31-37 • Mariner 1-2 • Windows Server 2016, 2019, 2022 |

| 언어별 패키지 |

지원됨 • Python • Node.js • .NET • JAVA • Go |

Azure용 Kubernetes 배포 및 구성 - 런타임 위협 방지

| 측면 | 세부 정보 |

|---|---|

| Kubernetes 배포 및 구성 | 지원됨 • Kubernetes RBAC를 사용하는 AKS(Azure Kubernetes Service) Arc 지원 Kubernetes를 통해 지원됨12 • Azure Kubernetes Service 하이브리드 • Kubernetes • AKS 엔진 • Azure Red Hat OpenShift |

1 모든 CNCF(Cloud Native Computing Foundation) 인증 Kubernetes 클러스터가 지원되지만, 지정된 클러스터만 Azure에서 테스트되었습니다.

2 사용자 환경에 대한 컨테이너용 Microsoft Defender 보호를 받으려면 Azure Arc 지원 Kubernetes에 온보딩하고 컨테이너용 Defender를 Arc 확장으로 사용하도록 설정해야 합니다.

참고 항목

Kubernetes 워크로드 보호에 대한 추가 요구 사항은 기존 제한 사항을 참조하세요.

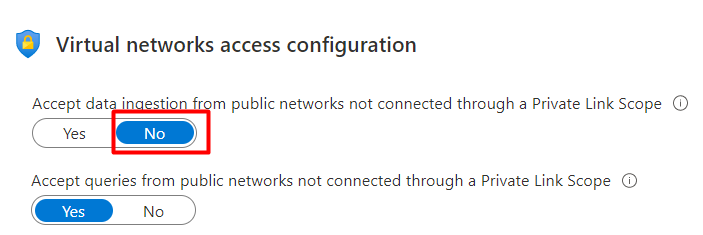

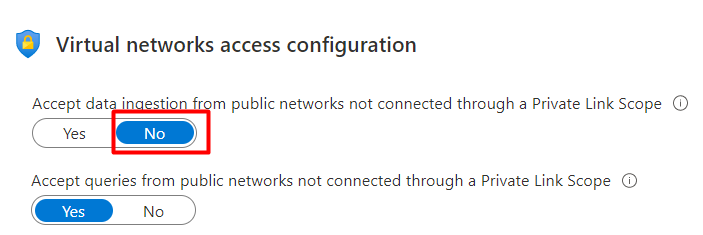

프라이빗 링크 제한 사항

컨테이너용 Defender는 Defender 센서를 여러 기능에 사용합니다. Defender 센서는 Private Link를 통해 데이터를 수집하는 기능을 지원하지 않습니다. Azure Monitor Private Link를 통해 트래픽을 보내도록 구성된 컴퓨터만 해당 워크스테이션에 데이터를 보낼 수 있도록 수집에 대한 공용 액세스를 사용하지 않도록 설정할 수 있습니다. your workspace>네트워크 격리로 이동하고 가상 네트워크 액세스 구성을 아니요로 설정하여 프라이빗 링크를 구성할 수 있습니다.

데이터 수집이 작업 영역 네트워크 격리 설정의 Private Link 범위를 통해서만 수행되도록 허용하면 통신 오류가 발생하고 컨테이너용 Defender 기능 집합이 부분적으로 수렴될 수 있습니다.

Azure Private Link를 사용하여 네트워크를 Azure Monitor에 연결하는 방법을 알아보세요.

AWS

| 도메인 | 기능 | 지원되는 리소스 | Linux 릴리스 상태 | Windows 릴리스 상태 | 에이전트 없는/센서 기반 | 가격 책정 계층 |

|---|---|---|---|---|---|---|

| 보안 태세 관리 | Kubernetes에 대한 에이전트 없는 검색 | EKS | 미리 보기를 | 미리 보기를 | 에이전트 없음 | 컨테이너용 Defender 또는 Defender CSPM |

| 보안 태세 관리 | 포괄적인 인벤토리 기능 | ECR, EKS | 미리 보기를 | 미리 보기를 | 에이전트 없음 | 컨테이너용 Defender 또는 Defender CSPM |

| 보안 태세 관리 | 공격 경로 분석 | ECR, EKS | 미리 보기를 | - | 에이전트 없음 | Defender CSPM |

| 보안 태세 관리 | 향상된 위험 헌팅 | ECR, EKS | 미리 보기를 | 미리 보기를 | 에이전트 없음 | 컨테이너용 Defender 또는 Defender CSPM |

| 보안 태세 관리 | Docker CIS | EC2 | 미리 보기를 | - | Log Analytics 에이전트 | 서버용 Defender Plan 2 |

| 보안 태세 관리 | 컨트롤 플레인 강화 | - | - | - | - | - |

| 보안 태세 관리 | Kubernetes 데이터 평면 강화 | EKS | GA | - | Kubernetes에 대한 Azure Policy | 컨테이너용 Defender |

| 취약점 평가 | 에이전트 없는 레지스트리 검사(Microsoft Defender 취약성 관리 제공) 지원 패키지 | ECR | 미리 보기를 | 미리 보기를 | 에이전트 없음 | 컨테이너용 Defender 또는 Defender CSPM |

| 취약점 평가 | 에이전트 없는/센서 기반 런타임(Microsoft Defender 취약성 관리 기반) 지원 패키지 | EKS | 미리 보기를 | 미리 보기 | 에이전트 없는 OR/AND Defender 센서 | 컨테이너용 Defender 또는 Defender CSPM |

| 런타임 보호 | 제어 평면 | EKS | GA | 미리 보기를 | 에이전트 없음 | 컨테이너용 Defender |

| 런타임 보호 | 작업 | EKS | GA | - | Defender 센서 | 컨테이너용 Defender |

| 배포 및 모니터링 | 보호되지 않는 클러스터 검색 | EKS | GA | - | 에이전트 없음 | 컨테이너용 Defender |

| 배포 및 모니터링 | Defender 센서 자동 프로비전 | - | - | - | - | - |

| 배포 및 모니터링 | Kubernetes에 대한 Azure Policy 자동 프로비전 | - | - | - | - | - |

AWS에 대한 레지스트리 및 이미지 지원 - Microsoft Defender 취약성 관리가 제공하는 취약성 평가

| 측면 | 세부 정보 |

|---|---|

| 레지스트리 및 이미지 | 지원됨 • ECR 레지스트리 • Docker V2 형식의 컨테이너 이미지 • OCI(Open Container Initiative) 이미지 형식 사양을 사용하는 이미지 지원되지 않음 • Docker 스크래치 이미지와 같은 초소형 이미지는 현재 지원되지 않습니다. • 공용 리포지토리 • 매니페스트 목록 |

| 운영 체제 | 지원됨 • Alpine Linux 3.12-3.16 • Red Hat Enterprise Linux 6-9 • CentOS 6-9 • Oracle Linux 6-9 • Amazon Linux 1, 2 • openSUSE Leap, openSUSE Tumbleweed • SUSE Enterprise Linux 11-15 • Debian GNU/Linux 7-12 • Google Distroless(Debian GNU/Linux 7-12 기반) • Ubuntu 12.04-22.04 • Fedora 31-37 • Mariner 1-2 • Windows server 2016, 2019, 2022 |

| 언어별 패키지 |

지원됨 • Python • Node.js • .NET • JAVA • Go |

AWS에 대한 Kubernetes 배포/구성 지원 - 런타임 위협 방지

| 측면 | 세부 정보 |

|---|---|

| Kubernetes 배포 및 구성 | 지원됨 • Amazon EKS(Elastic Kubernetes Service) Arc 지원 Kubernetes를 통해 지원됨12 • Kubernetes 지원되지 않음 • EKS 프라이빗 클러스터 |

1 모든 CNCF(Cloud Native Computing Foundation) 인증 Kubernetes 클러스터가 지원되지만, 지정된 클러스터만 테스트되었습니다.

2 사용자 환경에 대한 컨테이너용 Microsoft Defender 보호를 받으려면 Azure Arc 지원 Kubernetes에 온보딩하고 컨테이너용 Defender를 Arc 확장으로 사용하도록 설정해야 합니다.

참고 항목

Kubernetes 워크로드 보호에 대한 추가 요구 사항은 기존 제한 사항을 참조하세요.

아웃바운드 프록시 지원 - AWS

인증이 없는 아웃바운드 프록시와 기본 인증을 사용하는 아웃바운드 프록시가 지원됩니다. 신뢰할 수 있는 인증서가 예상되는 아웃바운드 프록시는 현재 지원되지 않습니다.

GCP

| 도메인 | 기능 | 지원되는 리소스 | Linux 릴리스 상태 | Windows 릴리스 상태 | 에이전트 없는/센서 기반 | 가격 책정 계층 |

|---|---|---|---|---|---|---|

| 보안 태세 관리 | Kubernetes에 대한 에이전트 없는 검색 | GKE | 미리 보기를 | 미리 보기를 | 에이전트 없음 | 컨테이너용 Defender 또는 Defender CSPM |

| 보안 태세 관리 | 포괄적인 인벤토리 기능 | GAR, GCR, GKE | 미리 보기를 | 미리 보기를 | 에이전트 없음 | 컨테이너용 Defender 또는 Defender CSPM |

| 보안 태세 관리 | 공격 경로 분석 | GAR, GCR, GKE | 미리 보기를 | - | 에이전트 없음 | Defender CSPM |

| 보안 태세 관리 | 향상된 위험 헌팅 | GAR, GCR, GKE | 미리 보기를 | 미리 보기를 | 에이전트 없음 | 컨테이너용 Defender 또는 Defender CSPM |

| 보안 태세 관리 | Docker CIS | GCP VM | 미리 보기를 | - | Log Analytics 에이전트 | 서버용 Defender Plan 2 |

| 보안 태세 관리 | 컨트롤 플레인 강화 | GKE | GA | GA | 에이전트 없음 | Free |

| 보안 태세 관리 | Kubernetes 데이터 평면 강화 | GKE | GA | - | Kubernetes에 대한 Azure Policy | 컨테이너용 Defender |

| 취약점 평가 | 에이전트 없는 레지스트리 검사(Microsoft Defender 취약성 관리 제공) 지원 패키지 | GAR, GCR | 미리 보기를 | 미리 보기를 | 에이전트 없음 | 컨테이너용 Defender 또는 Defender CSPM |

| 취약점 평가 | 에이전트 없는/센서 기반 런타임(Microsoft Defender 취약성 관리 기반) 지원 패키지 | GKE | 미리 보기를 | 미리 보기 | 에이전트 없는 OR/AND Defender 센서 | 컨테이너용 Defender 또는 Defender CSPM |

| 런타임 보호 | 제어 평면 | GKE | GA | 미리 보기를 | 에이전트 없음 | 컨테이너용 Defender |

| 런타임 보호 | 작업 | GKE | GA | - | Defender 센서 | 컨테이너용 Defender |

| 배포 및 모니터링 | 보호되지 않는 클러스터 검색 | GKE | GA | - | 에이전트 없음 | 컨테이너용 Defender |

| 배포 및 모니터링 | Defender 센서 자동 프로비전 | GKE | 미리 보기를 | - | 에이전트 없음 | 컨테이너용 Defender |

| 배포 및 모니터링 | Kubernetes에 대한 Azure Policy 자동 프로비전 | GKE | 미리 보기를 | - | 에이전트 없음 | 컨테이너용 Defender |

GCP에 대한 레지스트리 및 이미지 지원 - Microsoft Defender 취약성 관리가 제공하는 취약성 평가

| 측면 | 세부 정보 |

|---|---|

| 레지스트리 및 이미지 | 지원됨 • Google 레지스트리(GAR, GCR) • Docker V2 형식의 컨테이너 이미지 • OCI(Open Container Initiative) 이미지 형식 사양을 사용하는 이미지 지원되지 않음 • Docker 스크래치 이미지와 같은 초소형 이미지는 현재 지원되지 않습니다. • 공용 리포지토리 • 매니페스트 목록 |

| 운영 체제 | 지원됨 • Alpine Linux 3.12-3.16 • Red Hat Enterprise Linux 6-9 • CentOS 6-9 • Oracle Linux 6-9 • Amazon Linux 1, 2 • openSUSE Leap, openSUSE Tumbleweed • SUSE Enterprise Linux 11-15 • Debian GNU/Linux 7-12 • Google Distroless(Debian GNU/Linux 7-12 기반) • Ubuntu 12.04-22.04 • Fedora 31-37 • Mariner 1-2 • Windows server 2016, 2019, 2022 |

| 언어별 패키지 |

지원됨 • Python • Node.js • .NET • JAVA • Go |

GCP에 대한 Kubernetes 배포/구성 지원 - 런타임 위협 방지

| 측면 | 세부 정보 |

|---|---|

| Kubernetes 배포 및 구성 | 지원됨 • GKE(Google Kubernetes Engine) 표준 Arc 지원 Kubernetes를 통해 지원됨12 • Kubernetes 지원되지 않음 • 프라이빗 네트워크 클러스터 • GKE autopilot • GKE AuthorizedNetworksConfig |

1 모든 CNCF(Cloud Native Computing Foundation) 인증 Kubernetes 클러스터가 지원되지만, 지정된 클러스터만 테스트되었습니다.

2 사용자 환경에 대한 컨테이너용 Microsoft Defender 보호를 받으려면 Azure Arc 지원 Kubernetes에 온보딩하고 컨테이너용 Defender를 Arc 확장으로 사용하도록 설정해야 합니다.

참고 항목

Kubernetes 워크로드 보호에 대한 추가 요구 사항은 기존 제한 사항을 참조하세요.

아웃바운드 프록시 지원 - GCP

인증이 없는 아웃바운드 프록시와 기본 인증을 사용하는 아웃바운드 프록시가 지원됩니다. 신뢰할 수 있는 인증서가 예상되는 아웃바운드 프록시는 현재 지원되지 않습니다.

온-프레미스, Arc 지원 Kubernetes 클러스터

| 도메인 | 기능 | 지원되는 리소스 | Linux 릴리스 상태 | Windows 릴리스 상태 | 에이전트 없는/센서 기반 | 가격 책정 계층 |

|---|---|---|---|---|---|---|

| 보안 태세 관리 | Docker CIS | Arc 지원 VM | 미리 보기를 | - | Log Analytics 에이전트 | 서버용 Defender Plan 2 |

| 보안 태세 관리 | 컨트롤 플레인 강화 | - | - | - | - | - |

| 보안 태세 관리 | Kubernetes 데이터 평면 강화 | Arc 지원 K8s 클러스터 | GA | - | Kubernetes에 대한 Azure Policy | 컨테이너용 Defender |

| 런타임 보호 | 위협 방지(컨트롤 플레인) | Arc 지원 K8s 클러스터 | 미리 보기를 | 미리 보기 | Defender 센서 | 컨테이너용 Defender |

| 런타임 보호 | 위협 방지(워크로드) | Arc 지원 K8s 클러스터 | 프리뷰 | - | Defender 센서 | 컨테이너용 Defender |

| 배포 및 모니터링 | 보호되지 않는 클러스터 검색 | Arc 지원 K8s 클러스터 | 미리 보기를 | - | 에이전트 없음 | Free |

| 배포 및 모니터링 | Defender 센서 자동 프로비전 | Arc 지원 K8s 클러스터 | 미리 보기를 | 미리 보기를 | 에이전트 없음 | 컨테이너용 Defender |

| 배포 및 모니터링 | Kubernetes에 대한 Azure Policy 자동 프로비전 | Arc 지원 K8s 클러스터 | 미리 보기를 | - | 에이전트 없음 | 컨테이너용 Defender |

Kubernetes 배포 및 구성

| 측면 | 세부 정보 |

|---|---|

| Kubernetes 배포 및 구성 | Arc 지원 Kubernetes를 통해 지원됨12 • Azure Kubernetes Service 하이브리드 • Kubernetes • AKS 엔진 • Azure Red Hat OpenShift • Red Hat OpenShift(버전 4.6 이상) • VMware Tanzu Kubernetes 그리드 • Rancher Kubernetes Engine |

1 모든 CNCF(Cloud Native Computing Foundation) 인증 Kubernetes 클러스터가 지원되지만, 지정된 클러스터만 테스트되었습니다.

2 사용자 환경에 대한 컨테이너용 Microsoft Defender 보호를 받으려면 Azure Arc 지원 Kubernetes에 온보딩하고 컨테이너용 Defender를 Arc 확장으로 사용하도록 설정해야 합니다.

참고 항목

Kubernetes 워크로드 보호에 대한 추가 요구 사항은 기존 제한 사항을 참조하세요.

지원되는 호스트 운영 체제

컨테이너용 Defender는 Defender 센서를 여러 기능에 사용합니다. Defender 센서가 지원되는 호스트 운영 체제는 다음과 같습니다.

- Amazon Linux 2

- CentOS 8

- Debian 10

- Debian 11

- Google Container-Optimized OS

- Mariner 1.0

- Mariner 2.0

- Red Hat Enterprise Linux 8

- Ubuntu 16.04

- Ubuntu 18.04

- Ubuntu 20.04

- Ubuntu 22.04

Kubernetes 노드가 확인된 지원되는 운영 체제 중 하나에서 실행되는지 확인합니다. 호스트 운영 체제가 다른 클러스터는 부분적으로만 적용됩니다.

Defender 센서 제한 사항

AKS V1.28 이하의 Defender 센서는 ARM64 노드에서 지원되지 않습니다.

네트워크 제한 사항

비공개 링크

컨테이너용 Defender는 Defender 센서를 여러 기능에 사용합니다. Defender 센서는 Private Link를 통해 데이터를 수집하는 기능을 지원하지 않습니다. Azure Monitor Private Link를 통해 트래픽을 보내도록 구성된 컴퓨터만 해당 워크스테이션에 데이터를 보낼 수 있도록 수집에 대한 공용 액세스를 사용하지 않도록 설정할 수 있습니다. your workspace>네트워크 격리로 이동하고 가상 네트워크 액세스 구성을 아니요로 설정하여 프라이빗 링크를 구성할 수 있습니다.

데이터 수집이 작업 영역 네트워크 격리 설정의 Private Link 범위를 통해서만 수행되도록 허용하면 통신 오류가 발생하고 컨테이너용 Defender 기능 집합이 부분적으로 수렴될 수 있습니다.

Azure Private Link를 사용하여 네트워크를 Azure Monitor에 연결하는 방법을 알아보세요.

아웃바운드 프록시 지원

인증이 없는 아웃바운드 프록시와 기본 인증을 사용하는 아웃바운드 프록시가 지원됩니다. 신뢰할 수 있는 인증서가 예상되는 아웃바운드 프록시는 현재 지원되지 않습니다.

다음 단계

- Defender for Cloud에서 Log Analytics 에이전트를 사용하여 데이터를 수집하는 방법에 대해 알아봅니다.

- Defender for Cloud가 데이터를 관리하고 보호하는 방법을 알아봅니다.

- Defender for Cloud를 지원하는 플랫폼을 검토합니다.