Important

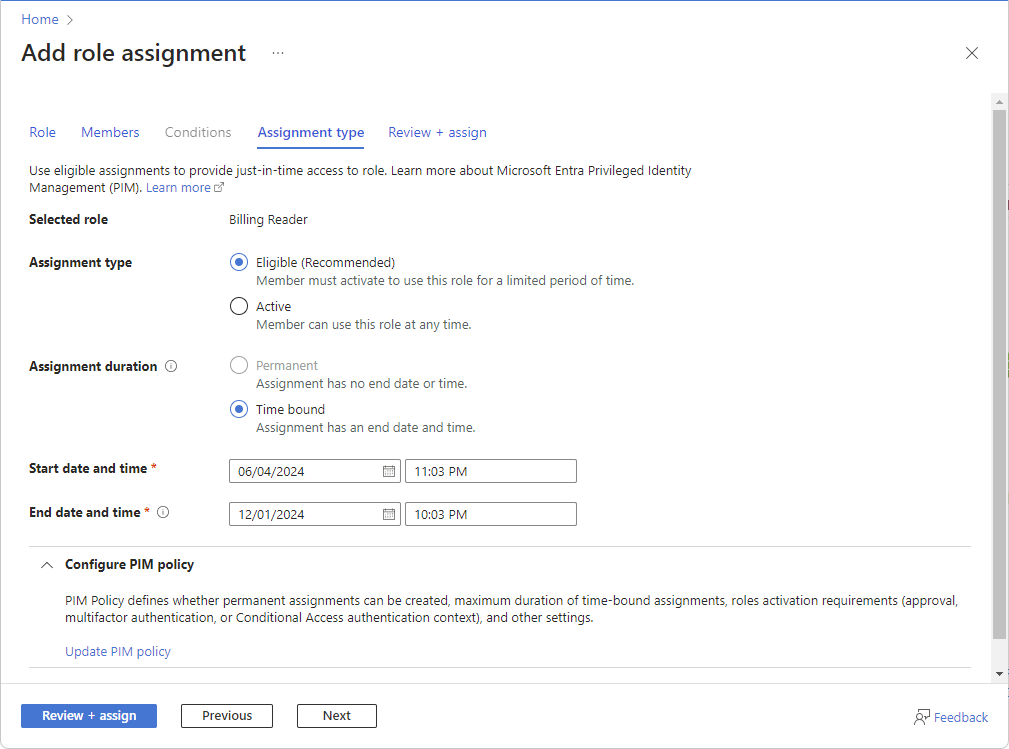

Privileged Identity Management와의 Azure 역할 할당 통합은 현재 미리 보기 단계에 있습니다.

베타, 미리 보기로 제공되거나 아직 일반 공급으로 릴리스되지 않은 Azure 기능에 적용되는 약관은 Microsoft Azure 미리 보기에 대한 추가 사용 약관을 참조하세요.

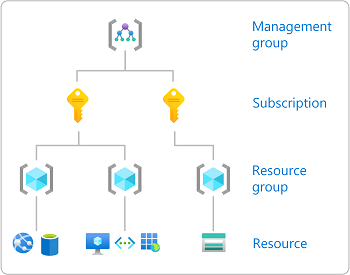

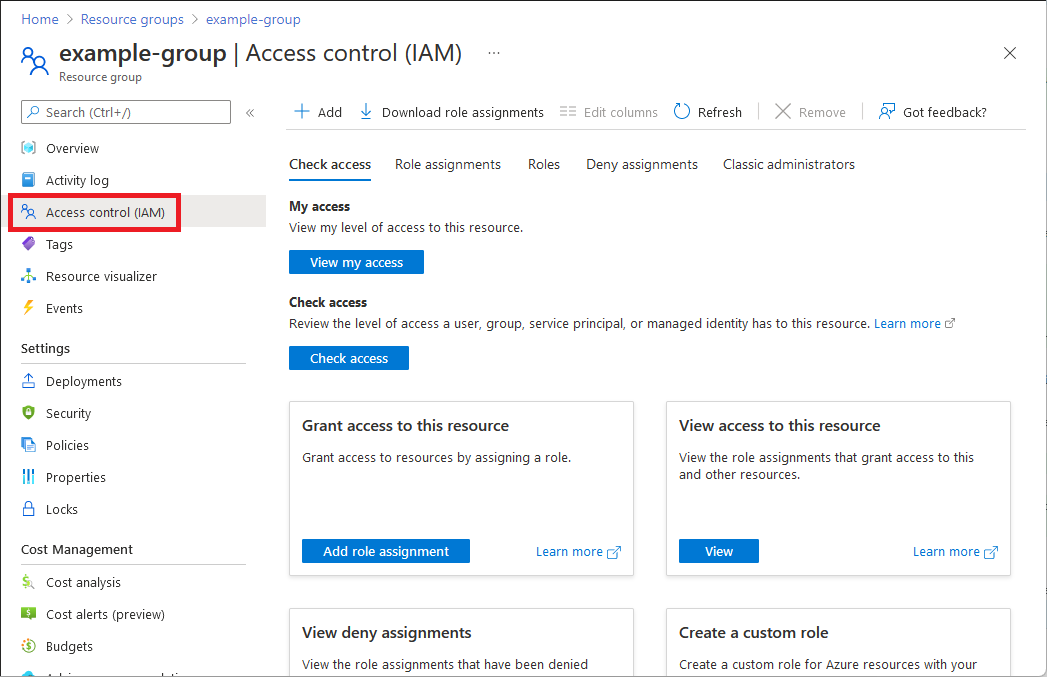

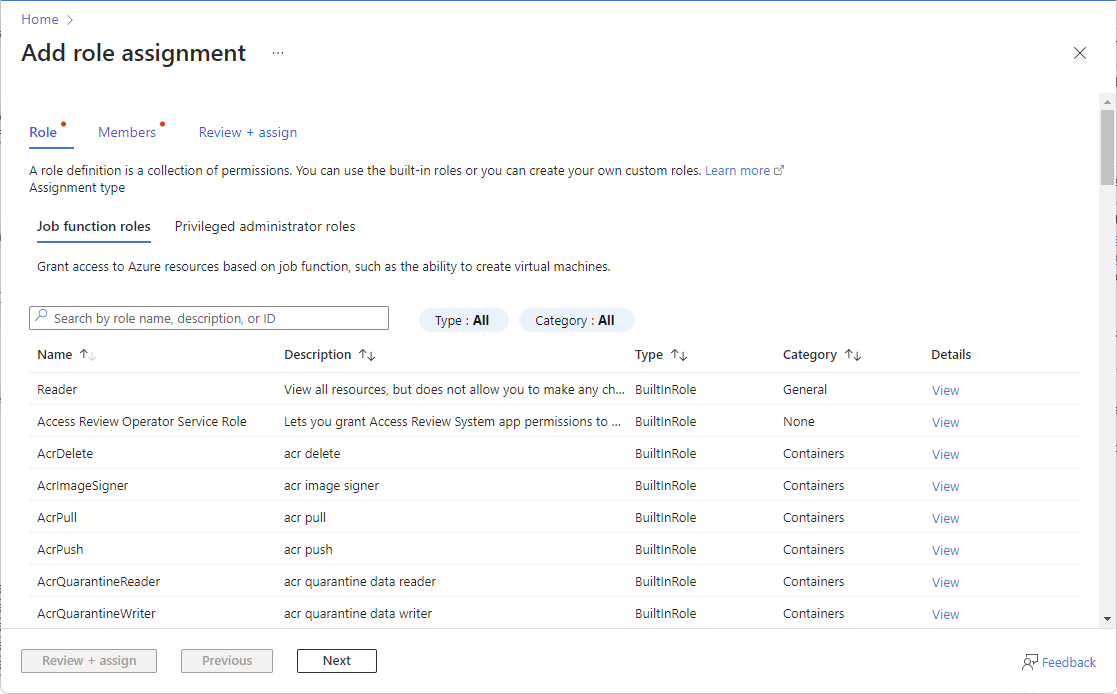

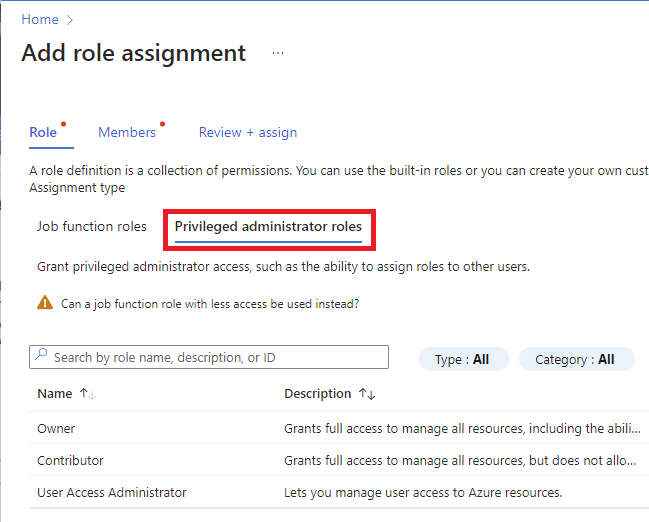

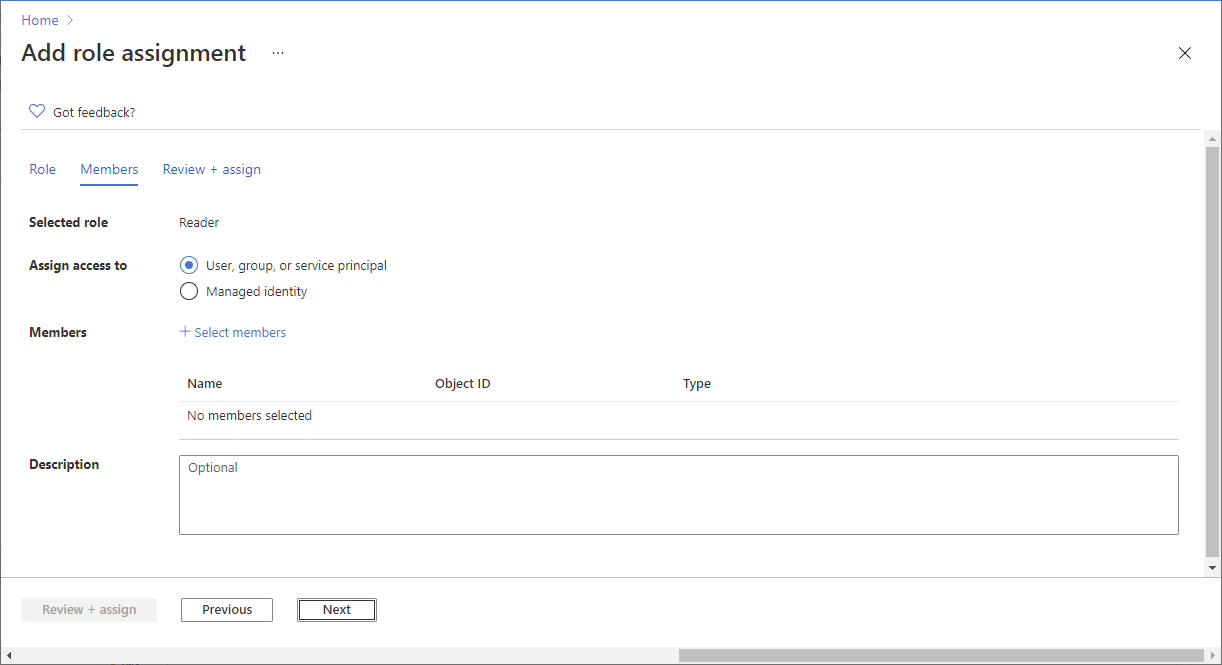

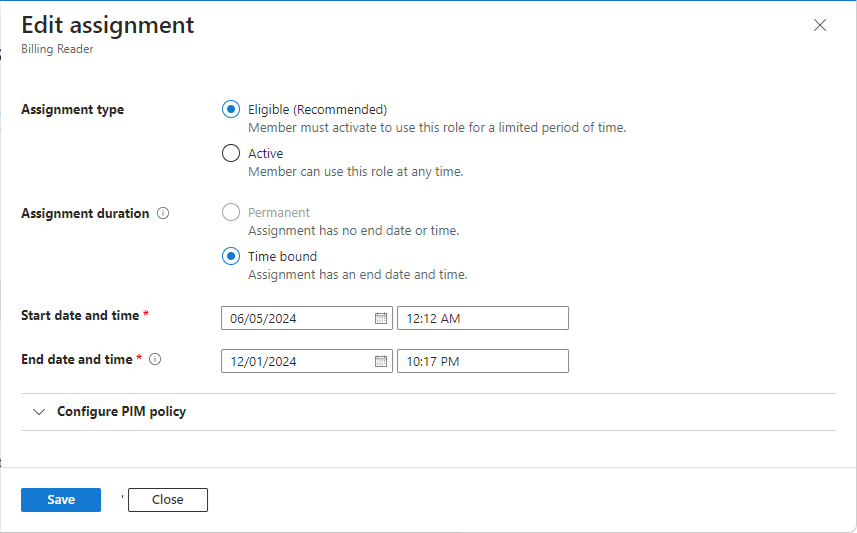

Microsoft Entra ID P2 또는 Microsoft Entra ID Governance 라이선스가 있는 경우 관리 그룹, 구독 및 리소스 그룹 범위에 대한 할당 유형 탭이 나타납니다. 적격 할당을 활용해 역할에 Just-In-Time에 액세스할 수 있는 권한을 제공합니다. 이 기능은 단계적으로 배포되므로 사용자의 테넌트에서 아직 사용할 수 없거나 인터페이스가 다를 수 있습니다. 자세한 내용은 Privileged Identity Management(미리 보기)와의 통합을 참조하세요.

PIM 기능을 사용하지 않으려면 활성 할당 유형 및 영구 할당 기간 옵션을 선택합니다. 이러한 설정은 주체가 항상 역할에 대한 권한을 갖는 역할 할당을 만듭니다.