SAP 데이터 커넥터 에이전트를 호스트하는 컨테이너 배포 및 구성

이 문서에서는 SAP 데이터 커넥터 에이전트를 호스트하는 컨테이너를 배포하는 방법과 컨테이너를 사용하여 SAP 시스템에 대한 연결을 만드는 방법을 보여줍니다. SAP 애플리케이션용 Microsoft Sentinel 솔루션의 일부로 이 2단계 프로세스에서 SAP 데이터를 Microsoft Sentinel에 수집해야 합니다.

컨테이너를 배포하고 SAP 시스템에 대한 연결을 만드는 권장 방법은 Azure Portal을 사용하는 방법입니다. 이 문서에서는 이 방법을 설명하고 YouTube의 이 동영상에서는 보여줍니다. 또한 이 문서에는 명령줄에서 kickstart 스크립트를 호출하여 이러한 목표를 달성하는 방법을 보여줍니다.

또는 Kubernetes 클러스터와 같이 데이터 커넥터 Docker 컨테이너 에이전트를 수동으로 배포할 수 있습니다. 자세한 내용은 지원 티켓을 엽니다.

Important

Azure Portal을 통해 컨테이너 배포 및 SAP 시스템에 대한 연결 만들기는 현재 미리 보기로 제공됩니다. Azure Preview 추가 약관에는 베타, 미리 보기 또는 아직 일반 공급으로 릴리스되지 않은 Azure 기능에 적용되는 추가 법률 용어가 포함되어 있습니다.

Microsoft Sentinel은 Microsoft Defender 포털에서 통합 보안 운영 플랫폼의 공개 미리 보기의 일부로 사용할 수 있습니다. 자세한 내용은 Microsoft Defender 포털의 Microsoft Sentinel을 참조하세요.

배포 마일스톤

SAP® 애플리케이션용 Microsoft Sentinel 솔루션 배포는 다음 섹션으로 나뉩니다.

여러 작업 영역에서 솔루션 작업(미리 보기)

데이터 커넥터 에이전트 배포(현재 위치)

선택적 배포 단계

데이터 커넥터 에이전트 배포 개요

SAP 애플리케이션용 Microsoft Sentinel 솔루션이 올바르게 작동하려면 먼저 SAP 데이터를 Microsoft Sentinel로 가져와야 합니다. 이렇게 하려면 솔루션의 SAP 데이터 커넥터 에이전트를 배포해야 합니다.

데이터 커넥터 에이전트는 Linux VM(가상 머신)에서 컨테이너로 실행됩니다. 이 VM은 Azure, 타사 클라우드 또는 온-프레미스에서 호스트할 수 있습니다. Azure Portal(미리 보기 상태)을 사용하여 이 컨테이너를 설치하고 구성하는 것이 좋습니다. 하지만 kickstart 스크립트를 사용하여 컨테이너를 배포하도록 선택할 수 있습니다. Kubernetes 클러스터와 같이 데이터 커넥터 Docker 컨테이너 에이전트를 수동으로 배포하려면 지원 티켓을 열어 자세한 내용을 확인하세요.

에이전트는 SAP 시스템에 연결하여 로그 및 기타 데이터를 가져온 다음, 이러한 로그를 Microsoft Sentinel 작업 영역에 보냅니다. 이렇게 하려면 에이전트에서 SAP 시스템에 인증해야 합니다. 이전 단계에서 에이전트에 대한 사용자와 역할을 SAP 시스템에 만들었기 때문입니다.

SAP 인증 비밀을 포함하여 에이전트 구성 정보를 저장하는 방법과 위치를 선택할 수 있습니다. VM을 배포하는 위치와 사용하기로 결정한 SAP 인증 메커니즘이 사용 결정에 영향을 미칠 수 있습니다. 내림차순으로 나열한 기본 설정 옵션은 다음과 같습니다.

- Azure Key Vault - Azure 시스템이 할당한 관리 ID를 통해 액세스

- Azure Key Vault - Microsoft Entra ID 등록된 애플리케이션 서비스 주체를 통해 액세스

- 일반 텍스트 구성 파일

이러한 시나리오의 경우 SAP의 SNC(Secure Network Communication) 및 X.509 인증서를 사용하여 인증할 수 있는 추가 옵션이 있습니다. 이 옵션은 더 높은 수준의 인증 보안을 제공하지만 제한된 시나리오 집합에서만 실용적인 옵션입니다.

데이터 커넥터 에이전트 컨테이너 배포에는 다음 단계가 포함됩니다.

가상 머신을 만들고 SAP 시스템 자격 증명 대한 액세스 설정. 이 절차는 조직의 다른 팀에서 수행해야 할 수도 있지만 이 문서의 다른 절차 전에 수행해야 합니다.

필수 조건

데이터 커넥터 에이전트를 배포하기 전에 모든 배포 필수 조건이 있는지 확인합니다. 자세한 내용은 SAP 애플리케이션용 Microsoft Sentinel 솔루션 배포를 위한 필수 조건을 참조하세요.

또한 SNC(Secure Network Communications)를 사용하여 보안 연결을 통해 NetWeaver/ABAP 로그를 수집하려는 경우 관련 준비 단계를 수행합니다. 자세한 내용은 SNC를 사용하여 SAP용 Microsoft Sentinel SAP 데이터 커넥터 배포를 참조하세요.

가상 머신 만들기 및 자격 증명에 대한 액세스 구성

이상적으로 SAP 구성 및 인증 비밀은 Azure Key Vault에 저장될 수 있고 저장되어야 합니다. 키 자격 증명 모음에 액세스하는 방법은 VM이 배포된 위치에 따라 달라집니다.

Azure VM의 컨테이너는 Azure 시스템이 할당한 관리 ID를 사용하여 Azure Key Vault에 원활하게 액세스할 수 있습니다.

시스템이 할당한 관리 ID를 사용할 수 없으면 컨테이너는 Microsoft Entra ID 등록된 애플리케이션 서비스 주체 또는 최후의 수단으로 구성 파일을 사용하여 Azure Key Vault에 인증할 수도 있습니다.

온-프레미스 VM의 컨테이너 또는 타사 클라우드 환경의 VM은 Azure 관리 ID를 사용할 수 없지만 Microsoft Entra ID 등록된 애플리케이션 서비스 주체를 사용하여 Azure Key Vault에 인증할 수 있습니다.

어떠한 이유로 인해 등록된 애플리케이션 서비스 주체를 사용할 수 없으면 구성 파일을 사용할 수 있지만 이 방법을 사용하지 않는 것이 좋습니다.

참고 항목

이 절차는 조직의 다른 팀에서 수행해야 할 수도 있지만 이 문서의 다른 절차 전에 수행해야 합니다.

인증 자격 증명 및 구성 데이터를 저장하고 액세스하려는 방법에 따라 다음 탭 중 하나를 선택합니다.

Azure VM에서 관리 ID 만들기

다음 명령을 실행하여 Azure에서 VM을 만듭니다(

<placeholders>환경에서 실제 이름으로 바꿈).az vm create --resource-group <resource group name> --name <VM Name> --image Canonical:0001-com-ubuntu-server-focal:20_04-lts-gen2:latest --admin-username <azureuser> --public-ip-address "" --size Standard_D2as_v5 --generate-ssh-keys --assign-identity --role <role name> --scope <subscription Id>자세한 내용은 빠른 시작: Azure CLI를 사용하여 Linux 가상 머신 만들기를 참조하세요.

Important

VM이 만들어지면 조직에서 적용할 수 있는 모든 보안 요구 사항 및 강화 절차를 적용해야 합니다.

위의 명령은 다음과 같은 출력을 생성하는 VM 리소스를 만듭니다.

{ "fqdns": "", "id": "/subscriptions/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx/resourceGroups/resourcegroupname/providers/Microsoft.Compute/virtualMachines/vmname", "identity": { "systemAssignedIdentity": "yyyyyyyy-yyyy-yyyy-yyyy-yyyyyyyyyyyy", "userAssignedIdentities": {} }, "location": "westeurope", "macAddress": "00-11-22-33-44-55", "powerState": "VM running", "privateIpAddress": "192.168.136.5", "publicIpAddress": "", "resourceGroup": "resourcegroupname", "zones": "" }다음 단계에서 사용되므로 systemAssignedIdentity GUID를 복사합니다. 관리 ID입니다.

키 자격 증명 모음 만들기

이 절차에서는 SAP 인증 비밀을 포함하여 에이전트 구성 정보를 저장하는 키 자격 증명 모음을 만드는 방법을 설명합니다. 기존 키 자격 증명 모음을 사용하는 경우 2단계로 직접 건너뜁니다.

키 자격 증명 모음을 만들려면 다음을 수행합니다.

<placeholder>값을 실제 이름으로 바꾸어 다음 명령을 실행합니다.az keyvault create \ --name <KeyVaultName> \ --resource-group <KeyVaultResourceGroupName>키 자격 증명 모음의 이름과 해당 리소스 그룹의 이름을 복사합니다. 이러한 항목은 다음 단계에서 키 자격 증명 모음 액세스 정책을 할당하고 배포 스크립트를 실행할 때 필요합니다.

키 자격 증명 모음 액세스 권한 할당

키 자격 증명 모음에서 비밀 범위에 대한 다음 Azure 역할 기반 액세스 제어 또는 자격 증명 모음 액세스 정책 권한을 이전에 만들어 복사한 ID에 할당합니다.

권한 모델 필수 사용 권한 Azure 역할 기반 Access Control Key Vault 비밀 사용자 키 자격 증명 모음 액세스 정책 get,list포털의 옵션을 사용하여 권한을 할당하거나,

<placeholder>값을 실제 이름으로 바꾸어 다음 명령 중 하나를 실행함으로써 키 자격 증명 모음 비밀 권한을 ID에 할당합니다. 만든 ID 유형에 대한 탭을 선택합니다.기본 Key Vault 권한 모델에 따라 다음 명령 중 하나를 실행하여 VM의 시스템 할당 관리 ID에 키 자격 증명 모음 비밀 권한을 할당합니다. 명령에 지정된 정책을 사용하면 VM이 키 자격 증명 모음의 비밀을 나열하고 읽을 수 있습니다.

Azure 역할 기반 액세스 제어 권한 모델:

az role assignment create --assignee-object-id <ManagedIdentityId> --role "Key Vault Secrets User" --scope /subscriptions/<KeyVaultSubscriptionId>/resourceGroups/<KeyVaultResourceGroupName> /providers/Microsoft.KeyVault/vaults/<KeyVaultName>자격 증명 모음 액세스 정책 권한 모델:

az keyvault set-policy -n <KeyVaultName> -g <KeyVaultResourceGroupName> --object-id <ManagedIdentityId> --secret-permissions get list

동일한 키 자격 증명 모음에서 비밀 범위에 대한 다음 Azure 역할 기반 액세스 제어 또는 자격 증명 모음 액세스 정책 권한을 데이터 커넥터 에이전트를 구성하는 사용자에게 할당합니다.

권한 모델 필수 사용 권한 Azure 역할 기반 Access Control Key Vault 비밀 책임자 키 자격 증명 모음 액세스 정책 get,list,set,delete포털의 옵션을 사용하여 권한을 할당하거나,

<placeholder>값을 실제 이름으로 바꾸어 다음 명령 중 하나를 실행함으로써 키 자격 증명 모음 비밀 권한을 사용자에게 할당합니다.Azure 역할 기반 액세스 제어 권한 모델:

az role assignment create --role "Key Vault Secrets Officer" --assignee <UserPrincipalName> --scope /subscriptions/<KeyVaultSubscriptionId>/resourceGroups/<KeyVaultResourceGroupName>/providers/Microsoft.KeyVault/vaults/<KeyVaultName>자격 증명 모음 액세스 정책 권한 모델:

az keyvault set-policy -n <KeyVaultName> -g <KeyVaultResourceGroupName> --upn <UserPrincipalName>--secret-permissions get list set delete

데이터 커넥터 에이전트 배포

이제 VM 및 Key Vault를 만들었습니다. 다음 단계는 새 에이전트를 만들고 SAP 시스템 중 하나에 연결하는 것입니다.

sudo 권한이 있는 사용자로 에이전트를 설치하는 새로 만든 VM에 로그인합니다.

SAP NetWeaver SDK를 다운로드하거나 컴퓨터로 전송합니다.

관리 ID 또는 등록된 애플리케이션 중 어떤 방식으로 키 자격 증명 모음에 액세스하는지와 Azure Portal 또는 명령줄 중 무엇을 사용해서 에이전트를 배포하는지에 따라 다음 절차 집합 중 하나를 사용합니다.

팁

Azure Portal은 Azure 키 자격 증명 모음에서만 사용 가능합니다. 대신 구성 파일을 사용하는 경우 관련 명령줄 옵션을 사용합니다.

Azure Portal 옵션(미리 보기)

키 자격 증명 모음에 액세스하는 데 사용하는 ID 유형에 따라 다음 탭 중 하나를 선택합니다.

참고 항목

이전에 SAP 커넥터 에이전트를 수동으로 설치했거나 kickstart 스크립트를 사용하는 경우 Azure Portal에서 해당 에이전트를 구성하거나 관리할 수 없습니다. 포털을 사용하여 에이전트를 구성하고 업데이트하려면 포털을 사용하여 기존 에이전트를 다시 설치해야 합니다.

이 절차에서는 관리 ID로 인증하여 Azure Portal을 통해 새 에이전트를 만드는 방법을 설명합니다.

Microsoft Sentinel 탐색 메뉴에서 데이터 커넥터를 선택합니다.

검색 창에 SAP을 입력합니다.

검색 결과에서 SAP용 Microsoft Sentinel을 선택하고 커넥터 페이지 열기를 선택합니다.

SAP 시스템에서 데이터를 수집하려면 다음 두 단계를 수행해야 합니다.

새 에이전트 만들기

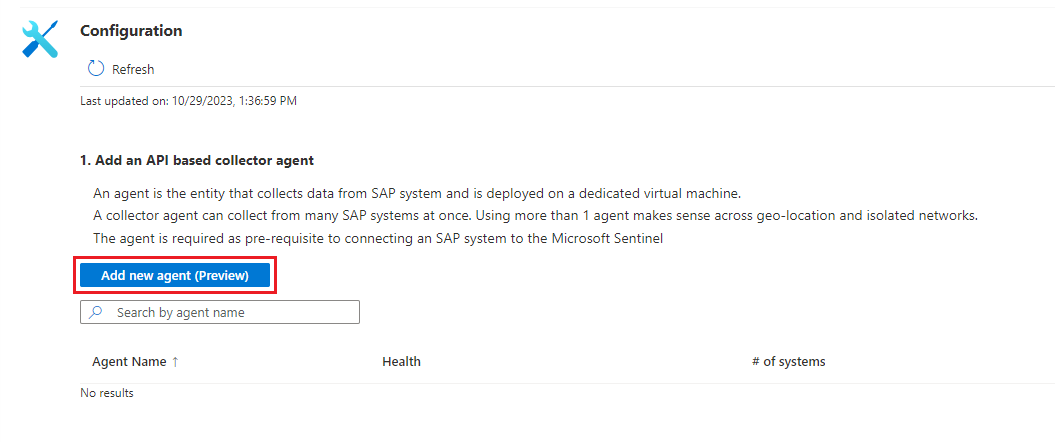

구성 영역에서 새 에이전트 추가(미리 보기)를 선택합니다.

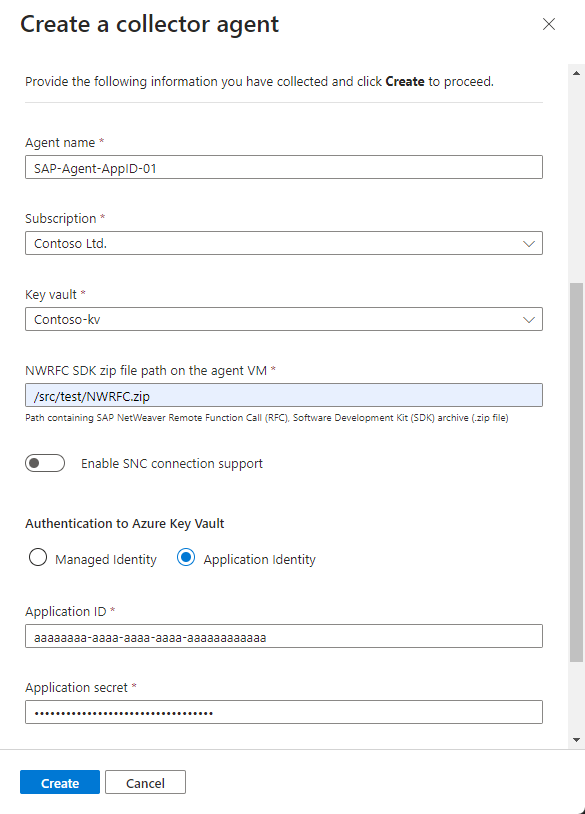

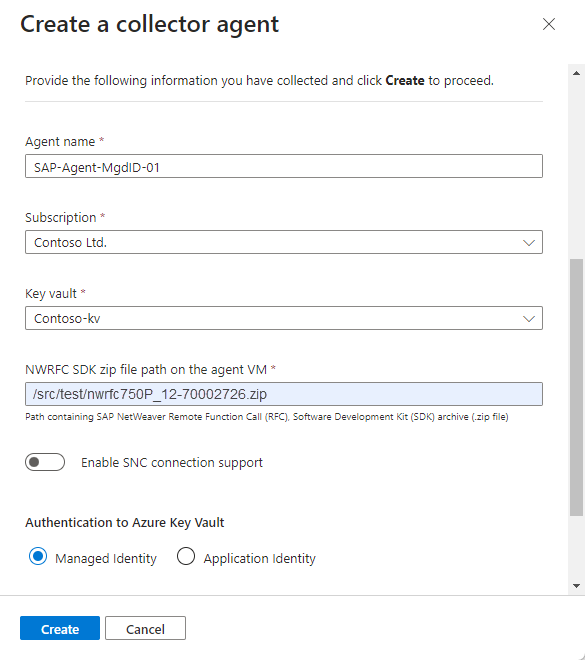

오른쪽에 있는 수집기 에이전트 만들기에서 에이전트 세부 정보를 정의합니다.

속성 설명 에이전트 이름 다음 문자를 포함하여 에이전트 이름을 입력합니다. - a~z

- A-Z

- 0-9

- _ (밑줄)

- . (마침표)

- -(대시)

구독 / 키 자격 증명 모음 구독을 선택하고 해당 드롭다운에서 키 자격 증명 모음을 선택합니다. 에이전트 VM의 NWRFC SDK zip 파일 경로 SAP NetWeaver RFC(Remote Function Call) SDK(소프트웨어 개발 키트) 보관 파일(.zip 파일)이 포함된 VM에 경로를 입력합니다. 예를 들면 /src/test/NWRFC.zip입니다. SNC 연결 지원 사용 SNC(Secure Network Communications)를 사용하여 보안 연결을 통해 NetWeaver/ABAP 로그를 수집하도록 선택합니다.

이 옵션을 선택하면 에이전트 VM에서 SAP 암호화 라이브러리 경로에sapgenpse이진 및libsapcrypto.so라이브러리가 포함된 경로를 입력합니다.Azure Key Vault에서 인증 관리 ID를 사용하여 키 자격 증명 모음에 인증하려면 관리 ID 기본 옵션을 선택한 상태로 둡니다.

관리 ID를 미리 설정해야 합니다. 자세한 내용은 가상 머신 만들기 및 자격 증명에 대한 액세스 구성을 참조하세요.참고 항목

에이전트 배포를 완료한 후에는 돌아가 SNC 연결을 사용하도록 설정할 수 없으므로 SNC 연결을 사용하려는 경우 이 단계에서 SNC 연결 지원 사용을 선택해야 합니다. 자세한 내용은 SNC를 사용하여 SAP용 Microsoft Sentinel SAP 데이터 커넥터 배포를 참조하세요.

예시:

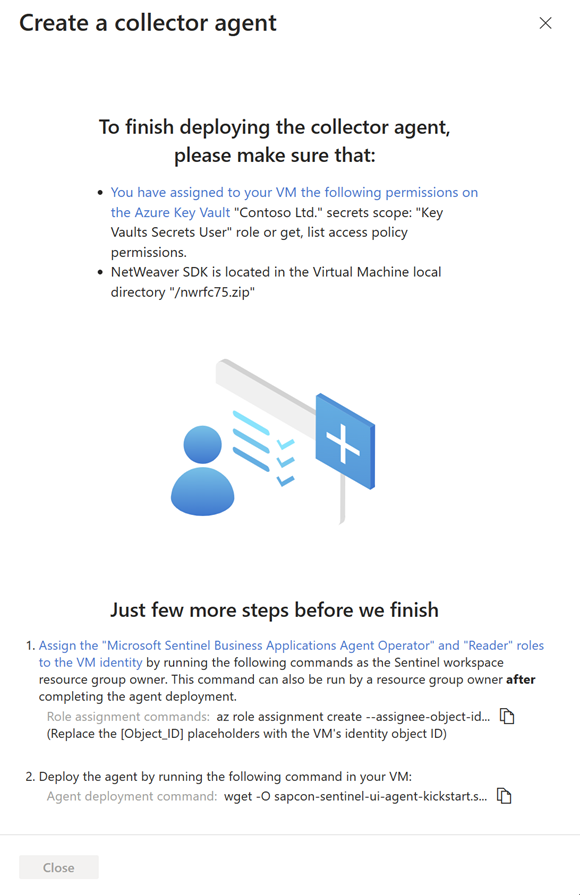

만들기를 선택하고 배포를 완료하기 전에 권장 사항을 검토합니다.

SAP 데이터 커넥터 에이전트를 배포하려면 Microsoft Sentinel Business Applications 에이전트 운영자 역할을 사용하여 Microsoft Sentinel 작업 영역에 대한 특정 권한으로 에이전트의 VM ID를 부여해야 합니다.

이 단계에서 이 명령을 실행하려면 Microsoft Sentinel 작업 영역에서 리소스 그룹 소유자여야 합니다. 작업 영역에서 리소스 그룹 소유자가 아닌 경우 에이전트 배포가 완료된 후에도 이 절차를 수행할 수 있습니다.

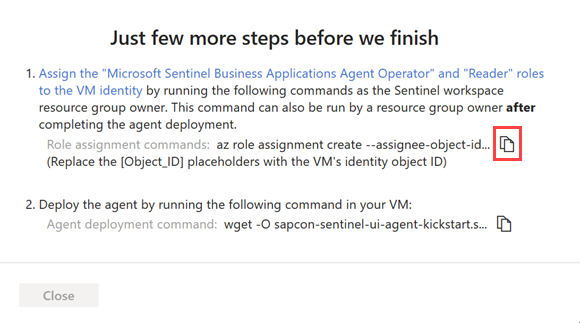

1단계에서 역할 할당 명령을 복사하고

Object_ID자리 표시자를 VM ID 개체 ID로 바꾸어 에이전트 VM에서 실행합니다. 예시:

Azure에서 VM ID 개체 ID를 찾으려면 엔터프라이즈 애플리케이션>모든 애플리케이션으로 이동하여 VM 이름을 선택합니다. 복사한 명령에 사용할 개체 ID 필드의 값을 복사합니다.

이 명령은 작업 영역에서 지정된 에이전트 데이터의 범위만 포함하여 Microsoft Sentinel Business Applications 에이전트 운영자 Azure 역할을 VM의 관리 ID에 할당합니다.

Important

CLI를 통해 Microsoft Sentinel Business Applications 에이전트 운영자 역할을 할당하면 작업 영역에서 지정된 에이전트 데이터의 범위에 대해서만 역할을 할당합니다. 가장 안전하므로 권장되는 옵션입니다.

Azure Portal을 통해 역할을 할당해야 하는 경우 Microsoft Sentinel 작업 영역과 같은 작은 범위에서만 역할을 할당하는 것이 좋습니다.

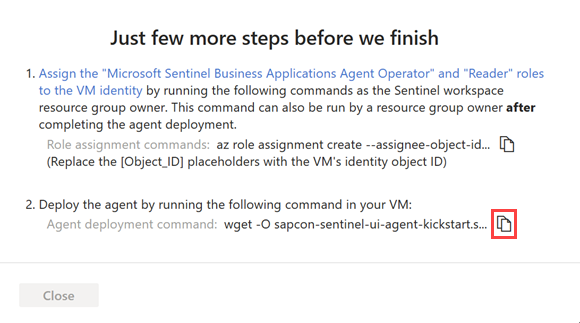

2단계에서 에이전트 명령 옆에 있는 복사

를 선택합니다. 예시:

를 선택합니다. 예시:

명령줄을 복사한 후 닫기를 선택합니다.

관련 에이전트 정보는 Azure Key Vault에 배포되고 새 에이전트는 API 기반 수집기 에이전트 추가의 표에 표시됩니다.

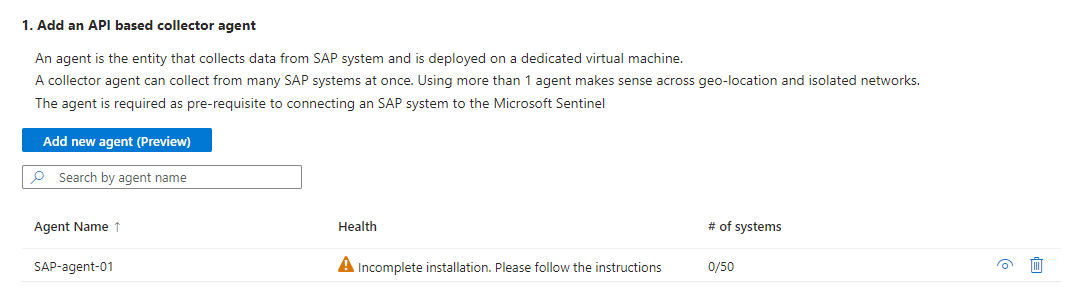

이 단계에서 에이전트 상태는 "불완전한 설치입니다. 지침을 따르세요.”입니다. 에이전트가 성공적으로 설치되면 상태는 에이전트 정상으로 변경됩니다. 이 업데이트에는 최대 10분 정도 걸릴 수 있습니다. 예시:

참고 항목

이 표에는 Azure Portal을 통해 배포하는 에이전트의 에이전트 이름과 상태만 표시됩니다. 명령줄을 사용하여 배포된 에이전트는 여기에 표시되지 않습니다.

에이전트를 설치하려는 VM에서 터미널을 열고 이전 단계에서 복사한 에이전트 명령을 실행합니다.

스크립트에서 OS 구성 요소를 업데이트하고 Azure CLI 및 Docker 소프트웨어와 기타 필수 유틸리티(예: jq, netcat, curl)를 설치합니다.

필요에 따라 스크립트에 추가 매개 변수를 제공하여 컨테이너 배포를 사용자 지정할 수 있습니다. 사용 가능한 명령줄 옵션에 대한 자세한 내용은 Kickstart 스크립트 참조를 참조하세요.

명령을 다시 복사해야 하는 경우 상태열 오른쪽에 있는 보기

를 선택하고 오른쪽 아래에 있는 에이전트 명령 옆에 있는 명령을 복사합니다.

를 선택하고 오른쪽 아래에 있는 에이전트 명령 옆에 있는 명령을 복사합니다.

새 SAP 시스템에 연결

SAP 시스템에 새 연결을 추가하는 사람에게는 SAP 자격 증명이 저장되는 키 자격 증명 모음에 대한 쓰기 권한이 있어야 합니다. 자세한 내용은 가상 머신 만들기 및 자격 증명에 대한 액세스 구성을 참조하세요.

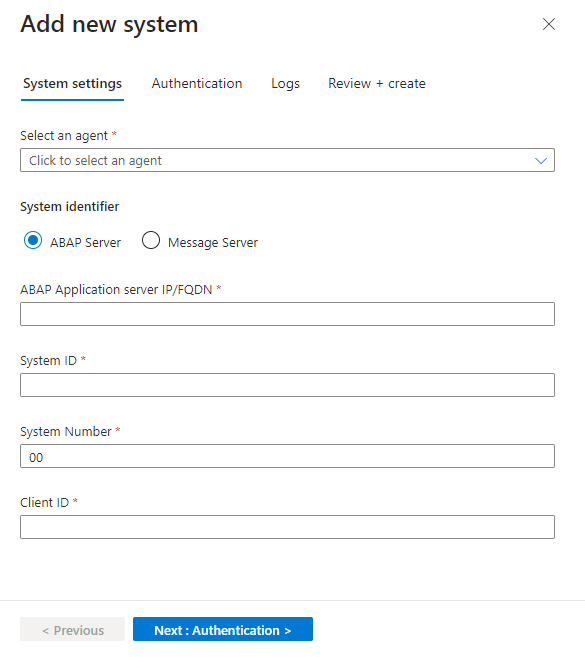

구성 영역에서 새 시스템 추가(미리 보기)를 선택합니다.

에이전트 선택에서 이전 단계에서 만든 에이전트를 선택합니다.

시스템 식별자에서 서버 유형을 선택하고 서버 세부 정보를 제공합니다.

다음: 인증을 선택합니다.

기본 인증에 사용자와 암호를 제공합니다. 에이전트를 설정할 때 SNC 연결을 선택한 경우 SNC를 선택하고 인증서 세부 정보를 제공합니다.

다음: 로그를 선택합니다.

SAP에서 끌어올 로그를 선택하고 다음: 검토 및 만들기를 선택합니다.

정의한 설정을 검토합니다. 이전을 선택하여 설정을 수정하거나 배포를 선택하여 시스템을 배포합니다.

정의한 시스템 구성이 Azure Key Vault에 배포됩니다. 이제 SAP 시스템 구성 및 수집기 에이전트에 할당에 있는 표에서 시스템 세부 정보를 확인할 수 있습니다. 이 표에는 Azure Portal 또는 다른 방법을 통해 추가한 시스템의 연결된 에이전트 이름, SID(SAP 시스템 ID) 및 상태가 표시됩니다.

이 단계에서 시스템 상태는 보류 중입니다. 에이전트가 성공적으로 업데이트되면 Azure Key Vault에서 구성을 끌어오고 상태는 시스템 정상으로 변경됩니다. 이 업데이트에는 최대 10분 정도 걸릴 수 있습니다.

SAP 시스템 상태를 모니터링하는 방법에 대해 자세히 알아보세요.

명령줄 옵션

키 자격 증명 모음에 액세스하는 데 사용하는 ID 유형에 따라 다음 탭 중 하나를 선택합니다.

명령줄을 사용하여 새 에이전트를 만들고 관리 ID로 인증합니다.

배포 kickstart 스크립트를 다운로드하고 실행합니다.

Azure 퍼블릭 상용 클라우드의 경우 명령은 다음과 같습니다.

wget -O sapcon-sentinel-kickstart.sh https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/Solutions/SAP/sapcon-sentinel-kickstart.sh && bash ./sapcon-sentinel-kickstart.sh21Vianet에서 운영하는 Microsoft Azure의 경우

--cloud mooncake를 복사된 명령의 끝에 추가합니다.Azure Government - US의 경우

--cloud fairfax를 복사된 명령의 끝에 추가합니다.

스크립트는 OS 구성 요소를 업데이트하고, Azure CLI 및 Docker 소프트웨어와 기타 필수 유틸리티(jq, netcat, curl)를 설치하고, 구성 매개 변수 값을 묻는 메시지를 표시합니다. 스크립트에 추가 매개 변수를 제공하여 프롬프트의 수를 최소화하거나 컨테이너 배포를 사용자 지정할 수 있습니다. 사용 가능한 명령줄 옵션에 대한 자세한 내용은 Kickstart 스크립트 참조를 참조하세요.

화면의 지침에 따라 SAP 및 키 자격 증명 모음 세부 정보를 입력하고 배포를 완료합니다. 배포가 완료되면 확인 메시지가 표시됩니다.

The process has been successfully completed, thank you!스크립트 출력의 Docker 컨테이너 이름을 적어 두세요. VM에서 Docker 컨테이너 목록을 보려면 다음을 실행합니다.

docker ps -a다음 단계에서 Docker 컨테이너의 이름을 사용하게 됩니다.

SAP 데이터 커넥터 에이전트를 배포하려면 Microsoft Sentinel Business Applications 에이전트 운영자 역할을 사용하여 Microsoft Sentinel 작업 영역에 대한 특정 권한으로 에이전트의 VM ID를 부여해야 합니다.

이 단계에서 이 명령을 실행하려면 Microsoft Sentinel 작업 영역에서 리소스 그룹 소유자여야 합니다. 작업 영역에서 리소스 그룹 소유자가 아닌 경우 나중에 이 절차를 수행할 수도 있습니다.

Microsoft Sentinel Business Applications 에이전트 운영자 역할을 VM의 ID에 할당합니다.

<container_name>자리 표시자를 Kickstart 스크립트로 만든 docker 컨테이너의 이름으로 바꾸어 다음 명령을 실행함으로써 에이전트 ID를 가져옵니다.docker inspect <container_name> | grep -oP '"SENTINEL_AGENT_GUID=\K[^"]+예를 들어 반환된 에이전트 ID는

234fba02-3b34-4c55-8c0e-e6423ceb405b일 수 있습니다.다음 명령을 실행하여 Microsoft Sentinel Business Applications 에이전트 운영자를 할당합니다.

az role assignment create --assignee <OBJ_ID> --role "Microsoft Sentinel Business Applications Agent Operator" --scope /subscriptions/<SUB_ID>/resourcegroups/<RESOURCE_GROUP_NAME>/providers/microsoft.operationalinsights/workspaces/<WS_NAME>/providers/Microsoft.SecurityInsights/BusinessApplicationAgents/<AGENT_IDENTIFIER>자리 표시자 값을 다음과 같이 바꿉니다.

자리 표시자 값 <OBJ_ID>VM 관리 ID 개체 ID.

Azure에서 VM ID 개체 ID를 찾으려면 엔터프라이즈 애플리케이션>모든 애플리케이션으로 이동하여 VM 이름을 선택합니다. 복사한 명령에 사용할 개체 ID 필드의 값을 복사합니다.<SUB_ID>Microsoft Sentinel 작업 영역 구독 ID <RESOURCE_GROUP_NAME>Microsoft Sentinel 작업 영역 리소스 그룹 이름 <WS_NAME>Microsoft Sentinel 작업 영역 이름 <AGENT_IDENTIFIER>이전 단계에서 명령을 실행한 후 표시되는 에이전트 ID. Docker 컨테이너가 자동으로 시작되도록 구성하려면

<container-name>자리 표시자를 컨테이너 이름으로 바꾸어 다음 명령을 실행합니다.docker update --restart unless-stopped <container-name>

다음 단계

커넥터가 배포되면 SAP® 애플리케이션용 Microsoft Sentinel 솔루션 콘텐츠 배포를 계속 진행합니다.

SAP 커넥터의 상태 및 연결을 확인하는 방법은 Microsoft 보안 커뮤니티 YouTube 채널의 이 YouTube 동영상을 참조하세요.