네트워크 보호

적용 대상:

- 엔드포인트용 Microsoft Defender 플랜 1

- 엔드포인트용 Microsoft Defender 플랜 2

- Microsoft Defender XDR

- Microsoft Defender 바이러스 백신

플랫폼

- Windows

- macOS

- Linux

엔드포인트용 Microsoft Defender를 경험하고 싶으신가요? 무료 평가판에 등록합니다.

네트워크 보호 개요

네트워크 보호는 인터넷 기반 이벤트로부터 디바이스를 보호하는 데 도움이 됩니다. 네트워크 보호는 공격 표면 감소 기능입니다. 이를 통해 직원이 애플리케이션을 통해 위험한 도메인에 액세스하지 못하도록 방지할 수 있습니다. 인터넷에서 피싱 사기, 악용 및 기타 악성 콘텐츠를 호스트하는 도메인은 위험한 것으로 간주됩니다. 네트워크 보호는 Microsoft Defender SmartScreen의 scope 확장하여 평판이 낮은 원본(도메인 또는 호스트 이름 기준)에 연결하려는 모든 아웃바운드 HTTP(S) 트래픽을 차단합니다.

네트워크 보호는 웹 보호 의 보호를 운영 체제 수준으로 확장하며 WCF(웹 콘텐츠 필터링)의 핵심 구성 요소입니다. Microsoft Edge에 있는 웹 보호 기능을 지원되는 다른 브라우저 및 비 브라우저 애플리케이션에 제공합니다. 또한 네트워크 보호는 엔드포인트 검색 및 응답과 함께 사용할 때 IOC(손상 지표)의 가시성 및 차단을 제공합니다. 예를 들어 네트워크 보호는 특정 도메인 또는 호스트 이름을 차단하는 데 사용할 수 있는 사용자 지정 표시 기에서 작동합니다.

네트워크 보호 적용 범위

다음 표에는 적용 범위의 네트워크 보호 영역이 요약됩니다.

| 기능 | Microsoft Edge | 타사 브라우저 | 비 브라우저 프로세스 (예: PowerShell) |

|---|---|---|---|

| Web Threat Protection | SmartScreen을 사용하도록 설정해야 합니다. | 네트워크 보호는 블록 모드여야 합니다. | 네트워크 보호는 블록 모드여야 합니다. |

| 사용자 지정 표시기 | SmartScreen을 사용하도록 설정해야 합니다. | 네트워크 보호는 블록 모드여야 합니다. | 네트워크 보호는 블록 모드여야 합니다. |

| 웹 콘텐츠 필터링 | SmartScreen을 사용하도록 설정해야 합니다. | 네트워크 보호는 블록 모드여야 합니다. | 지원되지 않음 |

참고

Mac 및 Linux에서는 Edge에서 이러한 기능을 지원하려면 블록 모드의 네트워크 보호가 있어야 합니다. Windows에서 네트워크 보호는 Microsoft Edge를 모니터링하지 않습니다. Microsoft Edge 및 인터넷 Explorer 이외의 프로세스의 경우 웹 보호 시나리오는 검사 및 적용을 위해 네트워크 보호를 활용합니다.

- IP는 세 가지 프로토콜(TCP, HTTP 및 HTTPS(TLS))에 대해 지원됩니다.

- 사용자 지정 표시기에서 단일 IP 주소만 지원됩니다(CIDR 블록 또는 IP 범위 없음).

- 암호화된 URL(전체 경로)은 자사 브라우저(인터넷 Explorer, Edge)에서만 차단할 수 있습니다.

- 암호화된 URL(FQDN만 해당)은 타사 브라우저(예: 인터넷 Explorer, Edge 제외)에서 차단할 수 있습니다.

- 암호화되지 않은 URL에 대해 전체 URL 경로 블록을 적용할 수 있습니다.

작업이 수행되는 시간과 차단되는 URL 및 IP 사이에 최대 2시간의 대기 시간(일반적으로 더 적은 시간)이 있을 수 있습니다.

이 비디오를 시청하여 네트워크 보호가 피싱 사기, 악용 및 기타 악성 콘텐츠로부터 디바이스의 공격 노출 영역을 줄이는 데 어떻게 도움이 되는지 알아보세요.

네트워크 보호 요구 사항

네트워크 보호를 사용하려면 Windows 10 또는 11(Pro 또는 Enterprise), Windows Server 버전 1803 이상, macOS 버전 11 이상 또는 Defender 지원 Linux 버전 및 Microsoft Defender 바이러스 백신 실시간 보호가 필요합니다.

| Windows 버전 | Microsoft Defender 바이러스 백신 |

|---|---|

| Windows 10 버전 1709 이상, Windows 11, Windows Server 1803 이상 | Microsoft Defender 바이러스 백신 실시간 보호, 동작 모니터링 및 클라우드 제공 보호가 사용하도록 설정되어 있는지 확인합니다(활성). |

| 통합 에이전트를 사용하여 R2 및 Windows Server 2016 Windows Server 2012 | 플랫폼 업데이트 버전 4.18.2001.x.x 이상 |

네트워크 보호가 중요한 이유

네트워크 보호는 엔드포인트용 Microsoft Defender 솔루션의 공격 표면 감소 그룹의 일부입니다. 네트워크 보호를 사용하면 네트워크 계층이 URL 및 IP 주소를 차단할 수 있습니다. 네트워크 보호는 특정 브라우저 및 표준 네트워크 연결을 사용하여 URL에 액세스하지 못하도록 차단할 수 있습니다. 기본적으로 네트워크 보호는 Microsoft Edge 브라우저의 SmartScreen과 유사한 방식으로 악성 URL을 차단하는 SmartScreen 피드를 사용하여 알려진 악성 URL로부터 컴퓨터를 보호합니다. 네트워크 보호 기능은 다음으로 확장할 수 있습니다.

- 자체 위협 인텔리전스(지표)에서 IP/URL 주소 차단

- Microsoft Defender for Cloud Apps 인증되지 않은 서비스 차단

- 범주에 따라 웹 사이트에 대한 브라우저 액세스 차단(웹 콘텐츠 필터링)

네트워크 보호는 Microsoft 보호 및 응답 스택의 중요한 부분입니다.

팁

Windows Server, Linux, MacOS 및 MTD(Mobile Threat Defense)에 대한 네트워크 보호에 대한 자세한 내용은 고급 헌팅을 사용하여 위협 사전 헌팅을 참조하세요.

명령 및 제어 공격 차단

C2(명령 및 제어) 서버 컴퓨터는 악의적인 사용자가 이전에 맬웨어에 의해 손상된 시스템에 명령을 보내는 데 사용됩니다. C2 공격은 일반적으로 파일 공유 및 웹 메일 서비스와 같은 클라우드 기반 서비스에서 숨겨지며, C2 서버는 일반적인 트래픽과 혼합하여 검색을 방지할 수 있습니다.

C2 서버를 사용하여 다음을 수행할 수 있는 명령을 시작할 수 있습니다.

- 데이터 도용

- 봇넷에서 손상된 컴퓨터 제어

- 합법적인 애플리케이션 중단

- 랜섬웨어와 같은 맬웨어 확산

엔드포인트용 Defender의 네트워크 보호 구성 요소는 기계 학습 및 지능형 IoC(손상 지표) 식별과 같은 기술을 사용하여 사람이 운영하는 랜섬웨어 공격에 사용되는 C2 인프라에 대한 연결을 식별하고 차단합니다.

네트워크 보호: C2 검색 및 수정

랜섬웨어는 초기 형태로 상품 위협이며, 미리 프로그래밍되고 제한된 특정 결과(예: 컴퓨터 암호화)에 초점을 맞췄습니다. 그러나 랜섬웨어는 인간 중심의 적응형 정교한 위협으로 발전했으며, 전체 organization 자산 또는 몸값을 위해 데이터를 보유하는 것과 같은 더 큰 규모와 보다 광범위한 결과에 초점을 맞췄습니다.

C2(명령 및 제어 서버)에 대한 지원은 이 랜섬웨어 진화의 핵심 부분이며, 이러한 공격을 대상으로 하는 환경에 적응할 수 있게 해줍니다. 명령 및 제어 인프라에 대한 링크를 끊어 다음 단계로의 공격 진행을 중지합니다. C2 검색 및 수정에 대한 자세한 내용은 네트워크 계층에서 명령 감지 및 수정 및 제어 공격을 참조하세요.

네트워크 보호: 새 알림 메시지

| 새 매핑 | 응답 범주 | 원본 |

|---|---|---|

| 피싱 | 피싱 | Smartscreen |

| 악의적인 | 악성 | Smartscreen |

| 명령 및 제어 | C2 | Smartscreen |

| 명령 및 제어 | COCO | Smartscreen |

| 악의적인 | 신뢰할 수 없는 | Smartscreen |

| IT 관리자가 | CustomBlockList | |

| IT 관리자가 | CustomPolicy |

참고

customAllowList 는 엔드포인트에 대한 알림을 생성하지 않습니다.

네트워크 보호 결정에 대한 새 알림

네트워크 보호에서 공개적으로 사용할 수 있는 새로운 기능은 SmartScreen의 기능을 활용하여 악의적인 명령 및 제어 사이트에서 피싱 활동을 차단합니다.

최종 사용자가 네트워크 보호를 사용하는 환경에서 웹 사이트를 방문하려고 하면 다음 세 가지 시나리오가 가능합니다.

- URL에 알려진 평판 이 있습니다. 이 경우 사용자는 방해 없이 액세스할 수 있으며 엔드포인트에 알림 메시지가 표시되지 않습니다. 실제로 도메인 또는 URL은 허용됨으로 설정됩니다.

- URL에 알 수 없거나 불확실한 평판 이 있습니다. 사용자의 액세스는 차단되지만 블록을 우회(차단 해제)할 수 있습니다. 실제로 도메인 또는 URL은 감사로 설정됩니다.

- URL에 알려진 잘못된(악의적인) 평판 이 있습니다. 사용자가 액세스할 수 없습니다. 실제로 도메인 또는 URL은 차단으로 설정됩니다.

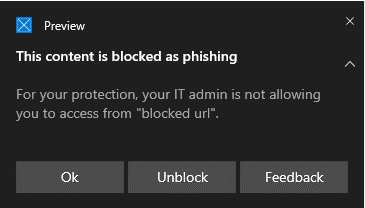

경고 환경

사용자가 웹 사이트를 방문합니다.

URL에 알 수 없거나 불확실한 평판이 있는 경우 알림 메시지가 사용자에게 다음 옵션을 제공합니다.

확인 - 알림 메시지가 릴리스되고(제거됨) 사이트에 대한 액세스 시도가 종료됩니다.

차단 해제 - 사용자는 24시간 동안 사이트에 액세스할 수 있습니다. 이때 블록을 다시 사용할 수 있습니다. 사용자는 차단 해제 를 사용하여 관리자가 사이트를 금지(차단)할 때까지 사이트에 계속 액세스하여 차단 해제 옵션을 제거할 수 있습니다.

피드백 - 알림 메시지는 사용자에게 티켓을 제출할 수 있는 링크를 제공하며, 사용자가 사이트에 대한 액세스를 정당화하기 위해 관리자에게 피드백을 제출하는 데 사용할 수 있습니다.

참고

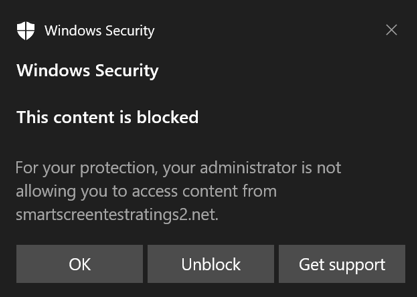

경고 환경 및 블록 환경(아래)을 위해 여기에 표시된 이미지는 모두 "차단된 URL"을 예제 자리 표시자 텍스트로 나열합니다. 작동하는 환경에서 실제 URL 또는 도메인이 나열됩니다.

차단 환경

사용자가 웹 사이트를 방문합니다.

- URL의 평판이 좋지 않으면 알림 메시지가 사용자에게 다음 옵션을 제공합니다.

SmartScreen 차단 해제

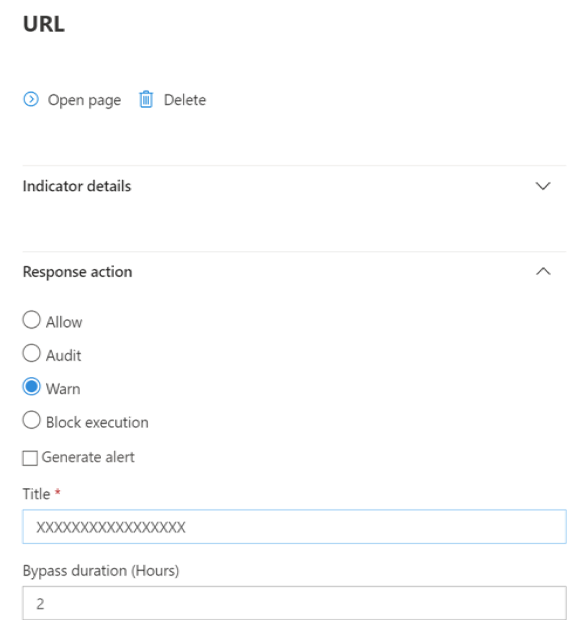

엔드포인트용 Defender의 표시기를 사용하면 관리자가 최종 사용자가 일부 URL 및 IP에 대해 생성된 경고를 무시하도록 허용할 수 있습니다. URL이 차단된 이유에 따라 SmartScreen 블록이 발견되면 최대 24시간 동안 사이트를 차단 해제하는 기능을 제공할 수 있습니다. 이러한 경우 최종 사용자가 정의된 기간 동안 URL 또는 IP의 차단을 해제할 수 있도록 Windows 보안 알림 메시지가 표시됩니다.

엔드포인트용 Microsoft Defender 관리자는 IP, URL 및 도메인에 대한 "허용" 표시기를 사용하여 Microsoft Defender 포털에서 SmartScreen 차단 해제 기능을 구성할 수 있습니다.

IP 및 URL/도메인에 대한 표시기 만들기를 참조하세요.

네트워크 보호 사용

네트워크 보호는 일반적으로 관리 인프라를 사용하여 수행되는 디바이스당 사용하도록 설정됩니다. 지원되는 방법은 네트워크 보호 설정을 참조하세요.

참고

Microsoft Defender 바이러스 백신은 네트워크 보호를 사용하도록 설정하려면 활성 상태여야 합니다.

감사 모드 또는 차단 모드에서 네트워크 보호를 사용하도록 설정할 수 있습니다. IP 주소 또는 URL을 실제로 차단하기 전에 네트워크 보호를 사용하도록 설정하는 것이 미치는 영향을 평가하려면 시간 동안 감사 모드에서 네트워크 보호를 사용하도록 설정하여 차단되는 항목에 대한 데이터를 수집할 수 있습니다. 최종 사용자가 네트워크 보호에 의해 차단된 주소 또는 사이트에 연결한 경우 감사 모드 로그입니다. IoC(손상 표시기) 또는 WCF(웹 콘텐츠 필터링)가 작동하려면 네트워크 보호가 "차단 모드"에 있어야 합니다.

Linux 및 macOS에 대한 네트워크 보호에 대한 자세한 내용은 Linux용 네트워크 보호 및 macOS용 네트워크 보호를 참조하세요.

고급 헌팅

고급 헌팅을 사용하여 감사 이벤트를 식별하는 경우 콘솔에서 최대 30일의 기록을 사용할 수 있습니다. 고급 헌팅을 참조하세요.

엔드포인트용 Defender 포털(https://security.microsoft.com)에서 고급 헌팅에서 감사 이벤트를 찾을 수 있습니다.

감사 이벤트는 ActionType ExploitGuardNetworkProtectionAudited이 인 DeviceEvents에 있습니다. 블록은 의 ExploitGuardNetworkProtectionBlockedActionType과 함께 표시됩니다.

타사 브라우저에 대한 네트워크 보호 이벤트를 보기 위한 예제 쿼리는 다음과 같습니다.

DeviceEvents

|where ActionType in ('ExploitGuardNetworkProtectionAudited','ExploitGuardNetworkProtectionBlocked')

팁

이러한 항목에는 작업에 대한 유용한 정보를 제공하는 AdditionalFields 열에 데이터가 있습니다. AdditionalFields를 확장하면 IsAudit, ResponseCategory 및 DisplayName 필드를 가져올 수도 있습니다.

또 다른 예는 다음과 같습니다.

DeviceEvents

|where ActionType contains "ExploitGuardNetworkProtection"

|extend ParsedFields=parse_json(AdditionalFields)

|project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, IsAudit=tostring(ParsedFields.IsAudit), ResponseCategory=tostring(ParsedFields.ResponseCategory), DisplayName=tostring(ParsedFields.DisplayName)

|sort by Timestamp desc

응답 범주는 이벤트의 원인을 알려줍니다. 예를 들면 다음과 같습니다.

| ResponseCategory | 이벤트를 담당하는 기능 |

|---|---|

| CustomPolicy | Wcf |

| CustomBlockList | 사용자 지정 표시기 |

| CasbPolicy | Defender for Cloud Apps |

| 악성 | 웹 위협 |

| 피싱 | 웹 위협 |

자세한 내용은 엔드포인트 블록 문제 해결을 참조하세요.

특히 Microsoft Edge 브라우저에 대한 smartScreen 이벤트를 Microsoft Defender 다른 쿼리가 필요합니다.

DeviceEvents

| where ActionType == "SmartScreenUrlWarning"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName

결과 URL 및 IP 목록을 사용하여 디바이스가 블록 모드에 있는 경우 차단된 항목과 차단된 기능을 확인할 수 있습니다. 목록에 있는 각 항목을 검토하여 환경에 필요한 URL 또는 IP를 식별합니다. 환경에 중요한 감사된 항목을 찾으면 네트워크에서 허용하도록 표시기를 만듭니다. URL 허용/IP 표시기가 모든 블록보다 우선합니다.

표시기를 만든 후에는 기본 문제를 해결하는 것을 확인할 수 있습니다.

- SmartScreen – 요청 검토

- 표시기 – 기존 표시기 수정

- MCA – 허가되지 않은 앱 검토

- WCF – 요청 다시 분류

이 데이터를 사용하여 차단 모드에서 네트워크 보호를 사용하도록 설정하는 방법에 대해 정보에 입각한 결정을 내릴 수 있습니다. 네트워크 보호 블록의 우선 순위 순서를 참조하세요.

참고

디바이스별 설정이므로 차단 모드로 이동할 수 없는 디바이스가 있는 경우 챌린지를 수정할 수 있고 감사 이벤트를 계속 받을 때까지 감사에 그대로 둘 수 있습니다.

가양성 보고 방법에 대한 자세한 내용은 가양 성 보고를 참조하세요.

고유한 Power BI 보고서를 만드는 방법에 대한 자세한 내용은 Power BI를 사용하여 사용자 지정 보고서 만들기를 참조하세요.

네트워크 보호 구성

네트워크 보호를 사용하도록 설정하는 방법에 대한 자세한 내용은 네트워크 보호 사용을 참조하세요. 그룹 정책, PowerShell 또는 MDM CSP를 사용하여 네트워크에서 네트워크 보호를 사용하도록 설정하고 관리합니다.

네트워크 보호를 사용하도록 설정한 후에는 엔드포인트 디바이스와 웹 서비스 간의 연결을 허용하도록 네트워크 또는 방화벽을 구성해야 할 수 있습니다.

.smartscreen.microsoft.com.smartscreen-prod.microsoft.com

네트워크 보호 이벤트 보기

네트워크 보호는 경고 조사 시나리오의 일부로 악용 방지 이벤트 및 블록에 대한 자세한 보고를 제공하는 엔드포인트용 Microsoft Defender 가장 잘 작동합니다.

네트워크 보호가 연결을 차단하면 알림 센터에서 알림이 표시됩니다. 보안 운영 팀은 organization 세부 정보 및 연락처 정보를 사용하여 알림을 사용자 지정할 수 있습니다. 또한 모니터링할 특정 기술에 맞게 개별 공격 표면 감소 규칙을 사용하도록 설정하고 사용자 지정할 수 있습니다.

감사 모드를 사용하여 네트워크 보호가 사용하도록 설정된 경우 organization 미치는 영향을 평가할 수도 있습니다.

Microsoft Defender 포털에서 네트워크 보호 이벤트 검토

엔드포인트용 Defender는 경고 조사 시나리오의 일부로 이벤트 및 블록에 대한 자세한 보고를 제공합니다. 경고 큐의 Microsoft Defender 포털(https://security.microsoft.com)에서 또는 고급 헌팅을 사용하여 이러한 세부 정보를 볼 수 있습니다. 감사 모드를 사용하는 경우 고급 헌팅을 사용하여 네트워크 보호 설정이 사용하도록 설정된 경우 환경에 어떤 영향을 미치는지 확인할 수 있습니다.

Windows 이벤트 뷰어 네트워크 보호 이벤트 검토

Windows 이벤트 로그를 검토하여 네트워크 보호가 악성 IP 또는 도메인에 대한 액세스를 차단(또는 감사)할 때 생성되는 이벤트를 확인할 수 있습니다.

확인을 선택합니다.

이 절차에서는 네트워크 보호와 관련된 다음 이벤트만 표시하도록 필터링하는 사용자 지정 보기를 만듭니다.

| 이벤트 ID | 설명 |

|---|---|

| 5007 | 설정이 변경된 경우의 이벤트 |

| 1125 | 감사 모드에서 네트워크 보호가 실행되는 경우 이벤트 |

| 1126 | 블록 모드에서 네트워크 보호가 실행되는 경우 이벤트 |

네트워크 보호 및 TCP 3방향 핸드셰이크

네트워크 보호를 사용하면 TCP/IP를 통한 3방향 핸드셰이크가 완료된 후 사이트에 대한 액세스를 허용하거나 차단할지 여부를 결정합니다. 따라서 사이트가 네트워크 보호에 의해 차단되면 사이트가 차단된 경우에도 Microsoft Defender 포털에서 아래의 ConnectionSuccessDeviceNetworkEvents 작업 유형이 표시될 수 있습니다. DeviceNetworkEvents 는 네트워크 보호가 아니라 TCP 계층에서 보고됩니다. 3방향 핸드셰이크가 완료되면 네트워크 보호에 의해 사이트에 대한 액세스가 허용되거나 차단됩니다.

작동 방식의 예는 다음과 같습니다.

사용자가 디바이스의 웹 사이트에 액세스하려고 시도한다고 가정합니다. 사이트는 위험한 도메인에서 호스트되며 네트워크 보호에 의해 차단되어야 합니다.

TCP/IP를 통한 3방향 핸드셰이크가 시작됩니다. 작업이 완료

DeviceNetworkEvents되기 전에 작업이 기록되고 작업이ActionType로ConnectionSuccess나열됩니다. 그러나 3방향 핸드셰이크 프로세스가 완료되는 즉시 네트워크 보호는 사이트에 대한 액세스를 차단합니다. 이 모든 작업은 빠르게 수행됩니다. Microsoft Defender SmartScreen과 비슷한 프로세스가 발생합니다. 3방향 핸드셰이크가 완료되고 사이트에 대한 액세스가 차단되거나 허용됩니다.Microsoft Defender 포털에서 경고 큐에 경고가 나열됩니다. 해당 경고의 세부 정보에는 및

AlertEvidence가 모두DeviceNetworkEvents포함됩니다. ActionTypeConnectionSuccess이 인 항목도 있DeviceNetworkEvents더라도 사이트가 차단된 것을 볼 수 있습니다.

Windows 10 Enterprise 다중 세션을 실행하는 Windows 가상 데스크톱에 대한 고려 사항

Windows 10 Enterprise 다중 사용자 특성으로 인해 다음 사항에 유의하세요.

네트워크 보호는 디바이스 전체 기능이며 특정 사용자 세션을 대상으로 할 수 없습니다.

웹 콘텐츠 필터링 정책도 디바이스 전체입니다.

사용자 그룹을 구분해야 하는 경우 별도의 Windows Virtual Desktop 호스트 풀 및 할당을 만드는 것이 좋습니다.

감사 모드에서 네트워크 보호를 테스트하여 롤아웃하기 전에 해당 동작을 평가합니다.

사용자가 많거나 다중 사용자 세션이 많은 경우 배포 크기를 조정하는 것이 좋습니다.

네트워크 보호를 위한 대체 옵션

Windows Server 2012R2/2016 통합 MDE 클라이언트, Windows Server 버전 1803 이상, Windows Server 2019 이상 및 Azure의 Windows Virtual Desktop에서 사용되는 다중 세션 1909 이상에 Windows 10 Enterprise 경우 다음 방법을 사용하여 Microsoft Edge에 대한 네트워크 보호를 사용하도록 설정할 수 있습니다.

네트워크 보호 켜기를 사용하고 지침에 따라 정책을 적용합니다.

다음 PowerShell 명령을 실행합니다.

Set-MpPreference -EnableNetworkProtection EnabledSet-MpPreference -AllowNetworkProtectionOnWinServer 1Set-MpPreference -AllowNetworkProtectionDownLevel 1Set-MpPreference -AllowDatagramProcessingOnWinServer 1

참고

경우에 따라 인프라, 트래픽 볼륨 및 기타 조건에 Set-MpPreference -AllowDatagramProcessingOnWinServer 1 따라 네트워크 성능에 영향을 줄 수 있습니다.

Windows Server에 대한 네트워크 보호

다음은 Windows Server와 관련된 정보입니다.

네트워크 보호가 사용하도록 설정되어 있는지 확인

레지스트리 편집기 사용하여 로컬 디바이스에서 네트워크 보호를 사용할 수 있는지 확인합니다.

작업 표시줄에서 시작 단추를 선택하고 regedit를 입력하여 레지스트리 편집기 엽니다.

측면 메뉴에서 HKEY_LOCAL_MACHINE 선택합니다.

중첩된 메뉴를 통해 소프트웨어>정책>Microsoft>Windows Defender>Windows Defender Exploit Guard>네트워크 보호로 이동합니다.

(키가 없는 경우 SOFTWARE>로 이동합니다.Microsoft>> Windows Defender Windows Defender Exploit Guard>네트워크 보호)

EnableNetworkProtection을 선택하여 디바이스에서 네트워크 보호의 현재 상태를 확인합니다.

- 0 = 끄기

- 1 = 켜기(사용)

- 2 = 감사 모드

자세한 내용은 다음을 참조 하세요. 네트워크 보호 켜기

네트워크 보호 제안

Windows Server 2012R2/2016 통합 MDE 클라이언트, Windows Server 버전 1803 이상, Windows Server 2019 이상 및 Windows 10 Enterprise 다중 세션 1909 이상(Azure의 Windows Virtual Desktop에서 사용)의 경우 사용하도록 설정해야 하는 추가 레지스트리 키가 있습니다.

Hkey_local_machine\소프트웨어\Microsoft\\ Windows Defender Windows Defender Exploit Guard\네트워크 보호

- AllowNetworkProtectionOnWinServer (dword) 1(16진수)

- EnableNetworkProtection (dword) 1(16진수)

- AllowNetworkProtectionDownLevel(dword) 1(16진수) - Windows Server 2012R2 및 Windows Server 2016만

참고

인프라, 트래픽의 양 및 기타 조건에 따라microsoft\\\\Windows Defender \NIS\소비자\IPS - AllowDatagramProcessingOnWinServer(dword) 1(16진수)HKEY_LOCAL_MACHINE 네트워크 성능에 영향을 줄 수 있습니다.

자세한 내용은 다음을 참조 하세요. 네트워크 보호 켜기

Windows Server 및 Windows 다중 세션 구성을 사용하려면 PowerShell이 필요합니다.

Windows Server 및 Windows 다중 세션의 경우 PowerShell cmdlet을 사용하여 사용하도록 설정해야 하는 추가 항목이 있습니다. Windows Server 2012R2/2016 통합 MDE 클라이언트, Windows Server 버전 1803 이상, Windows Server 2019 이상 및 Azure의 Windows Virtual Desktop에서 사용되는 다중 세션 1909 이상 Windows 10 Enterprise.

- Set-MpPreference -EnableNetworkProtection Enabled

- Set-MpPreference -AllowNetworkProtectionOnWinServer 1

- Set-MpPreference -AllowNetworkProtectionDownLevel 1

- Set-MpPreference -AllowDatagramProcessingOnWinServer 1

참고

인프라, 트래픽 볼륨 및 기타 조건에 따라 Set-MpPreference -AllowDatagramProcessingOnWinServer 1 이 네트워크 성능에 영향을 줄 수 있는 경우도 있습니다.

네트워크 보호 문제 해결

네트워크 보호가 실행되는 환경으로 인해 이 기능이 운영 체제 프록시 설정을 검색하지 못할 수 있습니다. 경우에 따라 네트워크 보호 클라이언트가 클라우드 서비스에 연결할 수 없습니다. 연결 문제를 resolve Microsoft Defender 바이러스 백신에 대한 정적 프록시를 구성합니다.

네트워크 보호 성능 최적화

네트워크 보호에는 이제 블록 모드가 비동기적으로 장기 연결을 검사하기 시작할 수 있는 성능 최적화가 있으며, 이는 성능 향상을 제공하고 앱 호환성 문제에도 도움이 될 수 있습니다. 이 최적화 기능은 기본적으로 설정됩니다. 다음 PowerShell cmdlet을 사용하여 이 기능을 끌 수 있습니다.

Set-MpPreference -AllowSwitchToAsyncInspection $false

참고 항목

- 네트워크 보호 평가 | 기능의 작동 방식과 일반적으로 생성되는 이벤트를 보여 주는 빠른 시나리오를 수행합니다.

- 네트워크 보호 사용 | 그룹 정책, PowerShell 또는 MDM CSP를 사용하여 네트워크에서 네트워크 보호를 사용하도록 설정하고 관리합니다.

- Microsoft Intune 공격 표면 감소 기능 구성

- Linux용 네트워크 보호 | Linux 디바이스용 Microsoft 네트워크 보호를 사용하는 방법을 알아보려면

- macOS에 대한 네트워크 보호 | macOS용 Microsoft 네트워크 보호에 대해 자세히 알아보려면

팁

더 자세히 알아보고 싶으신가요? 기술 커뮤니티: 엔드포인트용 Microsoft Defender Tech Community의 Microsoft 보안 커뮤니티와 Engage.

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기