파일에 대해 대응 조치 실행

적용 대상:

중요

이 게시물의 일부 정보는 상용으로 출시되기 전에 실질적으로 수정될 수 있는 사전 릴리스된 제품과 관련이 있습니다. Microsoft는 여기에서 제공하는 정보와 관련하여 명시적이거나 묵시적인 어떠한 보증도 제공하지 않습니다.

엔드포인트용 Defender를 경험하고 싶으신가요? 무료 평가판을 신청하세요.

파일을 중지 및 격리하거나 파일을 차단하여 검색된 공격에 신속하게 대응합니다. 파일에 대한 작업을 수행한 후 알림 센터의 활동 세부 정보를 검사 수 있습니다.

응답 작업은 파일의 자세한 프로필 페이지에서 사용할 수 있습니다. 이 페이지에서 새 파일 페이지를 전환하여 새 페이지 레이아웃과 이전 페이지 레이아웃 간에 전환할 수 있습니다. 이 문서의 나머지 부분에는 최신 페이지 레이아웃이 설명됩니다.

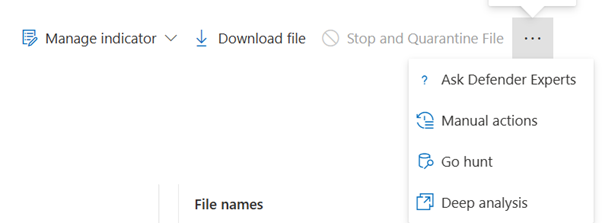

응답 작업은 파일 페이지의 맨 위에서 실행되며 다음을 포함합니다.

- 파일을 중지하고 격리

- 표시기 관리

- 파일 다운로드

- 파일 수집

- Microsoft Defender 전문가에게 질문하기

- 수동 작업

- 탐색

- 심층 분석

참고

엔드포인트용 Defender 플랜 1을 사용하는 경우 특정 응답 작업을 수동으로 수행할 수 있습니다. 자세한 내용은 수동 응답 작업을 참조하세요.

심층 분석을 위해 파일을 제출하여 보안 클라우드 샌드박스에서 파일을 실행할 수도 있습니다. 분석이 완료되면 파일의 동작에 대한 정보를 제공하는 자세한 보고서를 받게 됩니다. 심층 분석 작업을 선택하여 심층 분석을 위해 파일을 제출하고 과거 보고서를 읽을 수 있습니다 .

일부 작업에는 특정 권한이 필요합니다. 다음 표에서는 PE(이식 가능한 실행 파일) 및 비 PE 파일에 대해 특정 권한이 수행할 수 있는 작업에 대해 설명합니다.

| 사용 권한 | PE 파일 | 비 PE 파일 |

|---|---|---|

| 데이터 보기 | X | X 키 |

| 경고 조사 | ☑ | X 키 |

| 라이브 응답 기본 | X | X 키 |

| 라이브 응답 고급 | ☑ | ☑ |

역할에 대한 자세한 내용은 역할 기반 액세스 제어를 위한 역할 만들기 및 관리를 참조하세요.

네트워크에서 파일 중지 및 격리

악의적인 프로세스를 중지하고 파일이 관찰된 위치를 격리하여 organization 공격을 포함할 수 있습니다.

중요

다음 경우에만 이 작업을 수행할 수 있습니다.

- 작업을 수행하는 디바이스가 Windows 10, 버전 1703 이상, Windows 11 및 Windows Server 2012 R2+를 실행하고 있습니다.

- 파일이 신뢰할 수 있는 타사 게시자에 속하지 않거나 Microsoft에서 서명하지 않았습니다.

- Microsoft Defender 바이러스 백신은 적어도 수동 모드에서 실행되어야 합니다. 자세한 내용은 바이러스 백신 호환성 Microsoft Defender 참조하세요.

파일 중지 및 격리 작업에는 실행 중인 프로세스 중지, 파일 격리 및 레지스트리 키와 같은 영구 데이터 삭제가 포함됩니다.

이 작업은 지난 30일 동안 파일이 관찰된 Windows 10, 버전 1703 이상 및 Windows 11 및 Server 2012 R2+가 있는 디바이스에 적용됩니다.

참고

언제든지 격리에서 파일을 복원할 수 있습니다.

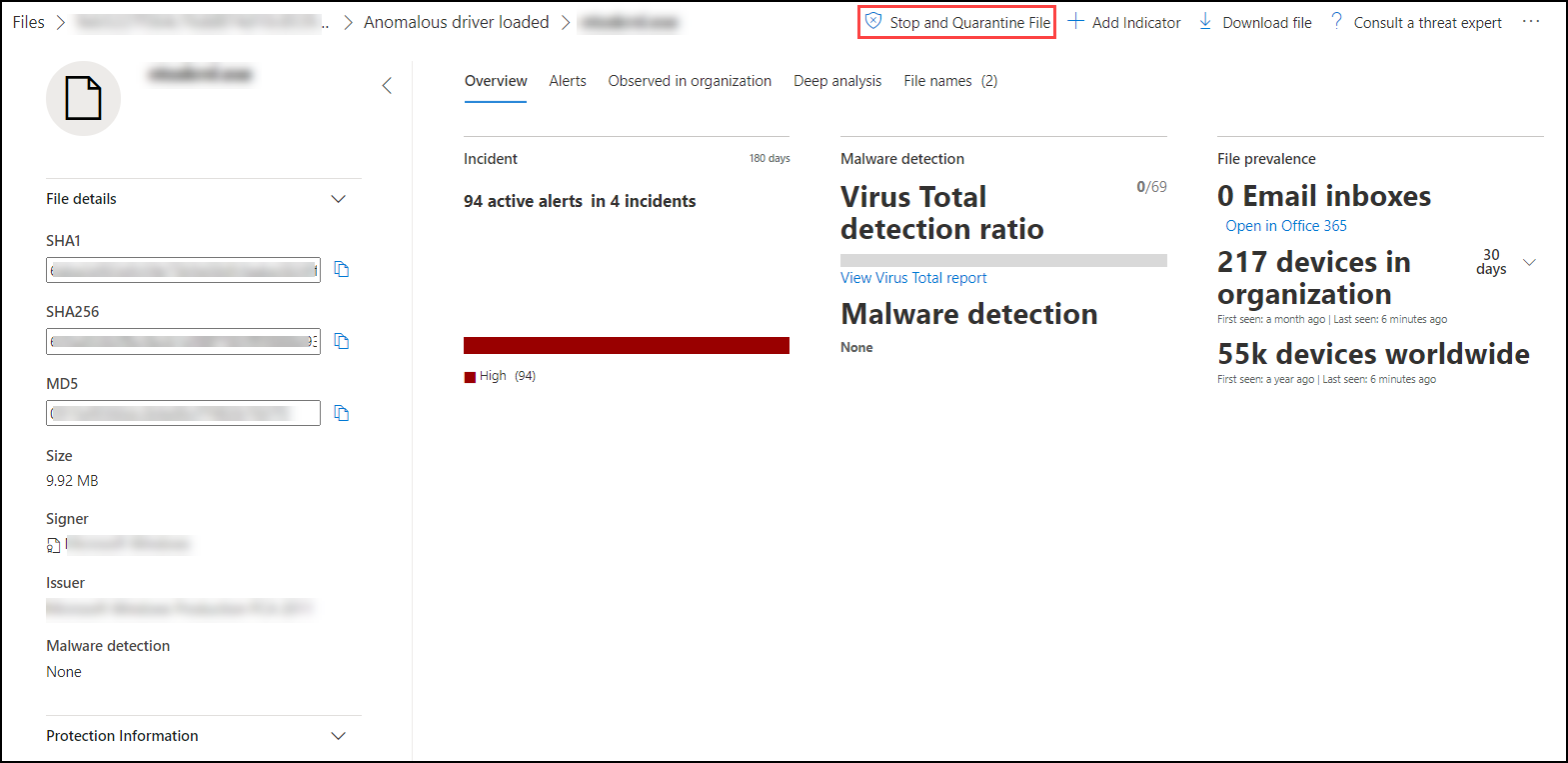

파일 중지 및 격리

중지하고 격리할 파일을 선택합니다. 다음 보기 중 하나에서 파일을 선택하거나 Search 상자를 사용할 수 있습니다.

- 경고 - 경고 스토리 타임라인 설명 또는 세부 정보에서 해당 링크를 선택합니다.

- Search 상자 - 드롭다운 메뉴에서 파일을 선택하고 파일 이름을 입력합니다.

참고

중지 및 격리 파일 작업은 최대 1,000대 디바이스로 제한됩니다. 더 많은 수의 디바이스에서 파일을 중지하려면 파일을 차단하거나 허용하는 표시기 추가를 참조하세요.

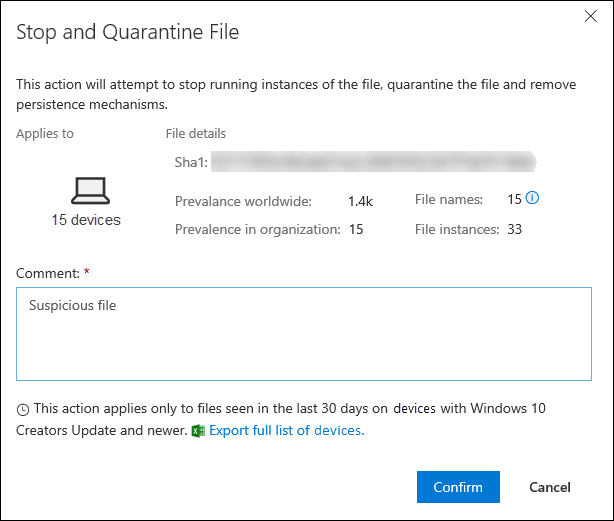

위쪽 표시줄로 이동하여 파일 중지 및 격리를 선택합니다.

이유를 지정한 다음 확인을 선택합니다.

알림 센터에 제출 정보가 표시됩니다.

- 제출 시간 - 작업이 제출된 시간을 표시합니다.

- 성공 - 파일이 중지되고 격리된 디바이스 수를 표시합니다.

- 실패 - 작업이 실패한 디바이스 수와 실패에 대한 세부 정보를 표시합니다.

- 보류 중 - 파일이 아직 중지되고 격리되지 않은 디바이스 수를 표시합니다. 디바이스가 오프라인 상태이거나 네트워크에 연결되지 않은 경우 시간이 걸릴 수 있습니다.

작업에 대한 자세한 정보를 보려면 상태 표시기를 선택합니다. 예를 들어 실패를 선택하여 작업이 실패한 위치를 확인합니다.

디바이스 사용자에 대한 알림

파일이 디바이스에서 제거되는 경우 다음 알림이 표시됩니다.

디바이스 타임라인 파일이 중지되고 격리된 각 디바이스에 대해 새 이벤트가 추가됩니다.

organization 전체에서 널리 사용되는 파일에 대한 작업이 구현되기 전에 경고가 표시됩니다. 작업이 의도된 것인지 확인하는 것입니다.

격리로부터 파일 복원

조사 후 클린 확인되면 파일을 롤백하고 격리에서 제거할 수 있습니다. 파일이 격리된 각 디바이스에서 다음 명령을 실행합니다.

디바이스에서 관리자 권한 명령줄 프롬프트를 엽니다.

시작 (으)로 이동하고 cmd를 입력하십시오.

명령 프롬프트 을(를) 마우스 오른쪽 버튼으로 클릭하고 관리자 (으)로 실행을 선택합니다.

다음 명령을 입력하고 Enter 키를 누릅니 다.

"%ProgramFiles%\Windows Defender\MpCmdRun.exe" -Restore -Name EUS:Win32/CustomEnterpriseBlock -All참고

일부 시나리오에서는 ThreatName 이 EUS:Win32/CustomEnterpriseBlock!cl로 나타날 수 있습니다.

엔드포인트용 Defender는 지난 30일 동안 이 디바이스에서 격리된 모든 사용자 지정 차단 파일을 복원합니다.

중요

잠재적 네트워크 위협으로 격리된 파일은 복구할 수 없습니다. 사용자가 격리 후 파일을 복원하려고 하면 해당 파일에 액세스할 수 없을 수 있습니다. 이는 시스템에 더 이상 파일에 액세스할 네트워크 자격 증명이 없기 때문일 수 있습니다. 일반적으로 시스템 또는 공유 폴더에 대한 임시 로그온과 액세스 토큰이 만료된 결과입니다.

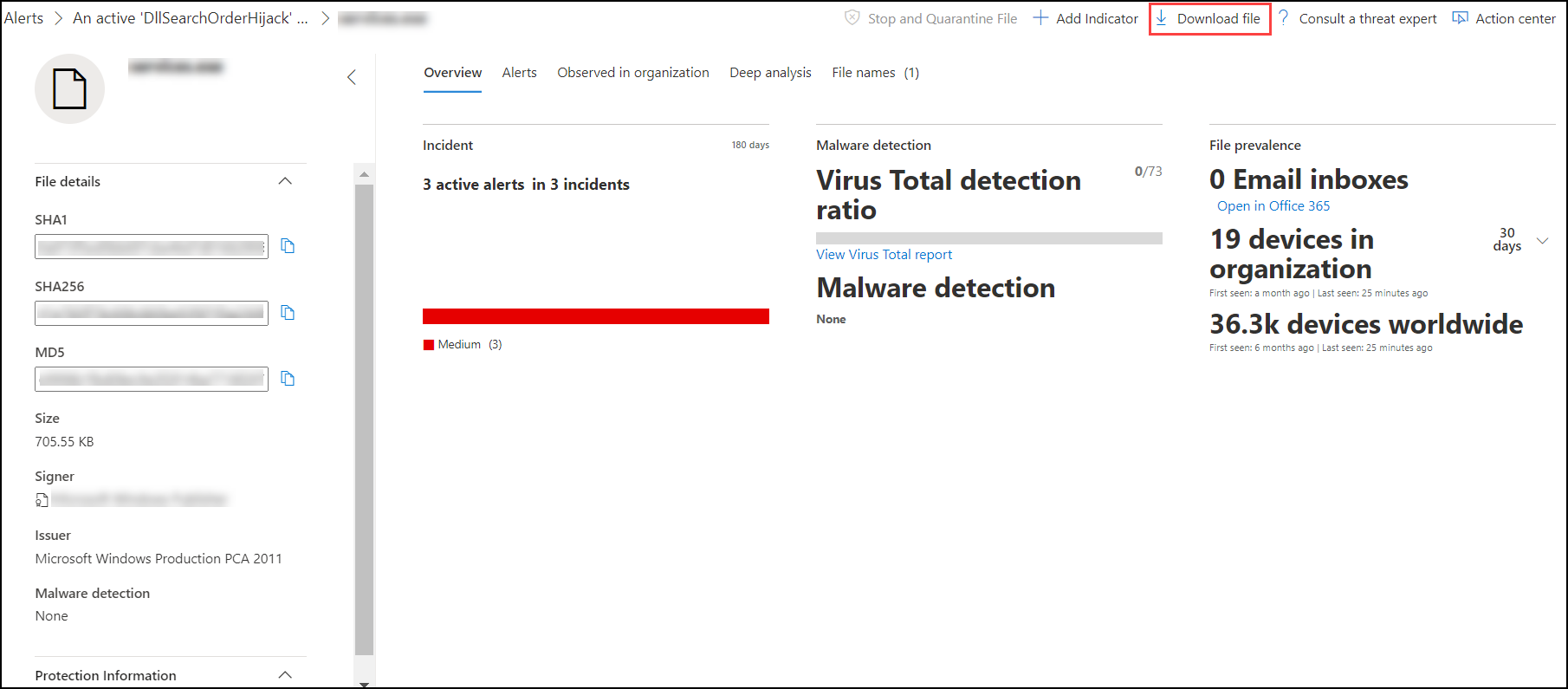

파일 다운로드 또는 수집

응답 작업에서 파일 다운로드 를 선택하면 파일이 포함된 암호로 보호된 로컬 .zip 보관 파일을 다운로드할 수 있습니다. 파일을 다운로드하는 이유를 기록하고 암호를 설정할 수 있는 플라이아웃이 나타납니다.

기본적으로 격리에 있는 파일을 다운로드할 수 있어야 합니다.

파일 다운로드 단추에는 다음과 같은 상태가 있을 수 있습니다.

활성 - 파일을 수집할 수 있습니다.

사용 안 함 - 활성 컬렉션 시도 중에 단추가 회색으로 표시되거나 비활성화된 경우 파일을 수집할 수 있는 적절한 RBAC 권한이 없을 수 있습니다.

다음 권한이 필요합니다.

Microsoft Defender XDR RBAC(통합 역할 기반 액세스 제어):

- MICROSOFT DEFENDER XDR 통합(RBAC)에서 파일 컬렉션 권한 추가

엔드포인트용 Microsoft Defender RBAC(역할 기반 액세스 제어):

이식 가능한 실행 파일(.exe, .sys, .dll 등)의 경우

- 전역 관리자 또는 고급 라이브 응답 또는 경고

이식할 수 없는 실행 파일(.txt, .docx 등)

- 전역 관리자 또는 고급 라이브 응답

- RBAC(역할 기반 액세스) 권한이 설정된 테넌트

격리된 파일 다운로드

Microsoft Defender 바이러스 백신 또는 보안 팀에서 격리된 파일은 샘플 제출 구성에 따라 규격 방식으로 저장됩니다. 보안 팀은 "파일 다운로드" 단추를 통해 파일의 세부 정보 페이지에서 직접 파일을 다운로드할 수 있습니다. 이 기능은 기본적으로 '켜기'로 설정됩니다.

위치는 organization 지리적 설정(EU, 영국 또는 미국)에 따라 달라집니다. 격리된 파일은 organization 한 번만 수집됩니다. 의 서비스 신뢰 포털에서 Microsoft의 데이터 보호에 대해 자세히 알아봅니다 https://aka.ms/STP.

이 설정을 켜면 보안 팀이 잠재적으로 잘못된 파일을 검사하고 인시던트 빠르고 덜 위험한 방식으로 조사하는 데 도움이 될 수 있습니다. 그러나 이 설정을 해제해야 하는 경우 설정>엔드포인트>고급 기능>격리된 파일 다운로드 로 이동하여 설정을 조정합니다. 고급 기능에 대해 자세히 알아보기

격리된 파일 백업

샘플 제출 구성에 따라 격리된 파일을 백업하기 전에 사용자에게 명시적 동의를 제공하라는 메시지가 표시될 수 있습니다.

샘플 제출이 꺼져 있으면 이 기능이 작동하지 않습니다. 자동 샘플 제출이 사용자의 권한을 요청하도록 설정된 경우 사용자가 보내기로 동의한 샘플만 수집됩니다.

중요

격리된 파일 요구 사항 다운로드:

- organization 활성 모드에서 Microsoft Defender 바이러스 백신을 사용합니다.

- 바이러스 백신 엔진 버전은 1.1.17300.4 이상입니다. 월별 플랫폼 및 엔진 버전을 참조하세요.

- 클라우드 기반 보호가 사용됩니다. 클라우드 제공 보호 켜기를 참조하세요.

- 샘플 제출이 켜져 있습니다.

- 디바이스에는 Windows 10 버전 1703 이상 또는 Windows Server 2016 또는 2019 또는 Windows Server 2022 또는 Windows 11

파일 수집

파일이 엔드포인트용 Microsoft Defender 아직 저장되지 않은 경우 다운로드할 수 없습니다. 대신 동일한 위치에 파일 수집 단추가 표시됩니다.

파일 수집 단추에는 다음과 같은 상태가 있을 수 있습니다.

활성 - 파일을 수집할 수 있습니다.

사용 안 함 - 활성 컬렉션 시도 중에 단추가 회색으로 표시되거나 비활성화된 경우 파일을 수집할 수 있는 적절한 RBAC 권한이 없을 수 있습니다.

다음 권한이 필요합니다.

이식 가능한 실행 파일(.exe, .sys, .dll 등)의 경우

- 전역 관리자 또는 고급 라이브 응답 또는 경고

이식할 수 없는 실행 파일(.txt, .docx 등)

- 전역 관리자 또는 고급 라이브 응답

지난 30일 동안 organization 파일이 표시되지 않으면 파일 수집이 비활성화됩니다.

중요

잠재적 네트워크 위협으로 격리된 파일은 복구할 수 없습니다. 사용자가 격리 후 파일을 복원하려고 하면 해당 파일에 액세스할 수 없을 수 있습니다. 이는 시스템에 더 이상 파일에 액세스할 네트워크 자격 증명이 없기 때문일 수 있습니다. 일반적으로 시스템 또는 공유 폴더에 대한 임시 로그온과 액세스 토큰이 만료된 결과입니다.

파일을 차단하거나 허용하는 표시기 추가

잠재적으로 악의적인 파일 또는 의심되는 맬웨어를 금지하여 organization 공격이 추가로 전파되는 것을 방지합니다. 잠재적으로 악성 PE(이식 가능한 실행 파일) 파일을 알고 있는 경우 차단할 수 있습니다. 이 작업을 수행하면 organization 디바이스에서 읽거나 쓰거나 실행할 수 없습니다.

중요

이 기능은 organization Microsoft Defender 바이러스 백신을 사용하고 클라우드 제공 보호가 사용하도록 설정된 경우에 사용할 수 있습니다. 자세한 내용은 클라우드 제공 보호 관리를 참조하세요.

맬웨어 방지 클라이언트 버전은 4.18.1901.x 이상이어야 합니다.

이 기능은 의심되는 맬웨어(또는 잠재적으로 악성 파일)가 웹에서 다운로드되지 않도록 설계되었습니다. 현재 .exe 및 .dll 파일을 포함하여 PE(이식 가능한 실행 파일) 파일을 지원합니다. 적용 범위는 시간이 지남에 따라 연장됩니다.

이 응답 작업은 Windows 10, 버전 1703 이상 및 Windows 11 디바이스에서 사용할 수 있습니다.

허용 또는 차단 작업 전에 파일의 분류가 디바이스의 캐시에 있는 경우 파일에서 허용 또는 차단 함수를 수행할 수 없습니다.

참고

이 작업을 수행하려면 PE 파일이 디바이스 타임라인 있어야 합니다.

작업이 수행된 시간과 차단되는 실제 파일 사이에 몇 분 정도의 대기 시간이 있을 수 있습니다.

블록 파일 기능 사용

파일 차단을 시작하려면 먼저 설정 에서 차단 또는 허용 기능을 켜 야 합니다.

파일 허용 또는 차단

파일에 대한 표시기 해시를 추가할 때 organization 디바이스가 실행하려고 할 때마다 경고를 발생시키고 파일을 차단하도록 선택할 수 있습니다.

표시기에서 자동으로 차단된 파일은 파일의 알림 센터에 표시되지 않지만 경고 큐에는 경고가 계속 표시됩니다.

파일에 대한 경고 차단 및 발생에 대한 자세한 내용은 표시기 관리를 참조하세요.

파일 차단을 중지하려면 표시기를 제거합니다. 파일의 프로필 페이지에서 표시기 편집 작업을 통해 수행할 수 있습니다. 이 작업은 표시기를 추가하기 전에 표시기 추가 작업과 동일한 위치에 표시됩니다.

설정 페이지의 규칙> 표시기에서 표시기를 편집할 수도있습니다. 표시기 파일의 해시에 의해이 영역에 나열 됩니다.

알림 센터에서 활동 세부 정보 확인

알림 센터는 디바이스 또는 파일에서 수행된 작업에 대한 정보를 제공합니다. 다음 세부 정보를 볼 수 있습니다.

- 조사 패키지 컬렉션

- 바이러스 백신 검사

- 앱 제한

- 디바이스 격리

제출 날짜/시간, 사용자 제출, 작업이 성공하거나 실패한 경우와 같은 다른 모든 관련 세부 정보도 표시됩니다.

심층 분석

사이버 보안 조사는 일반적으로 경고에 의해 트리거됩니다. 경고는 새 파일 또는 알 수 없는 하나 이상의 관찰된 파일과 관련이 있습니다. 파일을 선택하면 파일의 메타데이터를 볼 수 있는 파일 보기로 이동합니다. 파일과 관련된 데이터를 보강하려면 심층 분석을 위해 파일을 제출할 수 있습니다.

심층 분석 기능은 완전히 계측된 안전한 클라우드 환경에서 파일을 실행합니다. 심층 분석 결과에는 파일의 활동, 관찰된 동작 및 삭제된 파일, 레지스트리 수정 및 IP와의 통신과 같은 관련 아티팩트가 표시됩니다. 심층 분석은 현재 PE(이식 가능한 실행 파일) 파일( .exe 및 .dll 파일 포함)에 대한 광범위한 분석을 지원합니다.

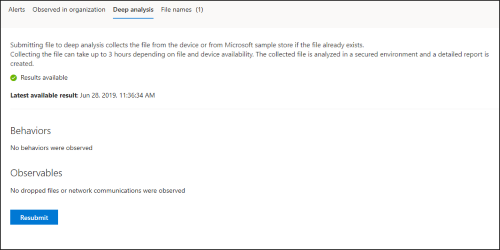

파일을 심층 분석하는 데 몇 분 정도 걸립니다. 파일 분석이 완료되면 심층 분석 탭이 업데이트되어 요약 및 사용 가능한 최신 결과의 날짜와 시간을 표시합니다.

심층 분석 요약에는 관찰된 동작 목록이 포함되며, 그 중 일부는 악의적인 활동을 나타낼 수 있으며, 디스크에서 생성된 연락처 IP 및 파일을 포함하여 관찰 가능한 항목이 포함됩니다. 찾을 수 없는 경우 이 섹션에는 간단한 메시지가 표시됩니다.

심층 분석 결과는 위협 인텔리전스와 일치하며 일치하는 항목은 적절한 경고를 생성합니다.

심층 분석 기능을 사용하여 일반적으로 경고를 조사하는 동안 또는 악의적인 동작이 의심되는 다른 이유로 파일의 세부 정보를 조사합니다. 이 기능은 파일 페이지 맨 위에서 사용할 수 있습니다. 3개의 점을 선택하여 심층 분석 작업에 액세스합니다.

다음 비디오에서 심층 분석에 대해 알아봅니다.

엔드포인트용 Defender 백 엔드 샘플 컬렉션에서 파일을 사용할 수 있거나 심층 분석 제출을 지원하는 Windows 10 디바이스에서 관찰된 경우 심층 분석을 위해 제출이 활성화됩니다.

참고

Windows 10, Windows 11 및 Windows Server 2012 R2+의 파일만 자동으로 수집할 수 있습니다.

Windows 10 디바이스(또는 Windows 11 또는 Windows Server 2012 R2+)에서 파일이 관찰되지 않은 경우 Microsoft Defender 포털을 통해 샘플을 제출하고 심층 분석 단추가 제공될 때까지 기다릴 수도 있습니다.

참고

Microsoft Defender 포털의 백 엔드 처리 흐름으로 인해 파일 제출과 엔드포인트용 Defender의 심층 분석 기능 가용성 사이에 최대 10분의 대기 시간이 있을 수 있습니다.

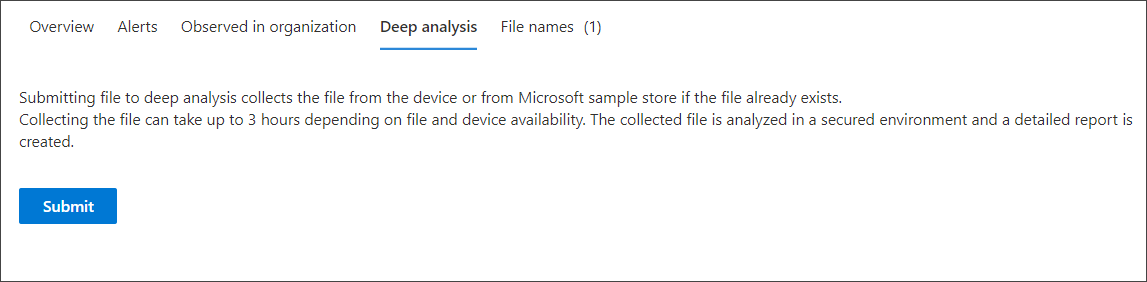

심층 분석을 위해 파일 제출

심층 분석을 위해 제출할 파일을 선택합니다. 다음 보기 중 하나에서 파일을 선택하거나 검색할 수 있습니다.

- 경고 - 경고 스토리 타임라인 설명 또는 세부 정보에서 파일 링크를 선택합니다.

- 디바이스 목록 - organization 디바이스 섹션의 설명 또는 세부 정보에서 파일 링크를 선택합니다.

- Search 상자 - 드롭다운 메뉴에서 파일을 선택하고 파일 이름을 입력합니다.

파일 보기의 심층 분석 탭에서 제출을 선택합니다.

참고

.exe 및 .dll 파일을 포함하여 PE 파일만 지원됩니다.

진행률 표시줄이 표시되고 분석의 다양한 단계에 대한 정보를 제공합니다. 그런 다음 분석이 완료되면 보고서를 볼 수 있습니다.

참고

디바이스 가용성에 따라 샘플 수집 시간이 달라질 수 있습니다. 샘플 컬렉션에는 3시간의 시간 제한이 있습니다. 컬렉션이 실패하고 해당 시간에 온라인 Windows 10 디바이스(또는 Windows 11 또는 Windows Server 2012 R2+) 보고가 없으면 작업이 중단됩니다. 심층 분석을 위해 파일을 다시 제출하여 파일에 대한 새 데이터를 가져올 수 있습니다.

심층 분석 보고서 보기

제공된 심층 분석 보고서를 보고 제출한 파일에 대한 자세한 인사이트를 확인합니다. 이 기능은 파일 보기 컨텍스트에서 사용할 수 있습니다.

다음 섹션에 대한 세부 정보를 제공하는 포괄적인 보고서를 볼 수 있습니다.

- 동작

- 관찰 가능 요소

제공된 세부 정보는 잠재적인 공격의 징후가 있는지 조사하는 데 도움이 될 수 있습니다.

심층 분석 문제 해결

파일을 제출하려고 할 때 문제가 발생하는 경우 다음 문제 해결 단계를 각각 시도합니다.

문제의 파일이 PE 파일인지 확인합니다. PE 파일에는 일반적으로 .exe 또는 .dll 확장명(실행 프로그램 또는 애플리케이션)이 있습니다.

서비스에 파일에 대한 액세스 권한이 있고, 파일이 여전히 존재하며, 손상되거나 수정되지 않았는지 확인합니다.

잠시 기다렸다가 파일을 다시 제출해 보세요. 큐가 가득 찼거나 일시적인 연결 또는 통신 오류가 있을 수 있습니다.

샘플 컬렉션 정책이 구성되지 않은 경우 기본 동작은 샘플 컬렉션을 허용하는 것입니다. 구성된 경우 파일을 다시 제출하기 전에 정책 설정에서 샘플 컬렉션을 허용하는지 확인합니다. 샘플 컬렉션이 구성된 경우 다음 레지스트리 값을 검사.

Path: HKLM\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection Name: AllowSampleCollection Type: DWORD Hexadecimal value : Value = 0 - block sample collection Value = 1 - allow sample collection그룹 정책 통해 조직 구성 단위를 변경합니다. 자세한 내용은 그룹 정책 사용하여 구성을 참조하세요.

이러한 단계가 문제를 resolve 않는 경우 지원에 문의하세요.

관련 항목

팁

더 자세히 알아보고 싶으신가요? 기술 커뮤니티: 엔드포인트용 Microsoft Defender Tech Community의 Microsoft 보안 커뮤니티와 Engage.

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기