Azure Sentinel 구현

Contoso는 하이브리드 환경의 보안 구성 문제를 평가하고 해결하는 것 외에도 새로운 문제와 위협을 모니터링하여 적절히 대응해야 합니다. Azure Sentinel은 하이브리드 환경을 위해 설계된 SIEM 및 SOAR 솔루션입니다.

참고

SIEM 솔루션은 다른 시스템이 생성하는 로그, 이벤트 및 경고에 대한 저장 및 분석을 제공하므로 해당 솔루션을 구성하여 자체 경고를 발생시킬 수 있습니다. SOAR 솔루션은 취약성의 수정 및 보안 프로세스의 전반적인 자동화를 지원합니다.

Sentinel이란?

Sentinel은 다음을 통해 SIEM 및 SOAR 솔루션의 요구 사항을 충족합니다.

- 클라우드 기반 및 온-프레미스 사용자, 디바이스, 애플리케이션 및 인프라에서 데이터를 수집합니다.

- AI를 사용하여 의심스러운 활동을 식별합니다.

- 더 적은 가양성으로 위협을 감지합니다.

- 신속하게 자동으로 인시던트에 응답합니다.

Sentinel의 사전 요구 사항

Sentinel을 사용하려면 다음이 필요합니다.

Log Analytics 작업 영역

팁

Sentinel은 Security Center에서와 동일한 Log Analytics 작업 영역을 사용할 수 없습니다.

Sentinel 작업 영역에 대한 구독 및 작업 그룹의 기여자 이상의 권한

Sentinel에 연결하는 모든 리소스에 대한 적절한 사용 권한

데이터 연결

Sentinel은 기본적으로 Security Center에 연결할 수 있으며, 클라우드 및 온-프레미스 서버를 지원합니다. 또한 Sentinel 데이터 연결 지원에는 다음이 포함됩니다.

- 기본 서비스 간 연결. Sentinel은 관련 Azure 및 비 Azure 서비스와 기본적으로 통합됩니다.

- Azure 활동 로그

- Microsoft Entra 감사 로그

- Microsoft Entra ID 보호

- Azure ATP(Azure Advanced Threat Protection)

- AWS CloudTrail

- Microsoft Cloud App Security

- DNS 서버

- Microsoft 365

- Defender ATP

- Microsoft 웹 애플리케이션 방화벽

- Windows Defender 방화벽

- Windows 보안 이벤트

- API를 통한 외부 솔루션 연결. Sentinel은 다음 솔루션에 대한 API를 통해 데이터 원본에 연결할 수 있습니다.

- Barracuda

- Barracuda CloudGen Firewall

- Citrix Analytics for Security

- F5 BIG-IP

- Forcepoint DLP

- squadra technologies secRMM

- Symantec ICDx

- Zimperium

- 에이전트를 통한 외부 솔루션 연결. Sentinel은 에이전트를 통해 Syslog 프로토콜을 지원하는 데이터 원본에 연결할 수 있습니다. Sentinel 에이전트는 디바이스 또는 다른 디바이스에서 이벤트를 받을 수 있는 Linux 서버에 직접 설치할 수 있습니다. 에이전트를 통한 연결 지원에는 다음 디바이스 및 솔루션이 포함됩니다.

- 방화벽, 인터넷 프록시 및 엔드포인트

- DLP(데이터 손실 방지) 솔루션

- DNS 머신

- Linux 서버

- 다른 클라우드 공급자

사용 권한

Sentinel의 액세스는 RBAC(역할 기반 액세스 제어) 역할을 통해 관리됩니다. 다음 역할을 통해 사용자가 Sentinel 내에서 관찰하고 수행할 수 있는 요소를 관리할 수 있습니다.

- 전역 역할. 기본 제공 Azure 전역 역할의 소유자, 기여자 및 읽기 권한자는 Sentinel 및 Log Analytics를 포함하여 모든 Azure 리소스에 대한 액세스 권한을 부여받습니다.

- Sentinel 관련 역할. Sentinel과 관련된 기본 제공 역할은 다음과 같습니다.

- Azure Sentinel 읽기 권한자. 해당 역할은 데이터, 인시던트, 대시보드 및 Sentinel 리소스에 대한 정보를 가져올 수 있습니다.

- Azure Sentinel 응답자. 해당 역할은 Azure Sentinel 읽기 권한자 역할의 모든 권한을 갖으며 인시던트를 관리할 수도 있습니다.

- Azure Sentinel 기여자. 해당 역할은 Azure Sentinel 응답자 역할의 권한 외에도 대시보드, 분석 규칙 및 기타 Sentinel 리소스를 만들고 편집할 수 있습니다.

- 기타 역할. Log Analytics 기여자 및 Log Analytics 읽기 권한자는 Log Analytics에만 적용되는 기본 제공 역할입니다. 해당 역할은 Log Analytics 작업 영역에만 권한을 부여받습니다. 전체 기여자 또는 소유자 역할이 없는 경우 경고에 대한 응답으로 플레이북을 만들고 실행하려면 논리 앱 기여자 역할이 필요합니다.

Azure Sentinel 구현

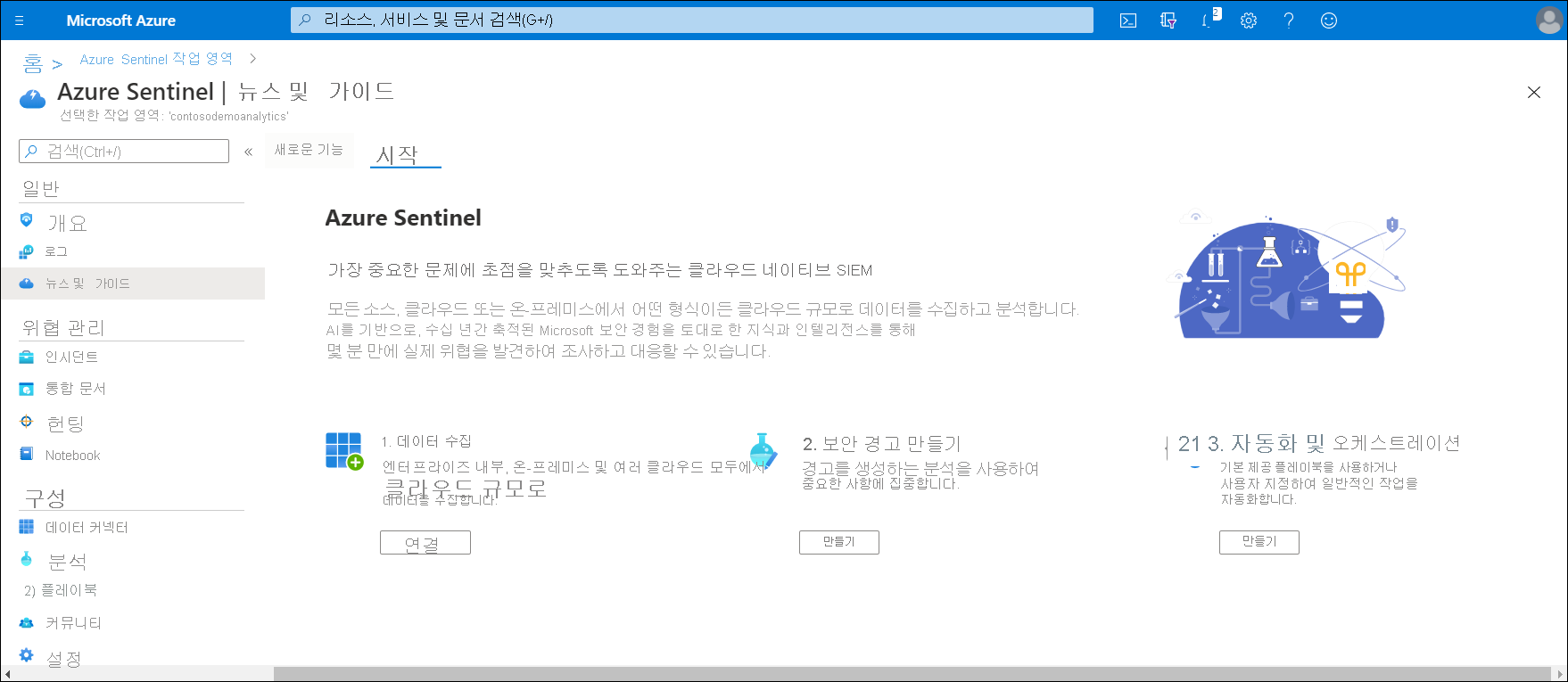

Sentinel을 구현하려면 다음 절차를 따릅니다.

Azure Portal에서 Azure Sentinel을 검색하고 선택합니다.

Azure Sentinel 작업 영역 블레이드에서 작업 영역 연결을 선택한 다음 적절한 작업 영역을 선택합니다.

Azure Sentinel 추가를 선택합니다. 작업 영역이 Sentinel을 포함하도록 수정됩니다.

Azure Sentinel 블레이드의 뉴스 및 가이드에서 시작 탭을 선택합니다.

연결을 선택하여 데이터를 수집합니다.

적절한 커넥터를 선택합니다. 예를 들어 Azure Security Center를 선택합니다.

커넥터 페이지 열기를 선택합니다.

필수 정보를 검토하고 준비가 되면 연결을 선택합니다.

SIEM이란?

SIEM 솔루션은 외부 소스로부터 제공되는 로그 데이터를 저장하고 분석합니다. 온-프레미스 리소스를 포함하여 조직의 Azure 및 외부 소스에서 데이터 원본을 연결합니다. 그런 다음 Azure Sentinel은 관련 이벤트를 분석하고 시각화하는 데 도움이 되는 기본 대시보드를 제공합니다. 대시보드는 받은 이벤트 수, 해당 데이터에서 생성된 경고 수, 해당 경고에서 생성된 인시던트의 상태에 대한 데이터를 표시합니다.

Sentinel은 기본 제공 검색 및 사용자 지정 검색을 사용하여 인프라 외부에서 이루어진 Contoso의 조직에 대한 액세스 시도, Contoso의 데이터가 알려진 악성 IP 주소로 전송된 경우와 같은 잠재적인 보안 위협에 대해 경고를 제공합니다. 또한 해당 경고를 기반으로 인시던트를 만들 수 있습니다.

Sentinel은 들어오는 데이터를 분석하는 데 도움이 되는 기본 제공 통합 문서 및 사용자 지정 통합 문서를 제공합니다. 통합 문서는 로그 쿼리, 텍스트, 메트릭 및 기타 데이터가 포함된 대화형 보고서입니다. Microsoft 인시던트 만들기 규칙을 사용하면 Azure Security Center와 같은 다른 서비스가 생성하는 경고로부터 인시던트를 만들 수 있습니다.

Sentinel에서 SIEM 기능을 구현하려면 다음 절차를 따릅니다.

- Azure Sentinel을 사용하도록 설정합니다.

- 데이터 연결을 만듭니다.

- 경고를 생성하는 사용자 지정 규칙을 만듭니다.

SOAR란?

SOAR 솔루션을 사용하면 보안 위협에 대해 수집한 데이터의 분석을 관리 또는 오케스트레이션하고, 해당 위협에 대한 대응을 조정하고, 자동화된 응답을 만들 수 있습니다. Azure Sentinel의 SOAR 기능은 SIEM 기능과 밀접하게 연관되어 있습니다.

다음 모범 사례를 사용하여 Sentinel에 SOAR를 구현합니다.

- 경고를 발생시키는 분석 규칙을 만드는 경우에도 인시던트를 만들도록 구성합니다.

- 인시던트를 사용하여 조사 및 대응 프로세스를 관리합니다.

- 관련 경고를 인시던트로 그룹화합니다.

인시던트 조사

Sentinel에서 열려 있는 인시던트 수, 작업 중인 인시던트 수, 종결된 인시던트 수를 검토할 수 있습니다. 종결된 인시던트를 다시 열 수도 있습니다. 발생 시기 및 상태와 같은 인시던트의 세부 정보를 가져올 수 있습니다. 또한 진행 상황을 쉽게 이해할 수 있도록 인시던트에 메모를 추가하고 인시던트의 상태를 변경할 수 있습니다. 인시던트를 특정 사용자에게 할당할 수 있습니다.

보안 플레이북을 사용하여 경고에 대응

Sentinel을 사용하면 보안 플레이북을 사용하여 경고에 대응할 수 있습니다. 보안 플레이북은 경고에 대응하여 실행되는 Azure Logic Apps 기반 절차 컬렉션입니다. 보안 플레이북은 인시던트에 대한 조사의 결과로 수동으로 실행할 수도 있고 경고 발생 시 자동으로 플레이북이 실행되도록 구성할 수도 있습니다.

추가 자료

다음 문서를 검토하면 더 자세한 정보를 확인할 수 있습니다.