제로 트러스트 모델 설명

제로 트러스트는 모든 데이터, 회사 네트워크의 방화벽으로 보호되는 리소스까지도 개방된 신뢰할 수 없는 네트워크에 있다고 가정합니다. 제로 트러스트 모델은 “어떤 것도 신뢰하지 않고 모든 것을 확인한다”는 원칙에 따라 작동합니다.

기존 액세스 제어를 우회하는 공격자의 능력은 기존 보안 전략만으로 충분하다는 환상을 깹니다. 더 이상 회사 네트워크의 무결성을 신뢰하지 않음으로써 보안이 강화됩니다.

즉, 실제로 사용자의 유효성을 검사하는 데 암호로 충분하다고 더 이상 가정하지 않고 다단계 인증을 더해 추가 검사를 제공합니다. 회사 네트워크의 모든 디바이스에 대한 액세스 권한을 부여하는 대신 사용자는 필요한 특정 애플리케이션 또는 데이터에만 액세스할 수 있습니다.

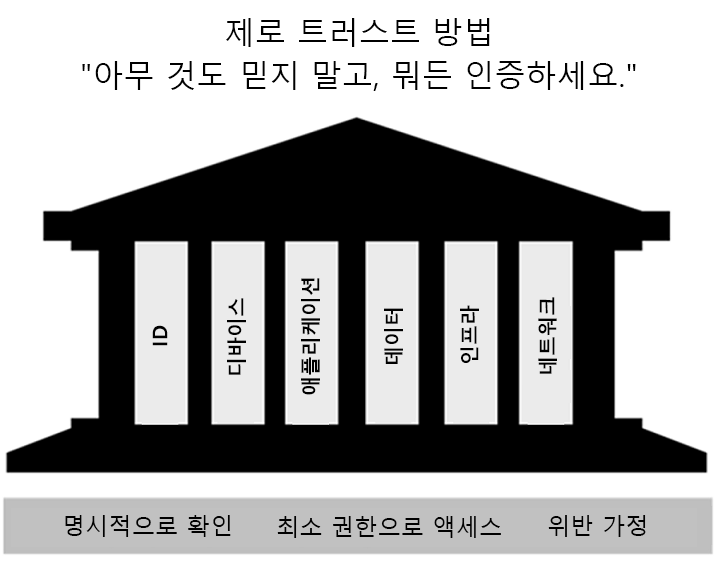

이 비디오에서는 제로 트러스트 방법론을 소개합니다.

제로 트러스트 안내 원칙

제로 트러스트 모델에는 보안 구현 방법을 안내하고 뒷받침하는 세 가지 원칙이 있는데, 명시적으로 확인하고, 최소 권한으로 액세스하고, 위반을 가정하는 것입니다.

- 명시적으로 확인. 사용자 ID, 위치, 디바이스, 서비스 또는 워크로드, 데이터 분류, 변칙을 비롯하여 사용 가능한 데이터 요소에 따라 항상 인증하고 권한을 부여합니다.

- 최소 권한으로 액세스. JIT/JEA(Just-In-Time/Just-Enough-Access), 위험 기반 적응형 정책, 데이터 보호를 사용하여 사용자 액세스를 제한하여 데이터와 생산성을 모두 보호합니다.

- 위반 가정. 네트워크, 사용자, 디바이스, 애플리케이션을 기준으로 액세스를 분할합니다. 암호화를 사용하여 데이터를 보호하고 분석을 사용하여 가시성을 얻고, 위협을 검색하고, 보안을 강화합니다.

6가지 기본 핵심 요소

제로 트러스트 모델에서는 모든 요소가 함께 작동하여 엔드투엔드 보안을 제공합니다. 다음 6개 요소는 제로 트러스트 모델의 기본 핵심 요소입니다.

- ID는 사용자, 서비스 또는 디바이스일 수 있습니다. ID가 리소스에 액세스하려고 하면 ID는 강력한 인증을 사용하여 확인하고 최소 권한 액세스 원칙을 따라야 합니다.

- 디바이스는 데이터가 디바이스에서 온-프레미스 워크로드와 클라우드로 흐르기 때문에 큰 공격 경로를 생성합니다. 디바이스의 상태 및 규정 준수를 모니터링 하는 것은 보안의 중요한 부분입니다.

- 애플리케이션은 데이터가 소비되는 방식입니다. 여기에는 사용 중인 모든 애플리케이션을 검색하는 작업이 포함되는데, 일부 애플리케이션은 중앙에서 관리되지 않으므로 섀도 IT라고도 합니다. 이 요소에는 사용 권한 및 액세스 관리도 포함됩니다.

- 데이터는 특성을 기반으로 분류, 레이블 지정, 암호화해야 합니다. 보안 노력이란 궁긍적으로는 데이터를 보호하고 조직에서 제어하는 디바이스, 애플리케이션, 인프라, 네트워크를 그대로 두는 경우에도 데이터를 안전하게 보호하는 것입니다.

- 인프라는 온-프레미스 또는 클라우드 기반 상관없이 위협 벡터를 나타냅니다. 보안을 강화하기 위해 버전, 구성, JIT 액세스를 평가하고 원격 분석을 사용하여 공격과 변칙을 검색합니다. 따라서 위험한 동작을 자동으로 차단하거나 해당 동작에 플래그를 지정하고 보호 조치를 취할 수 있습니다.

- 네트워크는더 심층적인 네트워크 내 마이크로 세분화를 포함하여 세분화되어야 한다. 또한 실시간 위협 방지, 엔드투엔드 암호화, 모니터링, 분석을 사용해야 합니다.

6가지 기본 핵심 요소에 걸쳐 제로 트러스트 모델의 세 가지 원칙을 사용하는 보안 전략은 기업이 조직 전체에서 보안을 제공하고 적용하는 데 도움이 됩니다.