클라우드용 Microsoft Defender 사용 시나리오 살펴보기

클라우드용 Microsoft Defender를 워크플로와 통합하여 여러 가지 방법으로 사용할 수 있습니다. 예를 들어, 클라우드용 Microsoft Defender를 인시던트 대응 계획의 일부로 사용합니다.

공격이 발생한 후에만 보안 인시던트에 대응하는 조직이 많습니다. 비용과 손상을 줄이려면 공격이 발생하기 전에 인시던트 대응 계획을 세워야 합니다.

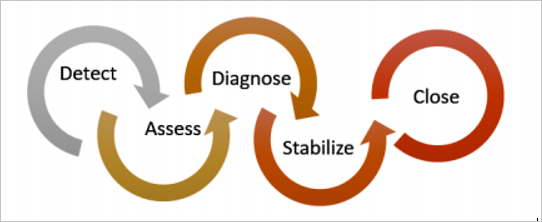

다음 예는 클라우드용 Microsoft Defender를 사용하여 인시던트 대응 계획 단계를 감지, 평가 및 진단하는 방법을 보여줍니다.

- 탐지. 이벤트 조사의 첫 번째 표시를 검토합니다. 예를 들어 클라우드용 Microsoft Defenderr 대시보드를 사용하여 우선 순위가 높은 보안 경고의 초기 확인을 검토합니다.

- 평가. 초기 평가를 수행하여 의심스러운 활동에 대한 추가 정보를 얻습니다. 예를 들어 클라우드용 Microsoft Defender에서 보안 경고에 대한 자세한 정보를 얻을 수 있습니다.

- 진단. 기술 조사를 수행하고 포함, 완화 및 해결 방법 전략을 식별합니다. 예를 들어 특정 보안 경고에 대해 클라우드용 Microsoft Defender에 설명된 수정 단계를 따를 수 있습니다.

- 클라우드용 Microsoft Defender 권장 사항을 사용하여 보안 강화.

보안 정책을 구성한 다음, 클라우드용 Microsoft Defender에서 제공한 권장 사항을 구현하여 중요한 보안 이벤트의 가능성을 줄일 수 있습니다. 보안 정책은 지정된 구독 또는 리소스 그룹 내의 리소스에 대해 권장되는 제어를 정의합니다. 클라우드용 Microsoft Defender에서 회사의 보안 요구 사항에 따라 정책을 정의할 수 있습니다.

클라우드용 Microsoft Defender에서는 Azure 리소스의 보안 상태를 분석합니다. 잠재적인 보안 취약성을 식별하면 보안 정책에서 설정된 컨트롤에 따라 권장 사항을 만듭니다.

제안 사항은 해당하는 보안 컨트롤을 구성하는 과정을 안내합니다.

예를 들어 Azure SQL Database TDE(투명한 데이터 암호화) 정책이 필요하지 않은 워크로드가 있는 경우 구독 수준에서 정책을 해제하고 SQL Database TDE가 필요한 리소스 그룹에서만 사용하도록 설정합니다.

클라우드용 Microsoft Defender에 대한 자세한 내용은 클라우드용 Microsoft Defender에서 확인할 수 있습니다. 더 많은 구현 및 시나리오 세부 정보는 클라우드용 Microsoft Defender 계획 및 운영 가이드에서 확인할 수 있습니다.