온-프레미스 디바이스 기반 조건부 액세스 계획

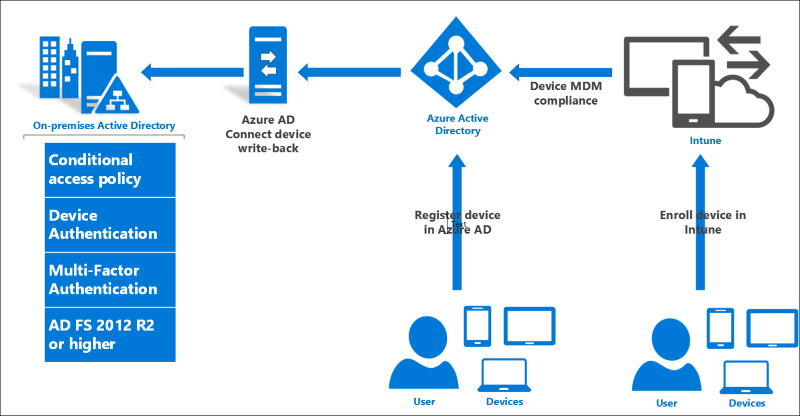

이 문서에서는 Microsoft Entra 커넥트 사용하여 온-프레미스 디렉터리를 Microsoft Entra ID에 연결하는 하이브리드 시나리오의 디바이스를 기반으로 하는 조건부 액세스 정책에 대해 설명합니다.

AD FS 및 하이브리드 조건부 액세스

AD FS는 하이브리드 시나리오에서 조건부 액세스 정책의 온-프레미스 구성 요소를 제공합니다. 클라우드 리소스에 대한 조건부 액세스를 위해 Microsoft Entra ID를 사용하여 디바이스를 등록하는 경우 Microsoft Entra 커넥트 디바이스 쓰기 저장 기능을 사용하면 AD FS 정책을 사용하고 적용하기 위해 온-프레미스에서 디바이스 등록 정보를 사용할 수 있습니다. 이렇게 하면 온-프레미스 및 클라우드 리소스 모두에 대한 제어 정책에 액세스하는 일관된 접근 방식이 있습니다.

등록된 디바이스 유형

등록된 디바이스에는 세 가지 종류가 있으며, 모두 Microsoft Entra ID의 디바이스 개체로 표시되며 온-프레미스에서 AD FS를 사용하여 조건부 액세스에도 사용할 수 있습니다.

| 설명 | 회사 또는 학교 계정 추가 | Microsoft Entra 조인 | Windows 10 Do기본 조인 |

|---|---|---|---|

| 설명 | 사용자는 자신의 BYOD 디바이스에 대화형으로 회사 또는 학교 계정을 추가합니다. 참고: 회사 또는 학교 계정 추가는 Windows 8/8.1에서 작업 공간 가입을 대체합니다. | 사용자는 Windows 10 회사 디바이스를 Microsoft Entra ID에 가입합니다. | Windows 10 do기본 조인된 디바이스는 자동으로 Microsoft Entra ID에 등록됩니다. |

| 사용자가 디바이스에 로그인하는 방법 | Windows에 회사 또는 학교 계정으로 로그인하지 않습니다. Microsoft 계정을 사용하여 로그인합니다. | 디바이스를 등록한(회사 또는 학교) 계정으로 Windows에 로그인합니다. | AD 계정을 사용하여 로그인합니다. |

| 디바이스 관리 방법 | MDM 정책(추가 Intune 등록 포함) | MDM 정책(추가 Intune 등록 포함) | 그룹 정책, 구성 관리자 |

| Microsoft Entra ID 신뢰 유형 | 작업 공간 연결됨 | Microsoft Entra 조인 | 도메인 가입됨 |

| W10 설정 위치 | > 설정 계정 > 계정 > 회사 또는 학교 계정 추가 | > 설정 System > About > Join Microsoft Entra ID | > 설정 System > About > Join a do기본 |

| 또한 iOS 및 Android 디바이스에서 사용할 수 있습니까? | 예 | 없음 | 아니요 |

디바이스를 등록하는 다양한 방법에 대한 자세한 내용은 다음을 참조하세요.

Windows 10 사용자 및 디바이스 로그온이 이전 버전과 어떻게 다른지

Windows 10 및 AD FS 2016의 경우 알아야 할 디바이스 등록 및 인증의 몇 가지 새로운 측면이 있습니다(특히 이전 릴리스에서 디바이스 등록 및 "작업 공간 가입"에 익숙한 경우).

첫째, Windows 10 및 Windows Server 2016에서 AD FS에서 디바이스 등록 및 인증 더 이상 오로지 기반는 X509 인증서 사용자입니다. 더 나은 보안과 보다 원활한 사용자 환경을 제공하는 새롭고 더 강력한 프로토콜이 있습니다. 주요 차이점은 Windows 10 Do기본 Join 및 Microsoft Entra 조인의 경우 X509 컴퓨터 인증서와 PRT라는 새 자격 증명이 있다는 것입니다. 여기와 여기에서 모든 것을 읽을 수 있습니다.

둘째, Windows 10 및 AD FS 2016은 비즈니스용 Windows Hello 사용하는 사용자 인증을 지원합니다. 여기서는 여기에서 확인할 수 있습니다.

AD FS 2016은 PRT 및 Passport 자격 증명을 기반으로 원활한 디바이스 및 사용자 SSO를 제공합니다. 이 문서의 단계를 사용하여 이러한 기능을 사용하도록 설정하고 작동을 확인할 수 있습니다.

디바이스 액세스 제어 정책

디바이스는 다음과 같은 간단한 AD FS 액세스 제어 규칙에서 사용할 수 있습니다.

- 등록된 디바이스에서만 액세스 허용

- 디바이스가 등록되지 않은 경우 다단계 인증 필요

그런 다음 이러한 규칙을 네트워크 액세스 위치 및 다단계 인증과 같은 다른 요소와 결합하여 다음과 같은 풍부한 조건부 액세스 정책을 만들 수 있습니다.

- 특정 그룹 또는 그룹의 구성원을 제외하고 회사 네트워크 외부에서 액세스하는 등록되지 않은 디바이스에 대해 다단계 인증 필요

AD FS 2016에서는 특정 디바이스 신뢰 수준(인증됨, 관리 또는 규격)을 요구하도록 이러한 정책을 특별히 구성할 수 있습니다.

AD FS 액세스 제어 정책을 구성하는 방법에 대한 자세한 내용은 AD FS의 액세스 제어 정책을 참조 하세요.

인증된 디바이스

인증된 디바이스는 MDM에 등록되지 않은 등록된 디바이스입니다(Windows 10용 Intune 및 타사 MDM, iOS 및 Android 전용 Intune).

인증된 디바이스에는 값이 FALSE인 isManaged AD FS 클레임이 있습니다. (전혀 등록되지 않은 디바이스에는 이 클레임이 없습니다.) 인증된 디바이스(및 등록된 모든 디바이스)에는 값이 TRUE인 isKnown AD FS 클레임이 있습니다.

관리되는 디바이스:

관리되는 디바이스는 MDM에 등록된 등록된 디바이스입니다.

관리되는 디바이스에는 값이 TRUE인 isManaged AD FS 클레임이 있습니다.

디바이스 규격(MDM 또는 그룹 정책 사용)

규격 디바이스는 MDM에 등록되었을 뿐만 아니라 MDM 정책을 준수하는 등록된 디바이스입니다. (규정 준수 정보는 MDM에서 시작되며 Microsoft Entra ID에 기록됩니다.)

호환 디바이스 갖습니다는 isCompliant AD FS 클레임 값을 가진 TRUE합니다.

AD FS 2016 디바이스 및 조건부 액세스 클레임의 전체 목록은 참조를 참조 하세요.

참조

업데이트 및 호환성이 손상되는 변경 - Microsoft ID 플랫폼 | Microsoft Docs

새 AD FS 2016 및 디바이스 클레임의 전체 목록

https://schemas.microsoft.com/ws/2014/01/identity/claims/anchorclaimtypehttps://schemas.xmlsoap.org/ws/2005/05/identity/Identity_Selector_Interoperability_Profile_V1.5.pdfhttps://schemas.microsoft.com/2014/03/pssohttps://schemas.microsoft.com/2015/09/prthttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/upnhttps://schemas.microsoft.com/ws/2008/06/identity/claims/primarygroupsidhttps://schemas.microsoft.com/ws/2008/06/identity/claims/primarysidhttps://schemas.xmlsoap.org/ws/2005/05/identity/Identity_Selector_Interoperability_Profile_V1.5_Web_Guide.pdfhttps://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountnamehttps://schemas.microsoft.com/ws/2008/06/identity/claims/groupsidhttps://schemas.microsoft.com/2012/01/devicecontext/claims/registrationid/dotnet/api/system.security.claims.claimtypes.windowsdeviceclaimhttps://schemas.microsoft.com/2012/01/devicecontext/claims/identifierhttps://schemas.microsoft.com/2012/01/devicecontext/claims/ostypehttps://schemas.microsoft.com/2012/01/devicecontext/claims/osversionhttps://schemas.microsoft.com/2012/01/devicecontext/claims/ismanagedhttps://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser/dotnet/api/system.security.claims.claimtypes.windowsdeviceclaimhttps://schemas.microsoft.com/2014/02/deviceusagetimehttps://schemas.microsoft.com/2014/09/devicecontext/claims/iscomplianthttps://schemas.microsoft.com/2014/09/devicecontext/claims/trusttypehttps://schemas.microsoft.com/claims/authnmethodsreferenceshttps://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-client-user-agenthttps://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-endpoint-absolute-pathhttps://schemas.microsoft.com/ws/2012/01/insidecorporatenetworkhttps://schemas.microsoft.com/2012/01/requestcontext/claims/client-request-idhttps://schemas.microsoft.com/2012/01/requestcontext/claims/relyingpartytrustidhttps://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-client-iphttps://schemas.microsoft.com/2014/09/requestcontext/claims/useriphttps://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod