Beskyttelse mot forfalskning i EOP

Tips

Visste du at du kan prøve funksjonene i Microsoft Defender XDR for Office 365 Plan 2 gratis? Bruk den 90-dagers prøveversjonen av Defender for Office 365 på Microsoft Defender portalens prøvehub. Finn ut mer om hvem som kan registrere seg og vilkår for prøveversjonen her.

I Microsoft 365-organisasjoner med postbokser i Exchange Online eller frittstående Exchange Online Protection (EOP)-organisasjoner uten Exchange Online postbokser, inneholder EOP funksjoner for å beskytte organisasjonen mot forfalskede (forfalskede) avsendere.

Når det gjelder å beskytte brukerne, tar Microsoft trusselen om phishing på alvor. Forfalskning er en vanlig teknikk som brukes av angripere. Falske meldinger ser ut til å stamme fra noen eller et annet sted enn den faktiske kilden. Denne teknikken brukes ofte i phishing-kampanjer som er utformet for å få brukerlegitimasjon. Antiforfalskingsteknologien i EOP undersøker spesifikt forfalskningen av Fra-hodet i meldingsteksten, fordi denne overskriftsverdien er meldingsavsenderen som vises i e-postklienter. Når EOP har høy visshet om at Fra-toppteksten er smidd, identifiseres meldingen som forfalsket.

Følgende anti-spoofing-teknologier er tilgjengelige i EOP:

E-postgodkjenning: En integrert del av ethvert tiltak mot forfalskning er bruken av e-postgodkjenning (også kjent som e-postvalidering) av SPF-, DKIM- og DMARC-poster i DNS. Du kan konfigurere disse postene for domenene slik at mål-e-postsystemer kan kontrollere gyldigheten av meldinger som hevder å være fra avsendere i domenene dine. For innkommende meldinger krever Microsoft 365 e-postgodkjenning for avsenderdomener. Hvis du vil ha mer informasjon, kan du se E-postgodkjenning i Microsoft 365.

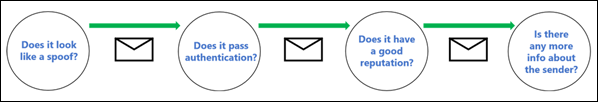

EOP analyserer og blokkerer meldinger basert på kombinasjonen av standard metoder for godkjenning av e-post og teknikker for avsenderens omdømme.

Innsikt i falsk intelligens: Se gjennom oppdagede falske meldinger fra avsendere i interne og eksterne domener i løpet av de siste sju dagene. Hvis du vil ha mer informasjon, kan du se Spoof Intelligence Insight i EOP.

Tillat eller blokker falske avsendere i leierens tillatelses-/blokkeringsliste: Når du overstyrer dommen i falsk intelligensinnsikt, blir den forfalskede avsenderen en manuell tillatelses- eller blokkeringsoppføring som bare vises på fanen Falske avsendere på siden Tillat/blokkering Lister for leieren på https://security.microsoft.com/tenantAllowBlockList?viewid=SpoofItem. Du kan også manuelt opprette tillatelses- eller blokkeringsoppføringer for falske avsendere før de oppdages av forfalskningsintelligens. Hvis du vil ha mer informasjon, kan du se Falske avsendere i leierens tillatelses-/blokkeringsliste.

Policyer for anti-phishing: I EOP og Microsoft Defender for Office 365 inneholder policyer for anti-phishing følgende innstillinger for anti-forfalskning:

- Aktivere eller deaktivere forfalskningsintelligens.

- Aktivere eller deaktivere ikke-godkjente avsenderindikatorer i Outlook.

- Angi handlingen for blokkerte forfalskede avsendere.

Hvis du vil ha mer informasjon, kan du se Innstillinger for forfalskning i policyer for anti-phishing.

Anti-phishing-policyer i Defender for Office 365 inneholde addisjonsbeskyttelse, inkludert representasjonsbeskyttelse. Hvis du vil ha mer informasjon, kan du se Eksklusive innstillinger i policyer for anti-phishing i Microsoft Defender for Office 365.

Rapport for forfalskningsgjenkjenning: Hvis du vil ha mer informasjon, kan du se rapporten for forfalskningsgjenkjenning.

Defender for Office 365 organisasjoner kan også bruke sanntidsgjenkjenninger (Plan 1) eller Trusselutforsker (Plan 2) til å vise informasjon om phishing-forsøk. Hvis du vil ha mer informasjon, kan du se Microsoft 365 trusselundersøkelse og respons.

Tips

Det er viktig å forstå at en sammensatt godkjenningsfeil ikke direkte fører til at en melding blokkeres. Systemet vårt bruker en helhetlig evalueringsstrategi som vurderer den generelle mistenkelige karakteren til en melding sammen med sammensatte godkjenningsresultater. Denne metoden er utformet for å redusere risikoen for feil blokkering av ekte e-post fra domener som kanskje ikke følger godkjenningsprotokoller for e-post. Denne balanserte tilnærmingen bidrar til å skille ekte ondsinnet e-post fra meldingsavsendere som rett og slett ikke overholder standard praksis for e-postgodkjenning.

Hvordan forfalskning brukes i phishing-angrep

Falske avsendere i meldinger har følgende negative implikasjoner for brukere:

Bedrag: Meldinger fra falske avsendere kan lure mottakeren til å velge en kobling og gi opp legitimasjonen sin, laste ned skadelig programvare eller svare på en melding med sensitivt innhold (kjent som forretnings-e-postkompromisse eller BEC).

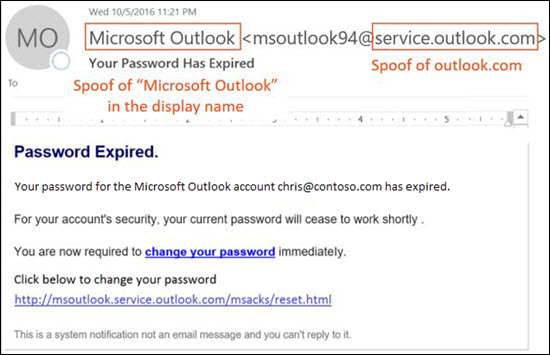

Følgende melding er et eksempel på phishing som bruker den forfalskede avsenderen msoutlook94@service.outlook.com:

Denne meldingen kom ikke fra service.outlook.com, men angriperen forfalsket Fra-topptekstfeltet for å få det til å se ut som det gjorde. Avsenderen forsøkte å lure mottakeren til å velge koblingen for å endre passordet og oppgi legitimasjonen.

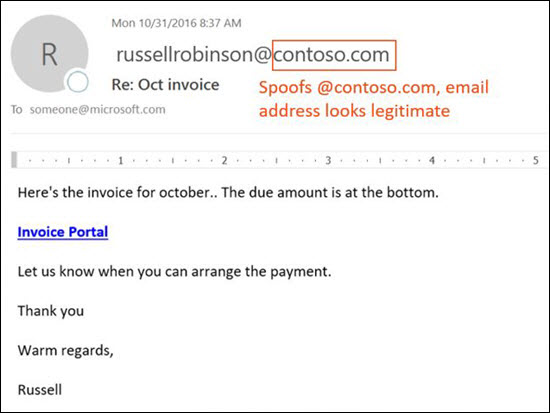

Følgende melding er et eksempel på BEC som bruker det falske e-postdomenet contoso.com:

Meldingen ser legitim ut, men avsenderen er forfalsket.

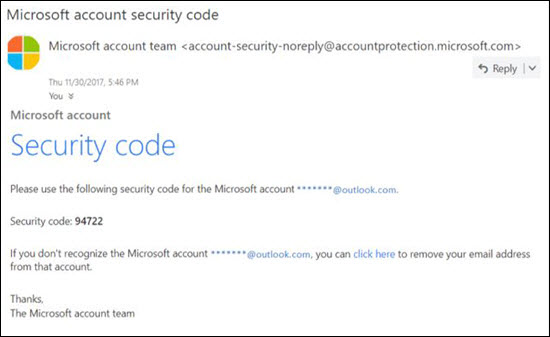

Forvirring: Selv brukere som vet om phishing, kan ha problemer med å se forskjellene mellom reelle meldinger og meldinger fra falske avsendere.

Følgende melding er et eksempel på en ekte melding om tilbakestilling av passord fra Microsoft Security-kontoen:

Meldingen kom egentlig fra Microsoft, men brukerne har blitt betinget av å være mistenksomme. Fordi det er vanskelig å skille mellom en ekte melding om tilbakestilling av passord og en falsk melding, kan brukere ignorere meldingen, rapportere den som søppelpost eller unødig rapportere meldingen til Microsoft som phishing.

Ulike typer forfalsking

Microsoft skiller mellom to forskjellige typer forfalskede avsendere i meldinger:

Intra-org spoofing: Også kjent som selv-til-selv spoofing. Eksempel:

Avsenderen og mottakeren er i samme domene:

Fra: chris@contoso.com

Å: michelle@contoso.comAvsenderen og mottakeren er i underdomener for samme domene:

Fra: laura@marketing.fabrikam.com

Å: julia@engineering.fabrikam.comAvsenderen og mottakeren er i forskjellige domener som tilhører samme organisasjon (det vil eksempel: begge domenene er konfigurert som godtatte domener i samme organisasjon):

Fra: avsender @ microsoft.com

Til: mottaker @ bing.comMellomrom brukes i e-postadressene for å hindre spambothøsting.

Meldinger som mislykkes med sammensatt godkjenning på grunn av intra-org-forfalskning, inneholder følgende overskriftsverdier:

Authentication-Results: ... compauth=fail reason=6xxX-Forefront-Antispam-Report: ...CAT:SPOOF;...SFTY:9.11reason=6xxangir intra-org-forfalskning.SFTYer sikkerhetsnivået for meldingen.9angir phishing,.11angir intra-org-forfalskning.

Forfalskning på tvers av domener: Avsender- og mottakerdomenene er forskjellige, og har ingen relasjon til hverandre (også kjent som eksterne domener). Eksempel:

Fra: chris@contoso.com

Å: michelle@tailspintoys.comMeldinger som mislykkes med sammensatt godkjenning på grunn av forfalskning på tvers av domener, inneholder følgende overskriftsverdier:

Authentication-Results: ... compauth=fail reason=000/001X-Forefront-Antispam-Report: ...CAT:SPOOF;...SFTY:9.22reason=000angir at meldingen mislyktes med eksplisitt e-postgodkjenning.reason=001angir at meldingen mislyktes implisitt e-postgodkjenning.SFTYer sikkerhetsnivået for meldingen.9angir phishing,.22angir forfalskning på tvers av domener.

Hvis du vil ha mer informasjon om godkjenningsresultater og

compauthverdier, kan du se meldingshodefelt for godkjenningsresultater.

Problemer med beskyttelse mot forfalskning

Adresselister (også kjent som diskusjonslister) er kjent for å ha problemer med beskyttelse mot forfalskning på grunn av måten de videresender og endrer meldinger på.

Gabriela Laureano (glaureano@contoso.com) er for eksempel interessert i fugletitting, blir med i adresselisten birdwatchers@fabrikam.comog sender følgende melding til listen:

Fra: "Gabriela Laureano" <glaureano@contoso.com>

Å: Diskusjonsliste for fuglekikker <birdwatchers@fabrikam.com>

Emnet: Flott visning av blå jays på toppen av Mt. Rainier denne ukenAlle som ønsker å sjekke ut visningen denne uken fra Mt. Rainier?

Adresselisteserveren mottar meldingen, endrer innholdet og gjentar den til listemedlemmene. Den avspilte meldingen har samme Fra-adresse (glaureano@contoso.com), men en kode legges til emnelinjen, og en bunntekst legges til nederst i meldingen. Denne typen endring er vanlig i adresselister, og kan føre til falske positiver for forfalskning.

Fra: "Gabriela Laureano" <glaureano@contoso.com>

Å: Diskusjonsliste for fuglekikker <birdwatchers@fabrikam.com>

Emne: [BIRDWATCHERS] Flott visning av blå jays på toppen av Mt. Rainier denne ukenAlle som ønsker å sjekke ut visningen denne uken fra Mt. Rainier?

Denne meldingen ble sendt til diskusjonslisten for fuglekikkere. Du kan stoppe abonnementet når som helst.

Gjør følgende trinn basert på om du kontrollerer adresselisten for å hjelpe adresselistemeldinger med å sende kontroller for forfalskning:

Organisasjonen din eier adresselisten:

- Se vanlige spørsmål på DMARC.org: Jeg bruker en adresseliste, og jeg vil interoperatere med DMARC, hva bør jeg gjøre?.

- Les instruksjonene i dette blogginnlegget: Et tips for utsendelse av listeoperatorer for å interoperatere med DMARC for å unngå feil.

- Vurder å installere oppdateringer på adresselisteserveren for å støtte ARC. Hvis du vil ha mer informasjon, kan du se http://arc-spec.org.

Organisasjonen eier ikke adresselisten:

- Be vedlikeholderen av adresselisten om å konfigurere e-postgodkjenning for domenet som adresselisten videresender fra. Eierne er mer sannsynlig å handle hvis nok medlemmer ber dem om å konfigurere e-postgodkjenning. Selv om Microsoft også arbeider med domeneeiere for å publisere de nødvendige postene, hjelper det enda mer når individuelle brukere ber om det.

- Opprett innboksregler i e-postklienten for å flytte meldinger til innboksen.

- Bruk leierens tillatelses-/blokkeringsliste til å opprette en tillatelsesoppføring for adresselisten for å behandle den som legitim. Hvis du vil ha mer informasjon, kan du se Opprette tillatelsesoppføringer for forfalskede avsendere.

Hvis alt annet mislykkes, kan du rapportere meldingen som en falsk positiv til Microsoft. Hvis du vil ha mer informasjon, kan du se Rapportere meldinger og filer til Microsoft.

Vurderinger for beskyttelse mot forfalskning

Hvis du er en administrator som for øyeblikket sender meldinger til Microsoft 365, må du kontrollere at e-posten er riktig godkjent. Ellers kan den være merket som søppelpost eller phishing. Hvis du vil ha mer informasjon, kan du se Slik unngår du feil ved e-postgodkjenning når du sender e-post til Microsoft 365.

Avsendere i enkeltbruker (eller administrator) Klarerte avsendere lister omgå deler av filtreringsstakken, inkludert forfalskningsbeskyttelse. Hvis du vil ha mer informasjon, kan du se Klarerte avsendere i Outlook.

Hvis det er mulig, bør administratorer unngå å bruke tillatte avsenderlister eller tillatte domenelister i policyer for søppelpost. Disse avsenderne omgår mesteparten av filtreringsstakken (meldinger med høy visshet om phishing og skadelig programvare er alltid i karantene). Hvis du vil ha mer informasjon, kan du se Bruke tillatte avsenderlister eller tillatte domenelister.

Tilbakemeldinger

Kommer snart: Gjennom 2024 faser vi ut GitHub Issues som tilbakemeldingsmekanisme for innhold, og erstatter det med et nytt system for tilbakemeldinger. Hvis du vil ha mer informasjon, kan du se: https://aka.ms/ContentUserFeedback.

Send inn og vis tilbakemelding for