Wat is een primair vernieuwingstoken?

Een primair vernieuwingstoken (PRT) is een belangrijk artefact van Microsoft Entra-verificatie op Windows 10- of hoger, Windows Server 2016- en latere versies, iOS- en Android-apparaten. Het is een JSON Web Token (JWT) dat speciaal is uitgegeven aan microsoft first party tokenbrokers om eenmalige aanmelding (SSO) in te schakelen voor de toepassingen die op deze apparaten worden gebruikt. In dit artikel vindt u meer informatie over hoe een PRT wordt uitgegeven, gebruikt en beveiligd op Windows 10- of nieuwere apparaten. U wordt aangeraden de nieuwste versies van Windows 10, Windows 11 en Windows Server 2019+ te gebruiken voor de beste resultaten met eenmalige aanmelding.

In dit artikel wordt ervan uitgegaan dat u al de verschillende apparaatstatussen begrijpt die beschikbaar zijn in Microsoft Entra ID en hoe eenmalige aanmelding werkt in Windows 10 of hoger. Zie het artikel Wat is apparaatbeheer in Microsoft Entra ID voor meer informatie over apparaten in Microsoft Entra ID?

Belangrijkste terminologie en onderdelen

De volgende Windows-onderdelen spelen een belangrijke rol bij het aanvragen en gebruiken van een PRT:

- Cloud Authentication Provider (CloudAP): CloudAP is de moderne verificatieprovider voor Windows-aanmelding. Hiermee wordt gecontroleerd of gebruikers zich aanmelden bij een apparaat met Windows 10 of hoger. CloudAP biedt een invoegtoepassingsframework waarop id-providers kunnen bouwen om verificatie in te schakelen voor Windows met behulp van de referenties van die id-provider.

- Web Account Manager (WAM): WAM is de standaardtokenbroker in apparaten met Windows 10 of nieuwer. WAM biedt ook een invoegtoepassingsframework die id-providers als basis kunnen gebruiken en een eenmalige aanmelding mogelijk maken voor toepassingen die afhankelijk zijn van die id-provider.

- Microsoft Entra CloudAP-invoegtoepassing: een specifieke Microsoft Entra-invoegtoepassing die is gebouwd op het CloudAP-framework waarmee gebruikersreferenties worden geverifieerd met Microsoft Entra ID tijdens het aanmelden bij Windows.

- Microsoft Entra WAM-invoegtoepassing: een specifieke Microsoft Entra-invoegtoepassing die is gebouwd op het WAM-framework waarmee eenmalige aanmelding kan worden gebruikt voor toepassingen die afhankelijk zijn van Microsoft Entra-id voor verificatie.

- Dsreg: een Microsoft Entra-specifiek onderdeel in Windows 10 of hoger, dat het apparaatregistratieproces voor alle apparaatstatussen afhandelt.

- Trusted Platform Module (TPM): een TPM is een hardwareonderdeel dat is ingebouwd in een apparaat dat op hardware gebaseerde beveiligingsfuncties biedt voor gebruikers- en apparaatgeheimen. Meer informatie vindt u in het artikel Overzicht Trusted Platform Module-technologie.

Wat bevat de PRT?

Een PRT bevat claims die zijn gevonden in de meeste vernieuwingstokens van Microsoft Entra ID. Daarnaast zijn er enkele apparaatspecifieke claims in de PRT opgenomen. Dit zijn de volgende:

- Apparaat-id: een PRT wordt uitgegeven aan een gebruiker op een specifiek apparaat. De apparaat-id-claim

deviceIDbepaalt het apparaat waarop de PRT aan de gebruiker is uitgegeven. Deze claim wordt later uitgegeven aan tokens die via de PRT zijn verkregen. De apparaat-id-claim wordt gebruikt om autorisatie voor voorwaardelijke toegang te bepalen op basis van de apparaatstatus of -naleving. - Sessiesleutel: De sessiesleutel is een versleutelde symmetrische sleutel, gegenereerd door de Microsoft Entra-verificatieservice, die is uitgegeven als onderdeel van de PRT. De sessiesleutel fungeert als het bewijs van bezit wanneer een PRT wordt gebruikt om tokens voor andere toepassingen te verkrijgen. Sessiesleutel wordt geïmplementeerd op Windows 10- of nieuwere aan Microsoft Entra gekoppelde apparaten of hybride apparaten van Microsoft Entra als deze ouder is dan 30 dagen.

Kan ik zien wat er in een PRT zit?

Een PRT is een ondoorzichtige blob die wordt verzonden vanuit Microsoft Entra waarvan de inhoud niet bekend is bij clientonderdelen. U kunt niet zien wat er in een PRT zit.

Hoe wordt een PRT uitgegeven?

Apparaatregistratie is een vereiste voor verificatie op basis van apparaten in Microsoft Entra-id. Een PRT wordt alleen uitgegeven aan gebruikers op geregistreerde apparaten. Zie het artikel Windows Hello voor Bedrijven en apparaatregistratie voor meer gedetailleerde informatie over apparaatregistratie. Tijdens apparaatregistratie genereert het dsreg-onderdeel twee sets cryptografische sleutelparen:

- Apparaatsleutel (dkpub/dkpriv)

- Transportsleutel (tkpub/tkpriv)

De persoonlijke sleutels zijn gebonden aan de TPM van het apparaat als het apparaat een geldige en werkende TPM heeft, terwijl de openbare sleutels tijdens het registratieproces naar Microsoft Entra-id worden verzonden. Deze sleutels worden gebruikt om de status van het apparaat te valideren tijdens PRT-aanvragen.

De PRT wordt tijdens gebruikersverificatie op een apparaat met Windows 10 of nieuwer in twee scenario's uitgegeven:

- Lid van Microsoft Entra of hybride deelname aan Microsoft Entra: er wordt een PRT uitgegeven tijdens het aanmelden bij Windows wanneer een gebruiker zich aanmeldt met de referenties van de organisatie. Er wordt een PRT met alle Windows 10 of nieuwere ondersteunde referenties uitgegeven, bijvoorbeeld wachtwoord en Windows Hello voor Bedrijven. In dit scenario is de Microsoft Entra CloudAP-invoegtoepassing de primaire instantie voor de PRT.

- Geregistreerd Microsoft Entra-apparaat: er wordt een PRT uitgegeven wanneer een gebruiker een secundair werkaccount toevoegt aan hun Windows 10- of nieuwer apparaat. Gebruikers kunnen op twee verschillende manieren een account toevoegen aan Windows 10 of hoger:

- Een account toevoegen via de prompt Mijn organisatie toestaan mijn apparaat te beheren na aanmelden bij een app (bijvoorbeeld Outlook)

- Een account toevoegen via Instellingen>Accounts>Toegang tot werk of school>Verbinden

In geregistreerde Microsoft Entra-apparaatscenario's is de Microsoft Entra WAM-invoegtoepassing de primaire instantie voor de PRT, omdat Windows-aanmelding niet plaatsvindt met dit Microsoft Entra-account.

Notitie

Id-providers van derden moeten het WS-Trust-protocol ondersteunen om PRT-uitgifte in te schakelen op Windows 10- of nieuwere apparaten. Zonder WS-Trust kan PRT niet worden uitgegeven aan gebruikers op hybride apparaten van Microsoft Entra of aan Microsoft Entra gekoppelde apparaten. Op AD FS zijn alleen eindpunten met gebruikersnaammix vereist. Op AD FS als smartcard/certificate wordt gebruikt tijdens Windows-aanmeldingseindpunten certificatemixed zijn vereist. Beide adfs/services/trust/2005/windowstransport en adfs/services/trust/13/windowstransport moeten alleen worden ingeschakeld als intranetgerichte eindpunten en mogen NIET worden weergegeven als extranetgerichte eindpunten via het web toepassingsproxy.

Notitie

Beleid voor voorwaardelijke toegang van Microsoft Entra wordt niet geëvalueerd wanneer PRT's worden uitgegeven.

Notitie

We bieden geen ondersteuning voor referentieproviders van derden voor uitgifte en verlenging van Microsoft Entra PRT's.

Wat is de levensduur van een PRT?

Zodra een PRT is uitgegeven, is deze veertien dagen geldig en wordt deze continu verlengd zolang de gebruiker het apparaat actief gebruikt.

Hoe wordt een PRT gebruikt?

Een PRT wordt gebruikt door twee belangrijke onderdelen in Windows:

- Microsoft Entra CloudAP-invoegtoepassing: tijdens het aanmelden van Windows vraagt de Microsoft Entra CloudAP-invoegtoepassing een PRT aan bij Microsoft Entra-id met behulp van de referenties die door de gebruiker zijn opgegeven. Ook wordt de PULLT in de cache opgeslagen om aanmelding in de cache in te schakelen wanneer de gebruiker geen toegang heeft tot een internetverbinding.

- Microsoft Entra WAM-invoegtoepassing: wanneer gebruikers toegang proberen te krijgen tot toepassingen, gebruikt de Microsoft Entra WAM-invoegtoepassing de PRT om eenmalige aanmelding in te schakelen in Windows 10 of hoger. De Microsoft Entra WAM-invoegtoepassing gebruikt de PRT om vernieuwings- en toegangstokens aan te vragen voor toepassingen die afhankelijk zijn van WAM voor tokenaanvragen. Het maakt ook eenmalige aanmelding in browsers mogelijk door de PRT in browseraanvragen in te voeren. Browser-SSO in Windows 10 of hoger wordt ondersteund op Microsoft Edge (systeemeigen), Chrome (via de Windows 10-accounts of Mozilla Firefox v91+ (Firefox SSO-instelling)

Notitie

In gevallen waarin een gebruiker twee accounts heeft van dezelfde Microsoft Entra-tenant die is aangemeld bij een browsertoepassing, wordt de apparaatverificatie die wordt geleverd door de PULLT van het primaire account ook automatisch toegepast op het tweede account. Als gevolg hiervan voldoet het tweede account ook aan elk beleid voor voorwaardelijke toegang op basis van apparaten voor de tenant.

Hoe wordt een PRT vernieuwd?

Een PRT wordt op twee verschillende manieren verlengd:

- Microsoft Entra CloudAP-invoegtoepassing elke 4 uur: de CloudAP-invoegtoepassing verlengt de PRT elke 4 uur tijdens het aanmelden van Windows. Als de gebruiker gedurende die tijd geen internetverbinding heeft, vernieuwt de CloudAP-invoegtoepassing de PRT nadat het apparaat is verbonden met internet.

- Microsoft Entra WAM-invoegtoepassing tijdens app-tokenaanvragen: de WAM-invoegtoepassing maakt eenmalige aanmelding op Windows 10- of nieuwere apparaten mogelijk door stille tokenaanvragen voor toepassingen in te schakelen. De WAM-invoegtoepassing kan de PRT op twee verschillende manieren vernieuwen tijdens deze tokenaanvragen:

- Een app vraagt WAM aan voor een toegangstoken op de achtergrond, maar er is geen vernieuwingstoken beschikbaar voor die app. In dit geval gebruikt WAM de PRT om een token voor de app aan te vragen en krijgt een nieuwe PRT in het antwoord terug.

- Een app vraagt WAM aan voor een toegangstoken, maar de PRT is ongeldig of Microsoft Entra-id vereist extra autorisatie (bijvoorbeeld Microsoft Entra-meervoudige verificatie). In dit scenario initieert WAM een interactieve aanmelding waarbij de gebruiker opnieuw moet verifiëren of extra verificatie moet bieden en er een nieuwe PRT wordt uitgegeven bij geslaagde verificatie.

In een AD FS-omgeving is directe lijn van zicht naar de domeincontroller niet vereist om de PRT te vernieuwen. Voor prt-verlenging zijn alleen /adfs/services/trust/2005/usernamemixed eindpunten vereist die /adfs/services/trust/13/usernamemixed zijn ingeschakeld voor de proxy met behulp van het WS-Trust-protocol.

Windows-transporteindpunten zijn alleen vereist voor wachtwoordverificatie wanneer een wachtwoord wordt gewijzigd, niet voor PRT-verlenging.

Notitie

Beleid voor voorwaardelijke toegang van Microsoft Entra wordt niet geëvalueerd wanneer PRT's worden vernieuwd.

Belangrijkste overwegingen

- In microsoft Entra-gekoppelde en hybride apparaten van Microsoft Entra is de CloudAP-invoegtoepassing de primaire instantie voor een PRT. Als een PRT wordt vernieuwd tijdens een op WAM gebaseerde tokenaanvraag, wordt de PRT teruggestuurd naar de CloudAP-invoegtoepassing, waarmee de geldigheid van de PRT met Microsoft Entra-id wordt geverifieerd voordat u deze accepteert.

Android-platform:

- Een PRT is 90 dagen geldig en wordt continu vernieuwd zolang het apparaat in gebruik is. Het is echter slechts 14 dagen geldig als het apparaat niet in gebruik is.

- Er wordt alleen een PRT uitgegeven en vernieuwd tijdens verificatie van systeemeigen apps. Een PRT wordt niet vernieuwd of uitgegeven tijdens een browsersessie.

- Het is mogelijk om een PRT te verkrijgen zonder de noodzaak van apparaatregistratie (Workplace Join) en eenmalige aanmelding in te schakelen.

- PRT's die zijn verkregen zonder apparaatregistratie, kunnen niet voldoen aan de autorisatiecriteria voor voorwaardelijke toegang die afhankelijk is van de status of naleving van het apparaat.

Hoe wordt de PRT beveiligd?

Een PRT wordt beveiligd door het te binden aan het apparaat waarop de gebruiker zich heeft aangemeld. Microsoft Entra ID en Windows 10 of hoger schakelen PRT-beveiliging in via de volgende methoden:

- Bij de eerste aanmelding: bij de eerste aanmelding wordt een PRT door ondertekeningsaanvragen uitgegeven met behulp van de apparaatsleutel die tijdens de apparaatregistratie cryptografisch is gegenereerd. Op een apparaat met een geldige en werkende TPM wordt de apparaatsleutel beveiligd door de TPM, waardoor kwaadwillende toegang wordt verhinderd. Er wordt geen PRT uitgegeven als de bijbehorende handtekening voor de apparaatsleutel niet kan worden gevalideerd.

- Tijdens tokenaanvragen en verlenging: Wanneer een PRT wordt uitgegeven, geeft Microsoft Entra-id ook een versleutelde sessiesleutel aan het apparaat uit. Het is versleuteld met de openbare transportsleutel (tkpub) die is gegenereerd en verzonden naar Microsoft Entra-id als onderdeel van de apparaatregistratie. Deze sessiesleutel kan alleen worden ontsleuteld met de persoonlijke transportsleutel (tkpriv) die door de TPM wordt beveiligd. De sessiesleutel is de POP-sleutel (Proof-of-Possession) voor alle aanvragen die naar Microsoft Entra-id worden verzonden. De sessiesleutel wordt ook door de TPM beveiligd en andere besturingssysteemonderdelen hebben er geen toegang toe. Tokenaanvragen of PRT-verlengingsaanvragen worden veilig ondertekend door deze sessiesleutel via de TPM en kunnen daarom niet worden gemanipuleerd. Microsoft Entra voert alle aanvragen van het apparaat die niet zijn ondertekend door de bijbehorende sessiesleutel ongeldig.

Het beveiligen van deze sleutels met de TPM verhoogt de beveiliging voor PRT tegen kwaadwillende actoren die de sleutels willen misbruiken of de PRT opnieuw willen afspelen. Het gebruik van een TPM verbetert dus de beveiliging van Microsoft Entra-gekoppelde, hybride Microsoft Entra-apparaten en geregistreerde Microsoft Entra-apparaten tegen diefstal van referenties aanzienlijk. Voor prestaties en betrouwbaarheid is TPM 2.0 de aanbevolen versie voor alle Microsoft Entra-apparaatregistratiescenario's in Windows 10 of hoger. Vanaf de Windows 10-update 1903 gebruikt Microsoft Entra-id geen TPM 1.2 voor een van de bovenstaande sleutels vanwege betrouwbaarheidsproblemen.

Hoe worden app-tokens en browsercookies beveiligd?

App-tokens: Wanneer een app token aanvraagt via WAM, geeft Microsoft Entra ID een vernieuwingstoken en een toegangstoken uit. WAM retourneert echter alleen het toegangstoken naar de app en beveiligt het vernieuwingstoken in de cache door het te versleutelen met de DPAPI-sleutel (Data Protection Application Programming Interface) van de gebruiker. WAM maakt veilig gebruik van het vernieuwingstoken door aanvragen te ondertekenen met de sessiesleutel om verdere toegangstokens uit te geven. De DPAPI-sleutel wordt beveiligd door een symmetrische sleutel op basis van een Microsoft Entra-id in Microsoft Entra zelf. Wanneer het apparaat het gebruikersprofiel moet ontsleutelen met de DPAPI-sleutel, biedt Microsoft Entra-id de DPAPI-sleutel die is versleuteld door de sessiesleutel. Deze CloudAP-invoegtoepassing vraagt TPM om te ontsleutelen. Deze functionaliteit zorgt voor consistentie bij het beveiligen van vernieuwingstokens en voorkomt dat toepassingen hun eigen beveiligingsmechanismen implementeren.

Browsercookies: In Windows 10 of hoger biedt Microsoft Entra ID ondersteuning voor browser-SSO in Internet Explorer en Microsoft Edge, in Google Chrome via de extensie voor Windows 10-accounts en in Mozilla Firefox v91+ via een browserinstelling. De beveiliging is niet alleen gebouwd om de cookies te beschermen, maar ook de eindpunten waarnaar de cookies worden verzonden. Browsercookies worden op dezelfde manier beveiligd als een PRT, namelijk door de sessiesleutel te gebruiken om de cookies te ondertekenen en beveiligen.

Wanneer een gebruiker een browserinteractie start, roept de browser (of de extensie) een systeemeigen COM-clienthost aan. De systeemeigen clienthost zorgt ervoor dat de pagina afkomstig is van een van de toegestane domeinen. De browser kan andere parameters verzenden naar de systeemeigen clienthost, waaronder een nonce, maar de systeemeigen clienthost garandeert validatie van de hostnaam. De systeemeigen clienthost vraagt een PRT-cookie aan van de CloudAP-invoegtoepassing, die deze vervolgens maakt en ondertekent met de sessiesleutel die door TPM is beveiligd. Omdat de PRT-cookie is ondertekend door de sessiesleutel, is het moeilijk om mee te knoeien. Deze PRT-cookie wordt opgenomen in de aanvraagheader voor Microsoft Entra-id om het apparaat te valideren dat het afkomstig is van. Als u de Chrome-browser gebruikt, kan alleen de extensie die expliciet is gedefinieerd in het manifest van de systeemeigen clienthost het aanroepen om te voorkomen dat willekeurige extensies deze aanvragen indienen. Zodra de PRT-cookie door Microsoft Entra ID is gevalideerd, wordt er een sessiecooky naar de browser opgegeven. Deze sessiecookie bevat ook dezelfde sessiesleutel die is uitgegeven met een PRT. Tijdens volgende aanvragen wordt de sessiesleutel effectief gevalideerd om de cookie aan het apparaat te binden. Op die manier worden weergaven ergens anders voorkomen.

Wanneer krijgt een PRT een MFA-claim?

Een PRT kan in specifieke scenario's een claim voor meervoudige verificatie krijgen. Wanneer een op MFA gebaseerde PRT wordt gebruikt om tokens voor toepassingen aan te vragen, wordt de MFA-claim overgedragen naar die app-tokens. Deze functionaliteit biedt gebruikers een naadloze ervaring doordat een MFA-vraag wordt voorkomen voor elke app waarvoor deze vereist is. Een PRT kan op de volgende manieren een MFA-claim ophalen:

- Aanmelden met Windows Hello voor Bedrijven: Windows Hello voor Bedrijven vervangt wachtwoorden en gebruikt cryptografische sleutels om een sterke tweeledige verificatiemethode te kunnen bieden. Windows Hello voor Bedrijven specifiek is voor een gebruiker op een apparaat en moet zelf MFA gebruiken voor het inrichten. Wanneer een gebruiker zich aanmeldt met Windows Hello voor Bedrijven, krijgt de PRT van de gebruiker een MFA-claim. Dit scenario is ook van toepassing op gebruikers die zich aanmelden met smartcards als smartcardverificatie een MFA-claim van AD FS produceert.

- Aangezien Windows Hello voor Bedrijven wordt beschouwd als meervoudige verificatie, wordt de MFA-claim bijgewerkt wanneer de PRT zelf wordt vernieuwd, zodat de MFA-duur voortdurend wordt verlengd wanneer gebruikers zich aanmelden met Windows Hello voor Bedrijven.

- MFA tijdens interactief aanmelden met WAM: als tijdens een tokenaanvraag via WAM een gebruiker MFA moet uitvoeren om toegang te krijgen tot de app, wordt de PRT die tijdens deze interactie is vernieuwd, gemarkeerd met een MFA-claim.

- In dit geval wordt de MFA-claim niet continu bijgewerkt, dus de MFA-duur is gebaseerd op de levensduur die is ingesteld op de directory.

- Wanneer een eerdere bestaande PRT en RT worden gebruikt voor toegang tot een app, worden de PRT en RT beschouwd als het eerste bewijs van verificatie. Een nieuwe RT is vereist met een tweede bewijs en een ingedrukte MFA-claim. Dit proces geeft ook een nieuwe PRT en RT.

In Windows 10 of nieuwer wordt voor elke referentie een gepartitioneerde lijst met PRT's onderhouden. Er is dus een PRT voor elk van Windows Hello voor Bedrijven, wachtwoord of smartcard. Deze partitionering zorgt ervoor dat MFA-claims worden geïsoleerd op basis van de gebruikte referenties en tijdens tokenaanvragen niet door elkaar geraken.

Notitie

Wanneer u een wachtwoord gebruikt om u aan te melden bij Windows 10 of nieuwer aan Microsoft Entra toegevoegd of een hybride apparaat dat is toegevoegd aan Microsoft Entra, is MFA tijdens de interactieve aanmelding van WAM mogelijk vereist nadat de sessiesleutel is geïmplementeerd die is gekoppeld aan PRT.

Hoe wordt een PRT ongeldig gemaakt?

Een PRT wordt in de volgende scenario's ongeldig gemaakt:

- Ongeldige gebruiker: als een gebruiker wordt verwijderd of uitgeschakeld in Microsoft Entra-id, wordt de PRT ongeldig en kan deze niet worden gebruikt om tokens voor toepassingen te verkrijgen. Als een verwijderde of uitgeschakelde gebruiker zich al eerder heeft aangemeld bij een apparaat, kan deze zich aanmelden vanuit de cache totdat CloudAP van de ongeldige status op de hoogte raakt. Zodra CloudAP heeft vastgesteld dat de gebruiker ongeldig is, worden de volgende aanmeldingen geblokkeerd. Een ongeldige gebruiker wordt automatisch geblokkeerd voor aanmelding bij nieuwe apparaten waarvoor hun referenties niet in de cache zijn opgeslagen.

- Ongeldig apparaat: als een apparaat wordt verwijderd of uitgeschakeld in Microsoft Entra ID, wordt de PRT die op dat apparaat is verkregen, ongeldig gemaakt en kan het niet worden gebruikt om tokens voor andere toepassingen te verkrijgen. Als een gebruiker al bij een ongeldig apparaat is aangemeld, kan deze zich blijven aanmelden. Maar alle tokens op het apparaat zijn ongeldig en de gebruiker heeft geen eenmalige aanmelding voor resources van dat apparaat.

- Wachtwoordwijziging: Als een gebruiker het PRT met zijn wachtwoord heeft verkregen, wordt de PRT ongeldig gemaakt door Microsoft Entra-id wanneer de gebruiker het wachtwoord wijzigt. Een wachtwoordwijziging leidt ertoe dat de gebruiker een nieuwe PRT krijgt. Deze ongeldigheid kan op twee verschillende manieren optreden:

- Als gebruikers zich met hun nieuwe wachtwoord aanmelden bij Windows, verwijdert CloudAP de oude PRT en vraagt Microsoft Entra ID om een nieuwe PRT uit te geven met het nieuwe wachtwoord. Als de gebruiker geen internetverbinding heeft, kan het nieuwe wachtwoord niet worden gevalideerd, mogelijk vereist Windows dat de gebruiker zijn oude wachtwoord invoert.

- Als een gebruiker zich heeft aangemeld met zijn oude wachtwoord of het wachtwoord heeft gewijzigd nadat deze zich bij Windows heeft aangemeld, wordt de oude PULLT gebruikt voor aanvragen voor tokens op basis van WAM. In dit scenario wordt de gebruiker gevraagd om zich opnieuw te verifiëren tijdens de WAM-tokenaanvraag en wordt er een nieuwe PRT uitgegeven.

- TPM-problemen: soms kan de TPM van een apparaat mislukken of mislukken, wat leidt tot ontoegankelijkheid van sleutels die door de TPM zijn beveiligd. In dit geval kan het apparaat geen PRT ophalen of tokens aanvragen met behulp van een bestaande PRT, omdat het geen bewijs kan leveren van de cryptografische sleutels. Als gevolg hiervan wordt een bestaande PULLT ongeldig gemaakt door Microsoft Entra-id. Wanneer Windows 10 een fout detecteert, wordt er een herstelstroom gestart om het apparaat opnieuw te registreren met nieuwe cryptografische sleutels. Met Microsoft Entra hybrid join, net als bij de eerste registratie, gebeurt het herstel op de achtergrond zonder gebruikersinvoer. Voor geregistreerde Microsoft Entra- of Microsoft Entra-apparaten moet het herstel worden uitgevoerd door een gebruiker met beheerdersbevoegdheden op het apparaat. In dit scenario wordt de herstelstroom gestart door een Windows-prompt waarmee de gebruiker het apparaat kan herstellen.

Gedetailleerde stromen

In de volgende diagrammen ziet u de onderliggende details bij het uitgeven, vernieuwen en gebruiken van een PRT om een toegangstoken voor een toepassing aan te vragen. Daarnaast beschrijven deze stappen ook hoe de bovengenoemde beveiligingsmechanismen tijdens deze interacties worden toegepast.

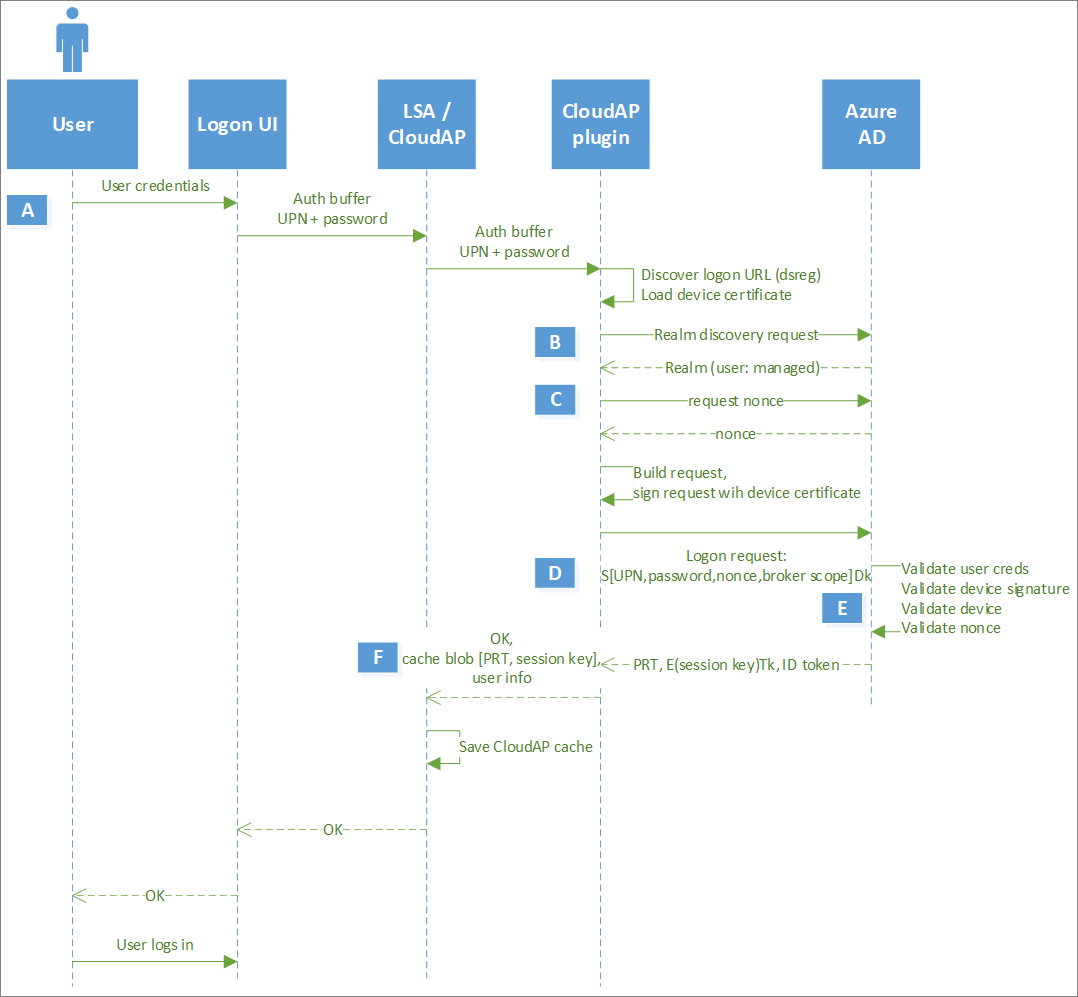

PRT-uitgifte tijdens eerste aanmelding

Notitie

In microsoft Entra-gekoppelde apparaten vindt de uitgifte van Microsoft Entra PRT (stappen A-F) synchroon plaats voordat de gebruiker zich kan aanmelden bij Windows. In hybride apparaten van Microsoft Entra is on-premises Active Directory de primaire instantie. De gebruiker kan zich dus aanmelden bij Microsoft Entra hybrid joined Windows nadat ze een TGT kunnen verkrijgen om zich aan te melden, terwijl de PRT-uitgifte asynchroon plaatsvindt. Dit scenario is niet van toepassing op geregistreerde Microsoft Entra-apparaten, omdat aanmelding geen Microsoft Entra-referenties gebruikt.

Notitie

In een hybride Windows-omgeving van Microsoft Entra vindt de uitgifte van de PRT asynchroon plaats. De uitgifte van de PRT kan mislukken vanwege problemen met de federatieprovider. Deze fout kan leiden tot aanmeldingsproblemen wanneer gebruikers toegang proberen te krijgen tot cloudresources. Het is belangrijk om dit scenario met de federatieprovider op te lossen.

| Stap | Beschrijving |

|---|---|

| A | De gebruiker voert zijn of haar wachtwoord in de gebruikersinterface voor aanmelden in. LogonUI geeft de referenties in een verificatiebuffer door aan LSA, die deze vervolgens intern doorgeeft aan CloudAP. CloudAP stuurt deze aanvraag door naar de CloudAP-invoegtoepassing. |

| B | De CloudAP-invoegtoepassing initieert een realm-detectieaanvraag om de id-provider voor de gebruiker te identificeren. Als de tenant van de gebruiker een federatieprovider heeft ingesteld, retourneert Microsoft Entra-id het MEX-eindpunt (Metadata Exchange Endpoint) van de federatieprovider. Zo niet, dan retourneert Microsoft Entra-id dat de gebruiker wordt beheerd, waarmee wordt aangegeven dat de gebruiker zich kan verifiëren met Microsoft Entra-id. |

| E | Als de gebruiker wordt beheerd, krijgt CloudAP de nonce van Microsoft Entra ID. Als de gebruiker federatief is, vraagt de CloudAP-invoegtoepassing een SAML-token (Security Assertion Markup Language) aan bij de federatieprovider met de referenties van de gebruiker. Nonce wordt aangevraagd voordat het SAML-token naar Microsoft Entra-id wordt verzonden. |

| D | De CloudAP-invoegtoepassing bouwt de verificatieaanvraag samen met de referenties van de gebruiker, nonce en een brokerbereik, ondertekent de aanvraag met de apparaatsleutel (dkpriv) en verzendt deze naar de Microsoft Entra-id. In een federatieve omgeving gebruikt de CloudAP-invoegtoepassing het SAML-token dat wordt geretourneerd door de federatieprovider in plaats van de referenties van de gebruiker. |

| E | Microsoft Entra ID valideert de gebruikersreferenties, de nonce en de apparaathandtekening, controleert of het apparaat geldig is in de tenant en geeft de versleutelde PRT uit. Naast de PRT geeft Microsoft Entra-id ook een symmetrische sleutel uit, de sessiesleutel genoemd die is versleuteld door Microsoft Entra-id met behulp van de Transport-sleutel (tkpub). Daarnaast is de sessiesleutel ook ingesloten in de PRT. Deze sessiesleutel fungeert als de PoP-sleutel (Proof-of-Possession) voor volgende aanvragen met de PRT. |

| F | De CloudAP-invoegtoepassing geeft de versleutelde PRT- en sessiesleutel door aan CloudAP. CloudAP vraagt de TPM aan om de sessiesleutel te ontsleutelen met behulp van de transportsleutel (tkpriv) en deze opnieuw te ontsleutelen met behulp van de eigen sleutel van de TPM. CloudAP slaat de versleutelde sessiesleutel op in de cache, samen met de PRT. |

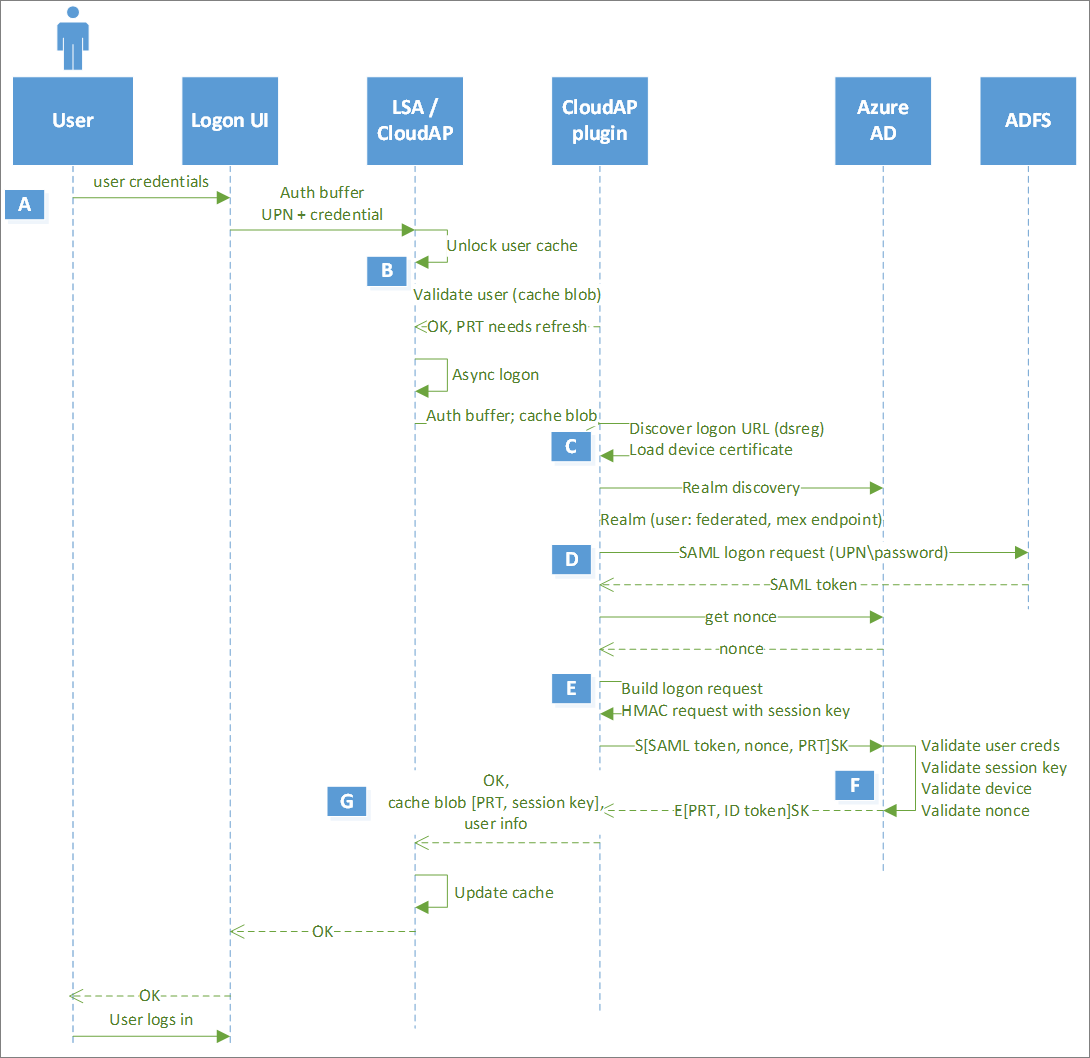

PRT-verlenging in volgende aanmeldingen

| Stap | Beschrijving |

|---|---|

| A | De gebruiker voert zijn of haar wachtwoord in de gebruikersinterface voor aanmelden in. LogonUI geeft de referenties in een verificatiebuffer door aan LSA, die deze vervolgens intern doorgeeft aan CloudAP. CloudAP stuurt deze aanvraag door naar de CloudAP-invoegtoepassing. |

| B | Als de gebruiker zich eerder heeft aangemeld bij de gebruiker, start Windows aanmelding in de cache en valideert referenties om de gebruiker aan te melden. Elke vier uur initieert de CloudAP-invoegtoepassing vernieuwing van de PRT op asynchrone wijze. |

| E | De CloudAP-invoegtoepassing initieert een realm-detectieaanvraag om de id-provider voor de gebruiker te identificeren. Als de tenant van de gebruiker een federatieprovider heeft ingesteld, retourneert Microsoft Entra-id het MEX-eindpunt (Metadata Exchange Endpoint) van de federatieprovider. Zo niet, dan retourneert Microsoft Entra-id dat de gebruiker wordt beheerd, waarmee wordt aangegeven dat de gebruiker zich kan verifiëren met Microsoft Entra-id. |

| D | Als de gebruiker federatief is, vraagt de CloudAP-invoegtoepassing een SAML-token aan bij de federatieprovider met de referenties van de gebruiker. Nonce wordt aangevraagd voordat het SAML-token naar Microsoft Entra-id wordt verzonden. Als de gebruiker wordt beheerd, haalt CloudAP de nonce rechtstreeks op uit de Microsoft Entra-id. |

| E | De CloudAP-invoegtoepassing bouwt de verificatieaanvraag samen met de referenties van de gebruiker, nonce en de bestaande PULLT, ondertekent de aanvraag met de sessiesleutel en verzendt deze naar De Microsoft Entra-id. In een federatieve omgeving gebruikt de CloudAP-invoegtoepassing het SAML-token dat wordt geretourneerd door de federatieprovider in plaats van de referenties van de gebruiker. |

| F | Microsoft Entra ID valideert de handtekening van de sessiesleutel door deze te vergelijken met de sessiesleutel die is ingesloten in de PRT, valideert de nonce en controleert of het apparaat geldig is in de tenant en geeft een nieuwe PULLT uit. Zoals eerder beschreven, beschikt de PRT opnieuw over van de sessiesleutel, die door de transportsleutel (tkpub) is versleuteld. |

| G | De CloudAP-invoegtoepassing geeft de versleutelde PRT- en sessiesleutel door aan CloudAP. CloudAP vraagt de TPM om de sessiesleutel te ontsleutelen met behulp van de transportsleutel (tkpriv) en deze opnieuw te ontsleutelen met behulp van de eigen sleutel van de TPM. CloudAP slaat de versleutelde sessiesleutel op in de cache, samen met de PRT. |

Notitie

Een PRT kan extern worden vernieuwd zonder dat er een VPN-verbinding nodig is wanneer usernamemixed-eindpunten extern worden ingeschakeld.

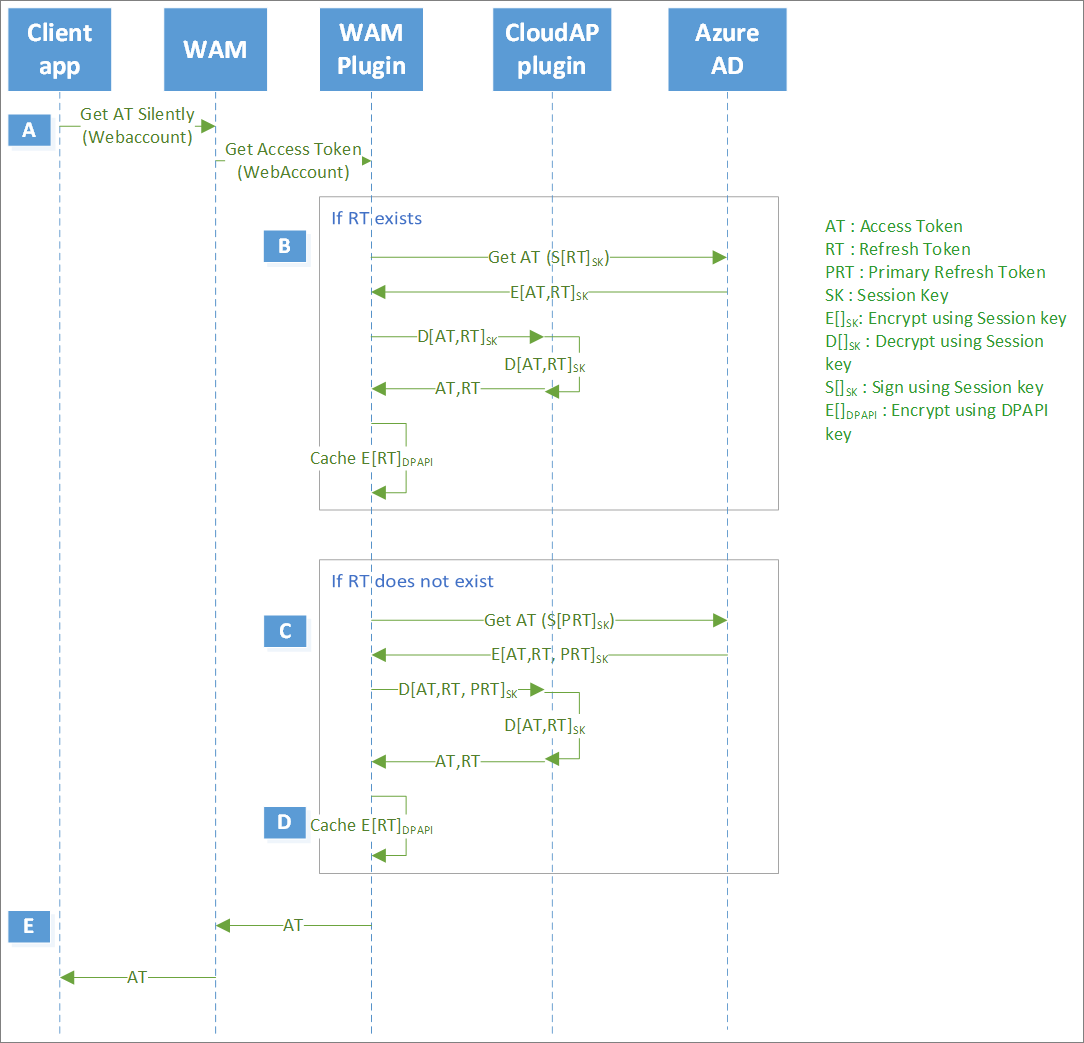

PRT-gebruik tijdens app-tokenaanvragen

| Stap | Beschrijving |

|---|---|

| A | Een toepassing (bijvoorbeeld Outlook, OneNote enzovoort) initieert een tokenaanvraag bij WAM. WAM vraagt de Microsoft Entra WAM-invoegtoepassing om de tokenaanvraag te verwerken. |

| B | Als er al een vernieuwingstoken voor de toepassing beschikbaar is, gebruikt de Microsoft Entra WAM-invoegtoepassing deze om een toegangstoken aan te vragen. Als bewijs van apparaatbinding ondertekent de WAM-invoegtoepassing de aanvraag met de sessiesleutel. Microsoft Entra ID valideert de sessiesleutel en geeft een toegangstoken en een nieuw vernieuwingstoken voor de app uit, versleuteld door de sessiesleutel. De WAM-invoegtoepassing verzoekt de CloudAP-invoegtoepassing om de tokens te ontsleutelen. Vervolgens verzoekt CloudAP de TPM om verder te ontsleutelen met behulp van de sessiesleutel, waarna de WAM-invoegtoepassing over beide tokens beschikt. Vervolgens biedt de WAM-invoegtoepassing alleen het toegangstoken voor de toepassing, terwijl het het vernieuwingstoken opnieuw versleutelt met DPAPI en het in een eigen cache opslaat |

| E | Als er geen vernieuwingstoken voor de toepassing beschikbaar is, gebruikt de Microsoft Entra WAM-invoegtoepassing de PRT om een toegangstoken aan te vragen. Als bewijs van bezit ondertekent de WAM-invoegtoepassing de aanvraag die de PRT bevat, met behulp van de sessiesleutel. Microsoft Entra ID valideert de handtekening van de sessiesleutel door deze te vergelijken met de sessiesleutel die is ingesloten in het PRT, controleert of het apparaat geldig is en geeft een toegangstoken en een vernieuwingstoken voor de toepassing uit. Bovendien kan Microsoft Entra-id een nieuwe PRT uitgeven (op basis van de vernieuwingscyclus), allemaal versleuteld door de sessiesleutel. |

| D | De WAM-invoegtoepassing verzoekt de CloudAP-invoegtoepassing om de tokens te ontsleutelen. Vervolgens verzoekt CloudAP de TPM om verder te ontsleutelen met behulp van de sessiesleutel, waarna de WAM-invoegtoepassing over beide tokens beschikt. Vervolgens biedt de WAM-invoegtoepassing alleen het toegangstoken voor de toepassing, terwijl het vernieuwingstoken opnieuw wordt versleuteld met DPAPI en in een eigen cache wordt opgeslagen. De WAM-invoegtoepassing maakt gebruik van het vernieuwingstoken voor deze toepassing. WAM-invoegtoepassing geeft ook de nieuwe PRT aan CloudAP-invoegtoepassing terug, waarmee de PRT met Microsoft Entra-id wordt gevalideerd voordat deze in een eigen cache wordt bijgewerkt. CloudAP-invoegtoepassing maakt gebruik van de nieuwe PRT in de toekomst. |

| E | Het zojuist uitgegeven toegangstoken wordt aan WAM verstrekt, dat het vervolgens weer teruggeeft aan de aanroepende toepassing |

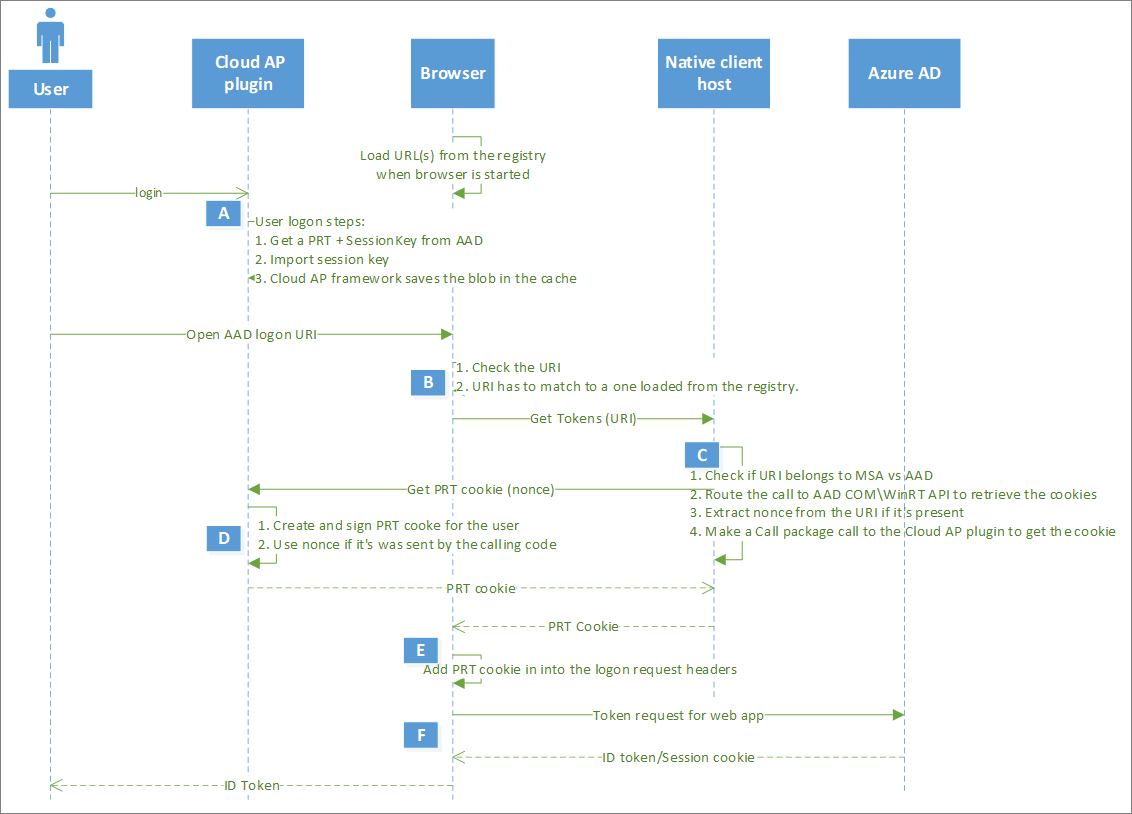

Eenmalige aanmelding voor browsers met PRT

| Stap | Beschrijving |

|---|---|

| A | Gebruiker meldt zich met referenties aan bij Windows om een PRT op te halen. Zodra de gebruiker de browser opent, worden de URL's vanuit het register door de browser (of extensie) geladen. |

| B | Wanneer een gebruiker een aanmeldings-URL van Microsoft Entra opent, valideert de browser of extensie de URL met de URL's die zijn verkregen uit het register. Als deze overeenkomen, roept de browser de systeemeigen clienthost aan om een token op te halen. |

| E | De systeemeigen clienthost valideert dat de URL's deel uitmaken van de Microsoft-id-providers (Microsoft-account of Microsoft Entra-id), extraheert een niet-verzonden uit de URL en roept cloudap-invoegtoepassing aan om een PRT-cookie op te halen. |

| D | De CloudAP-invoegtoepassing maakt de PRT-cookie, meldt u aan met de TPM-gebonden sessiesleutel en stuurt deze terug naar de systeemeigen clienthost. |

| E | De systeemeigen clienthost retourneert deze PRT-cookie naar de browser, die deze bevat als onderdeel van de aanvraagheader x-ms-RefreshTokenCredential en aanvraagtokens van Microsoft Entra ID. |

| F | Microsoft Entra ID valideert de handtekening van de sessiesleutel op de PRT-cookie, valideert de nonce, controleert of het apparaat geldig is in de tenant en geeft een id-token voor de webpagina en een versleutelde sessiecookie voor de browser uit. |

Notitie

De browser-SSO-stroom die in de vorige stappen wordt beschreven, is niet van toepassing op sessies in privémodi, zoals InPrivate in Microsoft Edge, Incognito in Google Chrome (wanneer u de extensie Microsoft Accounts gebruikt) of in de privémodus in Mozilla Firefox v91+

Volgende stappen

Voor meer informatie over het oplossen van PRT-gerelateerde problemen raadpleegt u het artikel Probleemoplossing voor hybride Windows 10- of nieuwere en Windows Server 2016-apparaten van Microsoft Entra.