Wat zijn aanmeldingslogboeken van Microsoft Entra?

Microsoft Entra registreert alle aanmeldingen in een Azure-tenant, waaronder uw interne apps en resources. Als IT-beheerder moet u weten wat de waarden in de aanmeldingslogboeken betekenen, zodat u de logboekwaarden correct kunt interpreteren.

Het controleren van aanmeldingsfouten en -patronen biedt waardevol inzicht in hoe uw gebruikers toegang hebben tot toepassingen en services. De aanmeldingslogboeken van Microsoft Entra ID zijn een krachtig type activiteitenlogboek dat u kunt analyseren. In dit artikel wordt uitgelegd hoe u de aanmeldingslogboeken kunt openen en gebruiken.

De voorbeeldweergave van de aanmeldingslogboeken bevat interactieve en niet-interactieve aanmeldingen van gebruikers, evenals service-principal- en beheerde aanmeldingen voor identiteiten. U kunt nog steeds de klassieke aanmeldingslogboeken bekijken, die alleen interactieve aanmeldingen bevatten.

Er zijn ook twee andere activiteitenlogboeken beschikbaar om de status van uw tenant te bewaken:

- Controle : informatie over wijzigingen die zijn toegepast op uw tenant, zoals gebruikers en groepsbeheer of updates die zijn toegepast op de resources van uw tenant.

- Inrichten: activiteiten die worden uitgevoerd door een inrichtingsservice, zoals het maken van een groep in ServiceNow of een gebruiker die is geïmporteerd uit Workday.

Licentie- en rolvereisten

De vereiste rollen en licenties variëren op basis van het rapport. Afzonderlijke machtigingen zijn vereist voor toegang tot bewakings- en statusgegevens in Microsoft Graph. We raden u aan een rol met minimale toegangsrechten te gebruiken om te voldoen aan de richtlijnen voor Zero Trust.

| Logboek/rapport | Rollen | Licenties |

|---|---|---|

| Audit | Rapportlezer Beveiligingslezer Beveiligingsbeheerder Globale lezer |

Alle edities van Microsoft Entra ID |

| Aanmeldingen | Rapportlezer Beveiligingslezer Beveiligingsbeheerder Globale lezer |

Alle edities van Microsoft Entra ID |

| Inrichting | Rapportlezer Beveiligingslezer Beveiligingsbeheerder Globale lezer Beveiligingsoperator Toepassingsbeheerder Cloud App Beheer istrator |

Microsoft Entra ID P1 of P2 |

| Auditlogboeken voor aangepaste beveiligingskenmerken* | Kenmerklogboek Beheer istrator Kenmerklogboeklezer |

Alle edities van Microsoft Entra ID |

| Gebruik en inzichten | Rapportlezer Beveiligingslezer Beveiligingsbeheerder |

Microsoft Entra ID P1 of P2 |

| Identity Protection** | Beveiligingsbeheerder Beveiligingsoperator Beveiligingslezer Globale lezer |

Microsoft Entra ID Free Microsoft 365 Apps Microsoft Entra ID P1 of P2 |

| Activiteitenlogboeken van Microsoft Graph | Beveiligingsbeheerder Machtigingen voor toegang tot gegevens in de bijbehorende logboekbestemming |

Microsoft Entra ID P1 of P2 |

*Voor het weergeven van de aangepaste beveiligingskenmerken in de auditlogboeken of het maken van diagnostische instellingen voor aangepaste beveiligingskenmerken is een van de kenmerklogboekrollen vereist. U hebt ook de juiste rol nodig om de standaardcontrolelogboeken weer te geven.

**Het toegangsniveau en de mogelijkheden voor Identity Protection zijn afhankelijk van de rol en licentie. Zie de licentievereisten voor Identity Protection voor meer informatie.

Wat kunt u doen met aanmeldingslogboeken?

U kunt de aanmeldingslogboeken gebruiken om vragen te beantwoorden, zoals:

- Hoeveel gebruikers hebben zich deze week aangemeld bij een bepaalde toepassing?

- Hoeveel mislukte aanmeldingspogingen zijn er in de afgelopen 24 uur opgetreden?

- Melden gebruikers zich aan bij specifieke browsers of besturingssystemen?

- Welke van mijn Azure-resources zijn geopend door beheerde identiteiten en service-principals?

U kunt ook de activiteit beschrijven die is gekoppeld aan een aanmeldingsaanvraag door de volgende gegevens te identificeren:

- Wie: de identiteit (gebruiker) die de aanmelding uitvoert.

- Hoe : de client (toepassing) die wordt gebruikt voor de aanmelding.

- Wat : het doel (resource) dat wordt geopend door de identiteit.

Wat zijn de typen aanmeldingslogboeken?

Er zijn vier typen logboeken in de voorbeeldweergave van aanmeldingslogboeken:

- Interactieve gebruikersaanmelding

- Aanmeldingen van niet-interactieve gebruikers

- Aanmeldingen voor de service-principal

- Aanmeldingen voor beheerde identiteiten

De klassieke aanmeldingslogboeken bevatten alleen interactieve aanmeldingen van gebruikers.

Notitie

Vermeldingen in de aanmeldingslogboeken worden door het systeem gegenereerd en kunnen niet worden gewijzigd of verwijderd.

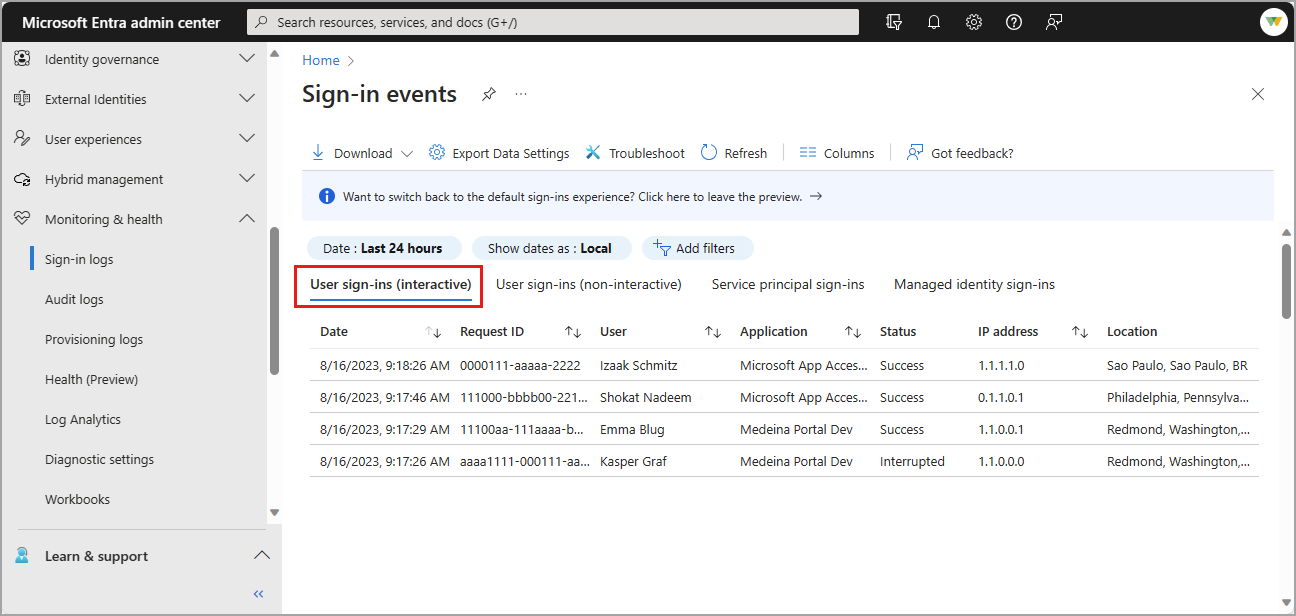

Interactieve gebruikersaanmelding

Interactieve aanmeldingen worden uitgevoerd door een gebruiker. Ze bieden een verificatiefactor voor Microsoft Entra-id. Deze verificatiefactor kan ook communiceren met een helper-app, zoals de Microsoft Authenticator-app. Gebruikers kunnen wachtwoorden, reacties op MFA-uitdagingen, biometrische factoren of QR-codes opgeven voor Microsoft Entra-id of een helper-app. Dit logboek bevat ook federatieve aanmeldingen van id-providers die zijn gefedereerd aan Microsoft Entra-id.

Rapportgrootte: kleine voorbeelden:

- Een gebruiker geeft gebruikersnaam en wachtwoord op in het aanmeldingsscherm van Microsoft Entra.

- Een gebruiker geeft een SMS MFA-uitdaging door.

- Een gebruiker biedt een biometrisch gebaar voor het ontgrendelen van hun Windows-pc met Windows Hello voor Bedrijven.

- Een gebruiker is gefedereerd naar Microsoft Entra ID met een AD FS SAML-assertie.

Naast de standaardvelden wordt in het interactieve aanmeldingslogboek ook het volgende weergegeven:

- De aanmeldingslocatie

- Of voorwaardelijke toegang is toegepast

Speciale overwegingen

Niet-interactieve aanmeldingen in de interactieve aanmeldingslogboeken

Voorheen werden sommige niet-interactieve aanmeldingen van Microsoft Exchange-clients opgenomen in het interactieve aanmeldingslogboek van gebruikers voor betere zichtbaarheid. Deze verbeterde zichtbaarheid was nodig voordat de niet-interactieve gebruikersaanmeldingslogboeken in november 2020 werden geïntroduceerd. Het is echter belangrijk te weten dat sommige niet-interactieve aanmeldingen, zoals die met FIDO2-sleutels, nog steeds als interactief kunnen worden gemarkeerd vanwege de manier waarop het systeem is ingesteld voordat de afzonderlijke niet-interactieve logboeken werden geïntroduceerd. Deze aanmeldingen kunnen interactieve gegevens weergeven, zoals het type clientreferentie en browsergegevens, ook al zijn ze technisch niet-interactieve aanmeldingen.

Passthrough-aanmeldingen

Microsoft Entra ID geeft tokens voor verificatie en autorisatie uit. In sommige gevallen kan een gebruiker die is aangemeld bij de Contoso-tenant toegang proberen te krijgen tot resources in de Fabrikam-tenant, waar ze geen toegang hebben. Een token zonder autorisatie dat een passthrough-token wordt genoemd, wordt uitgegeven aan de Fabrikam-tenant. Met het passthrough-token heeft de gebruiker geen toegang tot resources.

Bij het controleren van de logboeken voor deze situatie hebben de aanmeldingslogboeken voor de basistenant (in dit scenario Contoso) geen aanmeldingspoging weergegeven omdat het token geen toegang verleent tot een resource met claims. Het aanmeldingstoken is alleen gebruikt om het juiste foutbericht weer te geven.

Passthrough-aanmeldingspogingen worden nu weergegeven in de aanmeldingslogboeken van de thuistenant en eventuele relevante aanmeldingslogboeken voor tenantbeperkingen. Deze update biedt meer inzicht in aanmeldingspogingen van gebruikers van uw gebruikers en meer inzicht in uw tenantrestrictiebeleid.

De crossTenantAccessType eigenschap wordt nu weergegeven passthrough om onderscheid te maken tussen passthrough-aanmeldingen en is beschikbaar in het Microsoft Entra-beheercentrum en Microsoft Graph.

Aanmeldingen van de service-principal van de eerste partij

De aanmeldingslogboeken van de service-principal bevatten geen eigen aanmeldingsactiviteit voor apps. Dit type activiteit treedt op wanneer apps van de eerste partij tokens krijgen voor een interne Microsoft-taak waarbij er geen richting of context van een gebruiker is. Deze logboeken worden uitgesloten, zodat u niet betaalt voor logboeken met betrekking tot interne Microsoft-tokens binnen uw tenant.

Mogelijk identificeert u Microsoft Graph-gebeurtenissen die niet correleren met een aanmelding van een service-principal als u doorsturen MicrosoftGraphActivityLogsSignInLogs naar dezelfde Log Analytics-werkruimte. Met deze integratie kunt u kruislings verwijzen naar het token dat is uitgegeven voor de Microsoft Graph API-aanroep met de aanmeldingsactiviteit. De UniqueTokenIdentifier aanmeldingslogboeken en de activiteitenlogboeken SignInActivityId van Microsoft Graph ontbreken in de aanmeldingslogboeken van de service-principal.

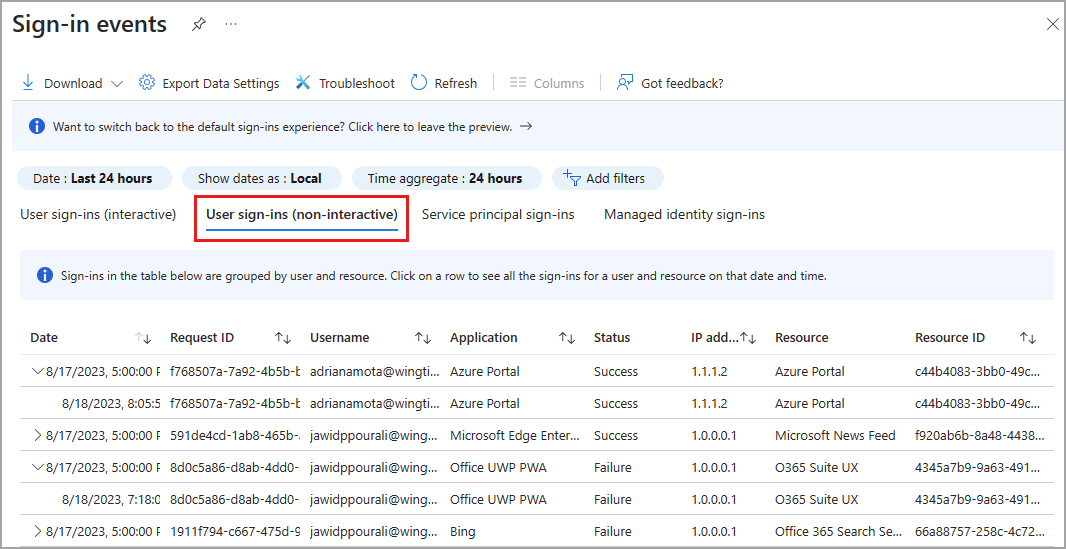

Aanmeldingen van niet-interactieve gebruikers

Niet-interactieve aanmeldingen worden namens een gebruiker uitgevoerd. Deze gedelegeerde aanmeldingen zijn uitgevoerd door een client-app of besturingssysteemonderdelen namens een gebruiker en vereisen niet dat de gebruiker een verificatiefactor opgeeft. In plaats daarvan herkent Microsoft Entra-id wanneer het token van de gebruiker moet worden vernieuwd en doet dit achter de schermen, zonder de sessie van de gebruiker te onderbreken. Over het algemeen ziet de gebruiker deze aanmeldingen als op de achtergrond.

Rapportgrootte: Grote voorbeelden:

- Een client-app maakt gebruik van een OAuth 2.0-vernieuwingstoken om een toegangstoken op te halen.

- Een client gebruikt een OAuth 2.0-autorisatiecode om een toegangstoken en vernieuwingstoken op te halen.

- Een gebruiker voert eenmalige aanmelding (SSO) uit voor een web- of Windows-app op een pc die is toegevoegd aan Microsoft Entra (zonder een verificatiefactor op te geven of te communiceren met een Microsoft Entra-prompt).

- Een gebruiker meldt zich aan bij een tweede Microsoft-Office-app terwijl ze een sessie hebben op een mobiel apparaat met behulp van FOCI (Family of Client ID's).

Naast de standaardvelden wordt in het niet-interactieve aanmeldingslogboek ook het volgende weergegeven:

- Resource-id

- Aantal gegroepeerde aanmeldingen

U kunt de velden die in dit rapport worden weergegeven, niet aanpassen.

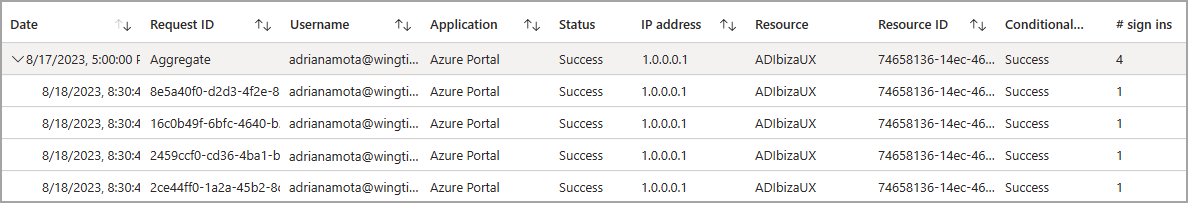

Om de gegevens gemakkelijker te kunnen verwerken, worden niet-interactieve aanmeldingsgebeurtenissen gegroepeerd. Clients maken vaak in korte tijd veel niet-interactieve aanmeldingen namens dezelfde gebruiker. De niet-interactieve aanmeldingen hebben dezelfde kenmerken, behalve wanneer de aanmelding is geprobeerd. Een client kan bijvoorbeeld één keer per uur een toegangstoken krijgen namens een gebruiker. Als de status van de gebruiker of client niet wordt gewijzigd, is het IP-adres, de resource en alle andere informatie voor elke toegangstokenaanvraag hetzelfde. De enige status die wordt gewijzigd, is de datum en tijd van de aanmelding.

Wanneer Microsoft Entra meerdere aanmeldingen registreert die identiek zijn dan tijd en datum, zijn deze aanmeldingen afkomstig van dezelfde entiteit en worden ze samengevoegd in één rij. Een rij met meerdere identieke aanmeldingen (met uitzondering van uitgegeven datum en tijd) heeft een waarde die groter is dan één in de kolom #-aanmeldingen . Deze samengevoegde aanmeldingen lijken ook dezelfde tijdstempels te hebben. Het filter Tijdaggregaties kan worden ingesteld op 1 uur, 6 uur of 24 uur. U kunt de rij uitvouwen om alle verschillende aanmeldingen en hun verschillende tijdstempels weer te geven.

Aanmeldingen worden samengevoegd in de niet-interactieve gebruikers wanneer de volgende gegevens overeenkomen:

- Toepassing

- User

- IP-adres

- Status

- Resource-id

Notitie

Het IP-adres van niet-interactieve aanmeldingen die door vertrouwelijke clients worden uitgevoerd, komt niet overeen met het werkelijke bron-IP-adres van waar de vernieuwingstokenaanvraag vandaan komt. In plaats daarvan wordt het oorspronkelijke IP-adres weergegeven dat wordt gebruikt voor de oorspronkelijke tokenuitgifte.

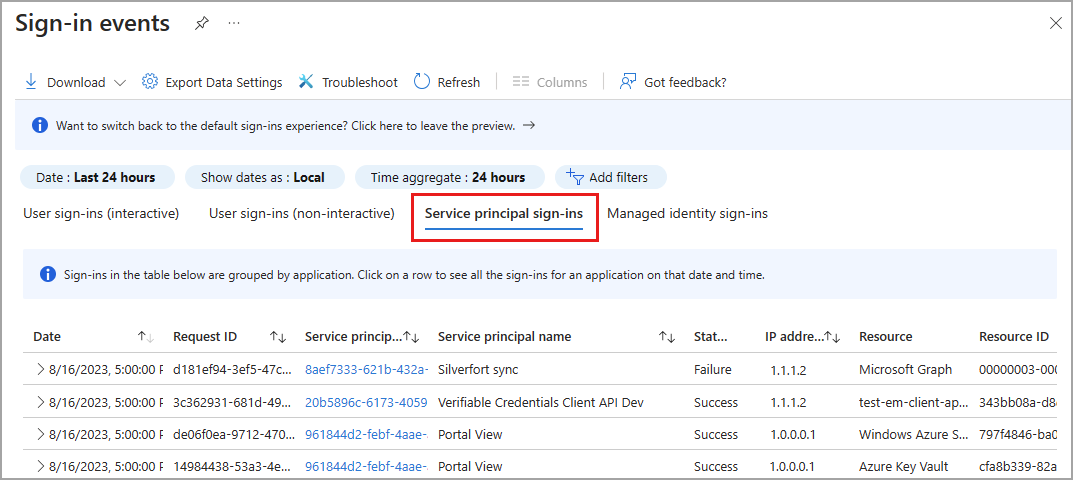

Aanmeldingen voor de service-principal

In tegenstelling tot interactieve en niet-interactieve gebruikersaanmelding, zijn aanmeldingen van service-principals niet van toepassing op een gebruiker. In plaats daarvan worden ze aangemeld door een niet-gebruikersaccount, zoals apps of service-principals (behalve aanmelding voor beheerde identiteiten, die alleen zijn opgenomen in het aanmeldingslogboek voor beheerde identiteiten). In deze aanmeldingen biedt de app of service zijn eigen referenties, zoals een certificaat of app-geheim voor verificatie of toegang tot resources.

Rapportgrootte: Grote voorbeelden:

- Een service-principal gebruikt een certificaat voor verificatie en toegang tot Microsoft Graph.

- Een toepassing maakt gebruik van een clientgeheim voor verificatie in de OAuth-clientreferentiestroom.

U kunt de velden die in dit rapport worden weergegeven, niet aanpassen.

Om het gemakkelijker te maken om de gegevens in de aanmeldingslogboeken van de service-principal te verwerken, worden aanmeldingsgebeurtenissen van de service-principal gegroepeerd. Aanmeldingen van dezelfde entiteit onder dezelfde voorwaarden worden samengevoegd in één rij. U kunt de rij uitvouwen om alle verschillende aanmeldingen en hun verschillende tijdstempels weer te geven. Aanmeldingen worden samengevoegd in het service-principal-rapport wanneer de volgende gegevens overeenkomen:

- Service-principalnaam of -id

- Status

- IP-adres

- Resourcenaam of -id

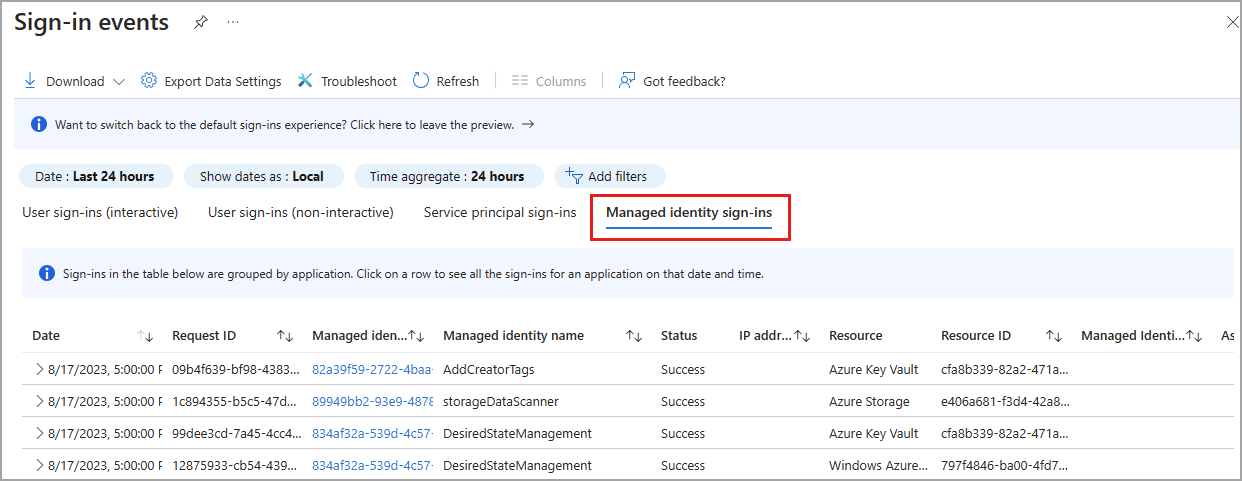

Aanmeldingen voor beheerde identiteiten

Beheerde identiteiten voor Aanmeldingen van Azure-resources zijn aanmeldingen die zijn uitgevoerd door resources die hun geheimen hebben die worden beheerd door Azure om referentiebeheer te vereenvoudigen. Een VIRTUELE machine met beheerde referenties maakt gebruik van Microsoft Entra-id om een toegangstoken op te halen.

Rapportgrootte: kleine voorbeelden:

U kunt de velden die in dit rapport worden weergegeven, niet aanpassen.

Om de gegevens gemakkelijker te kunnen verwerken, worden aanmeldingslogboeken van beheerde identiteiten voor Azure-resources gegroepeerd, niet-interactieve aanmeldingsgebeurtenissen. Aanmeldingen van dezelfde entiteit worden samengevoegd in één rij. U kunt de rij uitvouwen om alle verschillende aanmeldingen en hun verschillende tijdstempels weer te geven. Aanmeldingen worden samengevoegd in het rapport beheerde identiteiten wanneer alle volgende gegevens overeenkomen:

- Naam of id van beheerde identiteit

- Status

- Resourcenaam of -id

Selecteer een item in de lijstweergave om alle aanmeldingen weer te geven die zijn gegroepeerd onder een knooppunt. Selecteer een gegroepeerd item om alle details van de aanmelding weer te geven.

Aanmeldingsgegevens die worden gebruikt door andere services

Aanmeldingsgegevens worden door verschillende services in Azure gebruikt om riskante aanmeldingen te bewaken, inzicht te bieden in het gebruik van toepassingen en meer.

Microsoft Entra ID-beveiliging

Visualisatie van aanmeldingsgegevens die betrekking heeft op riskante aanmeldingen, is beschikbaar in het overzicht van Microsoft Entra ID Protection , waarin de volgende gegevens worden gebruikt:

- Riskante gebruikers

- Riskante gebruikersaanmelding

- Riskante workloadidentiteiten

Zie het overzicht van Microsoft Entra ID Protection voor meer informatie over de hulpprogramma's voor Microsoft Entra ID Protection.

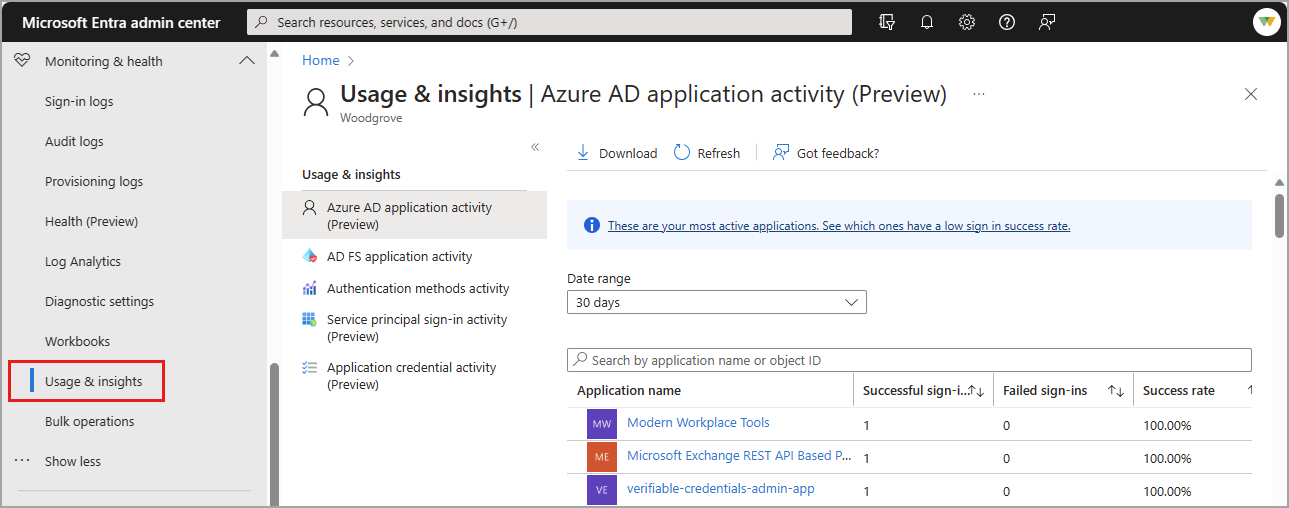

Gebruik en inzichten van Microsoft Entra

Als u toepassingsspecifieke aanmeldingsgegevens wilt bekijken, bladert u naar Microsoft Entra ID>Monitoring & health>Usage & insights. Deze rapporten bieden een beter overzicht van aanmeldingen voor Microsoft Entra-toepassingsactiviteit en AD FS-toepassingsactiviteit. Zie Microsoft Entra Usage &insights voor meer informatie.

Er zijn verschillende rapporten beschikbaar in Gebruik en inzichten. Sommige van deze rapporten zijn in preview.

- Microsoft Entra-toepassingsactiviteit (preview)

- AD FS-toepassingsactiviteit

- Activiteit verificatiemethoden

- Aanmeldingsactiviteit voor service-principal

- Activiteit van toepassingsreferenties

Microsoft 365-activiteitenlogboeken

U kunt activiteitenlogboeken van Microsoft 365 weergeven via het Microsoft 365-beheercentrum. Activiteitenlogboeken van Microsoft 365 en Microsoft Entra delen een aanzienlijk aantal directory-resources. Alleen het Microsoft 365-beheercentrum biedt een volledig overzicht van de activiteitenlogboeken van Microsoft 365.

U kunt programmatisch toegang krijgen tot de Microsoft 365-activiteitenlogboeken met behulp van de Office 365-beheer-API's.