Meer informatie over microsoft Entra-connectors voor privénetwerken

Verbinding maken ors maken microsoft Entra-toepassingsproxy mogelijk. Ze zijn eenvoudig, gemakkelijk te implementeren en te onderhouden, en super krachtig. In dit artikel wordt beschreven wat connectors zijn, hoe ze werken en enkele suggesties voor het optimaliseren van uw implementatie.

Wat is een privénetwerkconnector?

Verbinding maken ors zijn lichtgewicht agents die zich on-premises bevinden en de uitgaande verbinding met de toepassingsproxyservice mogelijk maken. De connectors moeten worden geïnstalleerd op een Windows-Server die toegang heeft tot de back-end-toepassing. U kunt connectors in connectorgroepen ordenen, waarbij elke groep verkeer verwerkt naar specifieke toepassingen. Zie Microsoft Entra-toepassingsproxy gebruiken voor het publiceren van on-premises apps voor externe gebruikers voor meer informatie over de toepassingsproxy en een diagrammatische weergave van de toepassingsproxyarchitectuur.

Vereisten en implementatie

Als u de toepassingsproxy wilt implementeren, hebt u ten minste één connector nodig, maar we raden twee of meer aan voor meer tolerantie. Installeer de connector op een computer met Windows Server 2012 R2 of hoger. De connector moet communiceren met de toepassingsproxyservice en de on-premises toepassingen die u publiceert.

Windows Server

U hebt een server met Windows Server 2012 R2 of hoger nodig waarop u de connector voor het privénetwerk kunt installeren. De server moet verbinding maken met de toepassingsproxyservices in Azure en de on-premises toepassingen die u publiceert.

Belangrijk

Voor versie 1.5.3437.0+ is .NET versie 4.7.1 of hoger vereist voor installatie of upgrade.

Op de server moet Transport Layer Security (TLS) 1.2 zijn ingeschakeld voordat u de connector voor het privénetwerk installeert. TLS 1.2 inschakelen op de server:

Stel de volgende registersleutels in:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.8.4250.0] "SchUseStrongCrypto"=dword:00000001Een

regeditbestand dat u kunt gebruiken om deze waarden in te stellen:Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.8.4250.0] "SchUseStrongCrypto"=dword:00000001Start de server opnieuw

Zie Aan de slag met de toepassingsproxy en een connector installeren voor meer informatie over de netwerkvereisten voor de connectorserver.

Onderhoud

De connectors en de service neemt alle taken met hoge beschikbaarheid op zich. Deze kunnen dynamisch worden toegevoegd of verwijderd. Nieuwe aanvragen worden doorgestuurd naar een van de beschikbare connectors. Als een connector tijdelijk niet beschikbaar is, reageert deze niet op dit verkeer.

De connectors hebben geen status en hebben geen configuratiegegevens op de computer. De enige gegevens die ze opslaan, zijn de instellingen voor het verbinden van de service en het bijbehorende verificatiecertificaat. Wanneer ze verbinding maken met de service, halen ze alle vereiste configuratiegegevens op en vernieuwen ze deze om de paar minuten.

Verbinding maken ors peilen ook de server om erachter te komen of er een nieuwere versie van de connector is. Als deze wordt gevonden, worden de connectors zelf bijgewerkt.

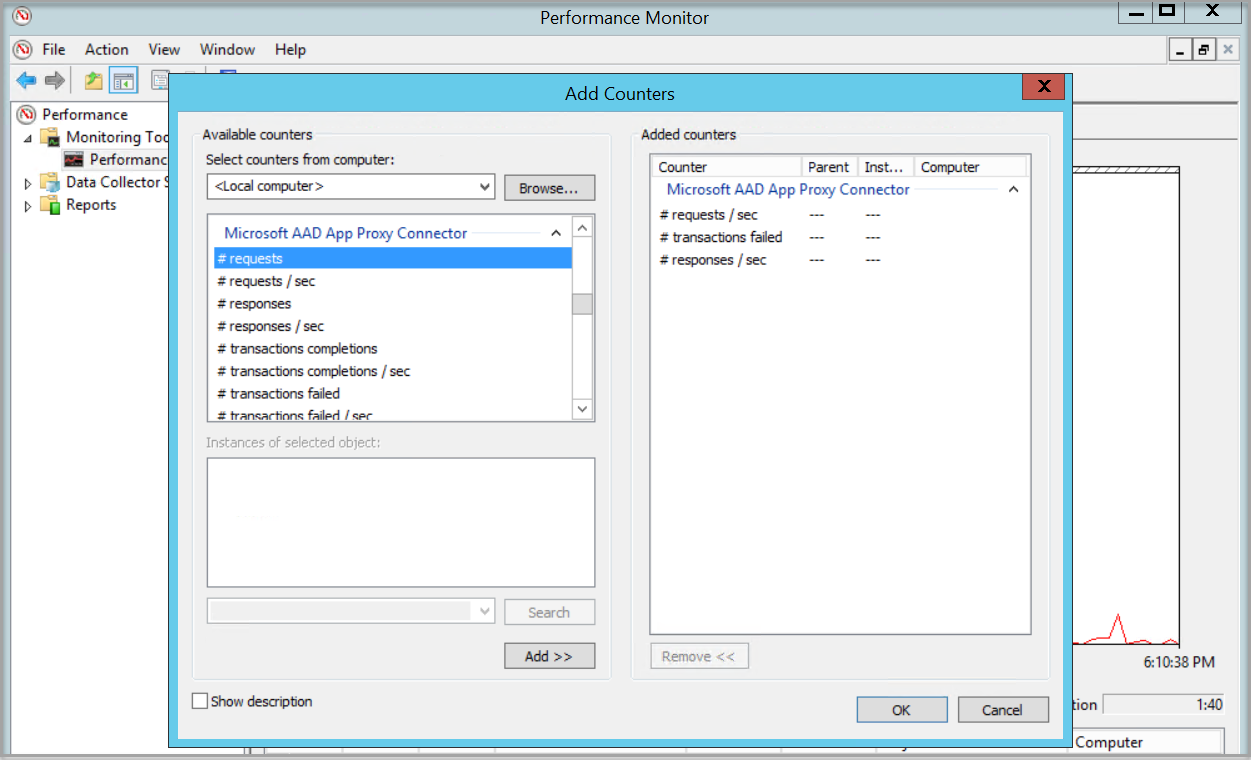

U kunt uw connectors bewaken vanaf de computer waarop ze worden uitgevoerd, met behulp van het gebeurtenislogboek en de prestatiemeteritems. Zie Logboeken bewaken en bekijken voor on-premises Microsoft Entra voor meer informatie.

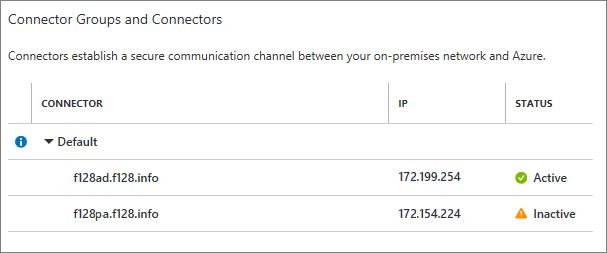

U kunt hun status ook bekijken op de pagina van de toepassingsproxy van het Microsoft Entra-beheercentrum:

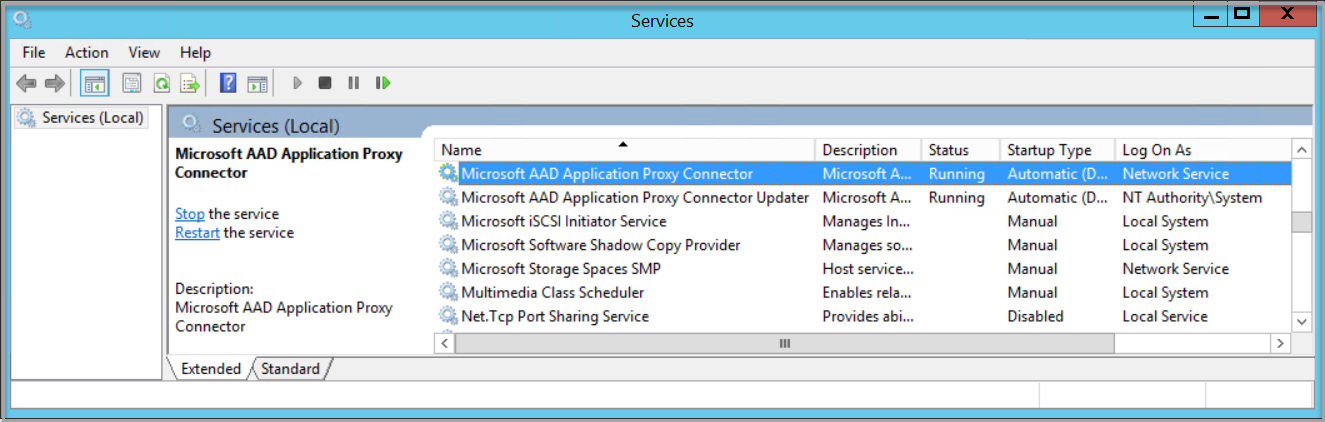

U hoeft ongebruikte connectors niet handmatig te verwijderen. Wanneer een connector wordt uitgevoerd, blijft deze actief wanneer deze verbinding maakt met de service. Ongebruikte connectors worden gemarkeerd als Inactief en na 10 dagen inactiviteit verwijderd. Als u een connector echter wilt verwijderen, verwijdert u de Connector- en de Updater-service van de server. Start de computer opnieuw op om de service volledig te verwijderen.

Automatische updates

Microsoft Entra ID biedt automatische updates voor alle connectors die u implementeert. Zolang de Updater-service voor de privénetwerkconnector wordt uitgevoerd, worden uw connectors automatisch bijgewerkt met de nieuwste primaire connectorrelease . Als u de Connector Updater-service niet ziet op uw server, moet u de connector opnieuw installeren om updates op te halen.

Als u niet wilt wachten tot er een automatische update naar uw connector komt, kunt u een handmatige upgrade uitvoeren. Ga naar de downloadpagina van de connector op de server waar de connector zich bevindt en selecteer Downloaden. Met dit proces wordt een upgrade voor de lokale connector gestart.

Voor tenants met meerdere connectors, worden de automatische updates per één connector in elke groep uitgevoerd om uitvaltijd in uw omgeving te voorkomen.

U kunt downtime ondervinden wanneer uw connector wordt bijgewerkt als:

- U hebt slechts één connector. Een tweede connector en het maken van een connectorgroep worden aanbevolen om downtime te voorkomen en hogere beschikbaarheid te bieden.

- Een connector was bezig met een transactie toen de update begon. Hoewel de initiële transactie verloren gaat, moet de bewerking automatisch opnieuw worden uitgevoerd in uw browser of u kunt de pagina vernieuwen. Wanneer de aanvraag opnieuw wordt verzonden, wordt het verkeer doorgestuurd naar een back-upconnector.

Zie De releasegeschiedenis van de toepassingsproxy voor informatie over eerder uitgebrachte versies en welke wijzigingen ze bevatten.

Connectorgroepen worden gemaakt

Met connectorgroepen kunt u specifieke connectors toewijzen voor specifieke toepassingen. U kunt veel connectors groeperen en vervolgens elke toepassing toewijzen aan een groep.

Met connectorgroepen kunt u eenvoudiger grote implementaties beheren. Ze verbeteren ook de latentie voor tenants met toepassingen die worden gehost in verschillende regio's, omdat u op locatie gebaseerde connectorgroepen kunt maken om alleen lokale toepassingen te bedienen.

Zie Toepassingen publiceren op afzonderlijke netwerken en locaties met connectorgroepen voor meer informatie over connectorgroepen.

Capaciteitsplanning

Plan voldoende capaciteit tussen connectors om het verwachte verkeersvolume te verwerken. Ten minste twee connectors in een connectorgroep bieden hoge beschikbaarheid en schaal. Maar drie verbindingslijnen zijn optimaal.

De tabel biedt volume en verwachte latentie voor verschillende computerspecificaties. De gegevens zijn gebaseerd op verwachte transacties per seconde (TPS) in plaats van per gebruiker, omdat gebruikspatronen variëren en niet kunnen worden gebruikt om de belasting te voorspellen. Er zijn enkele verschillen op basis van de grootte van de antwoorden en de reactietijd van de back-endtoepassing: grotere reactiegrootten en tragere reactietijden resulteren in een lagere maximale TPS. Meer machines verdelen de belasting en bieden voldoende buffer. Extra capaciteit zorgt voor hoge beschikbaarheid en tolerantie.

| Kernen | RAM | Verwachte latentie (MS)-P99 | Max. TPS |

|---|---|---|---|

| 2 | 8 | 325 | 586 |

| 4 | 16 | 320 | 1150 |

| 8 | 32 | 270 | 1190 |

| 16 | 64 | 245 | 1200* |

* De computer heeft een aangepaste instelling gebruikt om enkele van de standaardverbindingslimieten te verhogen buiten de aanbevolen .NET-instellingen. We raden u aan een test met de standaardinstellingen uit te voeren voordat u contact op neemt met ondersteuning om deze limiet voor uw tenant te wijzigen.

Notitie

Er is niet veel verschil in de maximale TPS tussen 4, 8 en 16 kernmachines. Het belangrijkste verschil is de verwachte latentie.

De tabel is gericht op de verwachte prestaties van een connector op basis van het type computer waarop deze is geïnstalleerd. Dit staat los van de beperkingslimieten en beperkingen van de toepassingsproxyservice. Zie Servicelimieten en -beperkingen.

Beveiliging en netwerken

Verbinding maken ors kunnen overal in het netwerk worden geïnstalleerd waarmee ze aanvragen naar de toepassingsproxyservice kunnen verzenden. Wat belangrijk is, is dat de computer waarop de connector wordt uitgevoerd, ook toegang heeft tot uw apps. U kunt connectors installeren in uw bedrijfsnetwerk of op een virtuele machine die in de cloud wordt uitgevoerd. Connectors kunnen worden uitgevoerd binnen een perimeternetwerk, ook wel een gedemilitariseerde zone (DMZ) genoemd. Maar dit is niet nodig omdat al het verkeer uitgaand is, zodat uw netwerk veilig blijft.

Connectors verzenden alleen uitgaande aanvragen. Het uitgaande verkeer wordt verzonden naar de toepassingsproxyservice en naar de gepubliceerde toepassingen. U hoeft geen binnenkomende poorten te openen, omdat verkeer op beide manieren stroomt zodra een sessie tot stand is gebracht. U hoeft ook geen binnenkomende toegang via uw firewalls te configureren.

Zie Werken met bestaande, on-premises proxyservers voor meer informatie over het configureren van uitgaande firewallregels.

Prestaties en schaalbaarheid

Schaal voor de toepassingsproxyservice is transparant, maar schaal is een factor voor connectors. U moet over voldoende connectors beschikken om piekverkeer af te kunnen handelen. Verbinding maken ors staatloos zijn en het aantal gebruikers of sessies heeft geen invloed op deze gebruikers of sessies. In plaats daarvan reageren ze op het aantal aanvragen en de bijhorende grootte van de nettobelasting. Met standaard webverkeer kan een gemiddelde machine 2000 aanvragen per seconde verwerken. De specifieke capaciteit is afhankelijk van de exacte computerkenmerken.

Cpu en netwerk definiëren de prestaties van de connector. CPU-prestaties zijn nodig voor TLS-versleuteling en -ontsleuteling, terwijl netwerken belangrijk zijn om snelle connectiviteit met de toepassingen en de onlineservice te krijgen.

Geheugen is daarentegen minder een probleem voor connectors. De online service zorgt voor een groot deel van de verwerking en al het niet-geverifieerde verkeer. Alles wat in de cloud kan worden gedaan, gebeurt in de cloud.

Wanneer connectors of machines niet beschikbaar zijn, gaat verkeer naar een andere connector in de groep. Meerdere connectors in een connectorgroep bieden tolerantie.

Een andere factor die de prestaties beïnvloedt, is de kwaliteit van het netwerk tussen de connectors, waaronder:

- De onlineservice: verbindingen met trage of hoge latentie met de toepassingsproxyservice in Azure beïnvloeden de prestaties van de connector. Voor de beste prestaties verbindt u uw organisatie met Azure met Express Route. Zorg er anders voor dat uw netwerkteam verbindingen met Azure zo efficiënt mogelijk verwerkt.

- De back-endtoepassingen: in sommige gevallen zijn er extra proxy's tussen de connector en de back-endtoepassingen die verbindingen kunnen vertragen of voorkomen. Als u problemen met dit scenario wilt oplossen, opent u een browser vanaf de connectorserver en probeert u toegang te krijgen tot de toepassing. Als u de connectors uitvoert in Azure, maar de toepassingen on-premises zijn, is de ervaring mogelijk niet wat uw gebruikers verwachten.

- De domeincontrollers: als de connectors eenmalige aanmelding (SSO) uitvoeren met Kerberos Constrained Delegation, neemt deze contact op met de domeincontrollers vóórdat ze de aanvraag naar de back-end verzenden. De connectors hebben een cache met Kerberos-tickets. Maar in een drukke omgeving kan de reactiesnelheid van de domeincontrollers van invloed zijn op de prestaties. Dit probleem is gebruikelijker voor connectors die worden uitgevoerd in Azure, maar communiceren met domeincontrollers die on-premises zijn.

Zie Overwegingen voor netwerktopologie bij het gebruik van de Microsoft Entra-toepassingsproxy voor meer informatie over het optimaliseren van uw netwerk.

Domeindeelname

Verbinding maken ors kunnen worden uitgevoerd op een computer die niet lid is van een domein. Als u echter eenmalige aanmelding (SSO) wilt gebruiken voor toepassingen die gebruikmaken van geïntegreerde Windows-verificatie (IWA), hebt u een computer nodig die lid is van een domein. In dit geval moeten de connectormachines worden gekoppeld aan een domein dat Kerberos Constrained Delegation kan uitvoeren namens de gebruikers voor de gepubliceerde toepassingen.

Connectors kunnen ook worden gekoppeld aan domeinen in forests met een gedeeltelijke vertrouwensrelatie of alleen-lezen domeincontrollers.

Connectorimplementaties in geharde omgevingen

Meestal is de implementatie van de connector eenvoudig en is geen speciale configuratie vereist.

Er zijn echter enkele unieke voorwaarden die moeten worden overwogen:

- Uitgaand verkeer vereist dat specifieke poorten zijn geopend. Zie Zelfstudie: Een on-premises toepassing toevoegen voor externe toegang via toepassingsproxy in Microsoft Entra ID voor meer informatie.

- VOOR FIPS-compatibele machines is mogelijk een configuratiewijziging vereist, zodat de connectorprocessen een certificaat kunnen genereren en opslaan.

- Uitgaande uitgaande proxy's kunnen de verificatie van tweerichtingscertificaten verbreken en ervoor zorgen dat de communicatie mislukt.

Verificatie van de connector controleren

Als u een beveiligde service wilt aanbieden, moeten connectors zich verifiëren bij de service en moet de service zich verifiëren bij de connector. Deze verificatie wordt uitgevoerd met client- en servercertificaten wanneer de connectors de verbinding initiëren. Op deze manier worden de gebruikersnaam en het wachtwoord van de beheerder niet opgeslagen op de connectorcomputer.

De gebruikte certificaten zijn specifiek voor de toepassingsproxyservice. Ze worden gemaakt tijdens de eerste registratie en worden elke paar maanden automatisch verlengd.

Na de eerste geslaagde certificaatvernieuwing heeft de Microsoft Entra Private Network Connector-service (Network Service) geen toestemming om het oude certificaat uit het archief van de lokale computer te verwijderen. Als het certificaat verloopt of niet door de service wordt gebruikt, kunt u het veilig verwijderen.

Om problemen met het vernieuwen van certificaten te voorkomen, controleert u of de netwerkcommunicatie van de connector naar de gedocumenteerde bestemmingen is ingeschakeld.

Als een connector gedurende enkele maanden niet is verbonden met de service, zijn de certificaten mogelijk verouderd. In dit geval verwijdert u de connector en installeert u deze opnieuw om de registratie te activeren. U kunt de volgende PowerShell-opdrachten uitvoeren:

Import-module MicrosoftEntraPrivateNetworkConnectorPSModule

Register-MicrosoftEntraPrivateNetworkConnector -EnvironmentName "AzureCloud"

Gebruik voor overheid -EnvironmentName "AzureUSGovernment". Zie Agent installeren voor de Azure Government Cloud voor meer informatie.

Zie Ondersteuning voor machine- en back-endonderdelen controleren voor het vertrouwenscertificaat van de toepassingsproxy voor meer informatie over het controleren van het certificaat en het oplossen van problemen.

Onder de motorkap

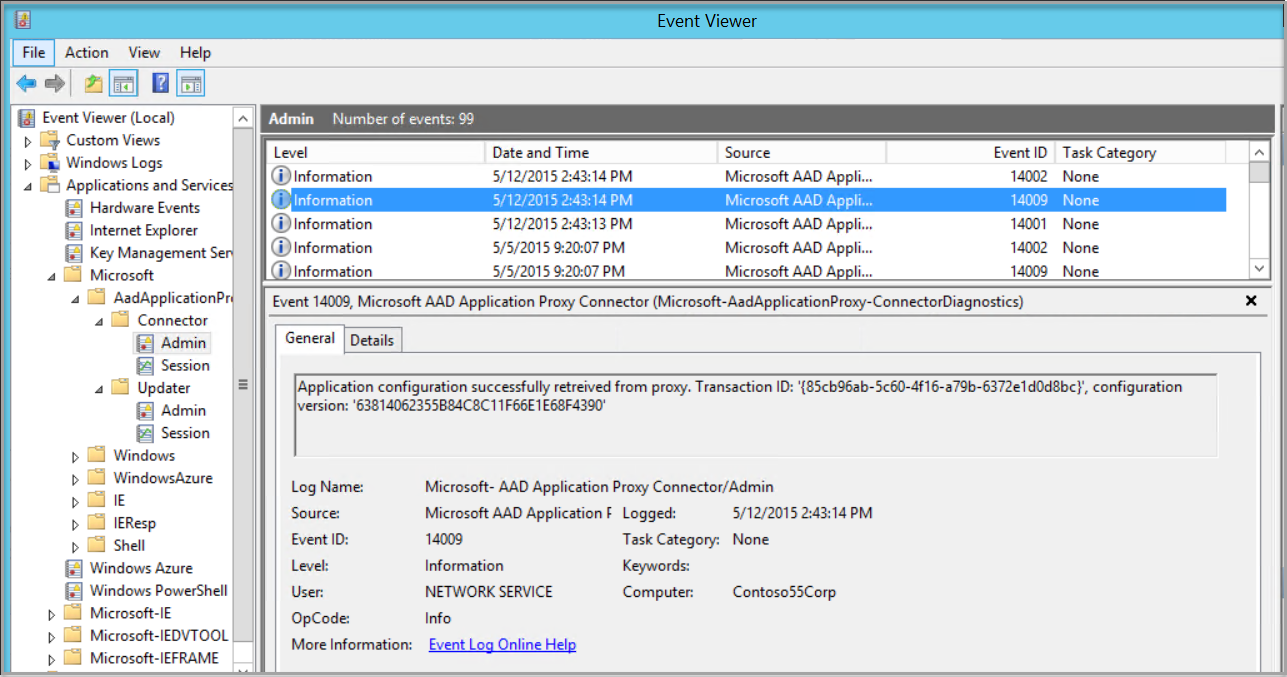

Verbinding maken ors zijn gebaseerd op windows Server-webtoepassingsproxy, zodat ze de meeste van dezelfde beheerprogramma's hebben, waaronder Windows-gebeurtenislogboeken en Windows-prestatiemeteritems.

De connectors bevatten Beheers- en sessielogboeken. De beheerlogboeken bevatten belangrijke gebeurtenissen en de bijhorende fouten. Het sessielogboek bevatten alle transacties en hun verwerkingsdetails.

Als u de logboeken wilt bekijken, opent u Logboeken en gaat u naar toepassingen en serviceslogboeken van>Microsoft>Entra-privénetwerk> Verbinding maken or. Als u het sessielogboek zichtbaar wilt maken, selecteert u Analyse- en foutopsporingslogboeken weergeven in het menu Beeld. Het sessielogboek wordt doorgaans gebruikt voor probleemoplossing en is standaard uitgeschakeld. Schakel het in om gebeurtenissen te verzamelen en schakel het uit wanneer dit niet meer nodig is.

U kunt de status van de service onderzoeken in het venster Services. De connector bestaat uit twee Windows-services: de werkelijke connector en de updater. Beide moeten altijd worden uitgevoerd.

Inactieve connectors

Een veelvoorkomend probleem is dat connectors inactief worden weergegeven in een connectorgroep. Een firewall die de vereiste poorten blokkeert, is een veelvoorkomende oorzaak voor inactieve connectors.