Welke authenticatie- en verificatiemethoden zijn er beschikbaar in Microsoft Entra ID?

Microsoft raadt verificatiemethoden zonder wachtwoord aan, zoals Windows Hello, Wachtwoordsleutels (FIDO2) en de Microsoft Authenticator-app, omdat ze de veiligste aanmeldingservaring bieden. Hoewel een gebruiker zich kan aanmelden met andere veelgebruikte methoden, zoals een gebruikersnaam en wachtwoord, moeten wachtwoorden worden vervangen door veiligere verificatiemethoden.

Met Meervoudige verificatie van Microsoft Entra wordt extra beveiliging toegevoegd voor alleen het gebruik van een wachtwoord wanneer een gebruiker zich aanmeldt. De gebruiker kan aanvullende vormen van verificatie worden gevraagd, zoals het reageren op een pushmelding, een code invoeren van een software- of hardwaretoken of reageren op een sms-bericht of telefoongesprek.

Om de gebruikerservaring voor onboarding te vereenvoudigen en zich te registreren voor zowel MFA als selfservice voor wachtwoordherstel (SSPR), raden we u aan de gecombineerde registratie van beveiligingsgegevens in te schakelen. Om de flexibiliteit te verbeteren, raden we u aan gebruikers te verplichten meerdere verificatiemethoden te registreren. Wanneer een methode niet beschikbaar is voor een gebruiker tijdens het aanmelden of SSPR, kunnen ze de verificatie uitvoeren via een andere methode. Zie Een flexibele strategie voor toegangsbeheer maken in Microsoft Entra ID voor meer informatie.

Hier volgt een video die we hebben gemaakt om u te helpen bij uw keuze van de beste verificatiemethode om uw organisatie veilig te houden.

Sterkte en veiligheid van de verificatiemethode

Wanneer u functies zoals Meervoudige Verificatie van Microsoft Entra in uw organisatie implementeert, controleert u de beschikbare verificatiemethoden. Kies de methoden die voldoen aan uw vereisten op het gebied van beveiliging, bruikbaarheid en beschikbaarheid. Gebruik waar mogelijk verificatiemethoden met het hoogste beveiligingsniveau.

De volgende tabel bevat een overzicht van de beveiligingsoverwegingen voor de beschikbare verificatiemethoden. Beschikbaarheid is een indicatie van de gebruiker die de verificatiemethode kan gebruiken, niet van de beschikbaarheid van de service in Microsoft Entra-id:

| Verificatiemethode | Beveiliging | Bruikbaarheid | Beschikbaarheid |

|---|---|---|---|

| Windows Hello voor Bedrijven | Hoog | Hoog | Hoog |

| Microsoft Authenticator | Hoog | Hoog | Hoog |

| Authenticator Lite | Hoog | Hoog | Hoog |

| Wachtwoordsleutel (FIDO2) | Hoog | Hoog | Hoog |

| Verificatie op basis van certificaat | Hoog | Hoog | Hoog |

| OATH-hardwaretokens (preview) | Gemiddeld | Gemiddeld | Hoog |

| OATH-softwaretokens | Gemiddeld | Gemiddeld | Hoog |

| Tijdelijke toegangspas (TAP) | Gemiddeld | Hoog | Hoog |

| Sms | Gemiddeld | Hoog | Gemiddeld |

| Spraak | Gemiddeld | Gemiddeld | Gemiddeld |

| Wachtwoord | Laag | Hoog | Hoog |

Bekijk onze blogberichten voor de meest recente informatie over beveiliging:

- Het is tijd om telefonische overdrachten voor de verificatie achterwege te laten

- Verificatieproblemen en aanvalsvectoren

Tip

Voor flexibiliteit en bruikbaarheid raden we u aan de Microsoft Authenticator-app te gebruiken. Deze verificatiemethode biedt een optimale gebruikerservaring en meerdere modi, zoals zonder wachtwoord, MFA-pushmeldingen en OATH-codes.

Hoe elke verificatiemethode werkt

Sommige verificatiemethoden kunnen worden gebruikt als de primaire factor wanneer u zich aanmeldt bij een toepassing of apparaat, bv. een FIDO2-beveiligingssleutel of wachtwoord. Andere verificatiemethoden zijn alleen beschikbaar als secundaire factor wanneer u Meervoudige Verificatie of SSPR van Microsoft Entra gebruikt.

De volgende tabel geeft een overzicht van wanneer een verificatiemethode kan worden gebruikt tijdens een aanmeldingsgebeurtenis:

| Wijze | Primaire authenticatie | Secundaire verificatie |

|---|---|---|

| Windows Hello voor Bedrijven | Ja | MFA* |

| Microsoft Authenticator (push) | Nee | MFA en SSPR |

| Microsoft Authenticator (zonder wachtwoord) | Ja | Nee* |

| Authenticator Lite | Nee | MFA |

| Wachtwoordsleutel (FIDO2) | Ja | MFA |

| Verificatie op basis van certificaat | Ja | MFA |

| OATH-hardwaretokens (preview) | Nee | MFA en SSPR |

| OATH-softwaretokens | Nee | MFA en SSPR |

| Tijdelijke toegangspas (TAP) | Ja | MFA |

| Sms | Ja | MFA en SSPR |

| Spraakoproep | Nee | MFA en SSPR |

| Password | Ja | Nr. |

* Windows Hello voor Bedrijven werkt op zich niet als een stapsgewijze MFA-referentie. Bijvoorbeeld, een MFA-uitdaging van de aanmeldingsfrequentie of SAML-aanvraag met forceAuthn=true. Windows Hello voor Bedrijven kan dienen als een betere MFA-referentie door te worden gebruikt in FIDO2-verificatie. Hiervoor moeten gebruikers zijn geregistreerd voor FIDO2-verificatie.

* Aanmelden zonder wachtwoord kan alleen worden gebruikt voor secundaire verificatie als verificatie op basis van certificaten (CBA) wordt gebruikt voor primaire verificatie. Zie voor meer informatie technische informatie over verificatie op basis van microsoft Entra-certificaten.

Al deze verificatiemethoden kunnen worden geconfigureerd in het Microsoft Entra-beheercentrum en in toenemende mate de Microsoft Graph REST API gebruiken.

Raadpleeg de volgende afzonderlijke conceptuele artikelen voor meer informatie over de werking van elke verificatiemethode:

- Windows Hello voor Bedrijven

- Microsoft Authenticator-app

- Wachtwoordsleutel (FIDO2)

- Verificatie op basis van certificaat

- OATH-hardwaretokens (preview)

- OATH-softwaretokens

- Tijdelijke toegangspas (TAP)

- Sms-aanmelding en -verificatie

- Verificatie van spraakoproep

- Wachtwoord

Notitie

In Microsoft Entra ID is een wachtwoord vaak een van de primaire verificatiemethoden. U kunt de wachtwoordverificatiemethode niet uitschakelen. Als u een wachtwoord als primaire verificatiefactor gebruikt, verhoogt u de beveiliging van aanmeldingsgebeurtenissen met behulp van Microsoft Entra multi-factor authentication.

In bepaalde scenario's kunnen de volgende aanvullende verificatiemethoden worden gebruikt:

- App-wachtwoorden : gebruikt voor oude toepassingen die geen ondersteuning bieden voor moderne verificatie en kunnen worden geconfigureerd voor Microsoft Entra-meervoudige verificatie per gebruiker.

- Beveiligingsvragen - alleen gebruikt voor SSPR

- Email-adres - alleen gebruikt voor SSPR

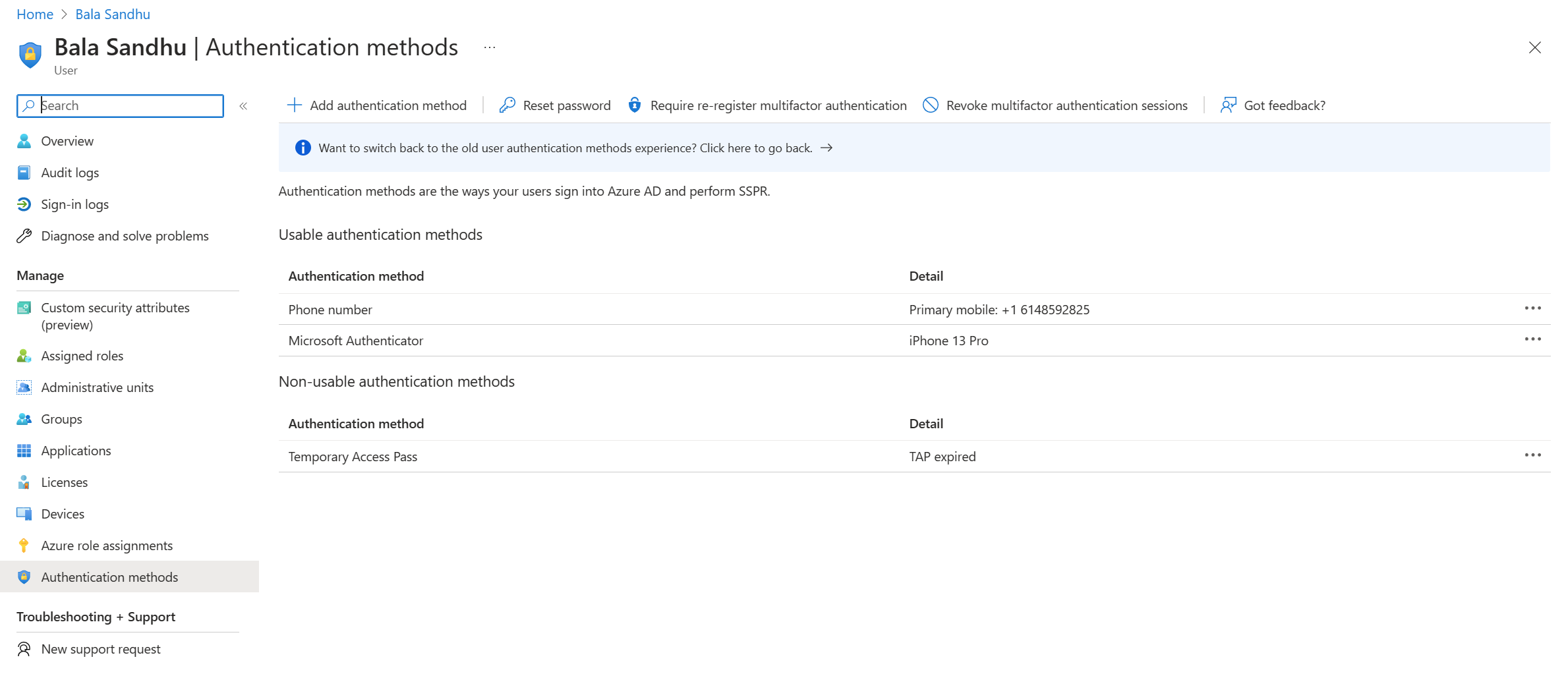

Bruikbare en niet-bruikbare methoden

Beheer istrators kunnen gebruikersverificatiemethoden weergeven in het Microsoft Entra-beheercentrum. Bruikbare methoden worden eerst vermeld, gevolgd door niet-bruikbare methoden.

Elke verificatiemethode kan om verschillende redenen niet bruikbaar worden. Een tijdelijke toegangspas kan bijvoorbeeld verlopen of de FIDO2-beveiligingssleutel mislukt. De portal wordt bijgewerkt om de reden op te geven waarom de methode niet bruikbaar is.

Verificatiemethoden die niet meer beschikbaar zijn vanwege 'Meervoudige verificatie opnieuw registreren vereisen' worden hier ook weergegeven.

Volgende stappen

Zie de zelfstudie voor selfservice voor wachtwoordherstel (SSPR) en Meervoudige Verificatie van Microsoft Entra om aan de slag te gaan.

Zie Hoe selfservice voor wachtwoordherstel van Microsoft Entra werkt voor meer informatie over SSPR-concepten.

Zie Hoe Meervoudige Verificatie van Microsoft Entra werkt voor meer informatie over MFA-concepten.

Meer informatie over het configureren van verificatiemethoden met behulp van de Microsoft Graph REST API.

Als u wilt controleren welke verificatiemethoden worden gebruikt, raadpleegt u de analyse van de verificatiemethode voor meervoudige verificatie van Microsoft Entra met PowerShell.