Hybride koppeling van Microsoft Entra handmatig configureren

Als u Microsoft Entra gebruikt Verbinding maken een optie voor u is, raadpleegt u de richtlijnen in Hybride deelname van Microsoft Entra configureren. Het gebruik van de automatisering in Microsoft Entra Verbinding maken vereenvoudigt de configuratie van hybride deelname van Microsoft Entra aanzienlijk.

In dit artikel vindt u informatie over de handmatige configuratie van vereisten voor hybride Deelname van Microsoft Entra, inclusief stappen voor beheerde en federatieve domeinen.

Vereisten

- Microsoft Entra Verbinding maken

- Sluit de standaardapparaatkenmerken van uw Microsoft Entra Verbinding maken Sync-configuratie niet uit om de synchronisatiedeelname van het apparaat te laten slagen om ervoor te zorgen dat het synchroniseren van apparaten slaagt. Zie Kenmerken die zijn gesynchroniseerd door Microsoft Entra Verbinding maken voor meer informatie over standaardapparaatkenmerken die zijn gesynchroniseerd met Microsoft Entra-id.

- Als de computerobjecten van de apparaten waarvan u hybride lid wilt zijn van Microsoft Entra, deel uitmaken van specifieke organisatie-eenheden (OE's), configureert u de juiste OE's die moeten worden gesynchroniseerd in Microsoft Entra Verbinding maken. Zie Filteren op basis van organisatie-eenheden voor meer informatie over het synchroniseren van computerobjecten met behulp van Microsoft Entra Verbinding maken.

- Referenties van ondernemingsbeheerder voor elk van de on-premises Active Directory Domain Services-forests.

- (Voor federatieve domeinen) Windows Server waarop Active Directory Federation Services is geïnstalleerd.

- Gebruikers kunnen hun apparaten registreren bij Microsoft Entra ID. Meer informatie over deze instelling vindt u onder de kop Apparaatinstellingen configureren in het artikel Apparaatinstellingen configureren.

Voor hybride Microsoft Entra-koppeling moeten apparaten toegang tot de volgende Microsoft-bronnen hebben vanuit het netwerk van uw organisatie:

https://enterpriseregistration.windows.nethttps://login.microsoftonline.comhttps://device.login.microsoftonline.comhttps://autologon.microsoftazuread-sso.com(als u naadloze eenmalige aanmelding gebruikt of wilt gebruiken)- De STS (beveiligingstokenservice) van uw organisatie (voor federatieve domeinen)

Waarschuwing

Als uw organisatie proxyservers gebruikt die SSL-verkeer onderscheppen voor scenario's zoals preventie van gegevensverlies of beperkingen voor Microsoft Entra-tenants, moet u ervoor zorgen dat verkeer naar deze URL's wordt uitgesloten van TLS-onderbreking en -inspectie. Als u deze URL's niet uitsluit, kan dit leiden tot interferentie met verificatie van clientcertificaten, problemen met apparaatregistratie en voorwaardelijke toegang op basis van apparaten.

Als uw organisatie toegang tot internet vereist via een uitgaande proxy, kunt u WPAD (Web Proxy Auto-Discovery) gebruiken om Windows 10- of nieuwere computers in te schakelen voor apparaatregistratie met Microsoft Entra ID. Zie Troubleshooting Automatic Detection (Problemen met automatische detectie oplossen) als u problemen ondervindt met het configureren en beheren van WPAD.

Als u WPAD niet gebruikt, kunt u WinHTTP-proxy-instellingen op uw computer configureren vanaf Windows 10 1709. Zie WinHTTP Proxy Instellingen geïmplementeerd door Groepsbeleidsobject (GPO) voor meer informatie.

Notitie

Als u proxy-instellingen op uw computer configureert met behulp van WinHTTP-instellingen, kunnen computers die geen verbinding hebben met de geconfigureerde proxy, geen verbinding maken met internet.

Als uw organisatie internettoegang via een geverifieerde uitgaande proxy vereist, moet u ervoor zorgen dat uw computers met Windows 10 of hoger kunnen verifiëren naar de uitgaande proxy. Omdat computers met Windows 10 of hoger apparaatregistratie uitvoeren via machinecontext, moet u verificatie naar een uitgaande proxy configureren via machinecontext. Vraag uw provider van de uitgaande proxy naar de configuratievereisten.

Controleer of apparaten toegang hebben tot de vereiste Microsoft-resources onder het systeemaccount door het script Test Device Registration Connectivity te gebruiken.

Configuratie

U kunt hybride apparaten van Microsoft Entra configureren voor verschillende typen Windows-apparaatplatforms.

- Voor beheerde en federatieve domeinen moet u een serviceverbindingspunt (SCP) configureren.

- Voor federatieve domeinen moet u ervoor zorgen dat uw federation-service is geconfigureerd om de juiste claims uit te geven.

Nadat deze configuraties zijn voltooid, volgt u de richtlijnen om de registratie te verifiëren.

Een serviceverbindingspunt configureren

Uw apparaten gebruiken een SCP-object (Service Connection Point) tijdens de registratie om tenantgegevens van Microsoft Entra te detecteren. In uw on-premises Active Directory-exemplaar moet het SCP-object voor de hybride apparaten van Microsoft Entra bestaan in de configuratienaamgevingscontextpartitie van het forest van de computer. Er is slechts één configuratienaamgevingscontext per forest. In een Active Directory-configuratie met meerdere forests moet het serviceverbindingspunt bestaan in alle forests die domein-gekoppelde computers bevatten.

Het SCP-object bevat twee trefwoordwaarden: azureADid:<TenantID> en azureADName:<verified domain>. De waarde <verified domain> in het trefwoord azureADName bepaalt het type apparaatregistratiestroom (federatief of beheerd) dat het apparaat volgt na het lezen van de SCP-waarde van uw on-premises Active Directory-exemplaar. Meer informatie over de beheerde en federatieve stromen vindt u in het artikel Hoe Microsoft Entra-apparaatregistratie werkt.

U kunt de cmdlet Get-ADRootDSE gebruiken om de configuratienaamgevingscontext van uw forest op te halen.

Voor een forest met de Active Directory-domeinnaam fabrikam.com is de configuratienaamgevingscontext:

CN=Configuration,DC=fabrikam,DC=com

In uw forest bevindt het SCP-object voor de automatische registratie van domein-gekoppelde apparaten zich op:

CN=62a0ff2e-97b9-4513-943f-0d221bd30080,CN=Device Registration Configuration,CN=Services,[Your Configuration Naming Context]

Afhankelijk van hoe u Microsoft Entra Verbinding maken implementeert, is het SCP-object mogelijk al geconfigureerd. U kunt het bestaan van het object controleren en de detectiewaarden ophalen met behulp van het volgende PowerShell-script:

$scp = New-Object System.DirectoryServices.DirectoryEntry;

$scp.Path = "LDAP://CN=62a0ff2e-97b9-4513-943f-0d221bd30080,CN=Device Registration Configuration,CN=Services,CN=Configuration,DC=fabrikam,DC=com";

$scp.Keywords;

De $scp. De uitvoer van trefwoorden toont de gegevens van de Microsoft Entra-tenant. Hier volgt een voorbeeld:

azureADName:microsoft.com

azureADId:72f988bf-86f1-41af-91ab-2d7cd011db47

Claimuitgifte instellen

In een federatieve Microsoft Entra-configuratie zijn apparaten afhankelijk van AD FS of een on-premises federatieservice van een Microsoft-partner voor verificatie bij Microsoft Entra-id. Apparaten verifiëren om een toegangstoken op te halen dat moet worden geregistreerd bij de Microsoft Entra Device Registration Service (Azure DRS).

Actuele Windows-apparaten verifiëren met behulp van geïntegreerde Windows-verificatie bij een actief WS-Trust-eindpunt (versie 1.3 of 2005) dat wordt gehost door de on-premises federatieve service.

Wanneer u AD FS gebruikt, moet u de volgende WS-Trust-eindpunten inschakelen:

/adfs/services/trust/2005/windowstransport/adfs/services/trust/13/windowstransport/adfs/services/trust/2005/usernamemixed/adfs/services/trust/13/usernamemixed/adfs/services/trust/2005/certificatemixed/adfs/services/trust/13/certificatemixed

Waarschuwing

Zowel adfs/services/trust/2005/windowstransport als adfs/services/trust/13/windowstransport dienen alleen te worden ingeschakeld als naar intranet gerichte eindpunten en mogen NIET beschikbaar worden gemaakt als naar extranet gerichte eindpunten via de webtoepassingsproxy. Zie voor meer informatie over het uitschakelen van WS-Trust Windows eindpunten Disable WS-Trust Windows endpoints on the proxy. Onder Service>Eindpunten in de AD FS-beheerconsole kunt u zien welke eindpunten zijn ingeschakeld.

Notitie

Als u geen AD FS als uw on-premises federatieservice hebt, volgt u de instructies van uw leverancier om ervoor te zorgen dat ze WS-Trust 1.3- of 2005-eindpunten ondersteunen en dat deze worden gepubliceerd via het MEX-bestand (Metadata Exchange).

Om de apparaatregistratie te kunnen voltooien, moeten de volgende claims bestaan in het token dat door Azure DRS wordt ontvangen. Azure DRS maakt een apparaatobject in Microsoft Entra ID met een deel van deze informatie. Microsoft Entra Verbinding maken gebruikt deze informatie vervolgens om het zojuist gemaakte apparaatobject te koppelen aan het computeraccount on-premises.

http://schemas.microsoft.com/ws/2012/01/accounttypehttp://schemas.microsoft.com/identity/claims/onpremobjectguidhttp://schemas.microsoft.com/ws/2008/06/identity/claims/primarysid

Als u meer dan één geverifieerde domeinnaam hebt, moet u de volgende claim voor computers opgeven:

http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid

Als u al een ImmutableID-claim (bijvoorbeeld met mS-DS-ConsistencyGuid of een ander attribuut als de bronwaarde voor ImmutableID) uitgeeft, moet u één overeenkomende claim voor computers opgeven:

http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID

In de volgende secties vindt u informatie over:

- De waarden die elke claim moet hebben.

- Hoe een definitie eruit zou zien in AD FS.

De definitie helpt u te verifiëren dat de waarden aanwezig zijn of dat u ze moet maken.

Notitie

Als u AD FS niet gebruikt voor uw on-premises federatieserver, volgt u de instructies van uw leverancier om de juiste configuratie te maken om deze claims uit te geven.

Accounttypeclaim uitgeven

De claim http://schemas.microsoft.com/ws/2012/01/accounttype moet de waarde DJ bevatten, die het apparaat identificeert als een domein-gekoppelde computer. In AD FS kunt u een uitgiftetransformatieregel toevoegen die er als volgt uitziet:

@RuleName = "Issue account type for domain-joined computers"

c:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

Type = "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value = "DJ"

);

objectGUID van het on-premises computeraccount uitgeven

De claim http://schemas.microsoft.com/identity/claims/onpremobjectguid moet de objectGUID-waarde van het on-premises computeraccount bevatten. In AD FS kunt u een uitgiftetransformatieregel toevoegen die er als volgt uitziet:

@RuleName = "Issue object GUID for domain-joined computers"

c1:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

store = "Active Directory",

types = ("http://schemas.microsoft.com/identity/claims/onpremobjectguid"),

query = ";objectguid;{0}",

param = c2.Value

);

ObjectSid van het computeraccount on-premises uitgeven

De claim http://schemas.microsoft.com/ws/2008/06/identity/claims/primarysid moet de objectSid-waarde van het on-premises computeraccount bevatten. In AD FS kunt u een uitgiftetransformatieregel toevoegen die er als volgt uitziet:

@RuleName = "Issue objectSID for domain-joined computers"

c1:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/primarysid",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(claim = c2);

IssuerID uitgeven voor de computer wanneer meerdere geverifieerde domeinnamen zich in Microsoft Entra-id bevinden

De claim http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid moet de URI (Uniform Resource Identifier) bevatten van een van de geverifieerde domeinnamen die verbinding maken met de on-premises federatieve service (AD FS of partner) die het token uitgeeft. In AD FS kunt u uitgiftetransformatieregels toevoegen die eruitzien als hieronder, in die specifieke volgorde, na de bovenstaande regels. Er is één regel nodig om de regel expliciet voor gebruikers uit te geven. In de volgende regels wordt een eerste regel toegevoegd waarmee verificatie van gebruikers ten opzichte van computers wordt geïdentificeerd.

@RuleName = "Issue account type with the value User when its not a computer"

NOT EXISTS(

[

Type == "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value == "DJ"

]

)

=> add(

Type = "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value = "User"

);

@RuleName = "Capture UPN when AccountType is User and issue the IssuerID"

c1:[

Type == "http://schemas.xmlsoap.org/claims/UPN"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value == "User"

]

=> issue(

Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid",

Value = regexreplace(

c1.Value,

".+@(?<domain>.+)",

"http://${domain}/adfs/services/trust/"

)

);

@RuleName = "Issue issuerID for domain-joined computers"

c:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid",

Value = "http://<verified-domain-name>/adfs/services/trust/"

);

In de voorgaande claim is <verified-domain-name> een tijdelijke aanduiding. Vervang deze door een van uw geverifieerde domeinnamen in Microsoft Entra ID. Gebruik bijvoorbeeld Value = "http://contoso.com/adfs/services/trust/".

Zie Een aangepaste domeinnaam toevoegen aan Microsoft Entra-id voor meer informatie over geverifieerde domeinnamen.

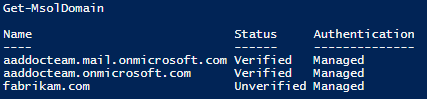

Als u een lijst met uw geverifieerde bedrijfsdomeinen wilt ophalen, kunt u de cmdlet Get-MgDomain gebruiken.

ImmutableID uitgeven voor de computer wanneer er een voor gebruikers bestaat (bijvoorbeeld met mS-DS-ConsistencyGuid als bron voor ImmutableID)

De claim http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID moet een geldige waarde bevatten voor computers. In AD FS kunt u als volgt een uitgiftetransformatieregel maken:

@RuleName = "Issue ImmutableID for computers"

c1:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

store = "Active Directory",

types = ("http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID"),

query = ";objectguid;{0}",

param = c2.Value

);

Hulpscript om de AD FS-uitgiftetransformatieregels te maken

Het volgende script helpt u bij het maken van de eerder beschreven uitgiftetransformatieregels.

$multipleVerifiedDomainNames = $false

$immutableIDAlreadyIssuedforUsers = $false

$oneOfVerifiedDomainNames = 'example.com' # Replace example.com with one of your verified domains

$rule1 = '@RuleName = "Issue account type for domain-joined computers"

c:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

Type = "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value = "DJ"

);'

$rule2 = '@RuleName = "Issue object GUID for domain-joined computers"

c1:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

store = "Active Directory",

types = ("http://schemas.microsoft.com/identity/claims/onpremobjectguid"),

query = ";objectguid;{0}",

param = c2.Value

);'

$rule3 = '@RuleName = "Issue objectSID for domain-joined computers"

c1:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/primarysid",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(claim = c2);'

$rule4 = ''

if ($multipleVerifiedDomainNames -eq $true) {

$rule4 = '@RuleName = "Issue account type with the value User when it is not a computer"

NOT EXISTS(

[

Type == "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value == "DJ"

]

)

=> add(

Type = "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value = "User"

);

@RuleName = "Capture UPN when AccountType is User and issue the IssuerID"

c1:[

Type == "http://schemas.xmlsoap.org/claims/UPN"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value == "User"

]

=> issue(

Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid",

Value = regexreplace(

c1.Value,

".+@(?<domain>.+)",

"http://${domain}/adfs/services/trust/"

)

);

@RuleName = "Issue issuerID for domain-joined computers"

c:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid",

Value = "http://' + $oneOfVerifiedDomainNames + '/adfs/services/trust/"

);'

}

$rule5 = ''

if ($immutableIDAlreadyIssuedforUsers -eq $true) {

$rule5 = '@RuleName = "Issue ImmutableID for computers"

c1:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

store = "Active Directory",

types = ("http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID"),

query = ";objectguid;{0}",

param = c2.Value

);'

}

$existingRules = (Get-ADFSRelyingPartyTrust -Identifier urn:federation:MicrosoftOnline).IssuanceTransformRules

$updatedRules = $existingRules + $rule1 + $rule2 + $rule3 + $rule4 + $rule5

$crSet = New-ADFSClaimRuleSet -ClaimRule $updatedRules

Set-AdfsRelyingPartyTrust -TargetIdentifier urn:federation:MicrosoftOnline -IssuanceTransformRules $crSet.ClaimRulesString

Opmerkingen

Dit script voegt de regels aan de bestaande regels toe. Voer het script niet tweemaal uit, anders wordt de verzameling regels tweemaal toegevoegd. Zorg dat er geen overeenkomende regels voor deze claims bestaan (onder de overeenkomende voorwaarden) voordat u het script nogmaals uitvoert.

Als u meerdere geverifieerde domeinnamen hebt, stelt u de waarde van $multipleVerifiedDomainNames in het script in op $true. Zorg er ook voor dat u een bestaande issuerid-claim verwijdert die is gemaakt door Microsoft Entra Verbinding maken of andere middelen. Hier is een voorbeeld voor deze regel:

c:[Type == "http://schemas.xmlsoap.org/claims/UPN"] => issue(Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid", Value = regexreplace(c.Value, ".+@(?<domain>.+)", "http://${domain}/adfs/services/trust/"));

Als u een ImmutableID-claim voor gebruikersaccounts hebt uitgegeven, stelt u de waarde van $immutableIDAlreadyIssuedforUsers in het script in op $true.

Problemen met uw implementatie oplossen

Als u problemen ondervindt met het voltooien van hybride deelname van Microsoft Entra voor Windows-apparaten die lid zijn van een domein, raadpleegt u:

- Problemen met apparaten oplossen met behulp van de dsregcmd-opdracht

- Problemen met hybride gekoppelde apparaten met Microsoft Entra oplossen

- Problemen met hybride gekoppelde downlevel apparaten met Microsoft Entra oplossen