Wat zijn risicodetecties?

Risicodetecties in Microsoft Entra ID Identity Protection omvatten eventuele geïdentificeerde verdachte acties met betrekking tot gebruikersaccounts in de directory. Risicodetecties (zowel gebruikers- als aanmeldingsgerelateerde) dragen bij aan de algehele gebruikersrisicoscore gevonden in het rapport Riskante gebruikers.

ID Protection biedt organisaties toegang tot krachtige resources om deze verdachte acties snel te bekijken en erop te reageren.

Notitie

Id Protection genereert alleen risicodetecties wanneer de juiste referenties worden gebruikt. Wanneer onjuiste referenties worden gebruikt bij een aanmelding, bestaat er geen risico van inbreuk op referenties.

Risicotypen en detectie

Risico's kunnen worden gedetecteerd op het niveau van de gebruiker en de aanmelding en twee typen detectie of berekening: realtime en offline. Sommige risico's worden beschouwd als premium die alleen beschikbaar is voor Microsoft Entra ID P2-klanten, terwijl andere beschikbaar zijn voor klanten van gratis en Microsoft Entra ID P1.

Een aanmeldingsrisico geeft de kans aan dat een bepaalde verificatieaanvraag niet de geautoriseerde id-eigenaar is. Er kunnen riskante activiteiten worden gedetecteerd voor een gebruiker die niet is gekoppeld aan een specifieke schadelijke aanmelding, maar aan de gebruiker zelf.

Realtime detecties worden mogelijk gedurende 5 tot 10 minuten niet weergegeven in rapportage. Offlinedetecties worden mogelijk gedurende 48 uur niet weergegeven in rapportage.

Notitie

Ons systeem kan detecteren dat de risicogebeurtenis die heeft bijgedragen aan de risicoscore van de gebruiker:

- Een fout-positief

- Het gebruikersrisico is opgelost door beleid door:

- Meervoudige verificatie voltooien

- Wachtwoordwijziging beveiligen.

Ons systeem negeert de risicostatus en een risicodetail van 'AI bevestigd aanmeldingsveilig' wordt weergegeven en draagt niet langer bij aan het algehele risico van de gebruiker.

Detectie van aanmeldingsrisico's

| Risicodetectie | Detectietype | Type |

|---|---|---|

| Atypisch reizen | Offline | Premium |

| Afwijkend token | Realtime of offline | Premium |

| Verdachte browser | Offline | Premium |

| Onbekende aanmeldingseigenschappen | Real-time | Premium |

| Schadelijk IP-adres | Offline | Premium |

| Verdachte regels voor manipulatie van Postvak IN | Offline | Premium |

| Wachtwoordspray | Offline | Premium |

| Onmogelijke reis | Offline | Premium |

| Nieuw land | Offline | Premium |

| Activiteit van anoniem IP-adres | Offline | Premium |

| Suspicious inbox forwarding ( | Offline | Premium |

| Massatoegang tot gevoelige bestanden | Offline | Premium |

| Ip-adres van geverifieerde bedreigingsacteur | Real-time | Premium |

| Extra risico gedetecteerd | Realtime of offline | Niet-premium |

| Anoniem IP-adres | Real-time | Niet-premium |

| Beheer bevestigd dat de gebruiker is gecompromitteerd | Offline | Niet-premium |

| Bedreigingsinformatie van Microsoft Entra | Realtime of offline | Niet-premium |

Detectie van gebruikersrisico's

| Risicodetectie | Detectietype | Type |

|---|---|---|

| Mogelijke poging om toegang te krijgen tot het primaire vernieuwingstoken (PRT) | Offline | Premium |

| Afwijkende gebruikersactiviteit | Offline | Premium |

| Gebruiker heeft verdachte activiteiten gerapporteerd | Offline | Premium |

| Verdacht API-verkeer | Offline | Premium |

| Verdachte verzendpatronen | Offline | Premium |

| Extra risico gedetecteerd | Realtime of offline | Niet-premium |

| Gelekte referenties | Offline | Niet-premium |

| Bedreigingsinformatie van Microsoft Entra | Offline | Niet-premium |

De premium-detecties

De volgende Premium-detecties zijn alleen zichtbaar voor Klanten van Microsoft Entra ID P2.

Detectie aanmeldingsrisico's

Ongewoon traject

Offline berekend. Dit type risicodetectie identificeert twee aanmeldingen die afkomstig zijn van geografisch verre locaties, waarbij ten minste één van de locaties ook atypisch kan zijn voor de gebruiker, gezien het eerdere gedrag. Het algoritme houdt rekening met meerdere factoren, waaronder de tijd tussen de twee aanmeldingen en de tijd die de gebruiker nodig heeft om van de eerste locatie naar de tweede te reizen. Dit risico kan erop wijzen dat een andere gebruiker dezelfde referenties gebruikt.

Het algoritme dat overduidelijke "fout-positieven" negeert die bijdragen aan onmogelijke trajecten, zoals VPN's en locaties die regelmatig door andere gebruikers in de organisatie worden gebruikt. Het systeem heeft een aanvankelijke leerperiode van de eerste 14 dagen of 10 aanmeldingen, waarbij dat systeem aanmeldingsgedrag van een nieuwe gebruiker leert.

Atypische reisdetecties onderzoeken

- Als u kunt bevestigen dat de activiteit niet is uitgevoerd door een legitieme gebruiker:

- Aanbevolen actie: Markeer de aanmelding als gecompromitteerd en roep een wachtwoordherstel aan als dit nog niet is uitgevoerd door zelfherstel. Blokkeer de gebruiker als aanvaller toegang heeft om het wachtwoord opnieuw in te stellen of MFA uit te voeren en het wachtwoord opnieuw in te stellen.

- Als een gebruiker bekend is dat het IP-adres binnen het bereik van zijn taken wordt gebruikt:

- Aanbevolen actie: de waarschuwing sluiten

- Als u kunt bevestigen dat de gebruiker onlangs naar de bestemming is gereisd die wordt vermeld in de waarschuwing:

- Aanbevolen actie: De waarschuwing sluiten.

- Als u kunt bevestigen dat het IP-adresbereik afkomstig is van een goedgekeurd VPN.

- Aanbevolen actie: Markeer aanmelden als veilig en voeg het IP-adresbereik van vpn toe aan benoemde locaties in Microsoft Entra ID en Microsoft Defender voor Cloud Apps.

Afwijkend token

Wordt in realtime of offline berekend. Deze detectie geeft aan dat er afwijkende kenmerken in het token zijn gedetecteerd, zoals een ongebruikelijke levensduur van tokens of een token dat wordt afgespeeld vanaf een onbekende locatie. Deze detectie omvat sessie- en vernieuwingstokens.

Notitie

Afwijkend token is afgestemd op meer ruis dan andere detecties op hetzelfde risiconiveau. Deze afweging wordt gekozen om de kans op het detecteren van opnieuw afgespeelde tokens te vergroten die anders onopgemerkt kunnen blijven. Omdat dit een hoge ruisdetectie betreft, is er een hogere kans dan normaal dat sommige sessies die door deze detectie zijn gemarkeerd, fout-positieven zijn. Wij raden u aan om de sessies te onderzoeken die door deze detectie zijn gemarkeerd in de context van andere aanmeldingen van de gebruiker. Als de locatie, toepassing, IP-adres, gebruikersagent of andere kenmerken onverwacht zijn voor de gebruiker, moet de tenantbeheerder dit risico beschouwen als een indicator van mogelijke tokenherplay.

Afwijkende tokendetecties onderzoeken

- Als u kunt bevestigen dat de activiteit niet is uitgevoerd door een legitieme gebruiker met behulp van een combinatie van risicowaarschuwingen, locatie, toepassing, IP-adres, gebruikersagent of andere kenmerken die onverwacht zijn voor de gebruiker:

- Aanbevolen actie: Markeer de aanmelding als gecompromitteerd en roep een wachtwoordherstel aan als dit nog niet is uitgevoerd door zelfherstel. Blokkeer de gebruiker als een aanvaller toegang heeft om het wachtwoord opnieuw in te stellen of MFA uit te voeren en het wachtwoord opnieuw in te stellen en alle tokens in te trekken.

- Als u kunt bevestigen dat de locatie, toepassing, IP-adres, gebruikersagent of andere kenmerken voor de gebruiker worden verwacht en er geen andere indicaties van inbreuk zijn:

- Aanbevolen actie: De gebruiker toestaan zelf te herstellen met een beleid voor risico's voor voorwaardelijke toegang of een beheerder moet zich als veilig aanmelden bevestigen.

Zie het artikel Tokentactieken: How to prevent, detect, and respond token theft and the Token theft playbook( How to prevent, detect, and respond token theft and the Token theft investigation playbook.

Afwijking van tokenverlener

Offline berekend. Deze risicodetectie geeft aan dat de verlener van het SAML-token voor het bijbehorende SAML-token mogelijk is gecompromitteerd. De claims die in het token zijn opgenomen, zijn ongebruikelijk of ze komen overeen met bekende aanvallerpatronen.

Anomaliedetecties van tokenverleners onderzoeken

- Als u kunt bevestigen dat de activiteit niet is uitgevoerd door een legitieme gebruiker:

- Aanbevolen actie: Markeer de aanmelding als gecompromitteerd en roep een wachtwoordherstel aan als dit nog niet is uitgevoerd door zelfherstel. Blokkeer de gebruiker als een aanvaller toegang heeft om het wachtwoord opnieuw in te stellen of MFA uit te voeren en het wachtwoord opnieuw in te stellen en alle tokens in te trekken.

- Als de gebruiker heeft bevestigd dat deze actie door hen is uitgevoerd en er geen andere indicatoren van inbreuk zijn:

- Aanbevolen actie: De gebruiker toestaan zelf te herstellen met een beleid voor risico's voor voorwaardelijke toegang of een beheerder moet zich als veilig aanmelden bevestigen.

Zie het artikel Tokentactieken: Voorkomen, detecteren en reageren op diefstal van cloudtoken voor verder onderzoek naar op tokens gebaseerde detecties.

Verdachte browser

Offline berekend. Met de verdachte browserdetectie wordt afwijkend gedrag gemarkeerd op basis van verdachte aanmeldactiviteit in meerdere tenants uit verschillende landen in dezelfde browser.

Verdachte browserdetecties onderzoeken

- De browser wordt niet vaak gebruikt door de gebruiker of activiteit in de browser, komt niet overeen met het gedrag van de gebruikers.

- Aanbevolen actie: Markeer de aanmelding als gecompromitteerd en roep een wachtwoordherstel aan als dit nog niet is uitgevoerd door zelfherstel. Blokkeer de gebruiker als een aanvaller toegang heeft om het wachtwoord opnieuw in te stellen of MFA uit te voeren en het wachtwoord opnieuw in te stellen en alle tokens in te trekken.

Onbekende aanmeldingseigenschappen

In realtime berekend. Dit type risicodetectie beschouwt de geschiedenis van eerdere aanmeldingen om te zoeken naar afwijkende aanmeldingen. Het systeem slaat informatie op over eerdere aanmeldingen en activeert een risicodetectie wanneer er een aanmelding plaatsvindt met eigenschappen die onbekend zijn voor de gebruiker. Deze eigenschappen kunnen IP-, ASN-, locatie-, apparaat-, browser- en tenant-IP-subnet omvatten. Nieuw gemaakte gebruikers bevinden zich in de periode 'leermodus', waarbij de risicodetectie van onbekende aanmeldingseigenschappen is uitgeschakeld terwijl onze algoritmen het gedrag van de gebruiker leren kennen. De duur van de leermodus is dynamisch en hangt af de tijd die het algoritme nodig heeft om voldoende informatie te verzamelen over de aanmeldingspatronen van de gebruiker. De minimale duur is vijf dagen. Een gebruiker kan teruggaan naar de leermodus na een lange periode van inactiviteit.

Deze detectie wordt ook uitgevoerd voor basisverificatie (of verouderde protocollen). Omdat deze protocollen geen moderne eigenschappen hebben, zoals client-id, zijn er beperkte gegevens om fout-positieven te verminderen. Wij raden onze klanten aan om over te stappen op moderne verificatie.

Onbekende aanmeldingseigenschappen kunnen bij zowel interactieve als niet-interactieve aanmeldingen worden gedetecteerd. Als deze detectie wordt gedetecteerd bij niet-interactieve aanmeldingen, verdient deze meer controle vanwege het risico op aanvallen door opnieuw afspelen van tokens.

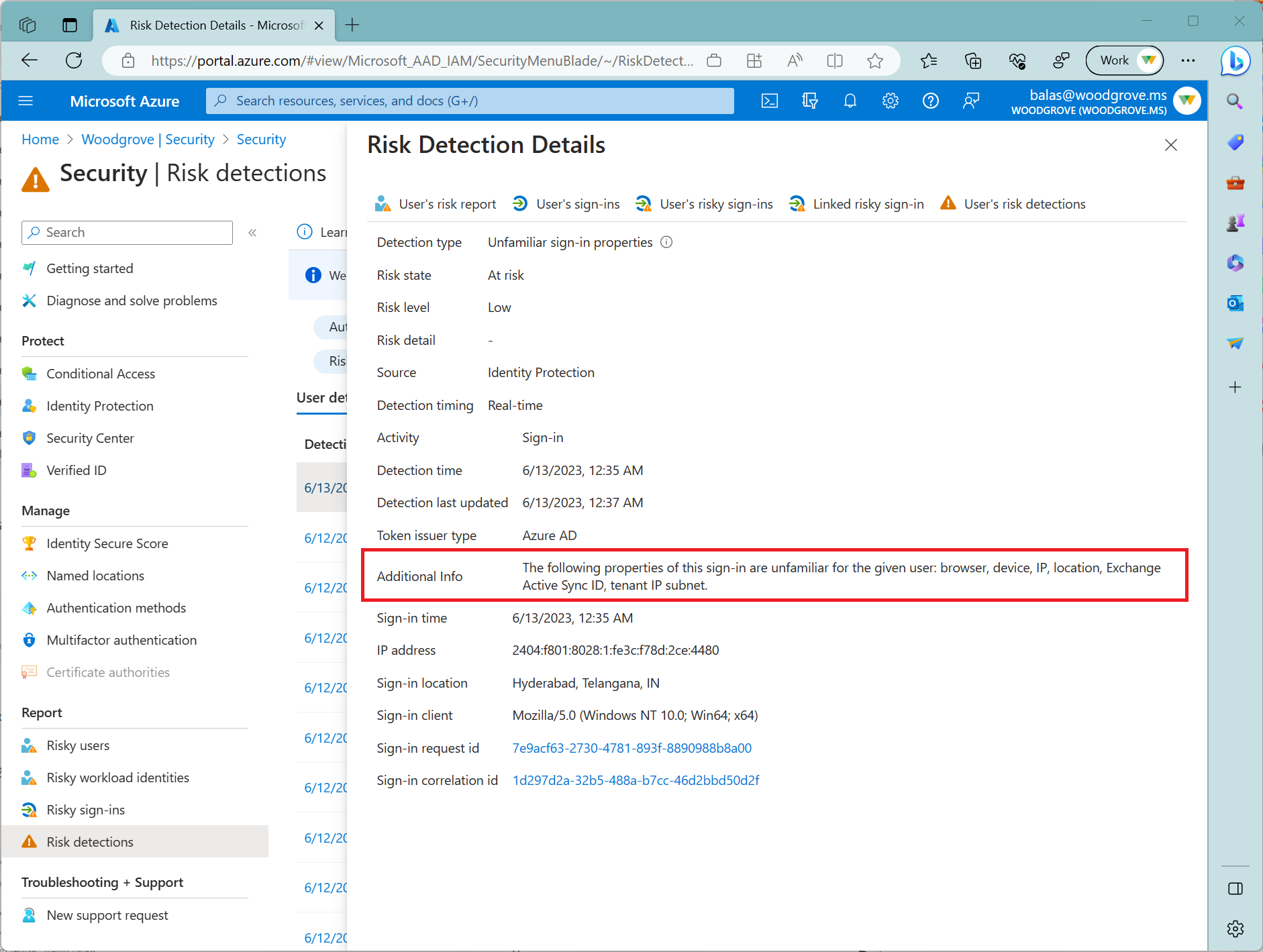

Als u een niet-bekend aanmeldingseigenschappenrisico selecteert, ziet u aanvullende informatie over waarom dit risico is geactiveerd. In de volgende schermopname ziet u een voorbeeld van deze details.

Schadelijk IP-adres

Offline berekend. Deze detectie geeft de indicatie dat u zich aanmeldt vanaf een schadelijk IP-adres. Een IP-adres wordt als schadelijk beschouwd op basis van hoge foutpercentages vanwege ongeldige aanmeldingsgegevens die zijn ontvangen van het IP-adres of andere IP-reputatiebronnen.

Detectie van schadelijke IP-adressen onderzoeken

- Als u kunt bevestigen dat de activiteit niet is uitgevoerd door een legitieme gebruiker:

- Aanbevolen actie: Markeer de aanmelding als gecompromitteerd en roep een wachtwoordherstel aan als dit nog niet is uitgevoerd door zelfherstel. Blokkeer de gebruiker als een aanvaller toegang heeft om het wachtwoord opnieuw in te stellen of MFA uit te voeren en het wachtwoord opnieuw in te stellen en alle tokens in te trekken.

- Als een gebruiker bekend is dat het IP-adres binnen het bereik van zijn taken wordt gebruikt:

- Aanbevolen actie: de waarschuwing sluiten

Verdachte bewerkingsregels voor het Postvak IN

Offline berekend. Deze detectie wordt gedetecteerd met behulp van informatie van Microsoft Defender voor Cloud Apps. Deze detectie kijkt naar uw omgeving en activeert waarschuwingen wanneer verdachte regels voor het verwijderen of verplaatsen van berichten of mappen zijn ingesteld op het Postvak IN van een gebruiker. Deze detectie kan erop wijzen: het account van een gebruiker is aangetast, berichten worden opzettelijk verborgen en het postvak wordt gebruikt om spam of malware in uw organisatie te distribueren.

Wachtwoordspray

Offline berekend. Een wachtwoordspray-aanval is een aanval waarbij meerdere gebruikersnamen worden aangevallen met behulp van algemene wachtwoorden met een uniforme beveiligingsaanval om onbevoegde toegang te krijgen. Deze risicodetectie wordt geactiveerd als een wachtwoordspray-aanval is uitgevoerd. Bijvoorbeeld, de aanvaller wordt geverifieerd in het gedetecteerde exemplaar.

Detecties van wachtwoordspray onderzoeken

- Als u kunt bevestigen dat de activiteit niet is uitgevoerd door een legitieme gebruiker:

- Aanbevolen actie: Markeer de aanmelding als gecompromitteerd en roep een wachtwoordherstel aan als dit nog niet is uitgevoerd door zelfherstel. Blokkeer de gebruiker als een aanvaller toegang heeft om het wachtwoord opnieuw in te stellen of MFA uit te voeren en het wachtwoord opnieuw in te stellen en alle tokens in te trekken.

- Als een gebruiker bekend is dat het IP-adres binnen het bereik van zijn taken wordt gebruikt:

- Aanbevolen actie: de waarschuwing sluiten

- Als u kunt bevestigen dat het account niet is aangetast en geen beveiligings- of wachtwoordsprayindicatoren tegen het account kan zien.

- Aanbevolen actie: De gebruiker toestaan zelf te herstellen met een beleid voor risico's voor voorwaardelijke toegang of een beheerder moet zich als veilig aanmelden bevestigen.

Zie het artikel Richtlijnen voor het identificeren en onderzoeken van wachtwoordsprayaanvallen voor verder onderzoek naar detectie van risico's voor wachtwoordspray.

Onmogelijk traject

Offline berekend. Deze detectie wordt gedetecteerd met behulp van informatie van Microsoft Defender voor Cloud Apps. Deze detectie identificeert gebruikersactiviteiten (is één of meerdere sessies) die afkomstig zijn van geografisch verre locaties binnen een periode die korter is dan de tijd die nodig is om van de eerste locatie naar de tweede te reizen. Dit risico kan erop wijzen dat een andere gebruiker dezelfde referenties gebruikt.

Nieuw land

Offline berekend. Deze detectie wordt gedetecteerd met behulp van informatie van Microsoft Defender voor Cloud Apps. Deze detectie bekijkt eerdere activiteitlocaties om nieuwe en niet-frequente locaties vast te stellen. De engine voor de detectie van afwijkingen slaat informatie op over eerdere locaties die worden gebruikt door gebruikers in de organisatie.

Activiteit vanaf anoniem IP-adres

Offline berekend. Deze detectie wordt gedetecteerd met behulp van informatie van Microsoft Defender voor Cloud Apps. Met die detectie wordt nagegaan of gebruikers actief waren vanaf een IP-adres dat is geïdentificeerd als een anoniem proxy-IP-adres.

Verdachte doorstuuractiviteit voor Postvak IN

Offline berekend. Deze detectie wordt gedetecteerd met behulp van informatie van Microsoft Defender voor Cloud Apps. Met die detectie wordt gezocht naar regels voor het doorsturen van verdachte e-mail, bijvoorbeeld wanneer een gebruiker een regel voor het postvak IN heeft gemaakt die een kopie van alle e-mails doorstuurt naar een extern adres.

Massatoegang tot gevoelige bestanden

Offline berekend. Deze detectie wordt gedetecteerd met behulp van informatie van Microsoft Defender voor Cloud Apps. Deze detectie kijkt naar uw omgeving en activeert waarschuwingen wanneer gebruikers toegang hebben tot meerdere bestanden vanuit Microsoft SharePoint of Microsoft OneDrive. Er wordt alleen een waarschuwing geactiveerd als het aantal geopende bestanden ongebruikelijk is voor de gebruiker en de bestanden gevoelige informatie kunnen bevatten

Ip-adres van geverifieerde bedreigingsacteur

In realtime berekend. Dit type risicodetectie geeft aanmeldingsactiviteiten aan die consistent zijn met bekende IP-adressen die zijn gekoppeld aan nationale staatsactoren of cybercriminaliteitsgroepen, op basis van Microsoft Threat Intelligence Center (MSTIC).

Premium-detecties van gebruikersrisico's

Mogelijke poging om toegang te krijgen tot primaire vernieuwingstoken (PRT)

Offline berekend. Dit type risicodetectie wordt gedetecteerd met behulp van informatie van Microsoft Defender voor Eindpunt (MDE). Een primair vernieuwingstoken (PRT) is een belangrijk artefact van Microsoft Entra-verificatie op Windows 10-, Windows Server 2016- en latere versies, iOS- en Android-apparaten. Een PRT is een JSON Web Token (JWT) dat speciaal is uitgegeven aan Microsoft-tokenbrokers om eenmalige aanmelding (SSO) mogelijk te maken voor alle toepassingen die op deze apparaten worden gebruikt. Aanvallers kunnen proberen om toegang te krijgen tot deze resource om zich lateraal naar een organisatie te verplaatsen of diefstal van referenties uit te voeren. Met deze detectie worden gebruikers verplaatst naar een hoog risico en worden ze alleen geactiveerd in organisaties die MDE hebben geïmplementeerd. Deze detectie is laag volume en wordt zelden in de meeste organisaties gezien. Wanneer deze detectie wordt weergegeven, is het een hoog risico en moeten gebruikers worden hersteld.

Afwijkende gebruikersactiviteit

Offline berekend. Deze risicodetectiebasislijnen zijn normaal gedrag van gebruikers met beheerdersrechten in Microsoft Entra ID en krijgt afwijkende gedragspatronen te zien, zoals verdachte wijzigingen in de map. De detectie wordt geactiveerd voor de beheerder die de wijziging aanbrengt of het object dat is gewijzigd.

Gebruiker heeft verdachte activiteiten gerapporteerd

Offline berekend. Deze risicodetectie wordt gerapporteerd wanneer een gebruiker een meervoudige verificatieprompt (MFA) weigert en rapporteert als verdachte activiteit. Een MFA-prompt die niet door een gebruiker wordt geïnitieerd, kan betekenen dat hun referenties zijn aangetast.

Verdacht API-verkeer

Offline berekend. Deze risicodetectie wordt gerapporteerd wanneer abnormaal Graph-verkeer of directory-inventarisatie wordt waargenomen door een gebruiker. Verdacht API-verkeer kan suggereren dat een gebruiker wordt aangetast en reconnaissance uitvoert in hun omgeving.

Verdachte verzendpatronen

Offline berekend. Dit type risicodetectie wordt gedetecteerd met behulp van informatie van Microsoft Defender voor Office (MDO). Deze waarschuwing wordt gegenereerd wanneer iemand in uw organisatie verdachte e-mail heeft verzonden en het risico loopt dat e-mail niet kan worden verzonden of dat het verzenden van e-mail al is beperkt. Met deze detectie worden gebruikers naar gemiddeld risico verplaatst en worden ze alleen geactiveerd in organisaties die MDO hebben geïmplementeerd. Deze detectie is laag volume en wordt zelden in de meeste organisaties gezien.

Niet-premiumdetecties

Klanten zonder Microsoft Entra ID P2-licenties ontvangen detecties met de titel 'extra risico gedetecteerd' zonder de gedetailleerde informatie over de detectie die klanten met P2-licenties doen.

Detectie van niet-Premium-aanmeldingsrisico's

Extra risico gedetecteerd (aanmelding)

Wordt in realtime of offline berekend. Deze detectie wijst erop dat een van de Premium-detecties is gedetecteerd. Omdat de Premium-detecties alleen zichtbaar zijn voor Microsoft Entra ID P2-klanten, krijgen ze de titel 'extra risico gedetecteerd' voor klanten zonder Microsoft Entra ID P2-licenties.

Anoniem IP-adres

In realtime berekend. Dit type risicodetectie wijst op aanmeldingen vanaf een anoniem IP-adres (bijvoorbeeld Tor-browser of anonieme VPN). Deze IP-adressen worden doorgaans gebruikt door actoren die hun aanmeldingsgegevens (IP-adres, locatie, apparaat, enzovoort) willen verbergen voor mogelijk schadelijke bedoelingen.

Door beheerder bevestigd misbruik van gebruiker

Offline berekend. Deze detectie wijst erop dat een beheerder heeft 'Gecompromitteerd door gebruiker bevestigen' geselecteerd in de gebruikersinterface van riskante gebruikers of het gebruik van de riskyUsers-API. Als u wilt weergeven welke beheerder deze gebruiker heeft bevestigd, controleert u de risicogeschiedenis van de gebruiker (via de gebruikersinterface of API).

Bedreigingsinformatie van Microsoft Entra (aanmelden)

Wordt in realtime of offline berekend. Dit type risicodetectie geeft gebruikersactiviteit aan die ongebruikelijk is voor de gebruiker of consistent is met bekende aanvalspatronen. Deze detectie is gebaseerd op de interne en externe bedreigingsinformatiebronnen van Microsoft.

Niet-Premium-detecties van gebruikersrisico's

Extra risico gedetecteerd (gebruiker)

Wordt in realtime of offline berekend. Deze detectie wijst erop dat een van de Premium-detecties is gedetecteerd. Omdat de Premium-detecties alleen zichtbaar zijn voor Microsoft Entra ID P2-klanten, krijgen ze de titel 'extra risico gedetecteerd' voor klanten zonder Microsoft Entra ID P2-licenties.

Gelekte referenties

Offline berekend. Deze risicodetectie duidt erop dat de geldige referenties van de gebruiker zijn gelekt. Wanneer cybercriminelen inbreuk maken op geldige wachtwoorden van legitieme gebruikers, delen ze vaak deze verzamelde referenties. Dit delen wordt doorgaans gedaan door openbare plaatsing op het dark web, op plaksites of door de referenties te verkopen op de zwarte markt. Wanneer de Microsoft-service voor gelekte referenties gebruikersreferenties verkrijgt van het donkere web, sites of andere bronnen, worden ze gecontroleerd op de huidige geldige referenties van Microsoft Entra-gebruikers om geldige overeenkomsten te vinden. Zie Veelgestelde vragen voor meer informatie over gelekte referenties.

Detecties van gelekte referenties onderzoeken

- Als dit detectiesignaal een waarschuwing heeft ontvangen voor een gelekte referentie voor een gebruiker:

- Aanbevolen actie: Markeer de aanmelding als gecompromitteerd en roep een wachtwoordherstel aan als dit nog niet is uitgevoerd door zelfherstel. Blokkeer de gebruiker als een aanvaller toegang heeft om het wachtwoord opnieuw in te stellen of MFA uit te voeren en het wachtwoord opnieuw in te stellen en alle tokens in te trekken.

Bedreigingsinformatie van Microsoft Entra (gebruiker)

Offline berekend. Dit type risicodetectie geeft gebruikersactiviteit aan die ongebruikelijk is voor de gebruiker of consistent is met bekende aanvalspatronen. Deze detectie is gebaseerd op de interne en externe bedreigingsinformatiebronnen van Microsoft.

Veelgestelde vragen

Risiconiveaus

Id Protection categoriseert het risico in drie lagen: laag, gemiddeld en hoog. Risiconiveaus die worden berekend door onze machine learning-algoritmen en geven aan hoe zeker Microsoft is dat een of meer van de referenties van de gebruiker bekend zijn door een niet-geautoriseerde entiteit. Een risicodetectie met hoog risiconiveau geeft aan dat Microsoft zeer zeker weet dat het account is aangetast. Met een laag risico wordt aangegeven dat er afwijkingen aanwezig zijn in de aanmelding of de referenties van een gebruiker, maar we zijn er minder zeker van dat deze afwijkingen ertoe leiden dat het account is aangetast.

Veel detecties kunnen op meer dan één niveau worden geactiveerd, afhankelijk van het aantal of de ernst van de gedetecteerde afwijkingen. Een detectie van niet-bekende aanmeldingseigenschappen voor een gebruiker met een hoog risico heeft bijvoorbeeld een hogere betrouwbaarheid dat Microsoft denkt dat het account is aangetast dan een detectie van onbekende aanmeldingseigenschappen met een laag of gemiddeld risico. Sommige detecties, zoals gelekte referenties en het IP-adres van de geverifieerde bedreigingsacteur, worden altijd geleverd als een hoog risico.

Risiconiveau is belangrijk bij het bepalen van welke detecties prioriteit moeten worden gegeven aan onderzoek en herstel. Ze spelen ook een belangrijke rol bij het configureren van beleid voor voorwaardelijke toegang op basis van risico's, omdat elk beleid kan worden ingesteld op trigger voor laag, gemiddeld, hoog of geen risico gedetecteerd.

Belangrijk

Alle "lage" detecties op risiconiveau en gebruikers blijven gedurende 6 maanden in het product aanwezig, waarna ze automatisch worden verouderd om een schonere onderzoekservaring te bieden. Het gemiddelde en hoge risiconiveau blijven behouden totdat ze zijn hersteld of gesloten.

Op basis van de risicotolerantie van uw organisatie kunt u beleidsregels maken waarvoor MFA of wachtwoordherstel is vereist wanneer ID Protection een bepaald risiconiveau detecteert. Met deze beleidsregels kan de gebruiker het risico of de blokkering zelf oplossen, afhankelijk van uw toleranties.

Hash-synchronisatie van wachtwoord

Risicodetecties, zoals gelekte referenties, vereisen aanwezigheid van wachtwoordhashes voor detectie. Zie het artikel Wachtwoord-hashsynchronisatie implementeren met Microsoft Entra Verbinding maken Sync voor meer informatie over wachtwoord-hashsynchronisatie.

Waarom worden risicodetecties gegenereerd voor uitgeschakelde gebruikersaccounts?

Uitgeschakelde gebruikersaccounts kunnen weer opnieuw worden ingeschakeld. Als de referenties van een uitgeschakeld account worden gecompromitteerd en het account opnieuw wordt ingeschakeld, kunnen slechte actoren deze referenties gebruiken om toegang te krijgen. Id Protection genereert risicodetecties voor verdachte activiteiten tegen uitgeschakelde gebruikersaccounts om klanten te waarschuwen over mogelijke inbreuk op accounts. Als een account niet meer wordt gebruikt en niet opnieuw wordt ingeschakeld, moeten klanten overwegen de account te verwijderen om inbreuk te voorkomen. Voor verwijderde accounts worden geen risicodetecties gegenereerd.

Waar vindt Microsoft eventueel gelekte referenties?

Microsoft vindt gelekte referenties op verschillende plekken, waaronder:

- Openbare plaksites, zoals pastebin.com en paste.ca zijn plaatsen waar slechte actoren doorgaans dergelijke materialen plaatsen. De locatie is de eerste stop van slechte acteurs op hun jacht om gestolen referenties te vinden.

- Instanties voor wetshandhaving.

- Andere groepen bij Microsoft die onderzoek op het dark web uitvoeren.

Waarom kan ik geen gelekte referenties zien?

Gelekte referenties worden verwerkt op elk moment dat Microsoft een nieuwe, openbaar beschikbare batch vindt. Vanwege de gevoelige aard worden de gelekte referenties kort na de verwerking verwijderd. Alleen nieuwe gelekte referenties gevonden nadat u wachtwoord-hashsynchronisatie (PHS) hebt ingeschakeld, worden verwerkt voor uw tenant. Verificatie van eerder gevonden referentieparen is niet uitgevoerd.

Ik heb al enige tijd geen gelekte referentierisicogebeurtenissen gezien

Als u geen gelekte referentierisicogebeurtenissen hebt gezien, is dat om de volgende redenen:

- PHS is niet ingeschakeld voor uw tenant.

- Er zijn geen gelekte referentieparen gevonden door Microsoft die overeenkomen met uw gebruikers.

Hoe regelmatig verwerkt Microsoft nieuwe referenties?

Referenties worden meteen verwerkt nadat ze zijn gevonden, meestal in meerdere batches per dag.

Locaties

Locatie in risicodetecties wordt bepaald met behulp van IP-adreszoekacties.

Volgende stappen

- Policies available to mitigate risks (Beschikbare beleidsregels om risico's te beperken)

- Risico onderzoeken

- Gebruikers herstellen en deblokkeren

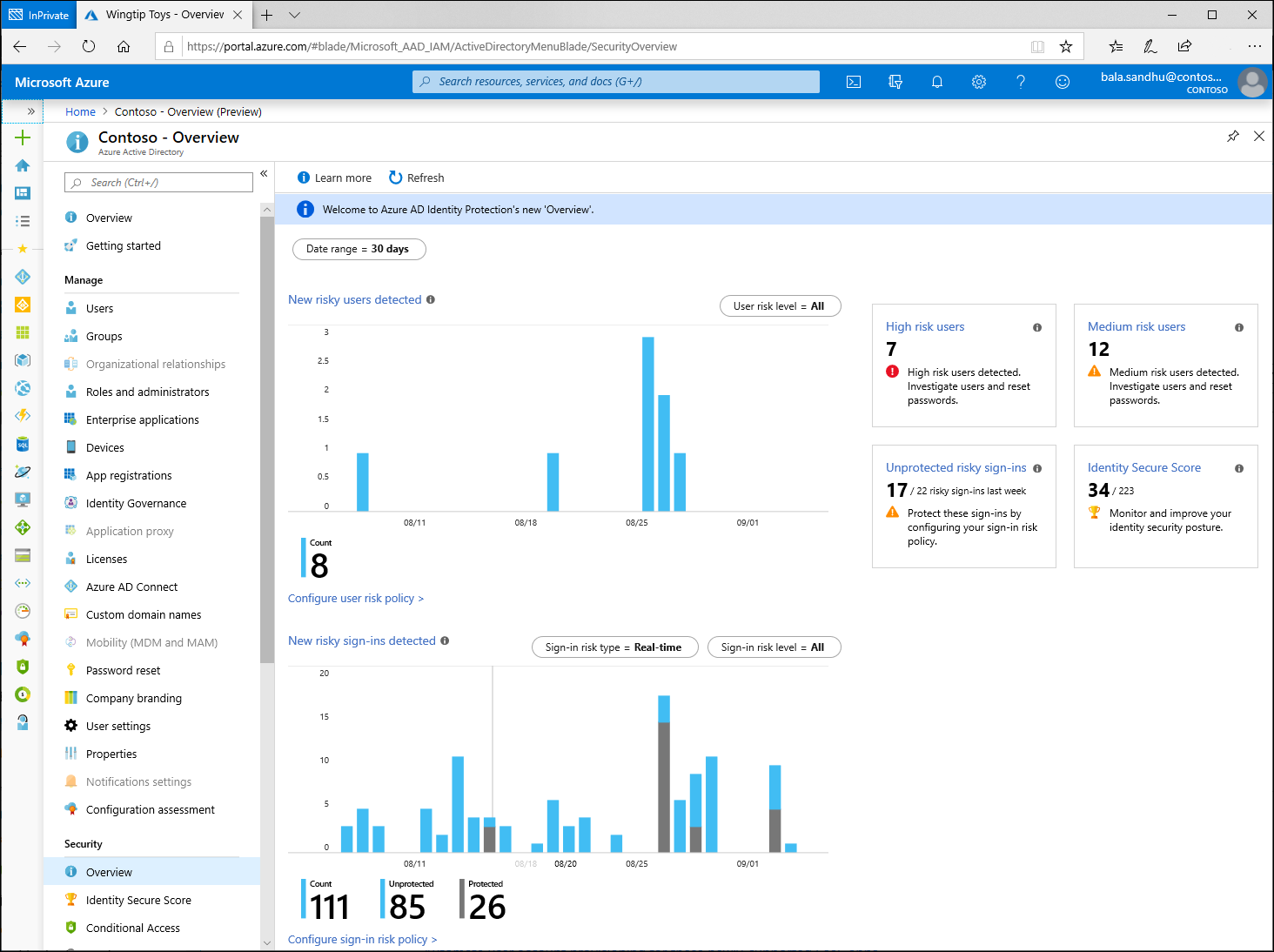

- Microsoft Entra ID Protection-dashboard