Azure-resourcerollen toewijzen in Privileged Identity Management

Met Microsoft Entra Privileged Identity Management (PIM) kunt u de ingebouwde Azure-resourcerollen en aangepaste rollen beheren, waaronder (maar niet beperkt tot):

- Eigenaar

- Beheerder van gebruikerstoegang

- Inzender

- Beveiligingsbeheerder

- Beveiligingsbeheerder

Notitie

Gebruikers of leden van een groep die is toegewezen aan de rollen Eigenaar of Gebruikerstoegang Beheer istrator en globale Microsoft Entra-beheerders die abonnementsbeheer in Microsoft Entra-id inschakelen, hebben standaard machtigingen voor resourcebeheerders. Deze beheerders kunnen rollen toewijzen, rolinstellingen configureren en toegang controleren met behulp van Privileged Identity Management voor Azure-resources. Een gebruiker kan Privileged Identity Management niet beheren voor resources zonder de machtigingen van de resourcebeheerder. Bekijk de lijst met Ingebouwde Azure-rollen.

Privileged Identity Management ondersteunt zowel ingebouwde als aangepaste Azure-rollen. Zie Aangepaste Azure-rollen voor meer informatie over aangepaste Azure-rollen.

Roltoewijzingsvoorwaarden

U kunt het op kenmerken gebaseerde toegangsbeheer van Azure (Azure ABAC) gebruiken om voorwaarden toe te voegen voor in aanmerking komende roltoewijzingen met behulp van Microsoft Entra PIM voor Azure-resources. Met Microsoft Entra PIM moeten uw eindgebruikers een in aanmerking komende roltoewijzing activeren om toestemming te krijgen voor het uitvoeren van bepaalde acties. Door voorwaarden in Microsoft Entra PIM te gebruiken, kunt u niet alleen de rolmachtigingen van een gebruiker beperken tot een resource met behulp van verfijnde voorwaarden, maar ook Microsoft Entra PIM gebruiken om de roltoewijzing te beveiligen met een tijdsgebonden instelling, goedkeuringswerkstroom, audittrail, enzovoort.

Notitie

Wanneer een rol wordt toegewezen, wordt de toewijzing:

- Kan niet worden toegewezen voor een duur van minder dan vijf minuten

- Kan niet worden verwijderd binnen vijf minuten nadat deze is toegewezen

Op dit moment kunnen aan de volgende ingebouwde rollen voorwaarden worden toegevoegd:

Zie Wat is op kenmerken gebaseerd toegangsbeheer van Azure (Azure ABAC) voor meer informatie.

Een rol toewijzen

Volg deze stappen om ervoor te zorgen dat een gebruiker in aanmerking komt voor een Azure-resourcerol.

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een Beheer istrator voor gebruikerstoegang.

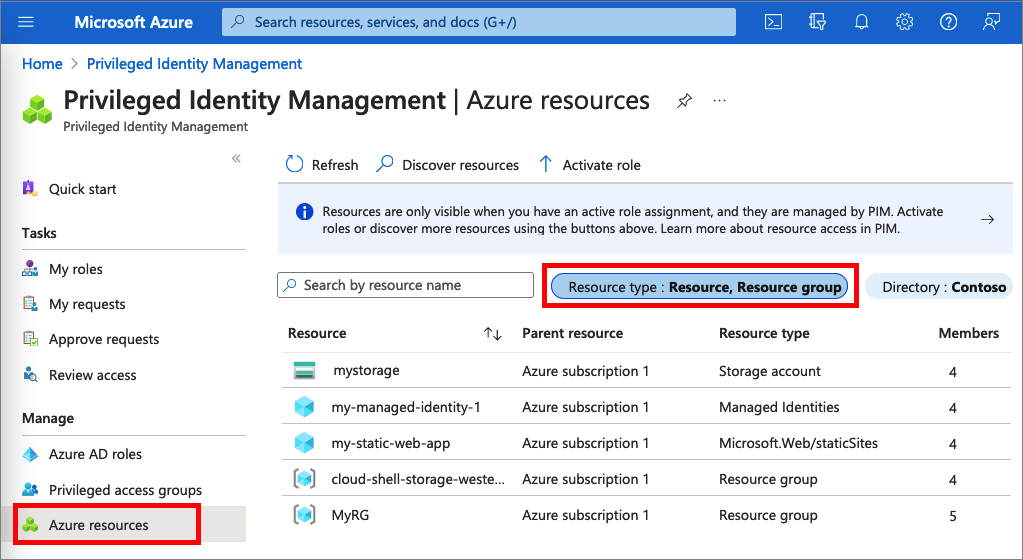

Blader naar Azure-resources voor Privileged Identity Management>voor identiteitsbeheer.>

Selecteer het resourcetype dat u wilt beheren. Begin bij de vervolgkeuzelijst Beheergroep of in de vervolgkeuzelijst Abonnementen en selecteer vervolgens indien nodig resourcegroepen of resources . Klik op de knop Selecteren voor de resource die u wilt beheren om de bijbehorende overzichtspagina te openen.

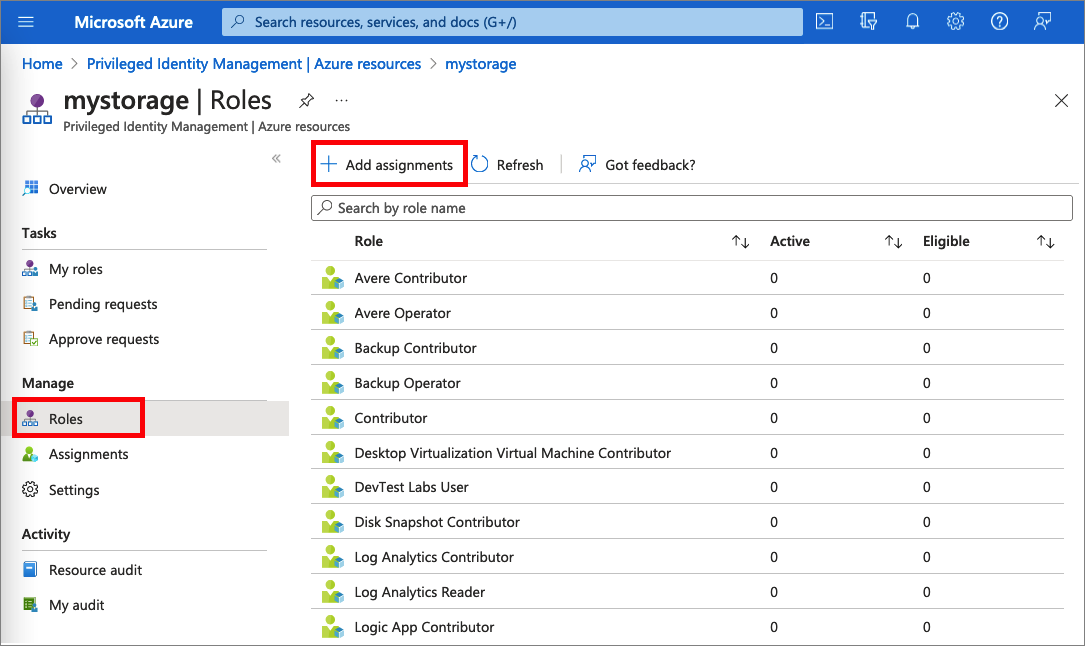

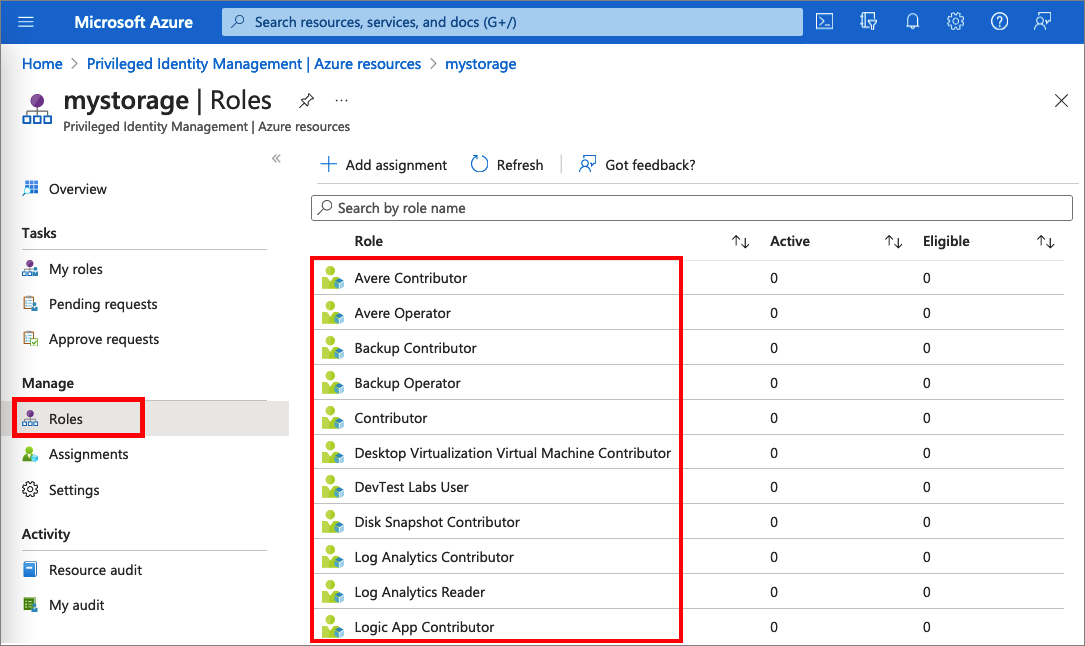

Selecteer onder Beherende optie Rollen om de lijst met rollen voor Azure-resources weer te geven.

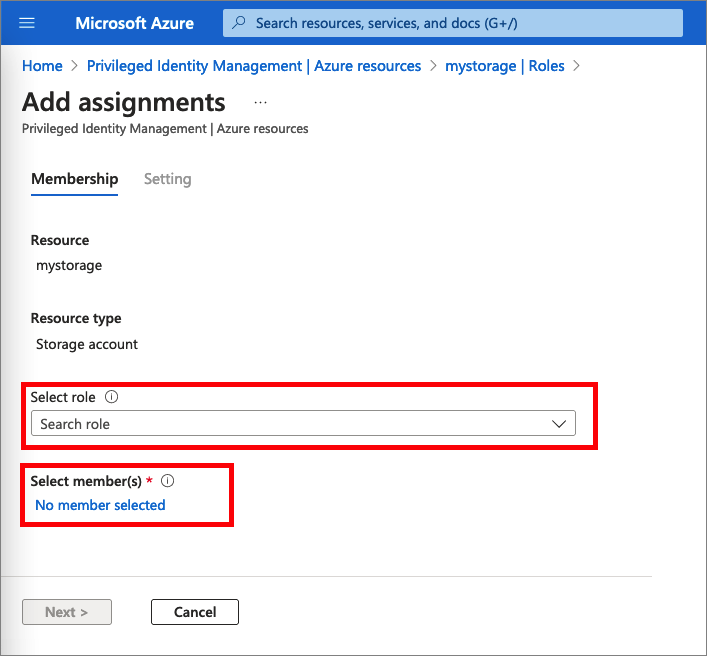

Selecteer Toewijzingen toevoegen om de pagina Toewijzingen toevoegen te openen.

Selecteer de Rol die u wilt toewijzen.

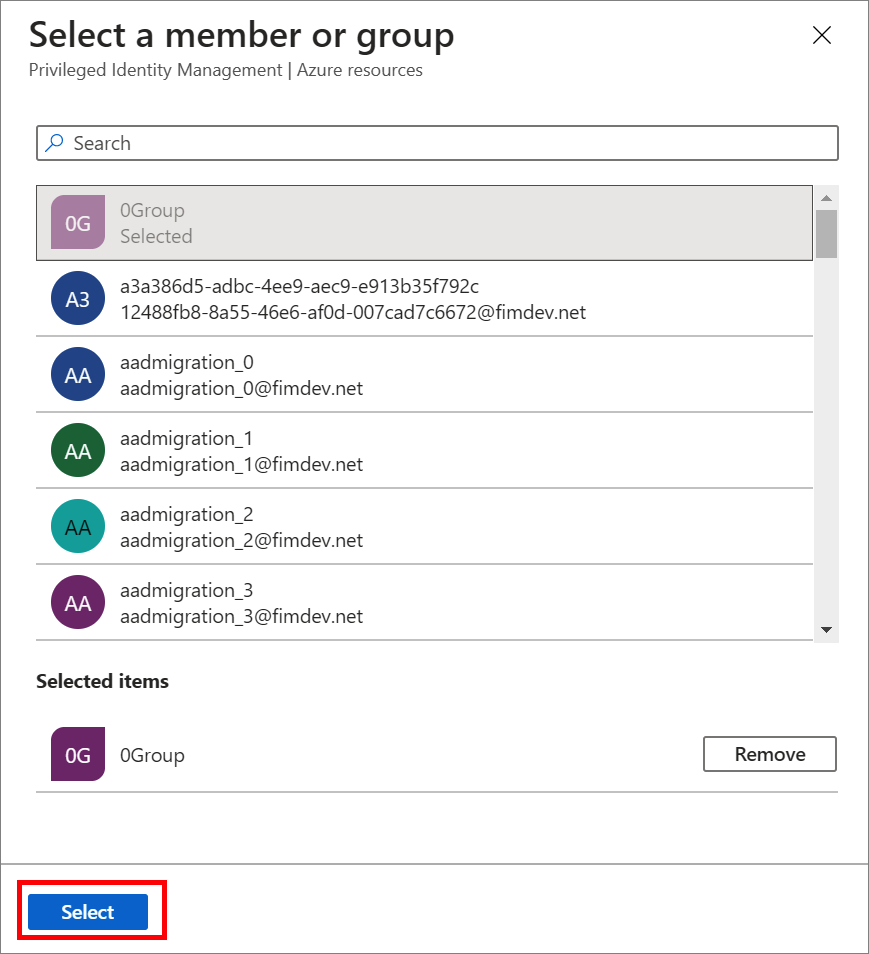

Selecteer de link Geen lid geselecteerd om het deelvenster Lid of groep selecteren te openen.

Selecteer een lid of groep die u wilt toewijzen aan de rol en kies vervolgens Selecteren.

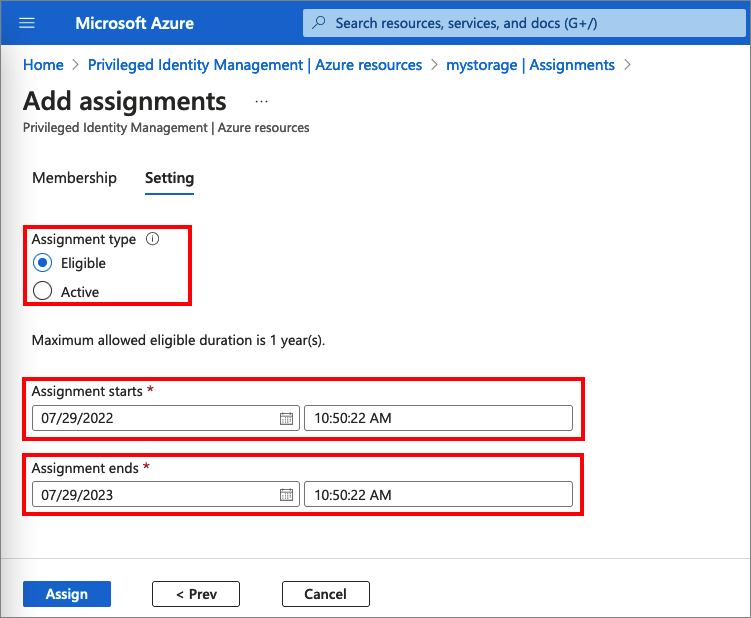

Selecteer op het tabblad Instellingen in de lijst Toewijzingstypen de optie In aanmerking komend of Actief.

Microsoft Entra PIM voor Azure-resources biedt twee verschillende toewijzingstypen:

Voor in aanmerking komende toewijzingen moet het lid de rol activeren voordat deze wordt gebruikt. Beheer istrator kan vereisen dat rollid bepaalde acties uitvoert voordat rolactivering, waaronder het uitvoeren van een meervoudige verificatiecontrole (MFA), het verstrekken van een zakelijke reden of het aanvragen van goedkeuring van aangewezen goedkeurders.

Voor actieve toewijzingen is niet vereist dat het lid de rol activeert vóór gebruik. Leden die zijn toegewezen als actief hebben bevoegdheden toegewezen die klaar zijn voor gebruik. Dit type toewijzing is ook beschikbaar voor klanten die microsoft Entra PIM niet gebruiken.

Als u een specifieke toewijzingsduur wilt opgeven, wijzigt u de begin- en einddata en -tijden.

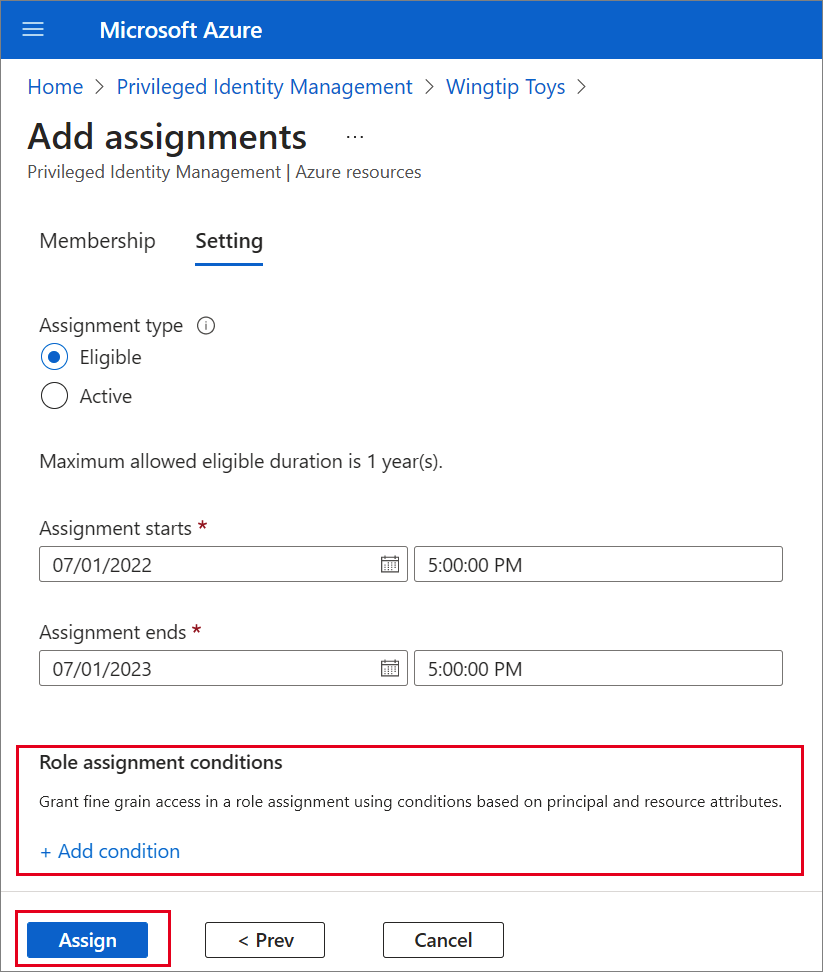

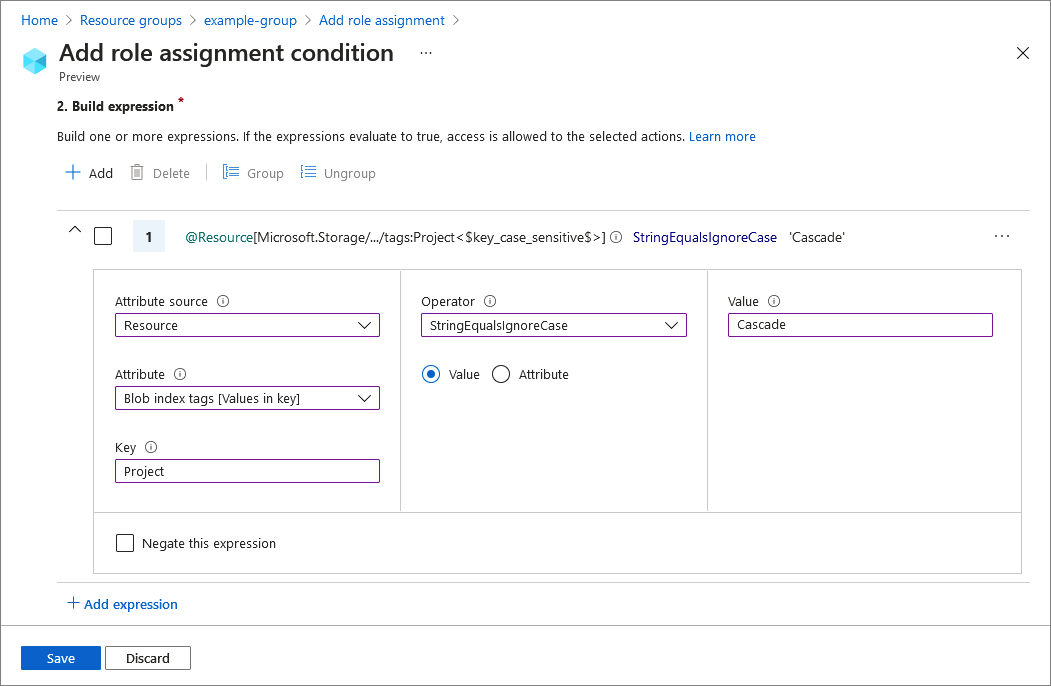

Als de rol is gedefinieerd met acties die toewijzingen toestaan voor die rol met voorwaarden, kunt u Voorwaarde toevoegen selecteren om een voorwaarde toe te voegen op basis van de principalgebruiker en resourcekenmerken die deel uitmaken van de toewijzing.

Voorwaarden kunnen worden ingevoerd in de opbouwfunctie voor expressies.

Wanneer u klaar bent, selecteert u Toewijzen.

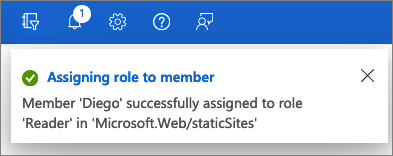

Nadat de nieuwe roltoewijzing is gemaakt, wordt er een statusmelding weergegeven.

Een rol toewijzen met ARM-API

Privileged Identity Management ondersteunt API-opdrachten van Azure Resource Manager (ARM) voor het beheren van Azure-resourcerollen, zoals beschreven in de Naslaginformatie over de ARM-API van PIM. Zie Informatie over de Privileged Identity Management-API's voor machtigingen die zijn vereist voor het gebruik van de PIM-API.

Het volgende voorbeeld is een voorbeeld van een HTTP-aanvraag voor het maken van een in aanmerking komende toewijzing voor een Azure-rol.

Aanvraag

PUT https://management.azure.com/providers/Microsoft.Subscription/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleEligibilityScheduleRequests/64caffb6-55c0-4deb-a585-68e948ea1ad6?api-version=2020-10-01-preview

Aanvraagtekst

{

"properties": {

"principalId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"roleDefinitionId": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"requestType": "AdminAssign",

"scheduleInfo": {

"startDateTime": "2022-07-05T21:00:00.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "P365D"

}

},

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0"

}

}

De respons

Statuscode: 201

{

"properties": {

"targetRoleEligibilityScheduleId": "b1477448-2cc6-4ceb-93b4-54a202a89413",

"targetRoleEligibilityScheduleInstanceId": null,

"scope": "/providers/Microsoft.Subscription/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f",

"roleDefinitionId": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"principalId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"principalType": "User",

"requestType": "AdminAssign",

"status": "Provisioned",

"approvalId": null,

"scheduleInfo": {

"startDateTime": "2022-07-05T21:00:00.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "P365D"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

},

"justification": null,

"requestorId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"createdOn": "2022-07-05T21:00:45.91Z",

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0",

"expandedProperties": {

"scope": {

"id": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f",

"displayName": "Pay-As-You-Go",

"type": "subscription"

},

"roleDefinition": {

"id": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"displayName": "Contributor",

"type": "BuiltInRole"

},

"principal": {

"id": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"displayName": "User Account",

"email": "user@my-tenant.com",

"type": "User"

}

}

},

"name": "64caffb6-55c0-4deb-a585-68e948ea1ad6",

"id": "/providers/Microsoft.Subscription/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/RoleEligibilityScheduleRequests/64caffb6-55c0-4deb-a585-68e948ea1ad6",

"type": "Microsoft.Authorization/RoleEligibilityScheduleRequests"

}

Een bestaande roltoewijzing bijwerken of verwijderen

Volg deze stappen om een bestaande roltoewijzing bij te werken of te verwijderen.

Open Microsoft Entra Privileged Identity Management.

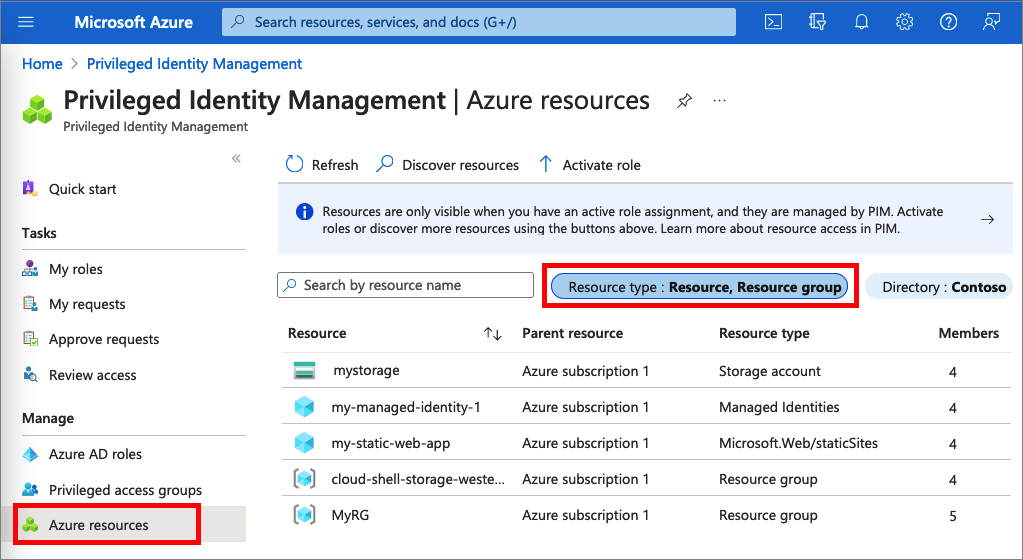

Selecteer Azure-resources.

Selecteer het resourcetype dat u wilt beheren. Begin bij de vervolgkeuzelijst Beheergroep of in de vervolgkeuzelijst Abonnementen en selecteer vervolgens indien nodig resourcegroepen of resources . Klik op de knop Selecteren voor de resource die u wilt beheren om de bijbehorende overzichtspagina te openen.

Selecteer onder Beheren de optie Rollen om de lijst met rollen voor Azure-resources weer te geven. In de volgende schermopname ziet u de rollen van een Azure Storage-account. Selecteer de rol die u wilt bijwerken of verwijderen.

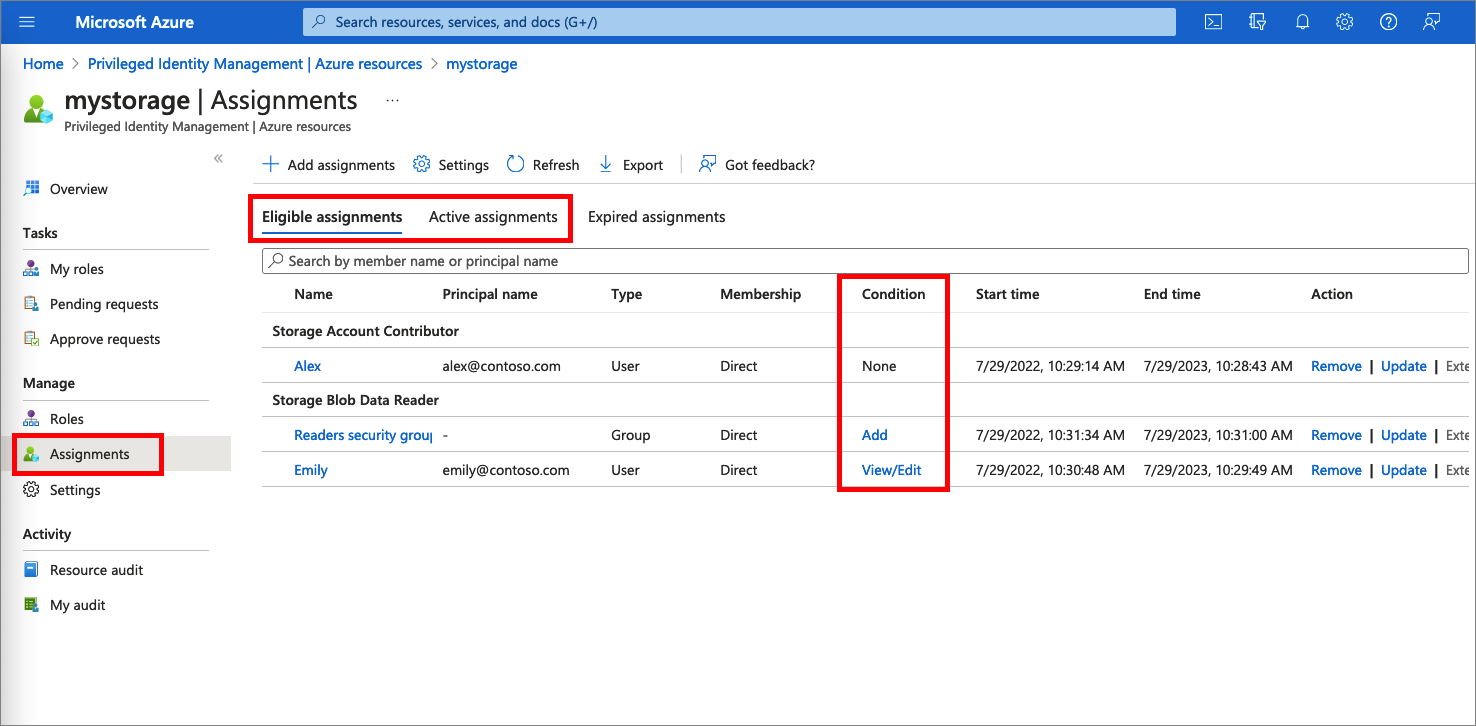

Zoek de roltoewijzing op de tabbladen In aanmerking komende rollen of Actieve rollen.

Als u een voorwaarde wilt toevoegen of bijwerken om de toegang tot Azure-resources te verfijnen, selecteert u Toevoegen of Weergeven/Bewerken in de kolom Voorwaarde voor de roltoewijzing. Momenteel zijn de rollen Eigenaar van opslagblobgegevens, Opslagblobgegevenslezer en Inzender voor opslagblobgegevens in Microsoft Entra PIM de enige rollen waaraan voorwaarden kunnen worden toegevoegd.

Selecteer Expressie toevoegen of Verwijderen om de expressie bij te werken. U kunt ook Voorwaarde toevoegen selecteren om een nieuwe voorwaarde aan uw rol toe te voegen.

Zie Azure-resourcerollen verlengen of vernieuwen in Privileged Identity Management voor meer informatie over het verlengen van een roltoewijzing.