In dit artikel wordt beschreven hoe een SIEM-oplossing (Security Information and Event Management) in de cloud, zoals Microsoft Sentinel, bedreigingsindicatoren kan gebruiken voor het detecteren, bieden van context en het informeren van reacties op bestaande of potentiële cyberbedreigingen.

Architectuur

Download een Visio-bestand van deze architectuur.

Werkstroom

U kunt Microsoft Sentinel gebruiken voor het volgende:

- Importeer bedreigingsindicatoren van STIX-servers (Structured Threat Information Expression) en Trusted Automated Exchange of Intelligence Information (TAXII)-servers of een TIP-oplossing (Threat Intelligence Platform).

- Bedreigingsindicatorgegevens weergeven en er query's op uitvoeren.

- Maak analyseregels voor het genereren van beveiligingswaarschuwingen, incidenten en geautomatiseerde reacties op CTI-gegevens (Cyber Threat Intelligence).

- Visualiseer belangrijke CTI-gegevens in werkmappen.

Bedreigingsindicatorgegevensconnectors

Microsoft Sentinel importeert bedreigingsindicatoren, zoals alle andere gebeurtenisgegevens, met behulp van gegevensconnectors. De twee Microsoft Sentinel-gegevensconnectors voor bedreigingsindicatoren zijn:

- Bedreigingsinformatie - TAXII

- Platformen voor bedreigingsinformatie

Afhankelijk van waar uw organisatie de bedreigingsindicatorgegevens ophaalt, kunt u beide of beide gegevensconnectors gebruiken. Schakel de gegevensconnectors in elke werkruimte in waar u de gegevens wilt ontvangen.

Bedreigingsinformatie : TAXII-gegevensconnector

De meestgebruikte industriestandaard voor CTI-transmissie is de STIX-gegevensindeling en het TAXII-protocol. Organisaties die bedreigingsindicatoren ophalen uit de huidige STIX-/TAXII-versie 2.x-oplossingen, kunnen hun bedreigingsindicatoren importeren in Microsoft Sentinel met behulp van de Bedreigingsinformatie - TAXII-gegevensconnector. De ingebouwde Microsoft Sentinel TAXII-client importeert bedreigingsinformatie van TAXII 2.x-servers.

Zie Bedreigingsindicatorgegevens importeren met de TAXII-gegevensconnector voor TAXII voor meer informatie over het importeren van bedreigingsindicatorgegevens in Microsoft Sentinel.

Gegevensconnector Bedreigingsinformatieplatforms

Veel organisaties gebruiken TIP-oplossingen zoals MISP, Anomali ThreatStream, Threat Verbinding maken of Palo Alto Networks MineMeld om bedreigingsindicatorfeeds van verschillende bronnen samen te voegen. Organisaties gebruiken de TIP om de gegevens te cureren. Vervolgens kiezen ze welke bedreigingsindicatoren moeten worden toegepast op beveiligingsoplossingen zoals netwerkapparaten, advanced threat protection-oplossingen of SIEM's zoals Microsoft Sentinel. Met de gegevensconnector Bedreigingsinformatieplatforms kunnen organisaties hun geïntegreerde TIP-oplossing gebruiken met Microsoft Sentinel.

De gegevensconnector Bedreigingsinformatieplatforms maakt gebruik van de Microsoft Graph Security TiIndicators-API. Elke organisatie met een aangepaste TIP kan deze gegevensconnector gebruiken om de tiIndicators API te gebruiken en indicatoren te verzenden naar Microsoft Sentinel en andere Microsoft-beveiligingsoplossingen zoals Defender ATP.

Zie Bedreigingsindicatoren importeren met de platformgegevensconnector voor meer informatie over het importeren van TIP-gegevens in Microsoft Sentinel.

Bedreigingsindicatorlogboeken

Nadat u bedreigingsindicatoren in Microsoft Sentinel hebt geïmporteerd met behulp van de gegevensconnectors Bedreigingsinformatie – TAXII of Bedreigingsinformatieplatforms, kunt u de geïmporteerde gegevens bekijken in de tabel ThreatIntelligenceIndicator in Logboeken, waar alle Microsoft Sentinel-gebeurtenisgegevens worden opgeslagen. Microsoft Sentinel-functies zoals Analytics en Workbooks gebruiken deze tabel ook.

Zie Werken met bedreigingsindicatoren in Microsoft Sentinel voor meer informatie over het werken met het logboek met bedreigingsindicatoren.

Microsoft Sentinel Analytics

Het meest cruciale gebruik voor bedreigingsindicatoren in SIEM-oplossingen is om analyses uit te voeren die overeenkomen met gebeurtenissen met bedreigingsindicatoren om beveiligingswaarschuwingen, incidenten en geautomatiseerde reacties te produceren. Microsoft Sentinel Analytics maakt analyseregels die volgens planning worden geactiveerd om waarschuwingen te genereren. U drukt regelparameters uit als query's. Vervolgens configureert u hoe vaak de regel wordt uitgevoerd, welke queryresultaten beveiligingswaarschuwingen en incidenten genereren, en eventuele geautomatiseerde reacties op de waarschuwingen.

U kunt helemaal zelf nieuwe analyseregels of een set ingebouwde Microsoft Sentinel-regelsjablonen maken die u kunt gebruiken of wijzigen om aan uw behoeften te voldoen. De sjablonen voor analyseregels die overeenkomen met bedreigingsindicatoren met gebeurtenisgegevens, zijn allemaal voorzien van een ti-kaart. Ze werken allemaal op dezelfde manier.

De sjabloonverschillen zijn het type bedreigingsindicatoren dat moet worden gebruikt, zoals domein, e-mail, bestandshash, IP-adres of URL, en op welke gebeurtenistypen moet worden vergeleken. Elke sjabloon bevat de vereiste gegevensbronnen voor de regel om te functioneren, zodat u kunt zien of u de benodigde gebeurtenissen hebt geïmporteerd in Microsoft Sentinel.

Zie Een analyseregel maken op basis van een sjabloon voor meer informatie over het maken van een analyseregel.

In Microsoft Sentinel bevinden ingeschakelde analyseregels zich op het tabblad Actieve regels van de sectie Analyse . U kunt actieve regels bewerken, inschakelen, uitschakelen, dupliceren of verwijderen.

Gegenereerde beveiligingswaarschuwingen bevinden zich in de tabel SecurityAlert in de sectie Logboeken van Microsoft Sentinel. De beveiligingswaarschuwingen genereren ook beveiligingsincidenten in de sectie Incidenten . Beveiligingsteams kunnen de incidenten classificeren en onderzoeken om de juiste antwoorden te bepalen. Zie Zelfstudie: Incidenten onderzoeken met Microsoft Sentinel voor meer informatie.

U kunt ook automatisering aanwijzen om te activeren wanneer de regels beveiligingswaarschuwingen genereren. Automation in Microsoft Sentinel maakt gebruik van playbooks die worden aangedreven door Azure Logic Apps. Zie Zelfstudie: Geautomatiseerde bedreigingsreacties instellen in Microsoft Sentinel voor meer informatie.

Microsoft Sentinel Threat Intelligence-werkmap

Werkmappen bieden krachtige interactieve dashboards waarmee u inzicht krijgt in alle aspecten van Microsoft Sentinel. U kunt een Microsoft Sentinel-werkmap gebruiken om belangrijke CTI-gegevens te visualiseren. De sjablonen bieden een uitgangspunt en u kunt ze eenvoudig aanpassen aan uw zakelijke behoeften. U kunt nieuwe dashboards maken die veel verschillende gegevensbronnen combineren en uw gegevens op unieke manieren visualiseren. Microsoft Sentinel-werkmappen zijn gebaseerd op Azure Monitor-werkmappen, zodat uitgebreide documentatie en sjablonen beschikbaar zijn.

Zie De werkmap Bedreigingsinformatie van Microsoft Sentinel weergeven en bewerken voor meer informatie over het weergeven en bewerken van de Werkmap bedreigingsinformatie.

Alternatieven

- Bedreigingsindicatoren bieden nuttige context in andere Microsoft Sentinel-ervaringen, zoals opsporing en notebooks. Zie Jupyter-notebooks in Sentinel voor meer informatie over het gebruik van CTI in notebooks.

- Elke organisatie met een aangepaste TIP kan de Microsoft Graph Security TiIndicators-API gebruiken om bedreigingsindicatoren te verzenden naar andere Microsoft-beveiligingsoplossingen, zoals Defender ATP.

- Microsoft Sentinel biedt veel andere ingebouwde gegevensconnectors voor oplossingen zoals Microsoft Threat Protection, Microsoft 365-bronnen en Microsoft Defender voor Cloud-apps. Er zijn ook ingebouwde connectors voor het bredere beveiligingsecosysteem voor niet-Microsoft-oplossingen. U kunt ook de algemene gebeurtenisindeling, Syslog of REST API gebruiken om uw gegevensbronnen te verbinden met Microsoft Sentinel. Zie Verbinding maken gegevensbronnen voor meer informatie.

Scenariodetails

Cyberbedreigingsinformatie kan afkomstig zijn van veel bronnen, zoals opensource-gegevensfeeds, community's voor het delen van bedreigingsinformatie, feeds voor betaalde intelligentie en beveiligingsonderzoeken binnen organisaties.

CTI kan variëren van geschreven rapporten over de motivaties, infrastructuur en technieken van een bedreigingsacteur tot specifieke waarnemingen van IP-adressen, domeinen en bestands-hashes. CTI biedt essentiële context voor ongebruikelijke activiteiten, zodat beveiligingspersoneel snel kan handelen om mensen en assets te beschermen.

De meest gebruikte CTI in SIEM-oplossingen zoals Microsoft Sentinel zijn bedreigingsindicatorgegevens, ook wel Indicators of Compromise (IoCs) genoemd. Bedreigingsindicatoren koppelen URL's, bestands-hashes, IP-adressen en andere gegevens aan bekende bedreigingsactiviteiten, zoals phishing, botnets of malware.

Deze vorm van bedreigingsinformatie wordt vaak tactische bedreigingsinformatie genoemd, omdat beveiligingsproducten en automatisering deze op grote schaal kunnen gebruiken om potentiële bedreigingen te beschermen en te detecteren. Microsoft Sentinel kan helpen bij het detecteren, reageren en bieden van CTI-context voor schadelijke cyberactiviteit.

Potentiële gebruikscases

- Verbinding maken om opensource-bedreigingsindicatorgegevens van openbare servers te identificeren, analyseren en erop te reageren.

- Gebruik bestaande bedreigingsinformatieplatforms of aangepaste oplossingen met de Microsoft Graph

tiIndicatorsAPI om de toegang tot bedreigingsindicatorgegevens te verbinden en te beheren. - CTI-context en -rapportage bieden voor beveiligingsonderzoekers en belanghebbenden.

Overwegingen

- De microsoft Sentinel Threat Intelligence-gegevensconnectors zijn momenteel beschikbaar als openbare preview. Misschien worden bepaalde functies niet ondersteund of zijn de mogelijkheden ervan beperkt.

- Microsoft Sentinel maakt gebruik van op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC) om de ingebouwde rollen Inzender, Lezer en Responder toe te wijzen aan gebruikers, groepen en Azure-services. Deze rollen kunnen communiceren met Azure-rollen (Eigenaar, Inzender, Lezer) en Log Analytics-rollen (Log Analytics-lezer, Log Analytics-inzender). U kunt aangepaste rollen maken en geavanceerde Azure RBAC gebruiken voor de gegevens die u opslaat in Microsoft Sentinel. Zie Machtigingen in Microsoft Sentinel voor meer informatie.

- Microsoft Sentinel is de eerste 31 dagen gratis op elke Azure Monitor Log Analytics-werkruimte. Daarna kunt u modellen voor betalen per gebruik of capaciteitsreservering gebruiken voor de gegevens die u opneemt en opslaat. Zie Prijzen voor Microsoft Sentinel voor meer informatie.

Dit scenario implementeren

De volgende secties bevatten stappen voor het volgende:

- Schakel de gegevensconnectors Bedreigingsinformatie – TAXII en Threat Intelligence Platforms in.

- Maak een voorbeeld van een Microsoft Sentinel Analytics-regel voor het genereren van beveiligingswaarschuwingen en incidenten op basis van CTI-gegevens.

- Bekijk en bewerk de Microsoft Sentinel Threat Intelligence-werkmap.

Bedreigingsindicatoren importeren met de TAXII-gegevensconnector

Waarschuwing

De volgende instructies gebruiken Limo, Anomali's gratis STIX/TAXII feed. Deze feed heeft het einde van de levensduur bereikt en wordt niet meer bijgewerkt. De volgende instructies kunnen niet worden voltooid zoals geschreven. U kunt deze feed vervangen door een andere API-compatibele feed die u kunt openen.

TAXII 2.x-servers adverteren API-roots, die URL's zijn die bedreigingsinformatieverzamelingen hosten. Als u de API-hoofd- en verzamelings-id van de TAXII-server al kent waarmee u wilt werken, kunt u verdergaan en de TAXII-connector in Microsoft Sentinel inschakelen.

Als u niet over de API-hoofdmap beschikt, kunt u deze meestal ophalen op de documentatiepagina van de bedreigingsinformatieprovider, maar soms is de enige informatie die beschikbaar is de URL van het detectie-eindpunt. U vindt de API-hoofdmap met behulp van het detectie-eindpunt. In het volgende voorbeeld wordt het detectie-eindpunt van de Anomali Limo ThreatStream TAXII 2.0-server gebruikt.

Ga vanuit een browser naar het Detectie-eindpunt van de ThreatStream TAXII 2.0-server.

https://limo.anomali.com/taxiiMeld u aan met de gebruikersnaam gast en wachtwoord gast. Nadat u zich hebt aangemeld, ziet u de volgende informatie:{ "api_roots": [ "https://limo.anomali.com/api/v1/taxii2/feeds/", "https://limo.anomali.com/api/v1/taxii2/trusted_circles/", "https://limo.anomali.com/api/v1/taxii2/search_filters/" ], "contact": "info@anomali.com", "default": "https://limo.anomali.com/api/v1/taxii2/feeds/", "description": "TAXII 2.0 Server (guest)", "title": "ThreatStream Taxii 2.0 Server" }Als u door verzamelingen wilt bladeren, voert u de API-hoofdmap in die u in de vorige stap in uw browser hebt gekregen:

https://limo.anomali.com/api/v1/taxii2/feeds/collections/. U ziet informatie zoals:{ "collections": [ { "can_read": true, "can_write": false, "description": "", "id": "107", "title": "Phish Tank" }, ... { "can_read": true, "can_write": false, "description": "", "id": "41", "title": "CyberCrime" } ] }

U hebt nu de informatie die u nodig hebt om Microsoft Sentinel te verbinden met een of meer TAXII-serververzamelingen die worden geleverd door Anomali Limo. Voorbeeld:

| API-hoofdmap | Verzamelings-id |

|---|---|

| Phish Tank | 107 |

| Cybercriminaliteit | 41 |

De Bedreigingsinformatie - TAXII-gegevensconnector inschakelen in Microsoft Sentinel:

Zoek en selecteer Microsoft Sentinel in Azure Portal.

Selecteer de werkruimte waarin u bedreigingsindicatoren wilt importeren uit de TAXII-service.

Selecteer Gegevensconnectors in het meest linkse deelvenster. Zoek en selecteer Bedreigingsinformatie – TAXII (preview) en selecteer de pagina Connector openen.

Voer op de pagina Configuratie een beschrijvende naam (voor server) in, zoals de titel van de verzameling. Voer de API-hoofd-URL en verzamelings-id in die u wilt importeren. Voer indien nodig een gebruikersnaam en wachtwoord in en selecteer Toevoegen.

U ziet uw verbinding onder een lijst met geconfigureerde TAXII 2.0-servers. Herhaal de configuratie voor elke verzameling die u wilt verbinden vanaf dezelfde of verschillende TAXII-servers.

Bedreigingsindicatoren importeren met de platformgegevensconnector

De tiIndicators API heeft de id van de toepassing (client), map-id (tenant) en het clientgeheim van uw TIP of aangepaste oplossing nodig om bedreigingsindicatoren te verbinden en naar Microsoft Sentinel te verzenden. Als u deze informatie wilt ophalen, registreert u de TIP- of oplossings-app in Microsoft Entra ID en verleent u deze de benodigde machtigingen.

Zie Verbinding maken uw bedreigingsinformatieplatform voor Microsoft Sentinel voor meer informatie.

Een analyseregel maken op basis van een sjabloon

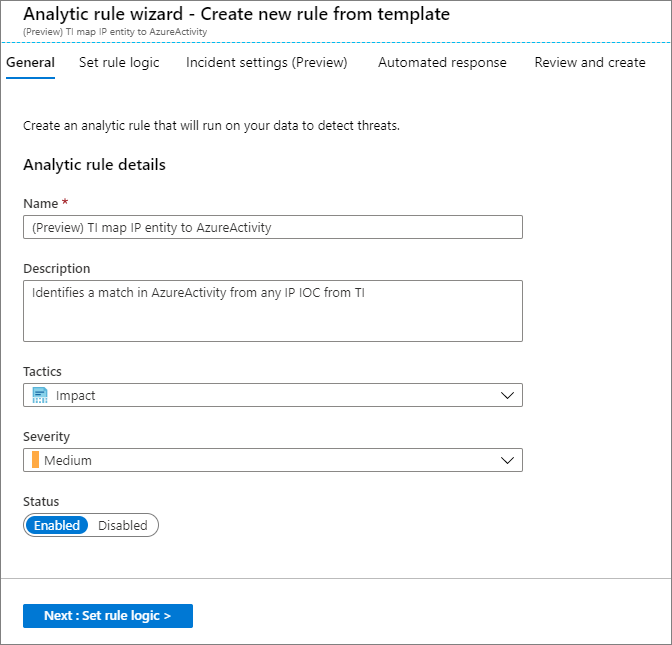

In dit voorbeeld wordt de regelsjabloon met de naam TI-toewijzings-IP-entiteit gebruikt voor AzureActivity, waarmee alle bedreigingsindicatoren voor IP-adressen van IP-adressen in Azure Worden vergeleken met alle IP-adresgebeurtenissen van uw Azure-activiteit. Elke overeenkomst genereert een beveiligingswaarschuwing en een bijbehorend incident voor onderzoek door uw beveiligingsteam.

In het voorbeeld wordt ervan uitgegaan dat u een of beide connectors voor bedreigingsinformatie hebt gebruikt om bedreigingsindicatoren en de Azure Activity-gegevensconnector te importeren om gebeurtenissen op Azure-abonnementsniveau te importeren. U hebt beide gegevenstypen nodig om deze analyseregel te kunnen gebruiken.

Zoek en selecteer Microsoft Sentinel in Azure Portal.

Selecteer de werkruimte waarin u bedreigingsindicatoren hebt geïmporteerd met een bedreigingsinformatieconnector.

Selecteer Analyse in het meest linkse deelvenster.

Zoek en selecteer op het tabblad Regelsjablonen de TI-entiteit (preview) van de TI-toewijzing aan AzureActivity. Selecteer Regel maken.

Controleer of de regelstatus is ingesteld op Ingeschakeld in de eerste wizard Analyseregel: nieuwe regel maken op basis van de sjabloonpagina. Wijzig desgewenst de naam of beschrijving van de regel. Selecteer Volgende: Regellogica instellen.

De pagina regellogica bevat de query voor de regel, entiteiten die moeten worden toegewezen, regelplanning en het aantal queryresultaten dat een beveiligingswaarschuwing genereert. De sjablooninstellingen worden eenmaal per uur uitgevoerd. Ze identificeren ioC's van IP-adressen die overeenkomen met alle IP-adressen van Azure-gebeurtenissen. Ze genereren ook beveiligingswaarschuwingen voor alle overeenkomsten. U kunt deze instellingen behouden of een van deze instellingen wijzigen om aan uw behoeften te voldoen. Wanneer u klaar bent, selecteert u Volgende: Incidentinstellingen (preview).

Zorg ervoor dat onder Incidentinstellingen (preview) incidenten maken op basis van waarschuwingen die door deze analyseregel worden geactiveerd, is ingesteld op Ingeschakeld. Selecteer Volgende: Geautomatiseerd antwoord.

Met deze stap kunt u automatisering configureren om te activeren wanneer de regel een beveiligingswaarschuwing genereert. Automation in Microsoft Sentinel maakt gebruik van playbooks die worden aangedreven door Azure Logic Apps. Zie Zelfstudie: Geautomatiseerde bedreigingsreacties instellen in Microsoft Sentinel voor meer informatie. Voor dit voorbeeld selecteert u Volgende: Controleren. Nadat u de instellingen hebt bekeken, selecteert u Maken.

De regel wordt onmiddellijk geactiveerd wanneer deze wordt gemaakt en wordt vervolgens geactiveerd volgens de normale planning.

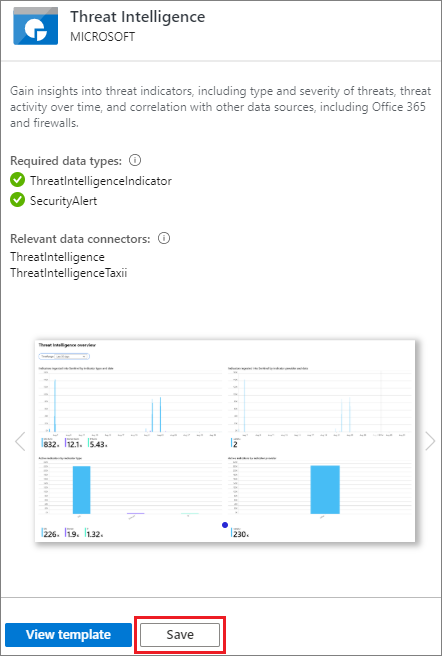

De werkmap Bedreigingsinformatie weergeven en bewerken

Zoek en selecteer Microsoft Sentinel in Azure Portal.

Selecteer de werkruimte waarin u bedreigingsindicatoren hebt geïmporteerd met een gegevensconnector voor bedreigingsinformatie.

Selecteer Werkmappen in het meest linkse deelvenster.

Zoek en selecteer de werkmap met de titel Bedreigingsinformatie.

Zorg ervoor dat u beschikt over de benodigde gegevens en verbindingen, zoals wordt weergegeven. Selecteer Opslaan.

Selecteer een locatie in het pop-upvenster en selecteer VERVOLGENS OK. Met deze stap wordt de werkmap opgeslagen, zodat u deze kunt wijzigen en uw wijzigingen kunt opslaan.

Selecteer Opgeslagen werkmap weergeven om de werkmap te openen en bekijk de standaardgrafieken die de sjabloon biedt.

Als u de werkmap wilt bewerken, selecteert u Bewerken. U kunt Bewerken naast een grafiek selecteren om de query en instellingen voor die grafiek te bewerken.

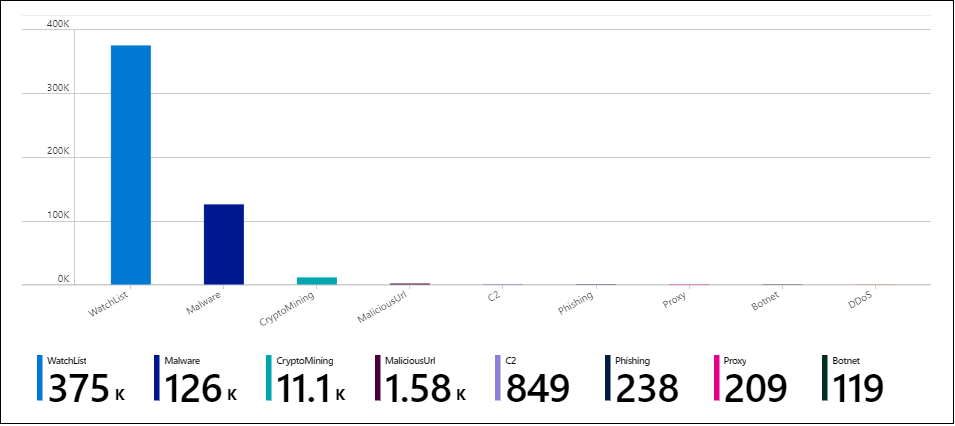

Als u een nieuwe grafiek wilt toevoegen waarin bedreigingsindicatoren per bedreigingstype worden weergegeven:

Selecteer Bewerken. Schuif naar de onderkant van de pagina en selecteer Query toevoegen>.

Voer onder Log Analytics-werkruimtelogboekenquery de volgende query in:

ThreatIntelligenceIndicator | summarize count() by ThreatTypeSelecteer Staafdiagram in de vervolgkeuzelijst Visualisatie en selecteer Klaar met bewerken.

Selecteer Klaar met bewerken boven aan de pagina. Selecteer het pictogram Opslaan om de nieuwe grafiek en werkmap op te slaan.

Volgende stappen

Ga naar de Microsoft Sentinel-opslagplaats op GitHub om bijdragen te zien van de community in het algemeen en van Microsoft. Hier vindt u nieuwe ideeën, sjablonen en gesprekken over alle functiegebieden van Microsoft Sentinel.

Microsoft Sentinel-werkmappen zijn gebaseerd op Azure Monitor-werkmappen, zodat uitgebreide documentatie en sjablonen beschikbaar zijn. Een goede plek om te beginnen is interactieve rapporten maken met Azure Monitor-werkmappen. Er is een verzameling communitygestuurde Azure Monitor-werkmapsjablonen op GitHub die u kunt downloaden.

Zie voor meer informatie over de aanbevolen technologieën:

- Wat is Microsoft Sentinel?

- Quickstart: Aan boord van Microsoft Sentinel

- Microsoft Graph Security TiIndicators-API

- Zelfstudie: Incidenten onderzoeken met Microsoft Sentinel

- Zelfstudie: Geautomatiseerde bedreigingsreacties instellen in Microsoft Sentinel