Zelfstudie: Telemetrie van Azure DDoS-beveiliging weergeven en configureren

Azure DDoS Protection biedt gedetailleerde aanvalsinzichten en -visualisatie met DDoS-aanvalsanalyse. Klanten die hun virtuele netwerken beschermen tegen DDoS-aanvallen, hebben gedetailleerde zichtbaarheid van aanvalsverkeer en acties die zijn ondernomen om de aanval te beperken via aanvalsbeperkingsrapporten en risicobeperkingsstroomlogboeken. Uitgebreide telemetrie wordt weergegeven via Azure Monitor, inclusief gedetailleerde metrische gegevens tijdens de duur van een DDoS-aanval. U kunt waarschuwingen configureren voor alle gewenste metrische Azure Monitor-gegevens die beschikbaar zijn gemaakt via DDoS Protection. Logboekregistratie kan verder worden geïntegreerd met Microsoft Sentinel, Splunk (Azure Event Hubs), OMS Log Analytics en Azure Storage voor geavanceerde analyse via de Azure Monitor Diagnostics-interface.

In deze zelfstudie leert u het volgende:

- Telemetrie van Azure DDoS Protection weergeven

- Risicobeperkingsbeleid voor Azure DDoS Protection weergeven

- Telemetrie van Azure DDoS Protection valideren en testen

Als u geen Azure-abonnement hebt, maakt u een gratis account voordat u begint.

Vereisten

- Als u geen Azure-abonnement hebt, maakt u een gratis account voordat u begint.

- Voordat u de stappen in deze zelfstudie kunt uitvoeren, moet u eerst een DDoS-simulatieaanval maken om de telemetrie te genereren. Telemetriegegevens worden vastgelegd tijdens een aanval. Zie DDoS Protection testen via simulatie voor meer informatie.

Telemetrie van Azure DDoS Protection weergeven

Azure Monitor biedt in realtime telemetriegegevens over aanvallen. Hoewel beperkingstriggers voor TCP SYN beschikbaar zijn, zijn TCP & UDP beschikbaar tijdens vredestijd, is andere telemetrie alleen beschikbaar wanneer een openbaar IP-adres onder beperking valt.

U kunt DDoS-telemetrie voor een beveiligd openbaar IP-adres weergeven via drie verschillende resourcetypen: DDoS-beveiligingsplan, virtueel netwerk en openbaar IP-adres.

Zie Bewaking van Azure DDoS Protection voor meer informatie over metrische gegevens voor meer informatie over bewakingslogboeken van DDoS Protection.

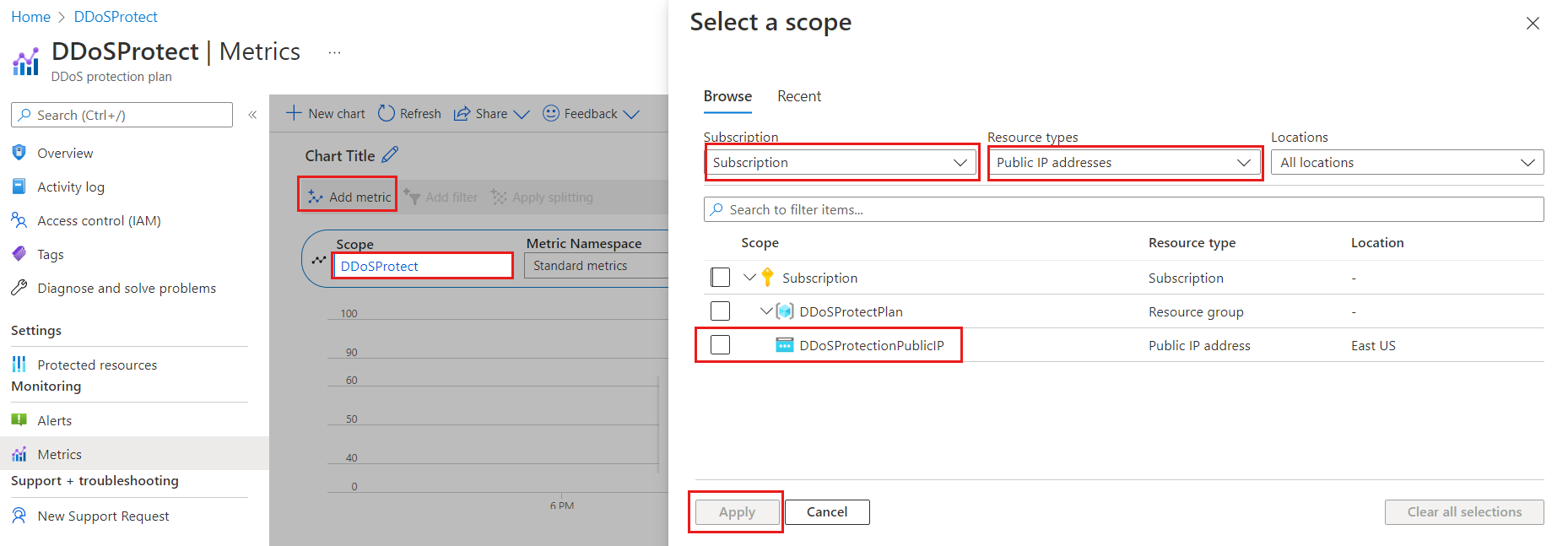

Metrische gegevens van DDoS-beveiligingsplan weergeven

- Meld u aan bij Azure Portal en selecteer uw DDoS-beveiligingsplan.

- Selecteer of zoek in het menu van Azure Portal DDoS-beveiligingsplannen en selecteer vervolgens uw DDoS-beveiligingsplan.

- Selecteer Metrische gegevens onder Bewaking.

- Selecteer Metrische waarde toevoegen en selecteer Vervolgens Bereik.

- Selecteer in het menu Een bereik selecteren het abonnement dat het openbare IP-adres bevat dat u wilt registreren.

- Selecteer openbaar IP-adres voor resourcetype en selecteer vervolgens het specifieke openbare IP-adres waarvoor u metrische gegevens wilt vastleggen en selecteer Vervolgens Toepassen.

- Voor metrische gegevens selecteert u Onder DDoS-aanval of niet.

- Selecteer het aggregatietype als Max.

Metrische gegevens van virtueel netwerk weergeven

- Meld u aan bij Azure Portal en blader naar uw virtuele netwerk waarvoor DDoS-beveiliging is ingeschakeld.

- Selecteer Metrische gegevens onder Bewaking.

- Selecteer Metrische waarde toevoegen en selecteer Vervolgens Bereik.

- Selecteer in het menu Een bereik selecteren het abonnement dat het openbare IP-adres bevat dat u wilt registreren.

- Selecteer openbaar IP-adres voor resourcetype en selecteer vervolgens het specifieke openbare IP-adres waarvoor u metrische gegevens wilt vastleggen en selecteer Vervolgens Toepassen.

- Selecteer onder Metrische gegevens de gekozen metrische waarde en selecteer vervolgens onder Aggregatie selecteert u het type Aggregatie als Max.

Notitie

Als u IP-adressen wilt filteren, selecteert u Filter toevoegen. Selecteer onder Eigenschap het beveiligde IP-adres en de operator moet worden ingesteld op =. Onder Waarden ziet u een vervolgkeuzelijst met openbare IP-adressen die zijn gekoppeld aan het virtuele netwerk, die worden beveiligd door Azure DDoS Protection.

Metrische gegevens van openbaar IP-adres weergeven

- Meld u aan bij Azure Portal en blader naar uw openbare IP-adres.

- Selecteer of zoek in het menu van Azure Portal openbare IP-adressen en selecteer vervolgens uw openbare IP-adres.

- Selecteer Metrische gegevens onder Bewaking.

- Selecteer Metrische waarde toevoegen en selecteer Vervolgens Bereik.

- Selecteer in het menu Een bereik selecteren het abonnement dat het openbare IP-adres bevat dat u wilt registreren.

- Selecteer openbaar IP-adres voor resourcetype en selecteer vervolgens het specifieke openbare IP-adres waarvoor u metrische gegevens wilt vastleggen en selecteer Vervolgens Toepassen.

- Selecteer onder Metrische gegevens de gekozen metrische waarde en selecteer vervolgens onder Aggregatie selecteert u het type Aggregatie als Max.

Notitie

Wanneer u DDoS IP-beveiliging wijzigt van ingeschakeld in uitgeschakeld, is telemetrie voor de openbare IP-resource niet beschikbaar.

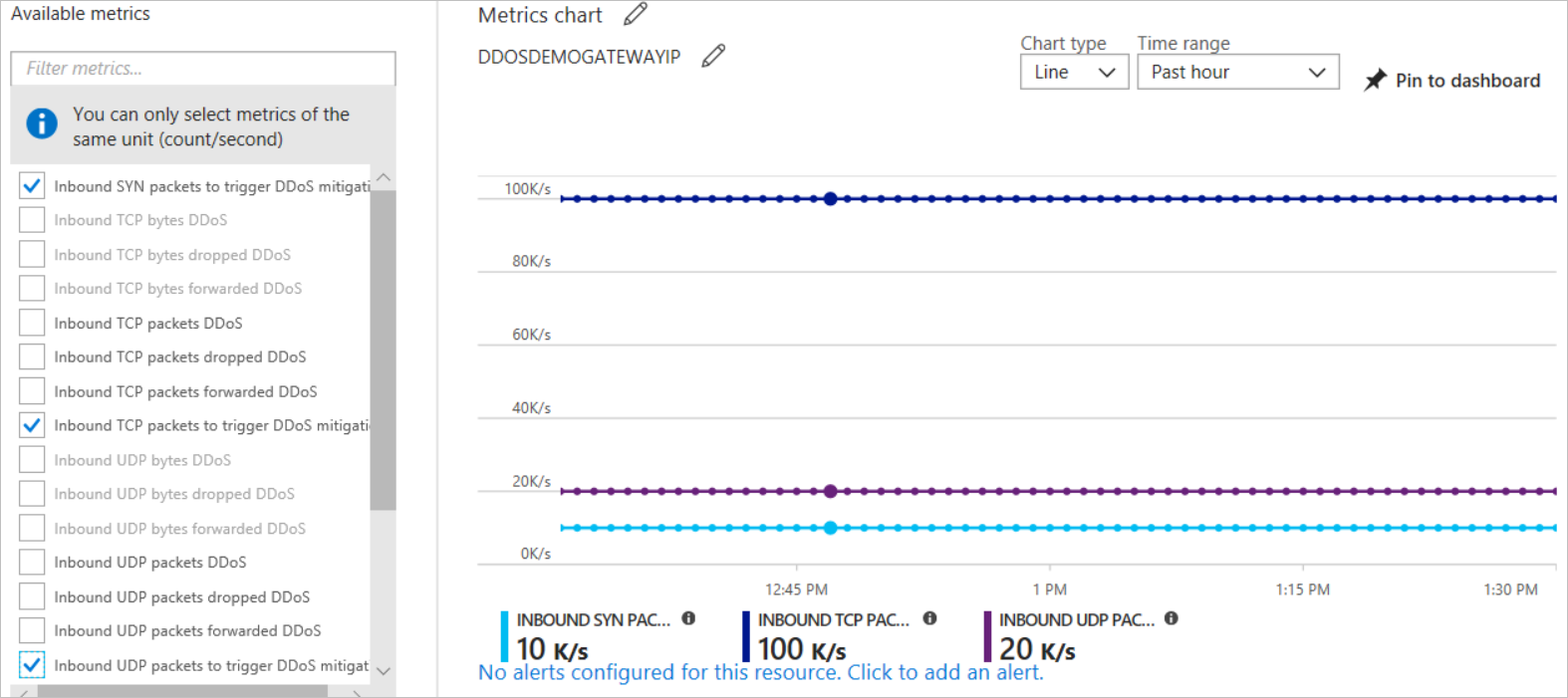

Beleid voor DDoS-risicobeperking weergeven

Azure DDoS Protection past drie automatisch afgestemde beperkingsbeleidsregels (TCP SYN, TCP & UDP) toe voor elk openbaar IP-adres van de beveiligde resource, in het virtuele netwerk waarvoor DDoS-beveiliging is ingeschakeld. U kunt de beleidsdrempels weergeven door de binnenkomende TCP-pakketten te selecteren om DDoS-risicobeperking en inkomende UDP-pakketten te activeren om metrische DDoS-risicobeperkingsgegevens te activeren met het aggregatietype Max, zoals wordt weergegeven in de volgende afbeelding:

Valideren en testen

Zie DDoS-detectie valideren om een DDoS-aanval te simuleren om DDoS-beveiligingstelemetrie te valideren.

Volgende stappen

In deze zelfstudie heeft u het volgende geleerd:

- Waarschuwingen configureren voor metrische gegevens over DDoS-beveiliging

- DDoS-beveiligingstelemetrie weergeven

- Beleid voor DDoS-risicobeperking weergeven

- DDoS-beveiligingstelemetrie valideren en testen

Ga verder met de volgende zelfstudie voor meer informatie over het configureren van rapporten over aanvalsbeperking en stroomlogboeken.