Wat is Azure Network Watcher?

Azure Network Watcher biedt een reeks hulpprogramma's voor het bewaken, diagnosticeren, weergeven van metrische gegevens en het in- of uitschakelen van logboeken voor Azure IaaS-resources (Infrastructure-as-a-Service). Met Network Watcher kunt u de netwerkstatus van IaaS-producten bewaken en herstellen, zoals virtuele machines (VM's), virtuele netwerken (VNets), toepassingsgateways, load balancers, enzovoort. Network Watcher is niet ontworpen of bedoeld voor PaaS-bewaking of webanalyse.

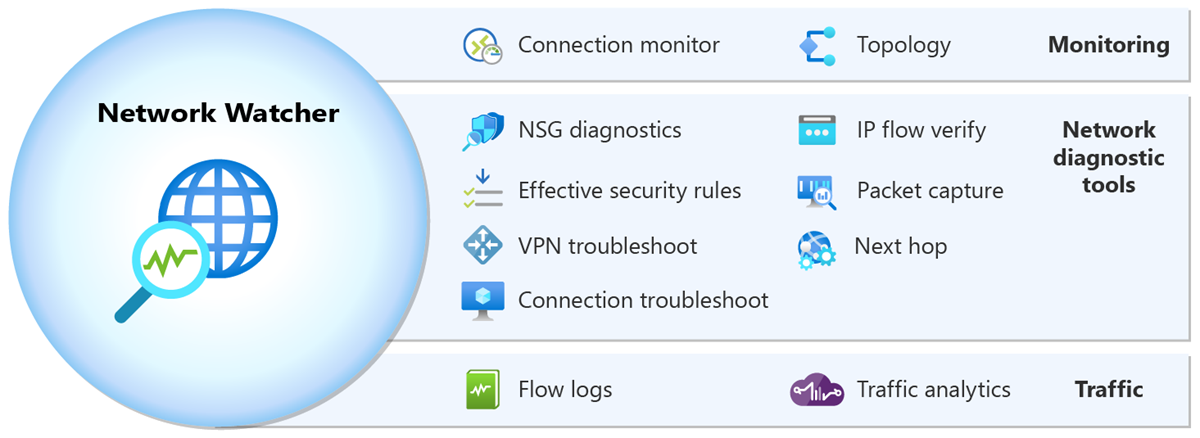

Network Watcher bestaat uit drie belangrijke sets hulpprogramma's en mogelijkheden:

Notitie

Wanneer u een virtueel netwerk in uw abonnement maakt of bijwerkt, wordt Network Watcher automatisch ingeschakeld in de regio van uw virtuele netwerk. Er zijn geen gevolgen voor uw resources of de bijbehorende kosten voor het automatisch inschakelen van Network Watcher. Zie Network Watcher in- of uitschakelen voor meer informatie.

Controleren

Network Watcher biedt twee bewakingshulpprogramma's waarmee u resources kunt bekijken en bewaken:

- Topologie

- Verbindingsmonitor

Topologie

Topologie biedt een visualisatie van het hele netwerk om inzicht te krijgen in de netwerkconfiguratie. Het biedt een interactieve interface voor het weergeven van resources en hun relaties in Azure over meerdere abonnementen, resourcegroepen en locaties. Zie Het overzicht van de topologie voor meer informatie.

Verbindingsmonitor

Verbinding maken ion monitor biedt end-to-end verbindingsbewaking voor Azure- en hybride eindpunten. Hiermee krijgt u inzicht in de netwerkprestaties tussen verschillende eindpunten in uw netwerkinfrastructuur. Zie Verbinding maken ion monitor overview and Monitor network communication between two virtual machines(s) (Netwerkcommunicatie tussen twee virtuele machines bewaken) voor meer informatie.

Diagnostische hulpprogramma's voor netwerk

Network Watcher biedt zeven diagnostische hulpprogramma's voor netwerken waarmee u netwerkproblemen kunt oplossen en diagnosticeren:

- IP-stroom controleren

- NSG-diagnoses

- Volgende hop

- Effectieve beveiligingsregels

- Problemen met de verbinding oplossen

- Pakketopname

- VPN-problemen oplossen

IP-stroom controleren

Met IP-stroomverificatie kunt u problemen met het filteren van verkeer op het niveau van een virtuele machine detecteren. Er wordt gecontroleerd of een pakket is toegestaan of geweigerd naar of van een IP-adres (IPv4- of IPv6-adres). Ook wordt aangegeven welke beveiligingsregel het verkeer heeft toegestaan of geweigerd. Zie het overzicht ip-stroom controleren en een probleem met netwerkverkeersfilters van virtuele machines vaststellen voor meer informatie.

NSG-diagnoses

Met NSG-diagnostische gegevens kunt u problemen met het filteren van verkeer detecteren op het niveau van een virtuele machine, virtuele-machineschaalset of toepassingsgateway. Er wordt gecontroleerd of een pakket is toegestaan of geweigerd naar of van een IP-adres, IP-voorvoegsel of een servicetag. Er wordt aangegeven welke beveiligingsregel het verkeer heeft toegestaan of geweigerd. Hiermee kunt u ook een nieuwe beveiligingsregel met een hogere prioriteit toevoegen om het verkeer toe te staan of te weigeren. Zie het overzicht van NSG-diagnostische gegevens en netwerkbeveiligingsregels diagnosticeren voor meer informatie.

Volgende hop

Met de volgende hop kunt u routeringsproblemen detecteren. Er wordt gecontroleerd of verkeer correct naar de beoogde bestemming wordt gerouteerd. Het bevat informatie over het type volgende hop, ip-adres en routetabel-id voor een specifiek doel-IP-adres. Zie Het overzicht van de volgende hop en diagnose van een routeringsprobleem met een virtuele machinenetwerk voor meer informatie.

Effectieve beveiligingsregels

Met effectieve beveiligingsregels kunt u de effectieve beveiligingsregels bekijken die zijn toegepast op een netwerkinterface. Hier ziet u alle beveiligingsregels die zijn toegepast op de netwerkinterface, het subnet waarin de netwerkinterface zich bevindt en de combinatie van beide. Zie Overzicht van effectieve beveiligingsregels en details van een beveiligingsregel weergeven voor meer informatie.

Problemen met de verbinding oplossen

Verbinding maken problemen oplossen, kunt u een verbinding testen tussen een virtuele machine, een virtuele-machineschaalset, een toepassingsgateway of een Bastion-host en een virtuele machine, een FQDN, een URI of een IPv4-adres. De test retourneert vergelijkbare informatie die wordt geretourneerd wanneer de verbindingsmonitorfunctie wordt gebruikt, maar test de verbinding op een bepaald tijdstip in plaats van deze in de loop van de tijd te bewaken, zoals de verbindingsmonitor wel doet. Zie Verbinding maken ion troubleshoot overview and Troubleshoot connections with Azure Network Watcher (Verbindingen oplossen met Azure Network Watcher) voor meer informatie.

Pakketopname

Met pakketopname kunt u op afstand pakketopnamesessies maken om verkeer van en naar een virtuele machine (VM) of een virtuele-machineschaalset bij te houden. Zie pakketopname en pakketopnamen beheren voor virtuele machines voor meer informatie.

VPN-problemen oplossen

Met VPN-problemen kunt u problemen met virtuele netwerkgateways en hun verbindingen oplossen. Zie het overzicht van VPN-problemen oplossen en een communicatieprobleem tussen netwerken vaststellen voor meer informatie.

Verkeer

Network Watcher biedt twee hulpprogramma's voor verkeer waarmee u netwerkverkeer kunt vastleggen en visualiseren:

- Stroomlogboeken

- Verkeersanalyse

Stroomlogboeken

Met stroomlogboeken kunt u informatie vastleggen over uw Azure IP-verkeer en de gegevens opslaan in Azure Storage. U kunt IP-verkeer registreren dat via een netwerkbeveiligingsgroep of een virtueel Azure-netwerk stroomt. Zie voor meer informatie:

- Stroomlogboeken voor netwerkbeveiligingsgroepen en stroomlogboeken voor netwerkbeveiligingsgroepen beheren.

- Stroomlogboeken voor virtuele netwerken en stroomlogboeken voor virtuele netwerken beheren.

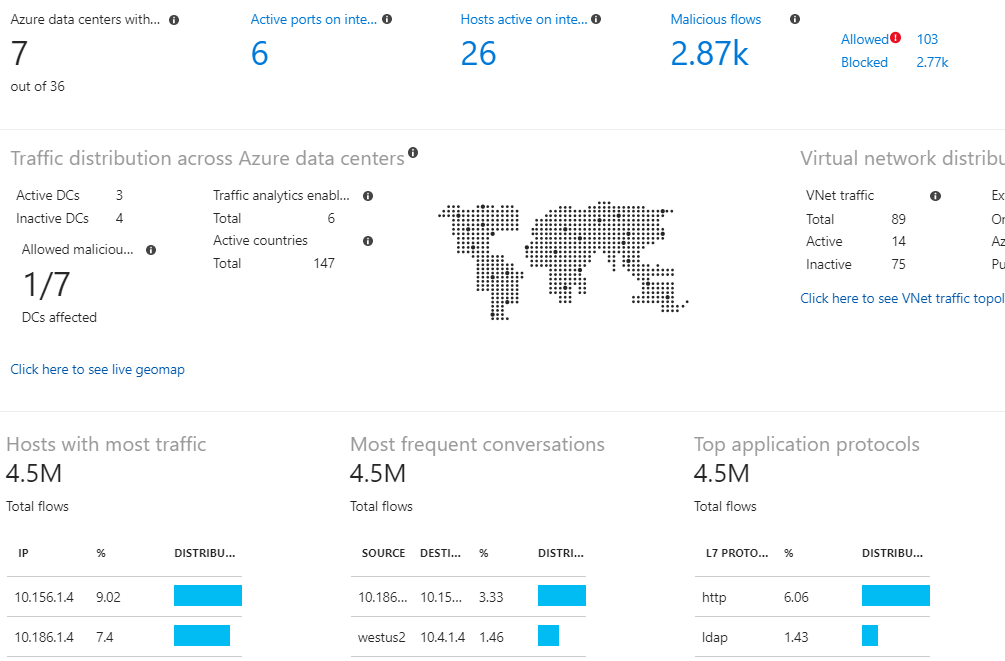

Verkeersanalyse

Traffic Analytics biedt uitgebreide visualisaties van stroomlogboekgegevens. Zie Traffic Analytics en Traffic Analytics beheren met behulp van Azure Policy voor meer informatie over verkeersanalyses.

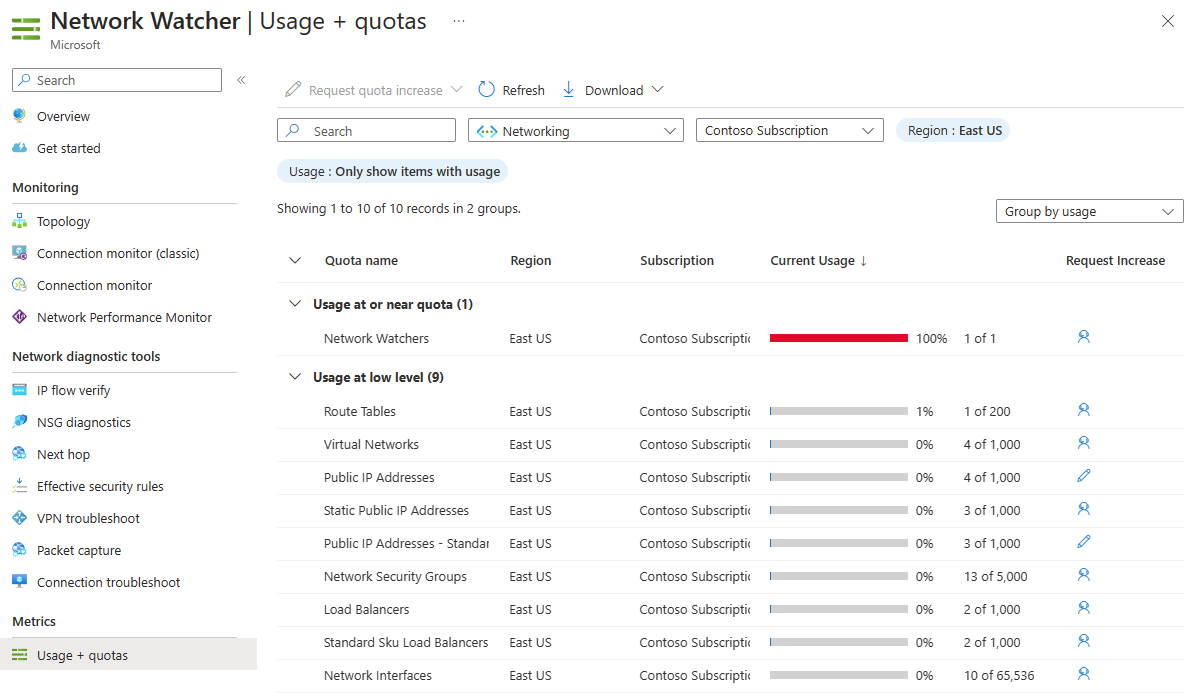

Gebruik + quota

De mogelijkheid Gebruik en quota van Network Watcher biedt een overzicht van uw geïmplementeerde netwerkresources binnen een abonnement en regio, inclusief het huidige gebruik en de bijbehorende limieten voor elke resource. Zie Netwerklimieten voor meer informatie over de limieten voor elke Azure-netwerkresource per regio per abonnement. Deze informatie is handig bij het plannen van toekomstige resource-implementaties, omdat u niet meer resources kunt maken als u hun limieten binnen het abonnement of de regio bereikt.

Limieten voor Network Watcher

Network Watcher heeft de volgende limieten:

| Bron | Limiet |

|---|---|

| Network Watcher-exemplaren per regio per abonnement | 1 (Eén exemplaar in een regio om toegang tot de service in de regio in te schakelen) |

| Verbinding maken ionmonitors per regio per abonnement | 100 |

| Maximumaantal testgroepen per verbindingsmonitor | 20 |

| Maximum aantal bronnen en bestemmingen per verbindingsmonitor | 100 |

| Maximale testconfiguraties per verbindingsmonitor | 20 |

| Pakketopnamesessies per regio per abonnement | 10.000 (alleen aantal sessies, niet opgeslagen opnamen) |

| VPN-probleemoplossingsbewerkingen per abonnement | 1 (aantal bewerkingen tegelijk) |

Prijzen

Zie De prijzen van Network Watcher voor meer informatie over prijzen.

Service Level Agreement (SLA)

Zie Service Level Agreements (SLA) voor onlineservices voor meer informatie over serviceovereenkomsten.

Veelgestelde vragen

Zie veelgestelde vragen over Azure Network Watcher voor antwoorden op de meeste veelgestelde vragen over Network Watcher.

Wat is er nieuw?

Als u de nieuwste onderdelenupdates van Network Watcher wilt bekijken, raadpleegt u Service-updates.

Gerelateerde inhoud

- Als u aan de slag wilt gaan met diagnostische hulpprogramma's van Network Watcher, raadpleegt u quickstart: Een probleem met het netwerkverkeersfilter van een virtuele machine vaststellen.

- Zie de trainingsmodule: Inleiding tot Azure Network Watcher voor meer informatie over Network Watcher.