Stroomlogboeken van netwerkbeveiligingsgroepen

Netwerkbeveiligingsgroep (NSG)-stroomlogboekregistratie is een functie van Azure Network Watcher waarmee u informatie kunt vastleggen over IP-verkeer dat via een netwerkbeveiligingsgroep stroomt. Stroomgegevens worden verzonden naar Azure Storage, waar u deze kunt openen en exporteren naar elk visualisatieprogramma, siem-oplossing (Security Information and Event Management) of inbraakdetectiesysteem (IDS) van uw keuze.

Waarom stroomlogboeken gebruiken?

Het is essentieel om uw eigen netwerk te bewaken, beheren en kennen, zodat u het kunt beveiligen en optimaliseren. U moet weten wat de huidige status van het netwerk is, wie er verbinding maakt en waar gebruikers verbinding mee maken. U moet ook weten welke poorten openstaan voor internet, welk netwerkgedrag wordt verwacht, welk netwerkgedrag onregelmatig is en wanneer plotselinge toename van het verkeer plaatsvindt.

Stroomlogboeken zijn de bron van waarheid voor alle netwerkactiviteit in uw cloudomgeving. Of u nu in een opstartproces bent dat resources probeert te optimaliseren of een grote onderneming die inbraak probeert te detecteren, kan stroomlogboeken helpen. U kunt ze gebruiken voor het optimaliseren van netwerkstromen, het bewaken van doorvoer, het controleren van naleving, het detecteren van inbraak en meer.

Veelvoorkomende toepassingen

Netwerkbewaking

- Onbekend of ongewenst verkeer identificeren.

- Bewaak de verkeersniveaus en het bandbreedteverbruik.

- Filter stroomlogboeken op IP en poort om het gedrag van toepassingen te begrijpen.

- Exporteer stroomlogboeken naar analyse- en visualisatiehulpprogramma's van uw keuze om bewakingsdashboards in te stellen.

Gebruiksbewaking en optimalisatie

- Identificeer de belangrijkste talkers in uw netwerk.

- Combineer met GeoIP-gegevens om verkeer tussen regio's te identificeren.

- Inzicht in de groei van het verkeer voor capaciteitsprognoses.

- Gebruik gegevens om te beperkend verkeersregels te verwijderen.

Naleving

- Gebruik stroomgegevens om netwerkisolatie en naleving van bedrijfstoegangsregels te controleren.

Forensische netwerkanalyse en beveiligingsanalyse

- Analyseer netwerkstromen van gecompromitteerde IP-adressen en netwerkinterfaces.

- Stroomlogboeken exporteren naar elk SIEM- of IDS-hulpprogramma van uw keuze.

Hoe NSG-stroomlogboeken werken

Belangrijke eigenschappen van NSG-stroomlogboeken zijn:

- Stroomlogboeken worden uitgevoerd op laag 4 van het OSI-model (Open Systems Interconnect) en registreren alle IP-stromen die in en uit een netwerkbeveiligingsgroep gaan.

- Logboeken worden met intervallen van 1 minuut verzameld via het Azure-platform. Ze hebben geen invloed op uw Azure-resources of netwerkprestaties.

- Logboeken worden geschreven in JSON-indeling en tonen uitgaande en binnenkomende stromen per netwerkbeveiligingsgroepregel.

- Elke logboekrecord bevat de netwerkinterface (NIC) waarop de stroom van toepassing is, informatie over vijf tuples, de beslissing over verkeer en (alleen voor versie 2) doorvoerinformatie.

- NSG-stroomlogboeken hebben een bewaarfunctie waarmee de logboeken automatisch tot een jaar na het maken kunnen worden verwijderd.

Notitie

Retentie is alleen beschikbaar als u v2-opslagaccounts voor algemeen gebruik gebruikt.

Kernconcepten voor stroomlogboeken zijn onder andere:

- Softwaregedefinieerde netwerken zijn georganiseerd rond virtuele netwerken en subnetten. U kunt de beveiliging van deze virtuele netwerken en subnetten beheren met behulp van netwerkbeveiligingsgroepen.

- Een netwerkbeveiligingsgroep bevat beveiligingsregels waarmee netwerkverkeer naar of van de Azure-resources waarmee de netwerkbeveiligingsgroep is verbonden, is toegestaan of geweigerd. Een netwerkbeveiligingsgroep kan worden gekoppeld aan een subnet of een netwerkinterface van een virtuele machine (VM). Zie het overzicht van netwerkbeveiligingsgroepen voor meer informatie.

- Alle verkeersstromen in uw netwerk worden geëvalueerd via de regels in de toepasselijke netwerkbeveiligingsgroep. Het resultaat van deze evaluaties is NSG-stroomlogboeken.

- NSG-stroomlogboeken worden verzameld via het Azure-platform en vereisen geen wijzigingen in uw Azure-resources.

- Er zijn twee typen netwerkbeveiligingsgroepsregels: beëindigen en niet-beëindigen. Elk heeft verschillende logboekregistratiegedrag:

- Regels voor weigeren worden beëindigd. De netwerkbeveiligingsgroep die het verkeer weigert, registreert deze in de stroomlogboeken. Verwerking in dit geval stopt nadat een NSG verkeer weigert.

- Regels voor toestaan zijn niet-afsluiter. Als de netwerkbeveiligingsgroep het verkeer toestaat, wordt de verwerking voortgezet naar de volgende netwerkbeveiligingsgroep. De laatste netwerkbeveiligingsgroep die verkeer toestaat, registreert het verkeer naar de stroomlogboeken.

- NSG-stroomlogboeken worden geschreven naar opslagaccounts. U kunt NSG-stroomlogboeken exporteren, verwerken, analyseren en visualiseren met behulp van hulpprogramma's zoals Network Watcher-verkeersanalyse, Splunk, Grafana en Stealthwatch.

Logboekindeling

NSG-stroomlogboeken bevatten de volgende eigenschappen:

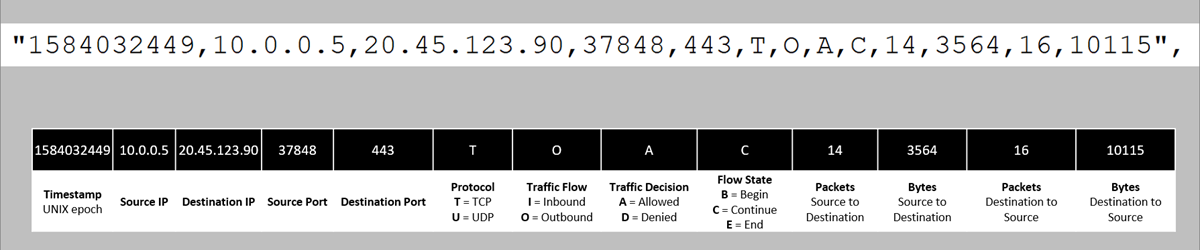

time: Tijd in UTC waarop de gebeurtenis is geregistreerd.systemId: Systeem-id van de netwerkbeveiligingsgroep.category: Categorie van de gebeurtenis. De categorie is altijdNetworkSecurityGroupFlowEvent.resourceid: Resource-id van de netwerkbeveiligingsgroep.operationName: AltijdNetworkSecurityGroupFlowEvents.properties: Verzameling eigenschappen van de stroom:Version: Versienummer van het gebeurtenisschema van het stroomlogboek.flows: Verzameling stromen. Deze eigenschap heeft meerdere vermeldingen voor verschillende regels.rule: regel waarvoor de stromen worden weergegeven.flows: Verzameling stromen.mac: MAC-adres van de NIC voor de VM waarop de stroom is verzameld.flowTuples: Tekenreeks met meerdere eigenschappen voor de stroom tuple in een door komma's gescheiden indeling:Time stamp: Tijdstempel van wanneer de stroom plaatsvond in UNIX-epoch-indeling.Source IP: Bron-IP-adres.Destination IP: doel-IP-adres.Source port: bronpoort.Destination port: doelpoort.Protocol: Protocol van de stroom. Geldige waarden zijnTvoor TCP enUvoor UDP.Traffic flow: Richting van de verkeersstroom. Geldige waarden zijnIvoor inkomend enOuitgaand.Traffic decision: Of verkeer is toegestaan of geweigerd. Geldige waarden zijnAtoegestaan enDvoor geweigerd.Flow State - Version 2 Only: Status van de stroom. Mogelijke statussen zijn:B: Begin, wanneer een stroom wordt gemaakt. Er worden geen statistische gegevens geleverd.C: Doorgaan voor een doorlopende stroom. Statistische gegevens worden geleverd met intervallen van 5 minuten.E: Eindigt, wanneer een stroom wordt beëindigd. Er worden statistische gegevens geleverd.

Packets sent - Version 2 Only: Het totale aantal TCP-pakketten dat vanaf de bron naar de bestemming is verzonden sinds de laatste update.Bytes sent - Version 2 Only: Het totale aantal TCP-pakketbytes dat is verzonden van de bron naar de bestemming sinds de laatste update. Pakketbytes omvatten de pakket-header en -nettolading.Packets received - Version 2 Only: Het totale aantal TCP-pakketten dat vanaf de bestemming naar de bron is verzonden sinds de laatste update.Bytes received - Version 2 Only: Het totale aantal TCP-pakketbytes dat vanaf de bestemming naar de bron is verzonden sinds de laatste update. Pakketbytes omvatten een pakket-header en -nettolading.

Versie 2 van NSG-stroomlogboeken introduceert het concept van stroomstatus. U kunt configureren welke versie van stroomlogboeken u ontvangt.

De stroomstatus B wordt geregistreerd wanneer een stroom wordt gestart. Stroomstatus en stroomstatus CE zijn statussen die respectievelijk de voortzetting van een stroom en stroombeëindiging markeren. Zowel C als E statussen bevatten informatie over de verkeersbandbreedte.

Voorbeeldlogboekrecords

In de volgende voorbeelden van NSG-stroomlogboeken volgen meerdere records de eigenschappenlijst die eerder is beschreven.

Notitie

Waarden in de flowTuples eigenschap zijn een door komma's gescheiden lijst.

Versie 1

Hier volgt een voorbeeldindeling van een NSG-stroomlogboek van versie 1:

{

"records": [

{

"time": "2017-02-16T22:00:32.8950000Z",

"systemId": "2c002c16-72f3-4dc5-b391-3444c3527434",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282421,42.119.146.95,10.1.0.4,51529,5358,T,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282370,163.28.66.17,10.1.0.4,61771,3389,T,I,A",

"1487282393,5.39.218.34,10.1.0.4,58596,3389,T,I,A",

"1487282393,91.224.160.154,10.1.0.4,61540,3389,T,I,A",

"1487282423,13.76.89.229,10.1.0.4,53163,3389,T,I,A"

]

}

]

}

]

}

},

{

"time": "2017-02-16T22:01:32.8960000Z",

"systemId": "2c002c16-72f3-4dc5-b391-3444c3527434",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282481,195.78.210.194,10.1.0.4,53,1732,U,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282435,61.129.251.68,10.1.0.4,57776,3389,T,I,A",

"1487282454,84.25.174.170,10.1.0.4,59085,3389,T,I,A",

"1487282477,77.68.9.50,10.1.0.4,65078,3389,T,I,A"

]

}

]

}

]

}

},

{

"records": [

{

"time": "2017-02-16T22:00:32.8950000Z",

"systemId": "2c002c16-72f3-4dc5-b391-3444c3527434",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282421,42.119.146.95,10.1.0.4,51529,5358,T,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282370,163.28.66.17,10.1.0.4,61771,3389,T,I,A",

"1487282393,5.39.218.34,10.1.0.4,58596,3389,T,I,A",

"1487282393,91.224.160.154,10.1.0.4,61540,3389,T,I,A",

"1487282423,13.76.89.229,10.1.0.4,53163,3389,T,I,A"

]

}

]

}

]

}

},

{

"time": "2017-02-16T22:01:32.8960000Z",

"systemId": "2c002c16-72f3-4dc5-b391-3444c3527434",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282481,195.78.210.194,10.1.0.4,53,1732,U,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282435,61.129.251.68,10.1.0.4,57776,3389,T,I,A",

"1487282454,84.25.174.170,10.1.0.4,59085,3389,T,I,A",

"1487282477,77.68.9.50,10.1.0.4,65078,3389,T,I,A"

]

}

]

}

]

}

},

{

"time": "2017-02-16T22:02:32.9040000Z",

"systemId": "2c002c16-72f3-4dc5-b391-3444c3527434",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282492,175.182.69.29,10.1.0.4,28918,5358,T,I,D",

"1487282505,71.6.216.55,10.1.0.4,8080,8080,T,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282512,91.224.160.154,10.1.0.4,59046,3389,T,I,A"

]

}

]

}

]

}

}

]

}

]

}

Versie 2

Hier volgt een voorbeeldindeling van een NSG-stroomlogboek van versie 2:

{

"records": [

{

"time": "2018-11-13T12:00:35.3899262Z",

"systemId": "a0fca5ce-022c-47b1-9735-89943b42f2fa",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 2,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF87856",

"flowTuples": [

"1542110402,94.102.49.190,10.5.16.4,28746,443,U,I,D,B,,,,",

"1542110424,176.119.4.10,10.5.16.4,56509,59336,T,I,D,B,,,,",

"1542110432,167.99.86.8,10.5.16.4,48495,8088,T,I,D,B,,,,"

]

}

]

},

{

"rule": "DefaultRule_AllowInternetOutBound",

"flows": [

{

"mac": "000D3AF87856",

"flowTuples": [

"1542110377,10.5.16.4,13.67.143.118,59831,443,T,O,A,B,,,,",

"1542110379,10.5.16.4,13.67.143.117,59932,443,T,O,A,E,1,66,1,66",

"1542110379,10.5.16.4,13.67.143.115,44931,443,T,O,A,C,30,16978,24,14008",

"1542110406,10.5.16.4,40.71.12.225,59929,443,T,O,A,E,15,8489,12,7054"

]

}

]

}

]

}

},

{

"time": "2018-11-13T12:01:35.3918317Z",

"systemId": "a0fca5ce-022c-47b1-9735-89943b42f2fa",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 2,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF87856",

"flowTuples": [

"1542110437,125.64.94.197,10.5.16.4,59752,18264,T,I,D,B,,,,",

"1542110475,80.211.72.221,10.5.16.4,37433,8088,T,I,D,B,,,,",

"1542110487,46.101.199.124,10.5.16.4,60577,8088,T,I,D,B,,,,",

"1542110490,176.119.4.30,10.5.16.4,57067,52801,T,I,D,B,,,,"

]

}

]

}

]

}

}

]

}

Berekening van logboek tuples en bandbreedte

Hier volgt een voorbeeld van een bandbreedteberekening voor stroom tuples van een TCP-gesprek tussen 185.170.185.105:35370 en 10.2.0.4:23:

1493763938,185.170.185.105,10.2.0.4,35370,23,T,I,A,B,,,,

1493695838,185.170.185.105,10.2.0.4,35370,23,T,I,A,C,1021,588096,8005,4610880

1493696138,185.170.185.105,10.2.0.4,35370,23,T,I,A,E,52,29952,47,27072

Voor vervolg- (C) en eindstroomstatussenE zijn byte- en pakketaantallen geaggregeerde tellingen van het tijdstip van de tuplerecord van de vorige stroom. In het voorbeeldgesprek is het totale aantal overgedragen pakketten 1021+52+8005+47 = 9125. Het totale aantal overgedragen bytes is 588096+29952+4610880+27072 = 5256000.

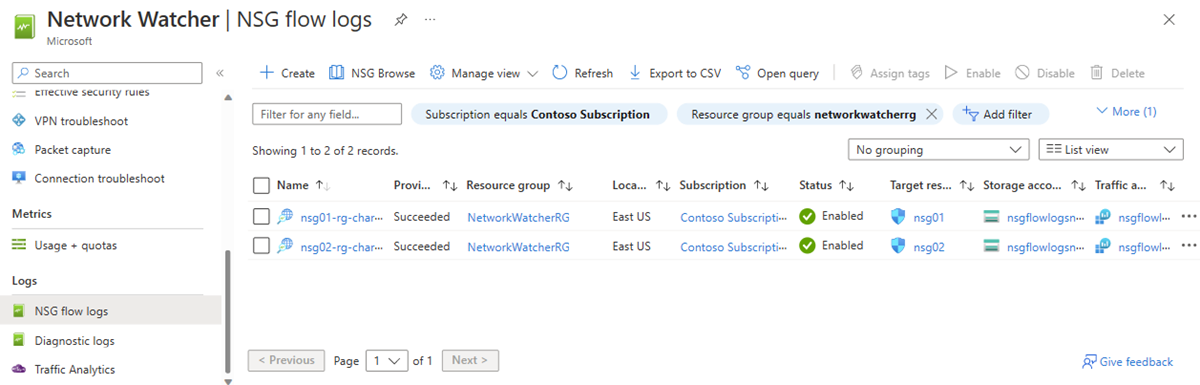

NSG-stroomlogboeken beheren

Zie een van de volgende handleidingen voor informatie over het maken, wijzigen, uitschakelen of verwijderen van NSG-stroomlogboeken:

Werken met stroomlogboeken

Stroomlogboeken lezen en exporteren

Zie een van de volgende handleidingen voor meer informatie over het lezen en exporteren van NSG-stroomlogboeken:

- Stroomlogboeken downloaden en weergeven vanuit de portal

- Stroomlogboeken lezen met behulp van PowerShell-functies

- NSG-stroomlogboeken exporteren naar Splunk

NSG-stroomlogboekbestanden worden opgeslagen in een opslagaccount op het volgende pad:

https://{storageAccountName}.blob.core.windows.net/insights-logs-networksecuritygroupflowevent/resourceId=/SUBSCRIPTIONS/{subscriptionID}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/{nsgName}/y={year}/m={month}/d={day}/h={hour}/m=00/macAddress={macAddress}/PT1H.json

Stroomlogboeken visualiseren

Zie een van de volgende handleidingen voor meer informatie over het visualiseren van NSG-stroomlogboeken:

- NSG-stroomlogboeken visualiseren met behulp van Network Watcher-verkeersanalyse

- NSG-stroomlogboeken visualiseren met Power BI

- NSG-stroomlogboeken visualiseren met elastic stack

- NSG-stroomlogboeken beheren en analyseren met Grafana

- NSG-stroomlogboeken beheren en analyseren met Graylog

Overwegingen voor NSG-stroomlogboeken

Opslagaccount

- Locatie: Het opslagaccount moet zich in dezelfde regio bevinden als de netwerkbeveiligingsgroep.

- Abonnement: het opslagaccount moet zich in hetzelfde abonnement van de netwerkbeveiligingsgroep bevinden of in een abonnement dat is gekoppeld aan dezelfde Microsoft Entra-tenant van het abonnement van de netwerkbeveiligingsgroep.

- Prestatielaag: het opslagaccount moet standaard zijn. Premium-opslagaccounts worden niet ondersteund.

- Zelfbeheerde sleutelrotatie: als u de toegangssleutels voor uw opslagaccount wijzigt of roteert, werken NSG-stroomlogboeken niet meer. U kunt dit probleem oplossen door NSG-stroomlogboeken uit te schakelen en vervolgens opnieuw in te schakelen.

Kosten

NSG-stroomlogboekregistratie wordt gefactureerd op het volume van geproduceerde logboeken. Een hoog verkeersvolume kan leiden tot een groot stroomlogboekvolume, waardoor de bijbehorende kosten worden verhoogd.

De prijzen van NSG-stroomlogboeken omvatten niet de onderliggende kosten van opslag. Het voorgoed bewaren van NSG-stroomlogboeken of het gebruik van de functie voor bewaarbeleid betekent dat er opslagkosten in rekening worden gebracht voor langere tijd.

Niet-standaard binnenkomende TCP-regels

Netwerkbeveiligingsgroepen worden geïmplementeerd als een stateful firewall. Vanwege de huidige platformbeperkingen worden niet-standaardbeveiligingsregels voor netwerkbeveiligingsgroepen die van invloed zijn op binnenkomende TCP-stromen op een staatloze manier geïmplementeerd.

Stromen die worden beïnvloed door niet-standaardregels voor inkomend verkeer, worden niet-afsluiter. Daarnaast worden byte- en pakketaantallen niet vastgelegd voor deze stromen. Vanwege deze factoren kan het aantal bytes en pakketten dat is gerapporteerd in NSG-stroomlogboeken (en network Watcher-verkeersanalyse) afwijken van de werkelijke getallen.

U kunt dit verschil oplossen door de FlowTimeoutInMinutes eigenschap in de gekoppelde virtuele netwerken in te stellen op een niet-null-waarde. U kunt standaard stateful gedrag bereiken door deze in te stellen FlowTimeoutInMinutes op 4 minuten. Voor langlopende verbindingen waarbij u niet wilt dat stromen de verbinding met een service of bestemming verbreken, kunt u instellen FlowTimeoutInMinutes op een waarde van maximaal 30 minuten. Gebruik Set-AzVirtualNetwork om de eigenschap in te stellen FlowTimeoutInMinutes :

$virtualNetwork = Get-AzVirtualNetwork -Name 'myVNet' -ResourceGroupName 'myResourceGroup'

$virtualNetwork.FlowTimeoutInMinutes = 4

$virtualNetwork | Set-AzVirtualNetwork

Binnenkomende stromen die zijn vastgelegd van internet-IP's naar VM's zonder openbare IP-adressen

Virtuele machines (VM's) die geen openbaar IP-adres hebben dat is gekoppeld aan de NIC als een openbaar IP-adres op exemplaarniveau of die deel uitmaken van een standaard back-endpool van een load balancer, gebruiken standaard-SNAT. Azure wijst een IP-adres toe aan deze VM's om uitgaande connectiviteit te vergemakkelijken. Als gevolg hiervan ziet u mogelijk stroomlogboekvermeldingen voor stromen van internet-IP-adressen als de stroom is bestemd voor een poort in het bereik van poorten die zijn toegewezen voor SNAT.

Hoewel Azure deze stromen niet toestaat naar de virtuele machine, wordt de poging vastgelegd en weergegeven in het netwerk watcher NSG-stroomlogboek. U wordt aangeraden ongewenst binnenkomend internetverkeer expliciet te blokkeren met een netwerkbeveiligingsgroep.

Netwerkbeveiligingsgroep in een ExpressRoute-gatewaysubnet

Het is niet raadzaam om stromen in een Azure ExpressRoute-gatewaysubnet te registreren, omdat verkeer dat type gateway kan omzeilen (bijvoorbeeld FastPath). Als een NSG is gekoppeld aan een ExpressRoute-gatewaysubnet en NSG-stroomlogboeken zijn ingeschakeld, worden uitgaande stromen naar virtuele machines mogelijk niet vastgelegd. Dergelijke stromen moeten worden vastgelegd op het subnet of de NIC van de VIRTUELE machine.

Verkeer naar een privé-eindpunt

Verkeer naar privé-eindpunten kan alleen worden vastgelegd op de bron-VM. Het verkeer wordt vastgelegd met het bron-IP-adres van de VIRTUELE machine en het doel-IP-adres van het privé-eindpunt. Verkeer kan niet worden vastgelegd op het privé-eindpunt zelf vanwege platformbeperkingen.

Ondersteuning voor netwerkbeveiligingsgroepen die zijn gekoppeld aan het subnet Application Gateway v2

NSG-stroomlogboeken voor netwerkbeveiligingsgroepen die zijn gekoppeld aan Azure-toepassing Gateway V2-subnet worden momenteel niet ondersteund. NSG-stroomlogboeken voor netwerkbeveiligingsgroepen die zijn gekoppeld aan het Application Gateway V1-subnet worden ondersteund.

Niet-compatibele services

Momenteel bieden deze Azure-services geen ondersteuning voor NSG-stroomlogboeken:

- Azure Container Instances

- Azure Logic-apps

- Azure Functions

- Azure DNS Private Resolver

- App Service

- Azure Database for MariaDB

- Azure Database for MySQL

- Azure Database for PostgreSQL

Notitie

App-services die zijn geïmplementeerd onder een Azure-app Service-plan bieden geen ondersteuning voor NSG-stroomlogboeken. Zie Hoe de integratie van virtuele netwerken werkt voor meer informatie.

Aanbevolen procedures

Schakel NSG-stroomlogboeken in op kritieke subnetten: Stroomlogboeken moeten zijn ingeschakeld voor alle kritieke subnetten in uw abonnement als best practice voor controle en beveiliging.

Schakel NSG-stroomlogboeken in voor alle netwerkbeveiligingsgroepen die zijn gekoppeld aan een resource: NSG-stroomlogboeken worden geconfigureerd in netwerkbeveiligingsgroepen. Een stroom is gekoppeld aan slechts één regel voor netwerkbeveiligingsgroepen. In scenario's waarin u meerdere netwerkbeveiligingsgroepen gebruikt, wordt u aangeraden NSG-stroomlogboeken in te schakelen voor alle netwerkbeveiligingsgroepen die zijn toegepast op het subnet en de netwerkinterface (NIC) van de resource om ervoor te zorgen dat al het verkeer wordt vastgelegd. Zie Hoe netwerkbeveiligingsgroepen netwerkverkeer filteren voor meer informatie.

Hier volgen enkele veelvoorkomende scenario's:

- Meerdere NIC's op een virtuele machine: als er meerdere NIC's aan een virtuele machine zijn gekoppeld, moet u stroomlogboeken inschakelen op al deze NIC's.

- Netwerkbeveiligingsgroep op zowel NIC- als subnetniveau: als een netwerkbeveiligingsgroep is geconfigureerd op NIC-niveau en subnetniveau, moet u stroomlogboeken inschakelen voor beide netwerkbeveiligingsgroepen. De exacte volgorde van regelverwerking door netwerkbeveiligingsgroepen op NIC- en subnetniveau is afhankelijk van het platform en varieert van hoofdletter tot zaak. Verkeersstromen worden geregistreerd voor de netwerkbeveiligingsgroep die het laatst wordt verwerkt. De platformstatus wijzigt de verwerkingsvolgorde. U moet beide stroomlogboeken controleren.

- AKS-clustersubnet (Azure Kubernetes Service): AKS voegt een standaardnetwerkbeveiligingsgroep toe aan het clustersubnet. U moet NSG-stroomlogboeken inschakelen voor deze netwerkbeveiligingsgroep.

Opslaginrichting: Richt opslag in overeenstemming met het verwachte volume van stroomlogboeken.

Naamgeving: De naam van de netwerkbeveiligingsgroep moet maximaal 80 tekens bevatten en de naam van een regel voor een netwerkbeveiligingsgroep moet maximaal 65 tekens bevatten. Als de namen de tekenlimieten overschrijden, kunnen ze tijdens de logboekregistratie worden afgekapt.

Veelvoorkomende problemen oplossen

Ik kan NSG-stroomlogboeken niet inschakelen

Mogelijk krijgt u de fout AuthorizationFailed of GatewayAuthenticationFailed als u de Microsoft.Insights-resourceprovider niet hebt ingeschakeld voor uw abonnement voordat u NSG-stroomlogboeken probeert in te schakelen. Zie Register Insights-provider voor meer informatie.

Ik heb NSG-stroomlogboeken ingeschakeld, maar ik zie geen gegevens in mijn opslagaccount

Dit probleem kan betrekking hebben op:

Installatietijd: het kan tot vijf minuten duren voordat NSG-stroomlogboeken worden weergegeven in uw opslagaccount (als ze correct zijn geconfigureerd). Er wordt een PT1H.json-bestand weergegeven. Zie Stroomlogboek downloaden voor meer informatie.

Gebrek aan verkeer in uw netwerkbeveiligingsgroepen: Soms ziet u geen logboeken omdat uw virtuele machines niet actief zijn of omdat upstreamfilters bij Application Gateway of andere apparaten verkeer naar uw netwerkbeveiligingsgroepen blokkeren.

Prijzen

NSG-stroomlogboeken worden in rekening gebracht per gigabyte aan netwerkstroomlogboeken die worden verzameld en worden geleverd met een gratis laag van 5 GB/maand per abonnement.

Als traffic analytics is ingeschakeld met NSG-stroomlogboeken, gelden de prijzen voor traffic analytics tegen verwerkingstarieven per gigabyte. Traffic Analytics wordt niet aangeboden met een gratis prijscategorie. Zie Network Watcher-prijzen voor meer informatie.

Opslag van logboeken wordt afzonderlijk in rekening gebracht. Zie prijzen voor Azure Blob Storage voor meer informatie.

Gerelateerde inhoud

- Zie NSG-stroomlogboeken maken, wijzigen, uitschakelen of verwijderen met behulp van Azure Portal voor meer informatie over het beheren van NSG-stroomlogboeken.

- Zie de veelgestelde vragen over NSG-stroomlogboeken voor antwoorden op enkele van de meest gestelde vragen.

- Zie het overzicht van Traffic Analytics voor meer informatie over traffic analytics.