Stappen voor het toewijzen van een Azure-rol

Op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC) is het autorisatiesysteem om de toegang tot Azure-resources te beheren. Als u toegang wilt verlenen, wijst u rollen toe aan gebruikers, groepen, service-principals of beheerde identiteiten voor een bepaald bereik. In dit artikel worden de stappen op hoog niveau beschreven voor het toewijzen van Azure-rollen met behulp van Azure Portal, Azure PowerShell, Azure CLI of de REST API.

Stap 1: bepalen wie toegang nodig heeft

U moet eerst bepalen wie toegang nodig heeft. U kunt een rol toewijzen aan een gebruiker, groep, service-principal of beheerde identiteit. Dit wordt ook wel een beveiligingsprincipaal genoemd.

- Gebruiker: een persoon die een profiel heeft in Microsoft Entra ID. U kunt ook rollen toewijzen aan gebruikers in andere tenants. Zie Microsoft Entra B2B voor informatie over gebruikers in andere organisaties.

- Groep: een set gebruikers die zijn gemaakt in Microsoft Entra-id. Wanneer u een rol aan een groep toewijst, hebben alle gebruikers binnen die groep die rol.

- Service-principal: een beveiligings-id die wordt gebruikt door toepassingen of services om toegang tot specifieke Azure-resources te krijgen. U kunt het zien als een gebruikersidentiteit (gebruikersnaam en wachtwoord of certificaat) voor een toepassing.

- Beheerde identiteit: een identiteit in Microsoft Entra-id die automatisch wordt beheerd door Azure. Beheerde identiteiten worden doorgaans gebruikt bij het ontwikkelen van cloudtoepassingen voor het beheren van de referenties voor verificatie bij Azure-services.

Stap 2: Selecteer de juiste rol

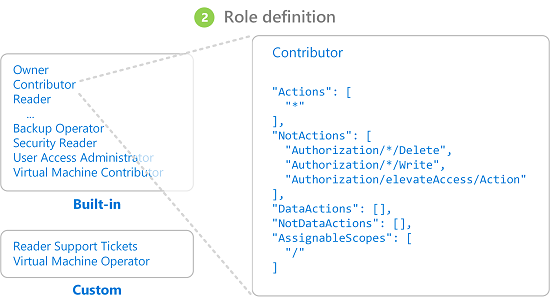

Machtigingen worden gegroepeerd in een roldefinitie. Het wordt meestal gewoon een rol genoemd. U kunt kiezen uit een lijst met verschillende ingebouwde rollen. Als de ingebouwde rollen niet voldoen aan de specifieke behoeften van uw organisatie, kunt u uw eigen aangepaste rollen maken.

Rollen zijn ingedeeld in functierollen en bevoorrechte beheerdersrollen.

Functierollen voor taken

Met functierollen voor taken kan het beheer van specifieke Azure-resources worden toegestaan. Met de rol Inzender voor virtuele machines kan een gebruiker bijvoorbeeld virtuele machines maken en beheren. Als u de juiste functierol wilt selecteren, gebruikt u deze stappen:

Begin met het uitgebreide artikel, ingebouwde Azure-rollen. De tabel bovenaan het artikel is een index in de details verderop in het artikel.

Navigeer in dat artikel naar de servicecategorie (zoals compute, opslag en databases) voor de resource waaraan u machtigingen wilt verlenen. De eenvoudigste manier om te vinden wat u zoekt, is meestal door op de pagina te zoeken naar een relevant trefwoord, zoals 'blob', 'virtuele machine', enzovoort.

Controleer de rollen die worden vermeld voor de servicecategorie en identificeer de specifieke acties die u nodig hebt. Begin altijd met de meest beperkende rol.

Als een beveiligingsprincipaal bijvoorbeeld blobs in een Azure-opslagaccount moet lezen, maar geen schrijftoegang nodig heeft, kiest u Opslagblobgegevenslezer in plaats van Inzender voor Opslagblobgegevens (en zeker niet de rol Eigenaar van opslagblobgegevens op beheerdersniveau). U kunt de roltoewijzingen desgewenst altijd bijwerken.

Als u geen geschikte rol vindt, kunt u een aangepaste rol maken.

Bevoorrechte beheerdersrollen

Bevoorrechte beheerdersrollen zijn rollen die bevoegde beheerderstoegang verlenen, zoals de mogelijkheid om Azure-resources te beheren of rollen toe te wijzen aan andere gebruikers. De volgende rollen worden beschouwd als bevoegd en van toepassing op alle resourcetypen.

| Azure-rol | Bevoegdheden |

|---|---|

| Eigenaar |

|

| Inzender |

|

| Op rollen gebaseerd toegangsbeheer Beheer istrator |

|

| Beheerder van gebruikerstoegang |

|

Zie Best practices voor Azure RBAC voor aanbevolen procedures bij het gebruik van bevoorrechte beheerdersroltoewijzingen. Zie De roldefinitie Privileged Administrator voor meer informatie.

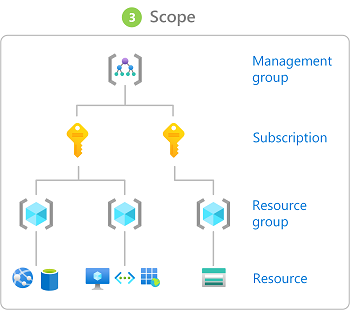

Stap 3: het benodigde bereik identificeren

Bereik is de set resources waarop de toegang van toepassing is. In Azure kunt u een bereik opgeven op vier niveaus: beheergroep, abonnement, resourcegroep en resource. Bereiken zijn gestructureerd in een bovenliggende/onderliggende relatie. Elk niveau van de hiërarchie maakt het bereik specifieker. U kunt rollen toewijzen aan elk van deze bereikniveaus. Het niveau dat u selecteert, bepaalt hoe breed de rol wordt toegepast. Lagere niveaus nemen rolmachtigingen over van hogere niveaus.

Wanneer u een rol toewijst aan een bovenliggend bereik, worden deze machtigingen overgenomen door de onderliggende bereiken. Bijvoorbeeld:

- Als u de rol Lezer toewijst aan een gebruiker binnen het bereik van de beheergroep, kan die gebruiker alles lezen in alle abonnementen in de beheergroep.

- Als u de rol Factureringslezer toewijst aan een groep binnen het abonnementsbereik, kunnen de leden van die groep factureringsgegevens lezen voor elke resourcegroep en resource in het abonnement.

- Als u de rol van inzender toewijst aan een toepassing in het bereik van de resource, kunnen hiermee resources van alle typen in die resourcegroep worden beheerd, maar geen andere resourcegroepen in het abonnement.

Het is een best practice om beveiligingsprinciplen de minste bevoegdheden te verlenen die ze nodig hebben om hun taak uit te voeren. Vermijd het toewijzen van bredere rollen in bredere bereiken, zelfs als het in eerste instantie handiger lijkt. Door rollen en bereiken te beperken, beperkt u welke resources risico lopen als de beveiligingsprincipal ooit wordt aangetast. Zie Bereik begrijpen voor meer informatie.

Stap 4: Uw vereisten controleren

Als u rollen wilt toewijzen, moet u zijn aangemeld met een gebruiker waaraan een rol is toegewezen met schrijfmachtigingen voor roltoewijzingen, zoals op rollen gebaseerd toegangsbeheer Beheer istrator voor het bereik dat u probeert toe te wijzen. Als u een roltoewijzing wilt verwijderen, moet u de machtiging voor het verwijderen van roltoewijzingen hebben.

Microsoft.Authorization/roleAssignments/writeMicrosoft.Authorization/roleAssignments/delete

Als uw gebruikersaccount niet gemachtigd is om een rol toe te wijzen binnen uw abonnement, ziet u een foutbericht dat uw account geen autorisatie heeft om de actie 'Microsoft.Authorization/roleAssignments/write' uit te voeren. Neem in dit geval contact op met de beheerders van uw abonnement, omdat ze de machtigingen namens u kunnen toewijzen.

Als u een service-principal gebruikt om rollen toe te wijzen, krijgt u mogelijk de foutmelding 'Onvoldoende bevoegdheden om de bewerking te voltooien'. Deze fout is waarschijnlijk omdat Azure probeert de identiteit van de toegewezen gebruiker in Microsoft Entra-id op te zoeken en de service-principal Microsoft Entra-id niet standaard kan lezen. In dit geval moet u de service-principal machtigingen verlenen om gegevens in de map te lezen. Als u Azure CLI gebruikt, kunt u de roltoewijzing ook maken met behulp van de object-id van de toegewezen gebruiker om de Microsoft Entra-zoekactie over te slaan. Zie Problemen met Azure RBAC oplossen voor meer informatie.

Stap 5: rol toewijzen

Zodra u de beveiligingsprincipaal, rol en bereik kent, kunt u de rol toewijzen. U kunt rollen toewijzen met behulp van Azure Portal, Azure PowerShell, Azure CLI, Azure SDK's of REST API's.

U kunt maximaal 4000 roltoewijzingen in elk abonnement hebben. Deze limiet omvat roltoewijzingen voor het abonnement, de resourcegroep en het resourcebereik. U kunt maximaal 500 roltoewijzingen in elke beheergroep hebben. Zie Problemen met Azure RBAC-limieten oplossen voor meer informatie.

Bekijk de volgende artikelen voor gedetailleerde stappen voor het toewijzen van rollen.

- Azure-rollen toewijzen met behulp van de Azure-portal

- Azure-rollen toewijzen met behulp van Azure PowerShell

- Azure-rollen toewijzen met behulp van Azure CLI

- Azure-rollen toewijzen met behulp van de REST API